Nota

O acesso a esta página requer autorização. Pode tentar iniciar sessão ou alterar os diretórios.

O acesso a esta página requer autorização. Pode tentar alterar os diretórios.

Para que a solução Microsoft Sentinel para aplicativos SAP funcione corretamente, você deve primeiro obter seus dados SAP no Microsoft Sentinel. Faça isso implantando o agente do conector de dados SAP do Microsoft Sentinel ou conectando o conector de dados sem agente do Microsoft Sentinel para SAP. Selecione a opção na parte superior da página que corresponde ao seu ambiente.

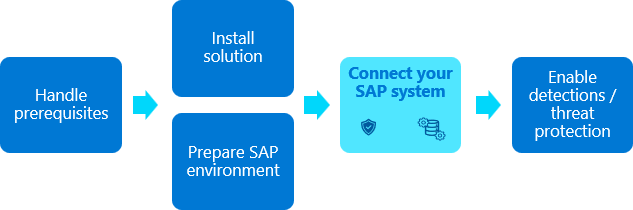

Este artigo descreve a terceira etapa na implantação de uma das soluções Microsoft Sentinel para aplicativos SAP.

O conteúdo deste artigo é relevante para suas equipes de segurança, infraestrutura e SAP BASIS . Certifique-se de executar as etapas neste artigo na ordem em que são apresentadas.

O conteúdo deste artigo é relevante para sua equipe de segurança .

Importante

O conector de dados sem agente do Microsoft Sentinel para SAP está atualmente em VISUALIZAÇÃO LIMITADA. Os Termos Suplementares do Azure Preview incluem termos legais adicionais que se aplicam a funcionalidades do Azure que estão em versão beta, pré-visualização ou ainda não disponibilizadas para disponibilidade geral.

Pré-requisitos

Antes de conectar seu sistema SAP ao Microsoft Sentinel:

Certifique-se de que todos os pré-requisitos de implantação estejam em vigor. Para obter mais informações, consulte Pré-requisitos para implantar a solução Microsoft Sentinel para aplicativos SAP.

Importante

Se você estiver trabalhando com o conector de dados sem agente, precisará da função Entra ID Application Developer ou superior para implantar com êxito os recursos relevantes do Azure. Se você não tiver essa permissão, trabalhe com um colega que tenha permissão para concluir o processo. Para obter o procedimento completo, consulte a etapa conectar o conector de dados sem agente .

Verifique se você tem a solução Microsoft Sentinel para aplicativos SAPinstalada em seu espaço de trabalho Microsoft Sentinel

Certifique-se de que seu sistema SAP esteja totalmente preparado para a implantação.

Se você estiver implantando o agente do conector de dados para se comunicar com o Microsoft Sentinel por SNC, certifique-se de ter concluído Configurar seu sistema para usar o SNC para conexões seguras.

Veja um vídeo de demonstração

Assista a uma das seguintes demonstrações em vídeo do processo de implantação descrito neste artigo.

Um mergulho profundo nas opções do portal:

Inclui mais detalhes sobre como usar o Azure KeyVault. Sem áudio, demonstração apenas com legendas:

Criar uma máquina virtual e configurar o acesso às suas credenciais

Recomendamos a criação de uma máquina virtual dedicada para o contêiner do agente do conector de dados para garantir o desempenho ideal e evitar conflitos potenciais. Para obter mais informações, consulte Pré-requisitos do sistema para o contêiner do agente do conector de dados.

Recomendamos que você armazene seus segredos SAP e de autenticação em um Cofre de Chaves do Azure. A forma como acede ao cofre de chaves depende do local onde a máquina virtual (VM) está implementada:

| Método de implantação | Método de acesso |

|---|---|

| Contêiner em uma VM do Azure | Recomendamos usar uma identidade gerenciada atribuída ao sistema do Azure para acessar o Cofre da Chave do Azure. Se uma identidade gerenciada atribuída ao sistema não puder ser usada, o contêiner também poderá se autenticar no Cofre da Chave do Azure usando uma entidade de serviço de aplicativo registrado do Microsoft Entra ID ou, como último recurso, um arquivo de configuração. |

| Um contêiner em uma VM local ou uma VM em um ambiente de nuvem de terceiros | Autentique-se no Cofre de Chaves do Azure usando um principal de serviço de uma aplicação registada do Microsoft Entra ID. |

Se você não puder usar um aplicativo registrado ou uma entidade de serviço, use um arquivo de configuração para gerenciar suas credenciais, embora esse método não seja preferido. Para obter mais informações, consulte Implantar o conector de dados usando um arquivo de configuração.

Para obter mais informações, consulte:

- Autenticação no Cofre da Chave do Azure

- O que são identidades gerenciadas para recursos do Azure?

- Objetos principais de aplicativo e serviço no Microsoft Entra ID

Sua máquina virtual normalmente é criada pela equipe de infraestrutura . A configuração do acesso a credenciais e o gerenciamento de cofres de chaves geralmente são feitos pela sua equipe de segurança .

Criar uma identidade gerenciada com uma VM do Azure

Execute o seguinte comando para Criar uma VM no Azure, substituindo nomes reais do seu ambiente pelo

<placeholders>:az vm create --resource-group <resource group name> --name <VM Name> --image Canonical:0001-com-ubuntu-server-focal:20_04-lts-gen2:latest --admin-username <azureuser> --public-ip-address "" --size Standard_D2as_v5 --generate-ssh-keys --assign-identity --role <role name> --scope <subscription Id>Para obter mais informações, consulte Guia de início rápido: criar uma máquina virtual Linux com a CLI do Azure.

Importante

Depois que a VM for criada, certifique-se de aplicar todos os requisitos de segurança e procedimentos de proteção aplicáveis em sua organização.

Este comando cria o recurso VM, produzindo uma saída semelhante a esta:

{ "fqdns": "", "id": "/subscriptions/xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx/resourceGroups/resourcegroupname/providers/Microsoft.Compute/virtualMachines/vmname", "identity": { "systemAssignedIdentity": "yyyyyyyy-yyyy-yyyy-yyyy-yyyyyyyyyyyy", "userAssignedIdentities": {} }, "location": "westeurope", "macAddress": "00-11-22-33-44-55", "powerState": "VM running", "privateIpAddress": "192.168.136.5", "publicIpAddress": "", "resourceGroup": "resourcegroupname", "zones": "" }Copie o GUID systemAssignedIdentity , pois ele será usado nas próximas etapas. Esta é a sua identidade gerida.

Criar um cofre de chaves

Este procedimento descreve como criar um cofre de chaves para armazenar as informações de configuração do agente, incluindo os segredos de autenticação SAP. Se estiver a utilizar um cofre de chaves existente, avance diretamente para o passo 2.

Para criar o cofre da chave:

Execute os seguintes comandos, substituindo nomes reais para os

<placeholder>valores.az keyvault create \ --name <KeyVaultName> \ --resource-group <KeyVaultResourceGroupName>Copie o nome do cofre de chaves e o nome do grupo de recursos. Você precisará deles quando atribuir as permissões de acesso ao cofre de chaves e executar o script de implantação nas próximas etapas.

Atribuir permissões de acesso ao cofre de chaves

No cofre de chave, atribua a função Leitor de Segredos do Cofre de Chaves do Azure à identidade que criou e copiou anteriormente.

No mesmo cofre de chaves, atribua as seguintes funções do Azure ao usuário que está configurando o agente do conector de dados:

- Key Vault Contributor, para implantar o agente

- Key Vault Secrets Officer, para adicionar novos sistemas

Implantar o agente do conector de dados a partir do portal (Visualização)

Agora que você criou uma VM e um Cofre de Chaves, sua próxima etapa é criar um novo agente e conectar-se a um de seus sistemas SAP. Embora você possa executar vários agentes de conector de dados em uma única máquina, recomendamos que você comece com apenas um, monitore o desempenho e, em seguida, aumente o número de conectores lentamente.

Este procedimento descreve como criar um novo agente e conectá-lo ao seu sistema SAP usando os portais Azure ou Defender. Recomendamos que sua equipe de segurança execute este procedimento com a ajuda da equipe do SAP BASIS .

A implantação do agente do conector de dados a partir do portal é suportada no portal do Azure e no portal do Defender quando o Microsoft Sentinel é integrado ao portal do Defender.

Embora a implantação também seja suportada a partir da linha de comando, recomendamos que você use o portal para implantações típicas. Os agentes do conector de dados implantados usando a linha de comando podem ser gerenciados somente através da linha de comando, e não através do portal. Para obter mais informações, consulte Implantar um agente do conector de dados SAP a partir da linha de comando.

Importante

A implantação do contentor e a criação de conexões com sistemas SAP a partir do portal estão atualmente em versão preliminar. Os Termos Suplementares do Azure Preview incluem termos legais adicionais que se aplicam a funcionalidades do Azure que estão em versão beta, pré-visualização ou ainda não disponibilizadas para disponibilidade geral.

Pré-requisitos:

Para implantar seu agente de conector de dados por meio do portal, você precisa:

- Autenticação através de uma identidade gerida ou de uma aplicação registada

- Credenciais armazenadas em um Cofre de Chaves do Azure

Se você não tiver esses pré-requisitos, implante o agente do conector de dados SAP a partir da linha de comando .

Para implantar o agente do conector de dados, também é necessário ter privilégios de sudo ou root na máquina do agente do conector de dados.

Se você quiser ingerir logs Netweaver/ABAP em uma conexão segura usando Secure Network Communications (SNC), você precisa:

- O caminho para o

sapgenpsebinário elibsapcrypto.sobiblioteca - Os detalhes do seu certificado de cliente

Para obter mais informações, consulte Configurar o sistema para usar o SNC para conexões seguras.

- O caminho para o

Para implantar o agente do conector de dados:

Entre na VM recém-criada na qual você está instalando o agente, como um usuário com privilégios sudo.

Faça download e/ou transfira o SAP NetWeaver SDK para a máquina.

No Microsoft Sentinel, selecione Configuração > Conectores de Dados.

Na barra de pesquisa, digite SAP. Selecione Microsoft Sentinel for SAP - agent-based nos resultados da pesquisa e, em seguida, abra a página do conector.

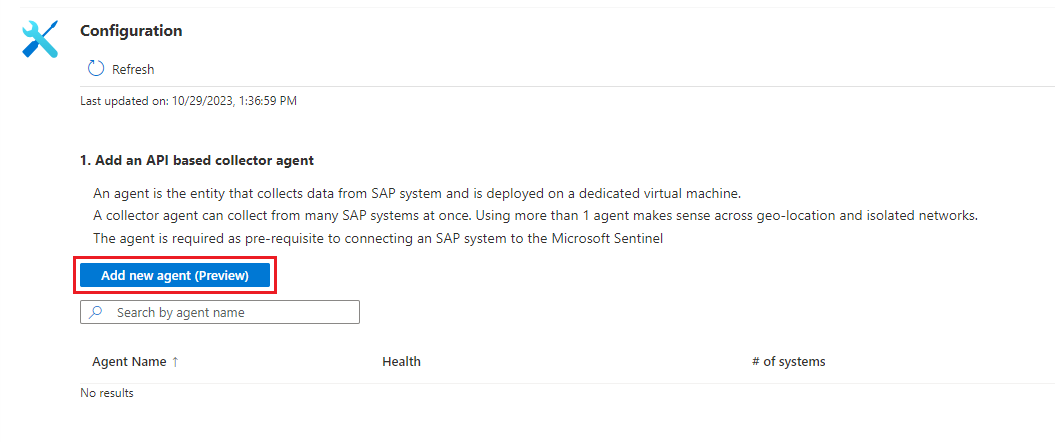

Na área Configuração, selecione Adicionar novo agente (Visualização).

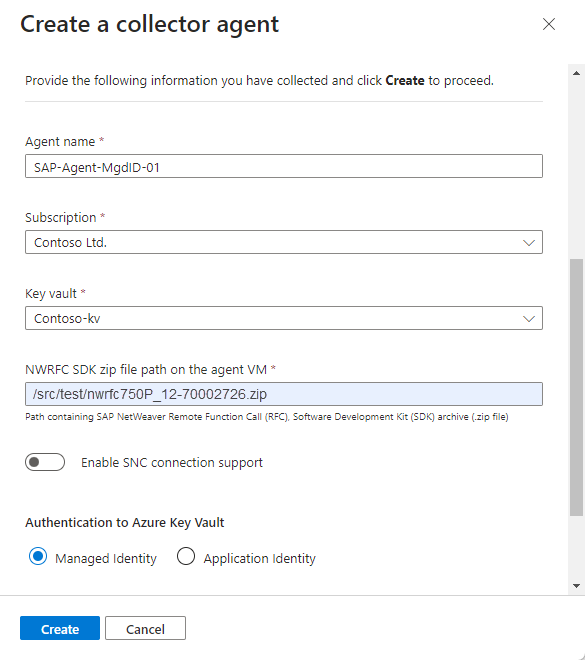

No painel Criar um agente de coletor , insira os seguintes detalhes do agente:

Nome Descrição Nome do agente Insira um nome de agente significativo para sua organização. Não recomendamos nenhuma convenção de nomenclatura específica, exceto que o nome pode incluir apenas os seguintes tipos de caracteres: - a-z

- De A a Z

- 0-9

- _ (sublinhado)

- . (ponto)

- - (traço)

Subscrição / Cofre da chave Selecione o Cofre de Assinatura e Chave em seus respetivos menus suspensos. Caminho do arquivo zip do SDK NWRFC na VM do agente Insira o caminho na sua VM que contém o arquivo de arquivamento do SAP NetWeaver Remote Function Call (RFC) Software Development Kit (SDK) (.zip).

Verifique se esse caminho inclui o número da versão do SDK na seguinte sintaxe:<path>/NWRFC<version number>.zip. Por exemplo:/src/test/nwrfc750P_12-70002726.zip.Ativar suporte a conexão SNC Selecione para ingerir registos NetWeaver/ABAP numa ligação segura usando SNC.

Se selecionar esta opção, insira o caminho que contém osapgenpsebinário e alibsapcrypto.sobiblioteca, em Caminho da Biblioteca Criptográfica SAP na VM do agente.

Se você quiser usar uma conexão SNC, certifique-se de selecionar Ativar suporte a conexão SNC neste estágio, pois não é possível voltar e habilitar uma conexão SNC depois de concluir a implantação do agente. Se você quiser alterar essa configuração posteriormente, recomendamos que você crie um novo agente.Autenticação no Cofre da Chave do Azure Para autenticar no cofre de chaves usando uma identidade gerenciada, deixe a opção Identidade gerenciada padrão selecionada. Para autenticar no cofre de chaves usando um aplicativo registrado, selecione Identidade do Aplicativo.

Você deve ter a identidade gerenciada ou o aplicativo registrado configurado com antecedência. Para obter mais informações, consulte Criar uma máquina virtual e configurar o acesso às suas credenciais.Por exemplo:

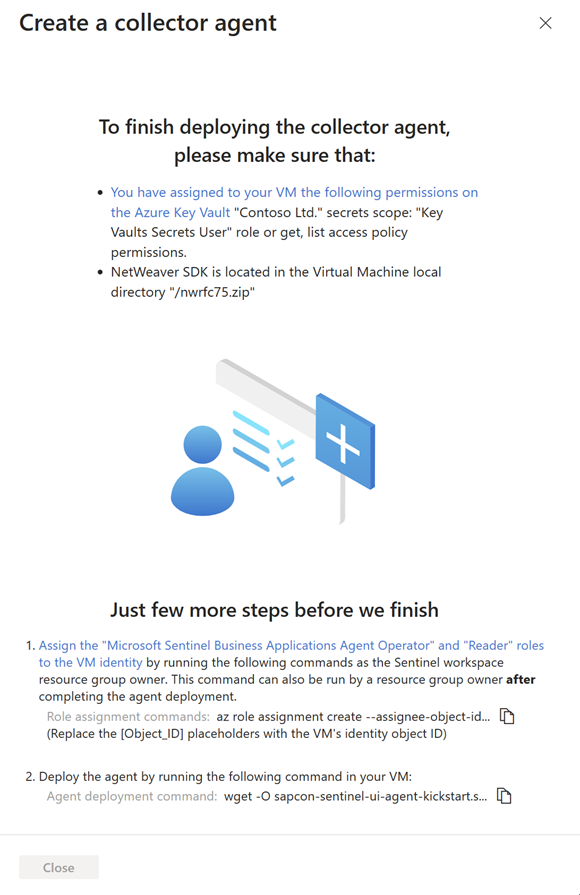

Selecione Criar e revise as recomendações antes de concluir a implantação:

A implantação do agente do conector de dados SAP requer que você conceda a identidade da VM do agente com permissões específicas para o espaço de trabalho do Microsoft Sentinel, usando as funções Operador e Leitor do Microsoft Sentinel Business Applications Agent.

Para executar os comandos nesta etapa, você deve ser proprietário de um grupo de recursos no espaço de trabalho do Microsoft Sentinel. Caso não seja dono de um grupo de recursos no seu ambiente de trabalho, este procedimento também pode ser realizado após a conclusão da implementação do agente.

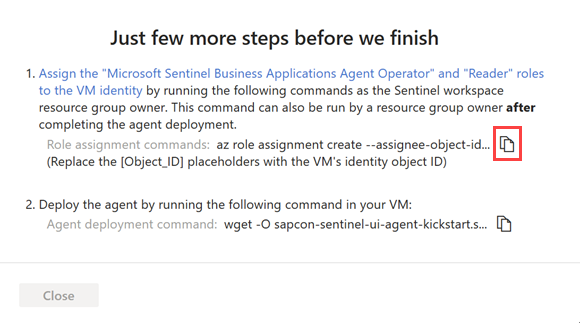

Em Apenas mais algumas etapas antes de terminarmos, copie os comandos de atribuição de função da etapa 1 e execute-os na VM do agente, substituindo o espaço reservado

[Object_ID]pelo ID do objeto de identidade da VM. Por exemplo:

Para localizar sua ID de objeto de identidade de VM no Azure:

Para uma identidade gerenciada, a ID do objeto é listada na página Identidade da VM.

Para um principal de serviço, vá para Aplicação empresarial no Azure. Selecione Todos os aplicativos e, em seguida, selecione sua VM. O ID do objeto é exibido na página Visão geral .

Esses comandos atribuem as funções Microsoft Sentinel Business Applications Agent Operator e Reader Azure à identidade gerenciada ou de aplicativo da sua VM, incluindo apenas o escopo dos dados do agente especificado no espaço de trabalho.

Importante

A atribuição das funções de Operador e Leitor do Microsoft Sentinel Business Applications Agent por meio da CLI atribui as funções somente no escopo dos dados do agente especificado no espaço de trabalho. Esta é a opção mais segura e, portanto, recomendada.

Se você precisar atribuir as funções por meio do portal do Azure, recomendamos atribuir as funções em um escopo pequeno, como apenas no espaço de trabalho do Microsoft Sentinel.

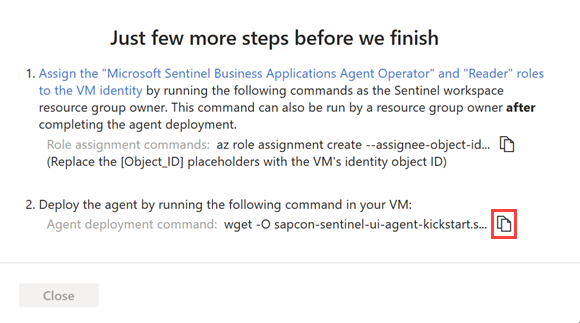

Selecione Copiar

ao lado do comando Agent deployment na etapa 2. Por exemplo:

ao lado do comando Agent deployment na etapa 2. Por exemplo:

Copie a linha de comando para um local separado e selecione Fechar.

As informações relevantes do agente são implantadas no Cofre de Chaves do Azure e o novo agente fica visível na tabela em Adicionar um agente de coletor baseado em API.

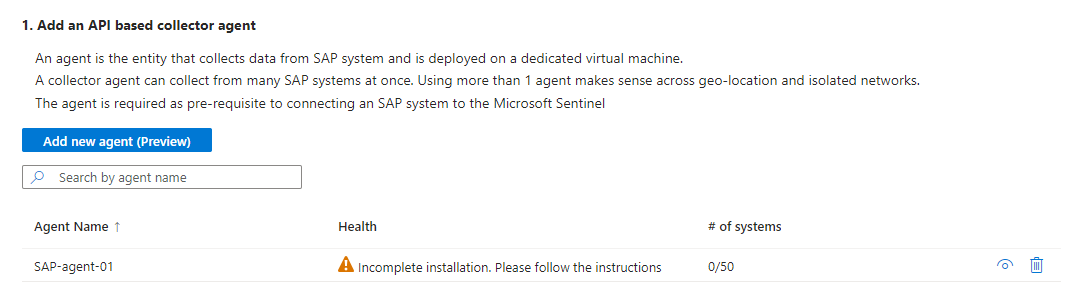

Nesta fase, o estado de saúde do agente é "Instalação incompleta. Por favor, siga as instruções". Depois que o agente é instalado com sucesso, o estado muda para Agente íntegro. Esta atualização pode demorar até 10 minutos. Por exemplo:

Nota

A tabela exibe o nome do agente e o status de integridade somente para os agentes que você implanta por meio do portal do Azure. Os agentes implantados usando a linha de comando não são exibidos aqui. Para mais informações, consulte o separador Linha de comando.

Na VM em que você planeja instalar o agente, abra um terminal e execute o comando de implantação do Agente copiado na etapa anterior. Esta etapa requer privilégios sudo ou root no computador do agente do conector de dados.

O script atualiza os componentes do sistema operacional e instala a CLI do Azure, o software Docker e outros utilitários necessários, como jq, netcat e curl.

Forneça parâmetros extras para o script conforme necessário para personalizar a implantação do contêiner. Para obter mais informações sobre as opções de linha de comando disponíveis, consulte Referência de script Kickstart.

Se precisar copiar o comando novamente, selecione Exibir

à direita da coluna Saúde e copie o comando ao lado de Comando de implantação do agente no canto inferior direito.

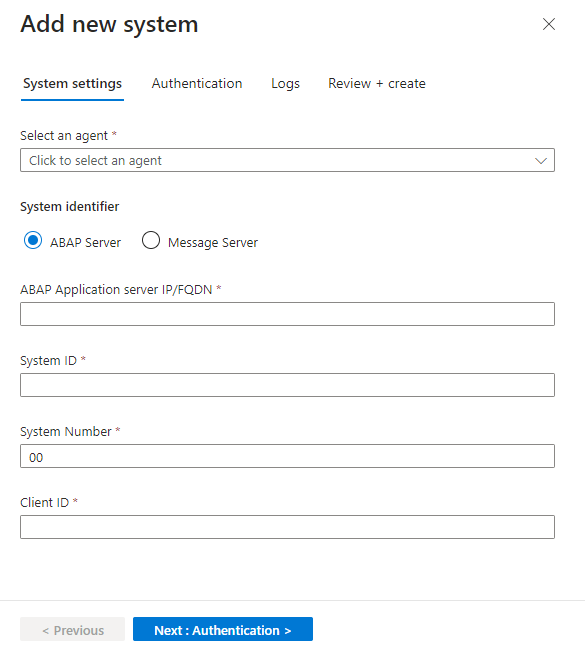

à direita da coluna Saúde e copie o comando ao lado de Comando de implantação do agente no canto inferior direito.Na página do conector de dados do aplicativo Microsoft Sentinel solution for SAP, na área Configuração , selecione Adicionar novo sistema (Visualização) e insira os seguintes detalhes:

Em Selecione um agente, selecione o agente criado anteriormente.

Em Identificador do sistema, selecione o tipo de servidor:

- Servidor ABAP

- Servidor de mensagens para usar um servidor de mensagens como parte de um ABAP SAP Central Services (ASCS).

Continue definindo detalhes relacionados para seu tipo de servidor:

- Para um servidor ABAP, insira o endereço IP/FQDN do servidor de aplicativos ABAP, o ID e o número do sistema e o ID do cliente.

- Para um servidor de mensagens, insira o endereço IP/FQDN do servidor de mensagens, o número da porta ou o nome do serviço e o grupo de logon

Quando terminar, selecione Avançar: Autenticação.

Por exemplo:

Na guia Autenticação , insira os seguintes detalhes:

- Para autenticação básica, insira o usuário e a senha.

- Se você selecionou uma conexão SNC ao configurar o agente, selecione SNC e insira os detalhes do certificado.

Quando terminar, selecione Avançar: Logs.

Na guia Logs , selecione os logs que deseja ingerir do SAP e selecione Avançar: revisar e criar. Por exemplo:

(Opcional) Para obter os melhores resultados no monitoramento da tabela SAP PAHI, selecione Histórico de configuração. Para obter mais informações, consulte Verificar se a tabela PAHI é atualizada em intervalos regulares.

Reveja as definições que definiu. Selecione Anterior para modificar as configurações ou selecione Implantar para implantar o sistema.

A configuração do sistema que você definiu é implantada no Cofre da Chave do Azure que você definiu durante a implantação. Agora você pode ver os detalhes do sistema na tabela em Configurar um sistema SAP e atribuí-lo a um agente coletor. Esta tabela exibe o nome do agente associado, o ID do sistema SAP (SID) e o status de integridade dos sistemas que você adicionou por meio do portal ou de outra forma.

Nesta fase, o estado de saúde do sistema está pendente. Se o agente for atualizado com êxito, ele obtém a configuração do Azure Key Vault e o estado muda para Integridade do sistema. Esta atualização pode demorar até 10 minutos.

Conecte seu conector de dados sem agente (visualização limitada)

No Microsoft Sentinel, vá para a página Configuração de Conectores de Dados> e localize o conector de dados Microsoft Sentinel para SAP - sem agente (Pré-visualização).

Na área Configuração , expanda a etapa 1. Acione a implantação automática dos recursos necessários do Azure / SOC Engineer e selecione Implantar recursos necessários do Azure.

Importante

Se você não tiver a função Entra ID Application Developer ou superior e selecionar implantar recursos necessários do Azure, uma mensagem de erro será exibida, por exemplo: "Implantar recursos azure necessários" (os erros podem variar). Isso significa que a regra de coleta de dados (DCR) e o ponto de extremidade de coleta de dados (DCE) foram criados, mas você precisa garantir que seu registro no aplicativo Entra ID seja autorizado. Continue a configurar a autorização correta.

Proceda de uma das seguintes formas:

Se você tiver a função Entra ID Application Developer ou superior, continue para a próxima etapa.

Se não tiveres a função Entra ID Application Developer ou superior:

- Partilhe o ID DCR com o seu administrador ou colega do Entra ID com as permissões necessárias.

- Certifique-se de que a função Monitoring Metrics Publisher esteja atribuída no DCR, com a atribuição da entidade de serviço, usando a ID de cliente do registo da aplicação Entra ID.

- Recupere o ID do cliente e o segredo de cliente do registo do aplicativo Entra ID para utilização na autorização do DCR.

O administrador do SAP usa o ID do cliente e as informações secretas do cliente para postar no DCR.

Nota

Se você for um administrador SAP e não tiver acesso à instalação do conector, faça o download do pacote de integração diretamente.

Role para baixo e selecione Adicionar cliente SAP.

No painel Conectar a um cliente SAP , insira os seguintes detalhes:

Campo Descrição Nome de destino RFC O nome do destino RFC, retirado do seu destino BTP. ID do cliente SAP Agentless O valor clientid retirado do arquivo JSON da chave de serviço do Process Integration Runtime. Segredo do cliente SAP Agentless O valor clientsecret obtido do ficheiro JSON da chave de serviço do Process Integration Runtime. URL do servidor de autorização O valor tokenurl indicado no arquivo JSON da chave de serviço do Process Integration Runtime. Por exemplo: https://your-tenant.authentication.region.hana.ondemand.com/oauth/tokenPonto de extremidade do Integration Suite O valor url extraído do ficheiro JSON da chave do serviço Process Integration Runtime. Por exemplo: https://your-tenant.it-account-rt.cfapps.region.hana.ondemand.comSelecione Conectar.

Personalizar o comportamento do conector de dados (opcional)

Se você tiver um conector de dados sem agente SAP para o Microsoft Sentinel, poderá usar o SAP Integration Suite para personalizar como o conector de dados sem agente ingere dados do seu sistema SAP no Microsoft Sentinel.

Este procedimento só é relevante quando você deseja personalizar o comportamento do conector de dados sem agente do SAP. Ignore este procedimento se estiver satisfeito com a funcionalidade padrão. Por exemplo, se você estiver usando Sybase, recomendamos que desative a ingestão de logs do Change Docs no iflow configurando o parâmetro collect-changedocs-logs . Devido a problemas de desempenho do banco de dados, a ingestão de logs do Change Docs Sybase não é suportada.

Pré-requisitos para personalizar o comportamento do conector de dados

- Você deve ter acesso ao SAP Integration Suite, com permissões para editar mapeamentos de valor.

- Um pacote de integração SAP, existente ou novo, para fazer upload do ficheiro de mapeamento de valores padrão.

Baixe o arquivo de configuração e personalize as configurações

Baixe o arquivo deexample-parameters.zip padrão, que fornece configurações que definem o comportamento padrão e é um bom ponto de partida para começar a personalizar.

Salve o arquivo example-parameters.zip em um local acessível ao seu ambiente SAP Integration Suite.

Use os procedimentos padrão do SAP para carregar um arquivo de mapeamento de valor e fazer alterações para personalizar as configurações do conector de dados:

Carregue o arquivo example-parameters.zip para o SAP Integration Suite como um artefato de mapeamento de valor. Para obter mais informações, consulte a documentação do SAP.

Use um dos seguintes métodos para personalizar suas configurações:

- Para personalizar as configurações em todos os sistemas SAP, acrescente mapeamentos de valor para a agência global de mapeamento bidirecional.

- Para personalizar as configurações de sistemas SAP específicos, adicione novas agências de mapeamento bidirecionais para cada sistema SAP e, em seguida, adicione mapeamentos de valor para cada um deles. Nomeie suas agências para corresponder exatamente ao nome do destino RFC que você deseja personalizar, como myRfc, key, myRfc, value.

Para obter mais informações, consulte a documentação do SAP sobre como configurar mapeamentos de valor

Certifique-se de implantar o artefato quando terminar de personalizar para ativar as configurações atualizadas.

A tabela a seguir lista os parâmetros personalizáveis para o conector de dados sem agente SAP para Microsoft Sentinel:

| Parâmetro | Descrição | Valores permitidos | Valor predefinido |

|---|---|---|---|

| changedocs-object-classes | Lista de classes de objeto que são ingeridas a partir de logs do Change Docs. | Lista separada por vírgulas de classes de objeto | BANK, CLEARING, IBAN, IDENTITY, KERBEROS, OA2_CLIENT, PCA_BLOCK, PCA_MASTER, PFCG, SECM, SU_USOBT_C, SECURITY_POLICY, STATUS, SU22_USOBT, SU22_USOBX, SUSR_PROF, SU_USOBX_C, USER_CUA |

| recolher-registos-de-auditoria | Determina se os dados do Log de Auditoria são ingeridos ou não. |

verdadeiro: Ingerido false: Não ingerido |

verdadeiro |

| coletar-changedocs-logs | Determina se os logs do Change Docs são ingeridos ou não. |

verdadeiro: Ingerido false: Não ingerido |

verdadeiro |

| coletar-dados-principais-do-usuário | Determina se os dados mestre do utilizador são processados ou não. |

verdadeiro: Ingerido false: Não ingerido |

verdadeiro |

| forçar-registo-de-auditoria-a-ler-de-todos-os-clientes | Determina se o Log de Auditoria é lido de todos os clientes. |

true: Leia de todos os clientes false: Não lido por todos os clientes |

falso |

| ciclo-de-dias-de-ingestão | Tempo, em dias, dado para processar os dados mestre do utilizador, incluindo todas as funções e utilizadores. Este parâmetro não afeta a ingestão de alterações nos dados mestre do usuário. | Inteiro, entre 1-14 | 1 |

| deslocamento em segundos | Determina o deslocamento, em segundos, tanto para as horas de início como de término de uma janela de recolha de dados. Use esse parâmetro para atrasar a coleta de dados pelo número de segundos configurado. | Inteiro, entre 1-600 | 60 |

Verificar conectividade e saúde

Depois de implantar o conector de dados SAP, verifique a integridade e a conectividade do agente. Para obter mais informações, consulte Monitorar a integridade e a função de seus sistemas SAP.

Próximo passo

Depois que o conector for implantado, prossiga para configurar o conteúdo da solução Microsoft Sentinel para aplicativos SAP. Especificamente, configurar detalhes nas listas de observação é uma etapa essencial para permitir deteções e proteção contra ameaças.