Tutorial: Detetar ameaças usando regras de análise no Microsoft Sentinel

Como um serviço de Gerenciamento de Informações e Eventos de Segurança (SIEM), o Microsoft Sentinel é responsável por detetar ameaças à segurança da sua organização. Ele faz isso analisando os enormes volumes de dados gerados por todos os logs dos seus sistemas.

Neste tutorial, você aprenderá a configurar uma regra de análise do Microsoft Sentinel a partir de um modelo para pesquisar explorações da vulnerabilidade do Apache Log4j em seu ambiente. A regra enquadrará contas de usuário e endereços IP encontrados em seus logs como entidades rastreáveis, exibirá informações notáveis nos alertas gerados pelas regras e alertas de pacote como incidentes a serem investigados.

Ao concluir este tutorial, você poderá:

- Criar uma regra de análise a partir de um modelo

- Personalizar a consulta e as configurações de uma regra

- Configurar os três tipos de enriquecimento de alerta

- Escolha respostas automatizadas a ameaças para suas regras

Pré-requisitos

Para concluir este tutorial, confirme que tem:

Uma subscrição do Azure. Crie uma conta gratuita se ainda não tiver uma.

Um espaço de trabalho do Log Analytics com a solução Microsoft Sentinel implantada nele e dados sendo ingeridos nele.

Um usuário do Azure com a função de Colaborador do Microsoft Sentinel atribuída no espaço de trabalho do Log Analytics onde o Microsoft Sentinel está implantado.

As seguintes fontes de dados são referenciadas nesta regra. Quanto mais conectores forem implantados, mais eficaz será a regra. Você deve ter pelo menos um.

Data source Tabelas do Log Analytics referenciadas Office 365 OfficeActivity (SharePoint)

OfficeActivity (Exchange)

OfficeActivity (Equipas)DNS DnsEvents Azure Monitor (VM Insights) VMConnection Cisco ASA CommonSecurityLog (Cisco) Palo Alto Redes (Firewall) CommonSecurityLog (PaloAlto) Eventos de Segurança SegurançaEventos Microsoft Entra ID SigninLogs

AADNonInteractiveUserSignInLogsAzure Monitor (WireData) WireData Azure Monitor (IIS) W3CIISLog Atividade do Azure AzureActivity Amazon Web Services AWSCloudTrail Microsoft Defender XDR DeviceNetworkEvents Azure Firewall AzureDiagnostics (Firewall do Azure)

Entre no portal do Azure e no Microsoft Sentinel

Inicie sessão no portal do Azure.

Na barra de pesquisa, procure e selecione Microsoft Sentinel.

Procure e selecione seu espaço de trabalho na lista de espaços de trabalho disponíveis do Microsoft Sentinel.

Instalar uma solução a partir do hub de conteúdo

No Microsoft Sentinel, no menu do lado esquerdo em Gerenciamento de conteúdo, selecione Hub de conteúdo.

Procure e selecione a solução Log4j Vulnerability Detection.

Na barra de ferramentas na parte superior da página, selecione

Instalar/Atualizar.

Instalar/Atualizar.

Criar uma regra de análise agendada a partir de um modelo

No Microsoft Sentinel, no menu do lado esquerdo em Configuração, selecione Analytics.

Na página Análise, selecione a guia Modelos de regra.

No campo de pesquisa na parte superior da lista de modelos de regras, digite log4j.

Na lista filtrada de modelos, selecione Log4j vulnerability exploit aka Log4Shell IP IOC. No painel de detalhes, selecione Criar regra.

O assistente de regras do Google Analytics será aberto.

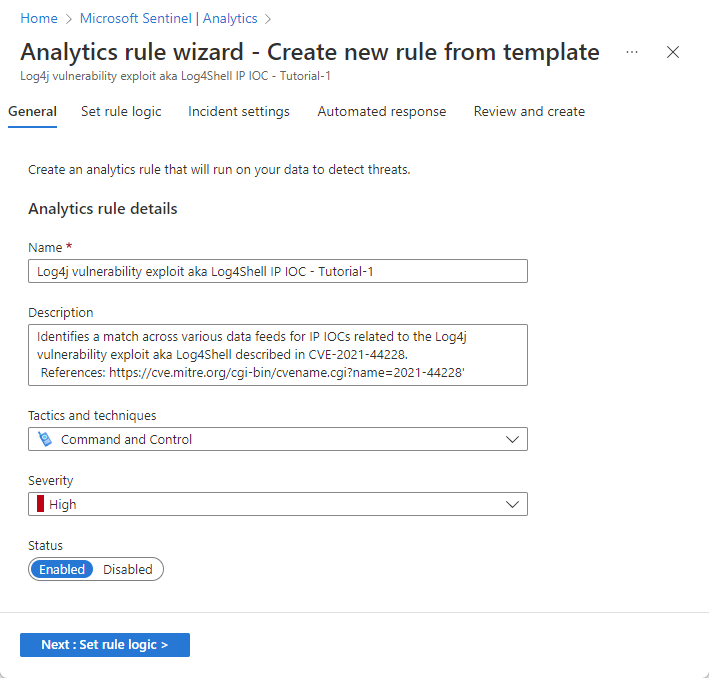

Na guia Geral, no campo Nome, digite Log4j vulnerability exploit aka Log4Shell IP IOC - Tutorial-1.

Deixe o resto dos campos nesta página como estão. Esses são os padrões, mas adicionaremos personalização ao nome do alerta em um estágio posterior.

Se você não quiser que a regra seja executada imediatamente, selecione Desativado e a regra será adicionada à guia Regras ativas e você poderá ativá-la a partir daí quando precisar.

Selecione Avançar : Definir lógica da regra.

Rever a lógica de consulta da regra e a configuração das definições

No separador Definir lógica da regra, reveja a consulta tal como aparece sob o título da consulta Regra.

Para ver mais do texto da consulta de uma só vez, selecione o ícone de seta dupla diagonal no canto superior direito da janela de consulta para expandir a janela para um tamanho maior.

Enriqueça alertas com entidades e outros detalhes

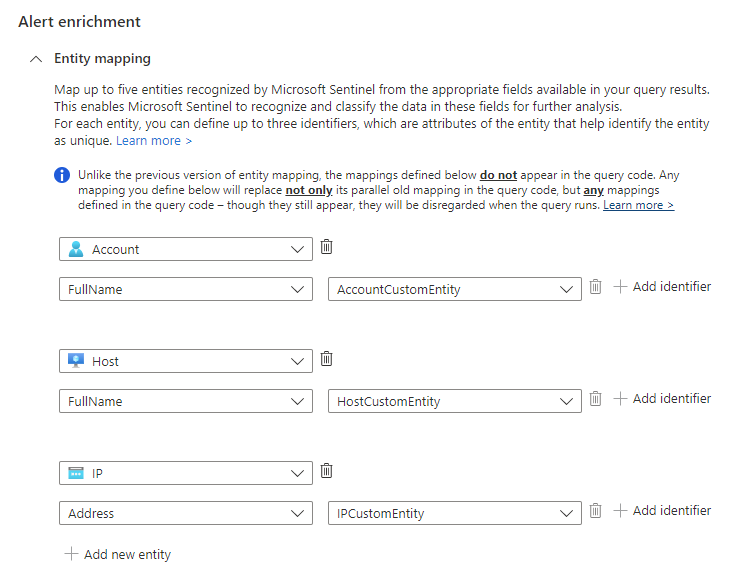

Em Enriquecimento de alerta, mantenha as configurações de mapeamento de entidade como estão. Observe as três entidades mapeadas.

Na seção Detalhes personalizados, vamos adicionar o carimbo de data/hora de cada ocorrência ao alerta, para que você possa vê-lo diretamente nos detalhes do alerta, sem precisar fazer drill down.

- Digite carimbo de data/hora no campo Chave . Este será o nome da propriedade no alerta.

- Selecione carimbo de data/hora na lista suspensa Valor .

Na seção Detalhes do alerta, vamos personalizar o nome do alerta para que o carimbo de data/hora de cada ocorrência apareça no título do alerta.

No campo Formato do nome do alerta, insira Log4j vulnerability exploit aka Log4Shell IP IOC em {{timestamp}}.

Rever as restantes definições

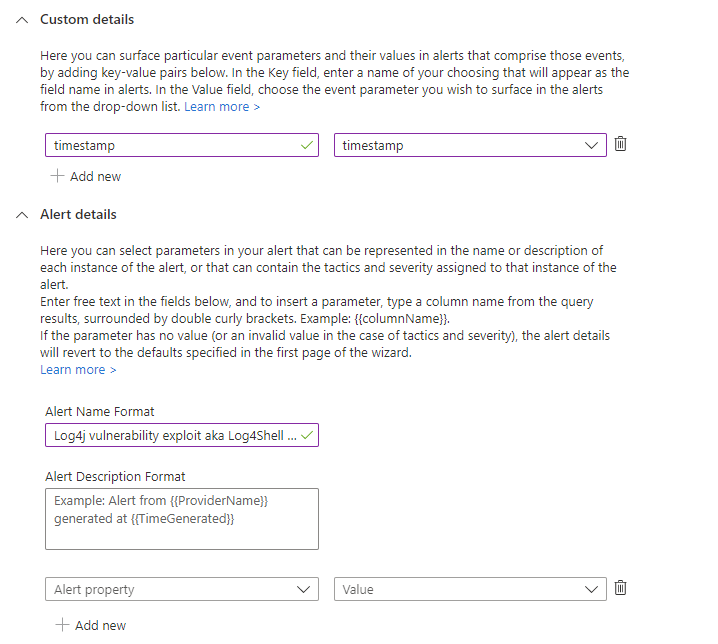

Revise as configurações restantes na guia Definir lógica da regra. Não há necessidade de alterar nada, embora você possa se quiser alterar o intervalo, por exemplo. Apenas certifique-se de que o período de retrospetiva corresponde ao intervalo para manter a cobertura contínua.

Agendamento de consultas:

- Execute a consulta a cada 1 hora.

- Dados de pesquisa da última 1 hora.

Limiar de alerta:

- Gere um alerta quando o número de resultados da consulta for superior a 0.

Agrupamento de eventos:

- Configure como os resultados da consulta de regra são agrupados em alertas: agrupe todos os eventos em um único alerta.

Supressão:

- Pare de executar a consulta depois que o alerta for gerado: Desativado.

Selecione Avançar : Configurações do incidente.

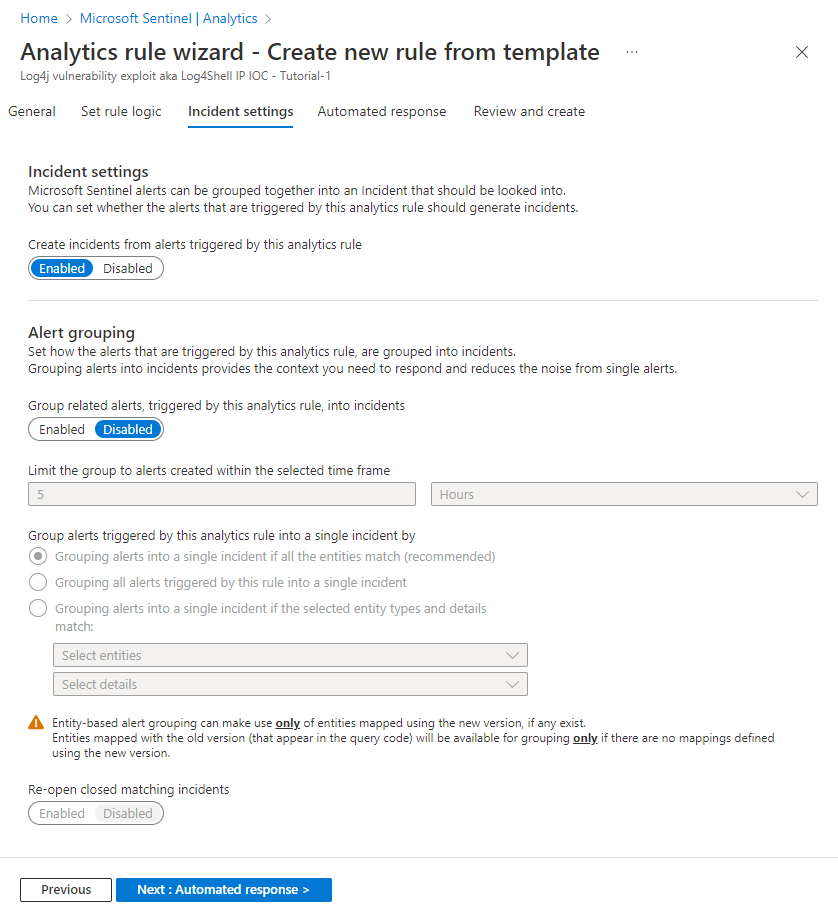

Revise as configurações de criação de incidentes

Revise as configurações na guia Configurações de incidente . Não há necessidade de alterar nada, a menos que, por exemplo, você tenha um sistema diferente para criação e gerenciamento de incidentes, caso em que você gostaria de desativar a criação de incidentes.

Configurações do incidente:

- Crie incidentes a partir de alertas acionados por esta regra de análise: Habilitado.

Agrupamento de alertas:

- Agrupe alertas relacionados, acionados por esta regra de análise, em incidentes: Desativado.

Selecione Avançar : Resposta automatizada.

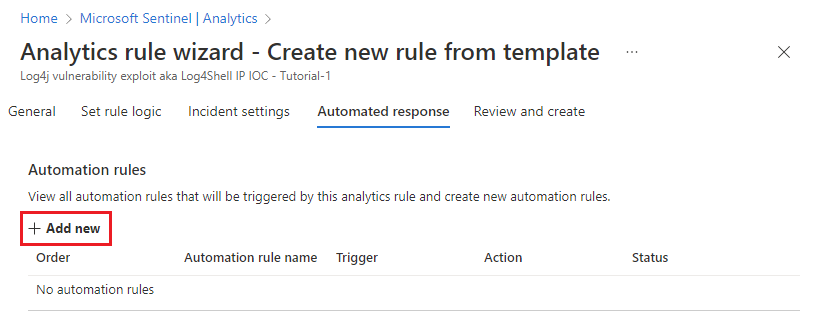

Definir respostas automatizadas e criar a regra

Na guia Resposta automatizada:

Selecione + Adicionar novo para criar uma nova regra de automação para esta regra de análise. Isso abrirá o assistente Criar nova regra de automação.

No campo Nome da regra de automação, insira Log4J vulnerability exploit detection - Tutorial-1.

Deixe as seções Gatilho e Condições como estão.

Em Ações, selecione Adicionar tags na lista suspensa.

- Selecione + Adicionar tag.

- Digite Log4J exploit na caixa de texto e selecione OK.

Deixe as seções Expiração da regra e Ordem como estão.

Selecione Aplicar. Em breve você verá sua nova regra de automação na lista da guia Resposta automatizada.

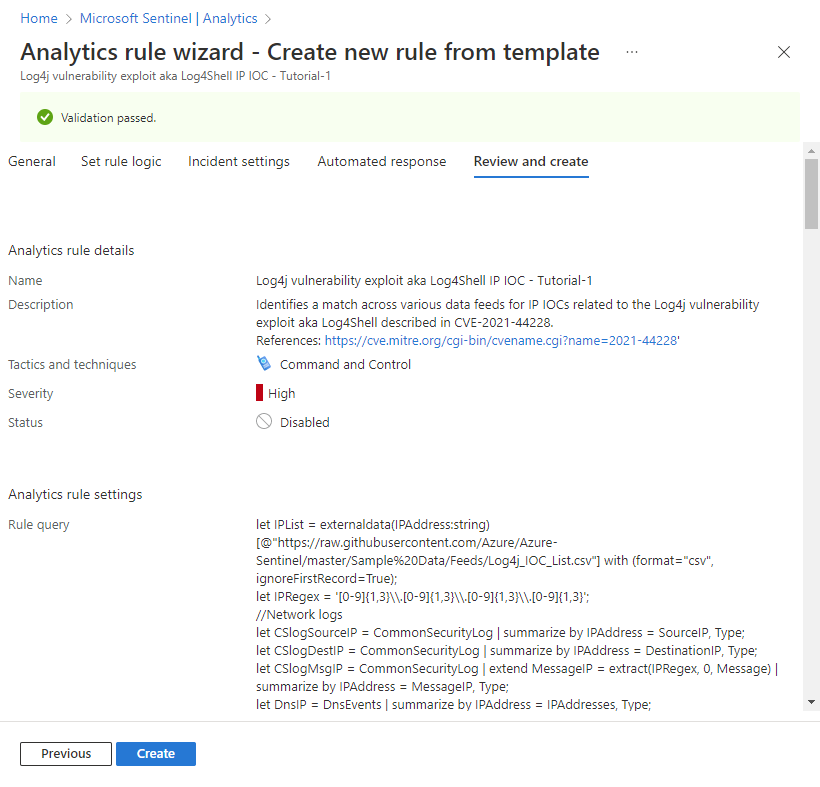

Selecione Seguinte : Rever para rever todas as definições da sua nova regra de análise. Quando a mensagem "Validação aprovada" aparecer, selecione Criar. A menos que você defina a regra como Desabilitado na guia Geral acima, a regra será executada imediatamente.

Selecione a imagem abaixo para exibir a revisão completa (a maior parte do texto da consulta foi cortada para visualização).

Verificar o sucesso da regra

Para ver os resultados das regras de alerta que criar, aceda à página Incidentes .

Para filtrar a lista de incidentes para aqueles gerados pela sua regra de análise, insira o nome (ou parte do nome) da regra de análise que você criou na barra de pesquisa .

Abra um incidente cujo título corresponda ao nome da regra de análise. Veja se o sinalizador definido na regra de automação foi aplicado ao incidente.

Clean up resources (Limpar recursos)

Se você não vai continuar a usar essa regra de análise, exclua (ou pelo menos desative) as regras de análise e automação que você criou com as seguintes etapas:

Na página Análise, selecione a guia Regras ativas.

Insira o nome (ou parte do nome) da regra de análise que você criou na barra de pesquisa .

(Se não aparecer, certifique-se de que os filtros estão definidos como Selecione tudo.)Marque a caixa de seleção ao lado da regra na lista e selecione Excluir no banner superior.

(Se não quiser eliminá-lo, pode selecionar Desative em vez disso.)Na página Automação, selecione a guia Regras de automação.

Insira o nome (ou parte do nome) da regra de automação criada na barra de pesquisa .

(Se não aparecer, certifique-se de que os filtros estão definidos como Selecione tudo.)Marque a caixa de seleção ao lado da regra de automação na lista e selecione Excluir no banner superior.

(Se não quiser eliminá-lo, pode selecionar Desative em vez disso.)

Próximos passos

Agora que você aprendeu como pesquisar explorações de uma vulnerabilidade comum usando regras de análise, saiba mais sobre o que você pode fazer com a análise no Microsoft Sentinel:

Saiba mais sobre a gama completa de definições e configurações em regras de análise agendadas.

Em particular, saiba mais sobre os diferentes tipos de enriquecimento de alerta que você viu aqui:

Saiba mais sobre outros tipos de regras de análise no Microsoft Sentinel e suas funções.

Saiba mais sobre como escrever consultas no Kusto Query Language (KQL). Saiba mais sobre os conceitos e consultas do KQL e veja este prático guia de referência rápida.