Migrar um aplicativo para usar conexões sem senha com o Armazenamento de Blobs do Azure

As solicitações de aplicativos para serviços do Azure devem ser autenticadas usando configurações, como chaves de acesso de conta ou conexões sem senha. No entanto, você deve priorizar conexões sem senha em seus aplicativos quando possível. Os métodos de autenticação tradicionais que usam senhas ou chaves secretas criam riscos e complicações de segurança. Visite as conexões sem senha para o hub de serviços do Azure para saber mais sobre as vantagens de mudar para conexões sem senha.

O tutorial a seguir explica como migrar um aplicativo existente para se conectar usando conexões sem senha. Essas mesmas etapas de migração devem ser aplicadas se você estiver usando chaves de acesso, cadeias de conexão ou outra abordagem baseada em segredos.

Configurar funções e usuários para autenticação de desenvolvimento local

Ao desenvolver localmente, certifique-se de que a conta de usuário que está acessando dados de blob tenha as permissões corretas. Você precisará do Storage Blob Data Contributor para ler e gravar dados de blob. Para atribuir essa função a si mesmo, você precisará receber a função de Administrador de Acesso de Usuário ou outra função que inclua a ação Microsoft.Authorization/roleAssignments/write. Você pode atribuir funções do RBAC do Azure a um usuário usando o portal do Azure, a CLI do Azure ou o Azure PowerShell. Você pode saber mais sobre os escopos disponíveis para atribuições de função na página de visão geral do escopo.

Nesse cenário, você atribuirá permissões à sua conta de usuário, com escopo para a conta de armazenamento, para seguir o Princípio do Menor Privilégio. Essa prática oferece aos usuários apenas as permissões mínimas necessárias e cria ambientes de produção mais seguros.

O exemplo a seguir atribuirá a função de Colaborador de Dados de Blob de Armazenamento à sua conta de usuário, que fornece acesso de leitura e gravação aos dados de blob em sua conta de armazenamento.

Importante

Na maioria dos casos, levará um ou dois minutos para que a atribuição de função se propague no Azure, mas, em casos raros, pode levar até oito minutos. Se você receber erros de autenticação quando executar o código pela primeira vez, aguarde alguns momentos e tente novamente.

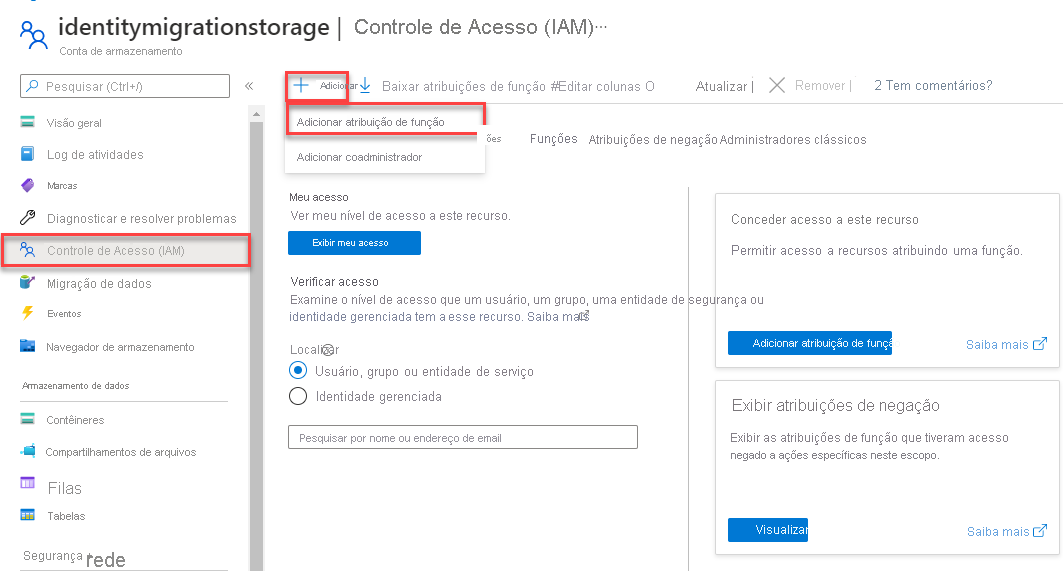

No portal do Azure, localize sua conta de armazenamento usando a barra de pesquisa principal ou a navegação à esquerda.

Na página de visão geral da conta de armazenamento, selecione Controle de acesso (IAM) no menu à esquerda.

Na página Controle de acesso (IAM), selecione a guia Atribuições de função.

Selecione + Adicionar no menu superior e, em seguida, Adicionar atribuição de função no menu suspenso resultante.

Use a caixa de pesquisa para filtrar os resultados para a função desejada. Para este exemplo, procure por Storage Blob Data Contributor e selecione o resultado correspondente e, em seguida, escolha Next.

Em Atribuir acesso a, selecione Utilizador, grupo ou entidade de serviço e, em seguida, selecione + Selecionar membros.

Na caixa de diálogo, procure seu nome de usuário do Microsoft Entra (geralmente seu endereço de e-mail user@domain ) e escolha Selecionar na parte inferior da caixa de diálogo.

Selecione Rever + atribuir para ir para a página final e, em seguida, Rever + atribuir novamente para concluir o processo.

Inicie sessão e migre o código da aplicação para utilizar ligações sem palavra-passe

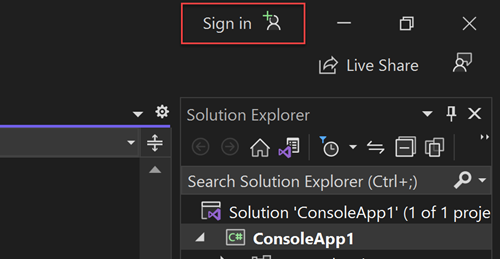

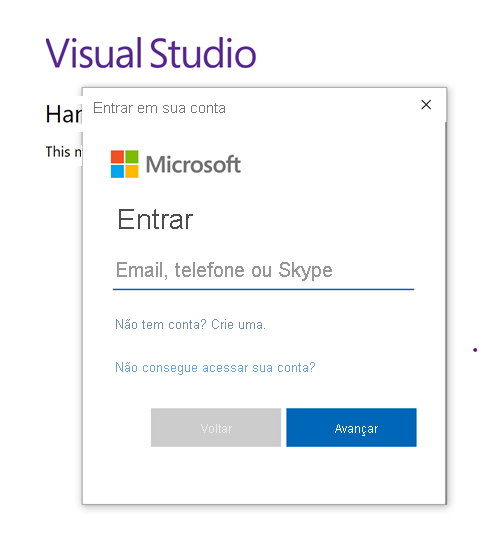

Para desenvolvimento local, certifique-se de que está autenticado com a mesma conta do Microsoft Entra à qual atribuiu a função. Você pode autenticar por meio de ferramentas de desenvolvimento populares, como a CLI do Azure ou o Azure PowerShell. As ferramentas de desenvolvimento com as quais você pode autenticar variam entre os idiomas.

Entre no Azure por meio da CLI do Azure usando o seguinte comando:

az login

Em seguida, atualize seu código para usar conexões sem senha.

Para usar

DefaultAzureCredentialem um aplicativo .NET, instale oAzure.Identitypacote:dotnet add package Azure.IdentityNa parte superior do ficheiro, adicione o seguinte código:

using Azure.Identity;Identifique os locais em seu código que criam um

BlobServiceClientpara se conectar ao Armazenamento de Blobs do Azure. Atualize seu código para corresponder ao exemplo a seguir:DefaultAzureCredential credential = new(); BlobServiceClient blobServiceClient = new( new Uri($"https://{storageAccountName}.blob.core.windows.net"), credential);

Certifique-se de atualizar o nome da conta de armazenamento no URI do .

BlobServiceClientVocê pode encontrar o nome da conta de armazenamento na página de visão geral do portal do Azure.

Executar a aplicação localmente

Depois de fazer essas alterações de código, execute seu aplicativo localmente. A nova configuração deve pegar suas credenciais locais, como a CLI do Azure, Visual Studio ou IntelliJ. As funções que você atribuiu ao seu usuário de desenvolvimento local no Azure permitem que seu aplicativo se conecte ao serviço do Azure localmente.

Configurar o ambiente de hospedagem do Azure

Depois que seu aplicativo estiver configurado para usar conexões sem senha e for executado localmente, o mesmo código poderá ser autenticado nos serviços do Azure depois de implantado no Azure. As seções a seguir explicam como configurar um aplicativo implantado para se conectar ao Armazenamento de Blobs do Azure usando uma identidade gerenciada.

Criar a identidade gerenciada

Você pode criar uma identidade gerenciada atribuída pelo usuário usando o portal do Azure ou a CLI do Azure. Seu aplicativo usa a identidade para autenticar em outros serviços.

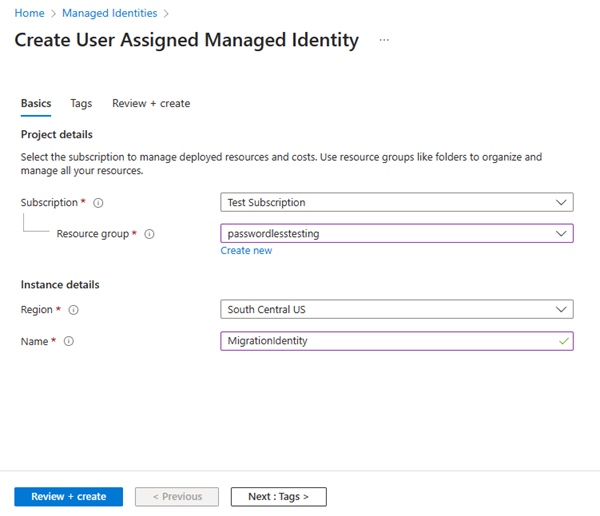

- Na parte superior do portal do Azure, procure identidades gerenciadas. Selecione o resultado Identidades gerenciadas.

- Selecione + Criar na parte superior da página de visão geral de Identidades Gerenciadas .

- Na guia Noções básicas, insira os seguintes valores:

- Assinatura: Selecione a assinatura desejada.

- Grupo de recursos: selecione o grupo de recursos desejado.

- Região: selecione uma região perto da sua localização.

- Nome: insira um nome reconhecível para sua identidade, como MigrationIdentity.

- Selecione Rever + criar na parte inferior da página.

- Quando as verificações de validação terminarem, selecione Criar. O Azure cria uma nova identidade atribuída pelo usuário.

Depois que o recurso for criado, selecione Ir para o recurso para exibir os detalhes da identidade gerenciada.

Associar a identidade gerenciada ao seu aplicativo Web

Você precisa configurar seu aplicativo Web para usar a identidade gerenciada que você criou. Atribua a identidade ao seu aplicativo usando o portal do Azure ou a CLI do Azure.

Conclua as etapas a seguir no portal do Azure para associar uma identidade ao seu aplicativo. Estas mesmas etapas se aplicam aos seguintes serviços do Azure:

- Azure Spring Apps

- Azure Container Apps

- Máquinas virtuais do Azure

- Azure Kubernetes Service

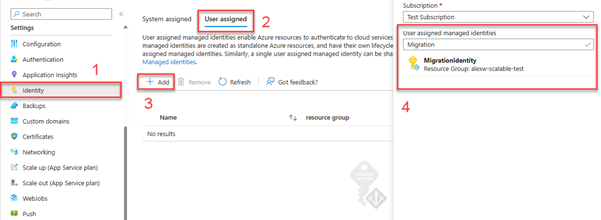

Navegue até a página de visão geral do seu aplicativo Web.

Selecione Identidade na navegação à esquerda.

Na página Identidade, alterne para a guia Usuário atribuído.

Selecione + Adicionar para abrir o submenu Adicionar identidade gerenciada atribuída ao usuário.

Selecione a assinatura usada anteriormente para criar a identidade.

Procure a MigrationIdentity pelo nome e selecione-a nos resultados da pesquisa.

Selecione Adicionar para associar a identidade ao seu aplicativo.

Atribuir funções à identidade gerenciada

Em seguida, você precisa conceder permissões à identidade gerenciada criada para acessar sua conta de armazenamento. Conceda permissões atribuindo uma função à identidade gerenciada, assim como fez com seu usuário de desenvolvimento local.

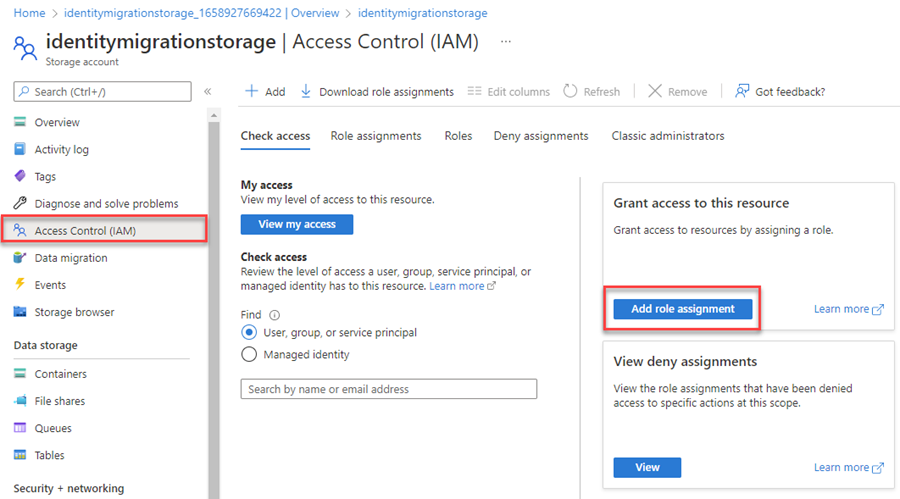

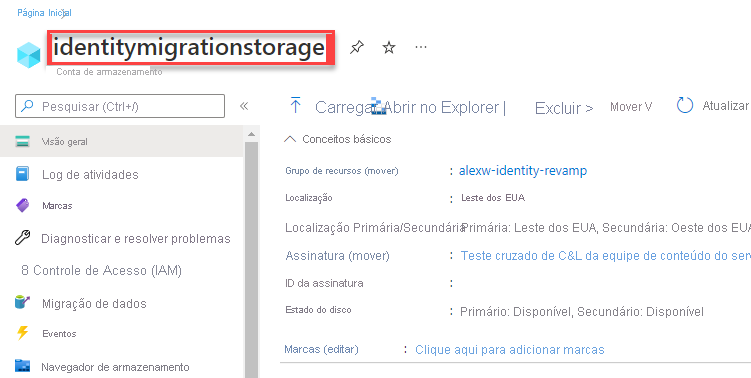

Navegue até a página de visão geral da conta de armazenamento e selecione Controle de acesso (IAM) na navegação à esquerda.

Escolha Adicionar atribuição de função

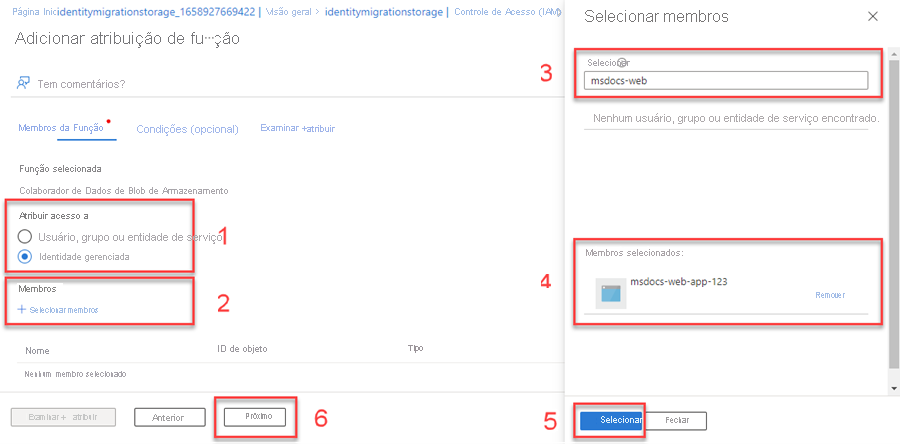

Na caixa Pesquisa de função, procure por Colaborador de Dados de Blob de Armazenamento, que é uma função comum usada para gerenciar operações de dados para blobs. Você pode atribuir qualquer função apropriada para seu caso de uso. Selecione o Colaborador de Dados de Blob de Armazenamento na lista e escolha Avançar.

Na tela Adicionar atribuição de função, para a opção Atribuir acesso a, selecione Identidade gerenciada. Em seguida, escolha +Selecionar membros.

No submenu, procure a identidade gerenciada criada pelo nome e selecione-a nos resultados. Escolha Selecionar para fechar o menu suspenso.

Selecione Avançar algumas vezes até conseguir selecionar Revisar + atribuir para concluir a atribuição de função.

Atualizar o código do aplicativo

Você precisa configurar o código do aplicativo para procurar a identidade gerenciada específica que você criou quando ele é implantado no Azure. Em alguns cenários, definir explicitamente a identidade gerenciada para o aplicativo também impede que outras identidades de ambiente sejam acidentalmente detetadas e usadas automaticamente.

Na página de visão geral da identidade gerenciada, copie o valor da ID do cliente para a área de transferência.

Aplique as seguintes alterações específicas do idioma:

Crie um

DefaultAzureCredentialOptionsobjeto e passe-o paraDefaultAzureCredential. Defina a propriedade ManagedIdentityClientId como a ID do cliente.DefaultAzureCredential credential = new( new DefaultAzureCredentialOptions { ManagedIdentityClientId = managedIdentityClientId });Reimplante seu código no Azure depois de fazer essa alteração para que as atualizações de configuração sejam aplicadas.

Testar a aplicação

Depois de implantar o código atualizado, navegue até o aplicativo hospedado no navegador. Seu aplicativo deve ser capaz de se conectar à conta de armazenamento com êxito. Lembre-se de que pode levar vários minutos para que as atribuições de função se propaguem pelo seu ambiente do Azure. Seu aplicativo agora está configurado para ser executado localmente e em um ambiente de produção sem que os desenvolvedores tenham que gerenciar segredos no próprio aplicativo.

Próximos passos

Neste tutorial, você aprendeu como migrar um aplicativo para conexões sem senha.

Você pode ler os seguintes recursos para explorar os conceitos discutidos neste artigo com mais profundidade:

- Autorizar o acesso a blobs usando o Microsoft Entra ID

- Para saber mais sobre o .NET Core, veja Introdução ao .NET em 10 minutos.