Ativar a autenticação do Microsoft Entra Domain Services nos Ficheiros do Azure

Os Arquivos do Azure dão suporte à autenticação baseada em identidade para compartilhamentos de arquivos do Windows no SMB (Server Message Block) usando o protocolo de autenticação Kerberos por meio dos seguintes métodos:

- Serviços de Domínio Ative Directory (AD DS) locais

- Microsoft Entra Domain Services

- Microsoft Entra Kerberos para identidades de usuário híbridas

Este artigo se concentra em habilitar e configurar os Serviços de Domínio Microsoft Entra (anteriormente Serviços de Domínio Ative Directory do Azure) para autenticação baseada em identidade com compartilhamentos de arquivos do Azure. Nesse cenário de autenticação, as credenciais do Microsoft Entra e dos Serviços de Domínio do Microsoft Entra são as mesmas e podem ser usadas de forma intercambiável.

É altamente recomendável que você revise a seção Como funciona para selecionar a fonte do AD correta para autenticação. A configuração é diferente dependendo da fonte do AD escolhida.

Se você é novo no Azure Files, recomendamos ler nosso guia de planejamento antes de ler este artigo.

Nota

Os Arquivos do Azure dão suporte à autenticação Kerberos com os Serviços de Domínio Microsoft Entra com criptografia RC4-HMAC e AES-256. Recomendamos o uso de AES-256.

Os Arquivos do Azure dão suporte à autenticação para os Serviços de Domínio do Microsoft Entra com sincronização total ou parcial (com escopo) com a ID do Microsoft Entra. Para ambientes com sincronização de escopo presente, os administradores devem estar cientes de que os Arquivos do Azure honram apenas as atribuições de função do RBAC do Azure concedidas a entidades de segurança sincronizadas. As atribuições de função concedidas a identidades não sincronizadas da ID do Microsoft Entra para os Serviços de Domínio do Microsoft Entra serão ignoradas pelo serviço Arquivos do Azure.

Aplica-se a

| Tipo de partilhas de ficheiros | SMB | NFS |

|---|---|---|

| Partilhas de ficheiros Standard (GPv2), LRS/ZRS | ||

| Partilhas de ficheiros Standard (GPv2), GRS/GZRS | ||

| Partilhas de ficheiros Premium (FileStorage), LRS/ZRS |

Pré-requisitos

Antes de habilitar os Serviços de Domínio do Microsoft Entra sobre SMB para compartilhamentos de arquivos do Azure, verifique se você concluiu os seguintes pré-requisitos:

Selecione ou crie um locatário do Microsoft Entra.

Você pode usar um locatário novo ou existente. O locatário e o compartilhamento de arquivos que você deseja acessar devem estar associados à mesma assinatura.

Para criar um novo locatário do Microsoft Entra, você pode Adicionar um locatário do Microsoft Entra e uma assinatura do Microsoft Entra. Se você tiver um locatário existente do Microsoft Entra, mas quiser criar um novo locatário para uso com compartilhamentos de arquivos do Azure, consulte Criar um locatário do Microsoft Entra.

Habilite os Serviços de Domínio do Microsoft Entra no locatário do Microsoft Entra.

Para dar suporte à autenticação com credenciais do Microsoft Entra, você deve habilitar os Serviços de Domínio Microsoft Entra para seu locatário do Microsoft Entra. Se você não for o administrador do locatário do Microsoft Entra, entre em contato com o administrador e siga as orientações passo a passo para Habilitar os Serviços de Domínio do Microsoft Entra usando o portal do Azure.

Normalmente, leva cerca de 15 minutos para que uma implantação dos Serviços de Domínio Microsoft Entra seja concluída. Verifique se o status de integridade dos Serviços de Domínio do Microsoft Entra mostra Em execução, com a sincronização de hash de senha habilitada, antes de prosseguir para a próxima etapa.

Junte-se a uma VM do Azure com os Serviços de Domínio Microsoft Entra.

Para acessar um compartilhamento de arquivos do Azure usando credenciais do Microsoft Entra de uma VM, sua VM deve estar associada ao domínio dos Serviços de Domínio Microsoft Entra. Para obter mais informações sobre como associar o domínio a uma VM, consulte Associar uma máquina virtual do Windows Server a um domínio gerido. A autenticação do Microsoft Entra Domain Services através de SMB com partilhas de ficheiros do Azure é suportada apenas em VMs do Azure a serem executadas em versões do SO superior ao Windows 7 ou Windows Server 2008 R2.

Nota

As VMs não associadas ao domínio podem acessar compartilhamentos de arquivos do Azure usando a autenticação dos Serviços de Domínio Microsoft Entra somente se a VM tiver conectividade de rede desimpedida com os controladores de domínio dos Serviços de Domínio Microsoft Entra. Normalmente, isso requer VPN site a site ou ponto a site.

Selecione ou crie um compartilhamento de arquivos do Azure.

Selecione um compartilhamento de arquivos novo ou existente associado à mesma assinatura do locatário do Microsoft Entra. Para obter informações sobre como criar um novo compartilhamento de arquivos, consulte Criar um compartilhamento de arquivos nos Arquivos do Azure. Para um desempenho ideal, recomendamos que o compartilhamento de arquivos esteja na mesma região da VM a partir da qual você planeja acessar o compartilhamento.

Verifique a conectividade dos Arquivos do Azure montando compartilhamentos de arquivos do Azure usando sua chave de conta de armazenamento.

Para verificar se a VM e o compartilhamento de arquivos estão configurados corretamente, tente montar o compartilhamento de arquivos usando a chave da conta de armazenamento. Para obter mais informações, consulte Montar um compartilhamento de arquivos do Azure e acessar o compartilhamento no Windows.

Disponibilidade regional

A autenticação de Arquivos do Azure com os Serviços de Domínio do Microsoft Entra está disponível em todas as regiões do Azure Público, Gov e China.

Visão geral do fluxo de trabalho

Antes de habilitar a autenticação dos Serviços de Domínio Microsoft Entra sobre SMB para compartilhamentos de arquivos do Azure, verifique se seus ambientes de ID do Microsoft Entra e Armazenamento do Azure estão configurados corretamente. Recomendamos que percorra os pré-requisitos para se certificar de que concluiu todos os passos necessários.

Siga estas etapas para conceder acesso aos recursos do Azure Files com credenciais do Microsoft Entra:

- Habilite a autenticação dos Serviços de Domínio Microsoft Entra sobre SMB para sua conta de armazenamento para registrar a conta de armazenamento com a implantação associada dos Serviços de Domínio Microsoft Entra.

- Atribua permissões de nível de compartilhamento a uma identidade do Microsoft Entra (um usuário, grupo ou entidade de serviço).

- Conecte-se ao seu compartilhamento de arquivos do Azure usando uma chave de conta de armazenamento e configure as ACLs (listas de controle de acesso) do Windows para diretórios e arquivos.

- Monte um compartilhamento de arquivos do Azure a partir de uma VM associada a um domínio.

O diagrama a seguir ilustra o fluxo de trabalho de ponta a ponta para habilitar a autenticação dos Serviços de Domínio Microsoft Entra sobre SMB para Arquivos do Azure.

Ativar a autenticação do Microsoft Entra Domain Services para a sua conta

Para ativar a autenticação do Microsoft Entra Domain Services por SMB para Ficheiros do Azure, pode definir uma propriedade nas contas de armazenamento utilizando o portal do Azure, o Azure PowerShell ou a CLI do Azure. Definir esta propriedade implicitamente "associações do domínio" na conta de armazenamento com a implementação associada do Microsoft Entra Domain Services. A autenticação do Microsoft Entra Domain Services através de SMB é ativada para todas as partilhas de ficheiros novas e existentes na conta de armazenamento.

Lembre-se que pode ativar a autenticação do Microsoft Entra Domain Services através de SMB apenas depois de implementar com êxito o Microsoft Entra Domain Services no seu inquilino do Microsoft Entra. Para mais informações, consulte os pré-requisitos.

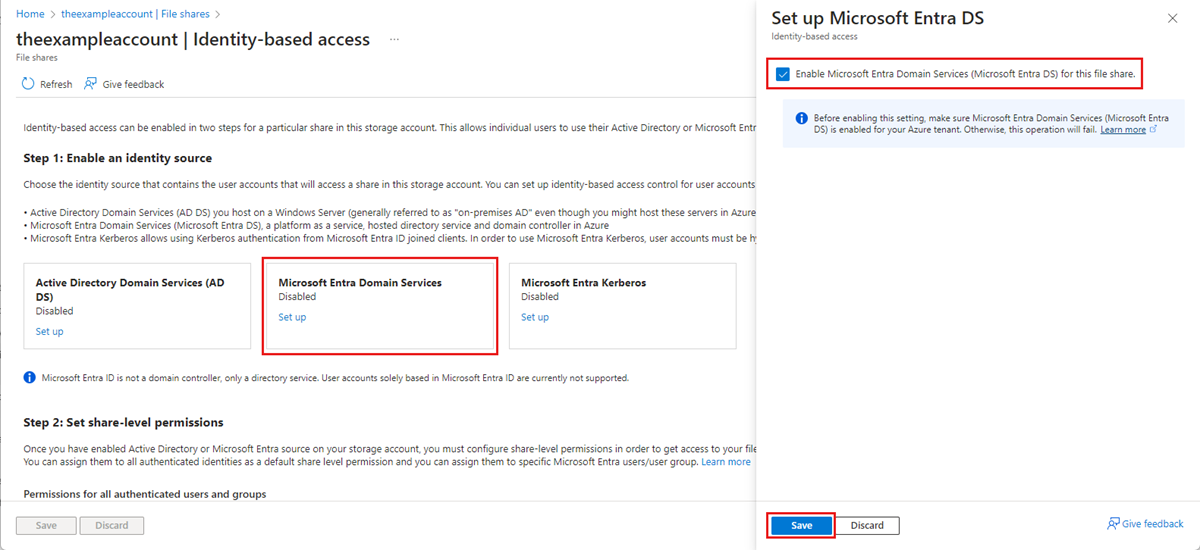

Para habilitar a autenticação dos Serviços de Domínio do Microsoft Entra no SMB com o portal do Azure, siga estas etapas:

No portal do Azure, vá para sua conta de armazenamento existente ou crie uma conta de armazenamento.

Selecione Armazenamento de>dados Compartilhamentos de arquivos.

Na seção Configurações de compartilhamento de arquivos, selecione Acesso baseado em identidade: não configurado.

Em Serviços de Domínio Microsoft Entra, selecione Configurar e habilite o recurso marcando a caixa de seleção.

Selecione Guardar.

Recomendado: Use a criptografia AES-256

Por predefinição, a autenticação do Microsoft Entra Domain Services utiliza encriptação RC4 do Kerberos. Em vez disso, recomendamos configurá-lo para usar a criptografia Kerberos AES-256, seguindo estas instruções.

A ação requer a execução de uma operação no domínio do Ative Directory gerenciado pelos Serviços de Domínio Microsoft Entra para alcançar um controlador de domínio para solicitar uma alteração de propriedade no objeto de domínio. Os cmdlets abaixo são cmdlets do Windows Server Ative Directory PowerShell, não cmdlets do Azure PowerShell. Por isso, esses comandos do PowerShell devem ser executados a partir de uma máquina cliente que ingressou no domínio dos Serviços de Domínio do Microsoft Entra.

Importante

Os cmdlets do PowerShell do Ative Directory do Windows Server nesta seção devem ser executados no Windows PowerShell 5.1 a partir de uma máquina cliente que ingressou no domínio dos Serviços de Domínio Microsoft Entra. O PowerShell 7.x e o Azure Cloud Shell não funcionarão neste cenário.

Faça logon na máquina cliente associada ao domínio como um usuário dos Serviços de Domínio Microsoft Entra com as permissões necessárias. Você deve ter acesso de gravação ao msDS-SupportedEncryptionTypes atributo do objeto de domínio. Normalmente, os membros do grupo Administradores de DC do AAD terão as permissões necessárias. Abra uma sessão normal (não elevada) do PowerShell e execute os seguintes comandos.

# 1. Find the service account in your managed domain that represents the storage account.

$storageAccountName= “<InsertStorageAccountNameHere>”

$searchFilter = "Name -like '*{0}*'" -f $storageAccountName

$userObject = Get-ADUser -filter $searchFilter

if ($userObject -eq $null)

{

Write-Error "Cannot find AD object for storage account:$storageAccountName" -ErrorAction Stop

}

# 2. Set the KerberosEncryptionType of the object

Set-ADUser $userObject -KerberosEncryptionType AES256

# 3. Validate that the object now has the expected (AES256) encryption type.

Get-ADUser $userObject -properties KerberosEncryptionType

Importante

Se você estava usando anteriormente a criptografia RC4 e atualizar a conta de armazenamento para usar AES-256, você deve executar klist purge no cliente e, em seguida, remontar o compartilhamento de arquivos para obter novos tíquetes Kerberos com AES-256.

Atribuir permissões ao nível da partilha

Para aceder aos recursos dos Ficheiros do Azure com autenticação baseada em identidade, uma identidade (um utilizador, grupo ou principal de serviço) deve ter as permissões necessárias ao nível da partilha. Este processo é semelhante à especificação de permissões de partilha do Windows, onde especifica o tipo de acesso que um determinado utilizador tem a uma partilha de ficheiros. A orientação nesta secção demonstra como atribuir permissões de leitura, escrita ou eliminação numa partilha de ficheiros a uma identidade. Recomendamos vivamente atribuir permissões declarando ações e ações de dados explicitamente em vez de utilizar o caráter universal (*).

A maioria dos utilizadores deverá atribuir permissões ao nível da partilha a utilizadores ou grupos específicos do Microsoft Entra e, em seguida, configurar ACLs do Windows para controlo de acesso granular ao nível de diretórios e ficheiros. No entanto, como alternativa, pode definir uma permissão ao nível da partilha predefinida para permitir que o contribuidor, o contribuidor elevado ou o acesso de leitor acedam a todas as identidades autenticadas.

Há cinco funções incorporadas do Azure para Ficheiros do Azure, algumas das quais permitem conceder permissões ao nível da partilha a utilizadores e grupos:

- O Contribuidor Privilegiado de Dados de Ficheiros de Armazenamento permite ler, escrever, eliminar e modificar ACLs do Windows em partilhas de ficheiros do Azure através de SMB ao substituir as ACLs do Windows existentes.

- O Leitor Privilegiado de Dados de Ficheiros de Armazenamento permite acesso de leitura em partilhas de ficheiros do Azure através de SMB ao substituir as ACLs do Windows existentes.

- O Colaborador de Compartilhamento SMB de Dados de Arquivo de Armazenamento permite acesso de leitura, gravação e exclusão em compartilhamentos de arquivos do Azure sobre SMB.

- O Contribuidor Elevado da Partilha SMB dos Dados de Ficheiros de Armazenamento permite ler, escrever, eliminar e modificar ACLs do Windows em partilhas de ficheiros do Azure através de SMB.

- O Storage File Data SMB Share Reader permite acesso de leitura em compartilhamentos de arquivos do Azure sobre SMB.

Importante

O controle administrativo total de um compartilhamento de arquivos, incluindo a capacidade de assumir a propriedade de um arquivo, requer o uso da chave da conta de armazenamento. O controle administrativo não é suportado com as credenciais do Microsoft Entra.

Pode utilizar o portal do Azure, o PowerShell ou a CLI do Azure para atribuir as funções incorporadas à identidade do Microsoft Entra de um utilizador para conceder permissões ao nível da partilha. Lembre-se de que a atribuição de função do Azure em nível de compartilhamento pode levar algum tempo para entrar em vigor. Recomendamos usar a permissão de nível de compartilhamento para gerenciamento de acesso de alto nível a um grupo do AD que representa um grupo de usuários e identidades e, em seguida, aproveitar as ACLs do Windows para controle de acesso granular no nível de diretório/arquivo.

Atribuir uma função do Azure a uma identidade do Microsoft Entra

Importante

Atribua permissões declarando explicitamente ações e ações de dados em vez de utilizar um caráter universal (*). Se uma definição de função personalizada para uma ação de dados contiver um caráter universal, todas as identidades atribuídas a essa função irão receber acesso para todas as ações de dados possíveis. Isto significa que todas essas identidades também irão receber qualquer nova ação de dados adicionada à plataforma. O acesso e as permissões adicionais concedidas através de novas ações ou ações de dados podem ser um comportamento indesejado para os clientes que utilizam um caráter universal.

Para atribuir uma função do Azure a uma identidade do Microsoft Entra usando o portal do Azure, siga estas etapas:

- No portal do Azure, aceda à sua partilha de ficheiros ou Crie uma partilha de ficheiros.

- Selecione Controlo de Acesso (IAM).

- Selecione Adicionar uma atribuição de função

- Na folha Adicionar atribuição de função, selecione a função interna apropriada (por exemplo, Leitor de Compartilhamento SMB de Dados de Arquivo de Armazenamento ou Colaborador de Compartilhamento SMB de Dados de Arquivo de Armazenamento) na lista Função. Deixe Atribuir acesso a na configuração padrão: usuário, grupo ou entidade de serviço do Microsoft Entra. Selecione a identidade do Microsoft Entra de destino por nome ou endereço de e-mail.

- Selecione Rever + atribuir para concluir a atribuição de função.

Configurar ACLs do Windows

Depois de atribuir permissões de nível de compartilhamento com RBAC, você pode atribuir ACLs do Windows no nível de raiz, diretório ou arquivo. Pense nas permissões ao nível da partilha como o gatekeeper de alto nível que determina se um utilizador pode aceder à partilha, enquanto as ACLs do Windows atuam num nível mais granular para determinar quais as operações que o utilizador pode fazer ao nível do diretório ou ficheiro.

Os Ficheiros do Azure suportam o conjunto completo de permissões básicas e avançadas. Pode ver e configurar ACLs do Windows em diretórios e ficheiros numa partilha de ficheiros do Azure montando a partilha e, em seguida, utilizando o Explorador de Ficheiros do Windows ou executando o comando icacls ou Set-ACL do Windows.

Os conjuntos de permissões seguintes são suportados no diretório raiz de uma partilha de ficheiros:

- BUILTIN\Administrators:(OI)(CI)(F)

- NT AUTHORITY\SYSTEM:(OI)(CI)(F)

- BUILTIN\Users:(RX)

- BUILTIN\Users:(OI)(CI)(IO)(GR,GE)

- NT AUTHORITY\Authenticated Users:(OI)(CI)(M)

- NT AUTHORITY\SYSTEM:(F)

- CREATOR OWNER:(OI)(CI)(IO)(F)

Para obter mais informações, consulte Configurar permissões ao nível de diretórios e ficheiros através de SMB.

Monte o compartilhamento de arquivos usando a chave da conta de armazenamento

Antes de configurar as ACLs do Windows, primeiro tem de montar a partilha de ficheiros na VM associada ao domínio utilizando a chave da conta de armazenamento. Para tal, inicie sessão na VM associada ao domínio como um utilizador do Microsoft Entra, abra uma linha de comandos do Windows e execute o seguinte comando. Lembre-se de substituir <YourStorageAccountName>, <FileShareName>e <YourStorageAccountKey> com seus próprios valores. Se Z: a ser utilizado, substitua por uma letra de unidade disponível. Você pode encontrar sua chave de conta de armazenamento no portal do Azure navegando até a conta de armazenamento e selecionando Segurança + chaves de acesso de rede>, ou pode usar o Get-AzStorageAccountKey cmdlet do PowerShell.

É importante que você use o net use comando do Windows para montar o compartilhamento neste estágio e não o PowerShell. Se utilizar o PowerShell para montar a partilha, então a partilha não ficará visível no Explorador de Ficheiros do Windows nem no cmd.exe e não poderá configurar ACLs do Windows.

Nota

Talvez você já veja a ACL de Controle Total aplicada a uma função. Isto normalmente já oferece a possibilidade de atribuir permissões. No entanto, isto é restrito uma vez que existem verificações de acesso em dois níveis (ao nível da partilha e ao nível de ficheiros/diretórios). Apenas os utilizadores que têm a função de Contribuidor Elevado de SMB e criam um novo ficheiro ou diretório podem atribuir permissões nesses novos ficheiros ou diretórios sem utilizar a chave da conta de armazenamento. Todas as outras atribuições de permissão de ficheiros/diretórios exigem necessitam primeiro de ligação à partilha utilizando a chave da conta de armazenamento.

net use Z: \\<YourStorageAccountName>.file.core.windows.net\<FileShareName> /user:localhost\<YourStorageAccountName> <YourStorageAccountKey>

Configurar ACLs do Windows com o Explorador de Arquivos do Windows

Depois de montar a sua partilha de ficheiros do Azure, tem de configurar as ACLs do Windows. Pode fazê-lo utilizando o Explorador de Ficheiros do Windows ou o icacls.

Siga estas etapas para usar o Explorador de Arquivos do Windows para conceder permissão total a todos os diretórios e arquivos sob o compartilhamento de arquivos, incluindo o diretório raiz.

- Abra o Explorador de Arquivos do Windows, clique com o botão direito do mouse no arquivo/diretório e selecione Propriedades.

- Selecione ao separador Segurança.

- Selecione Editar para alterar as permissões.

- Você pode alterar as permissões de usuários existentes ou selecionar Adicionar para conceder permissões a novos usuários.

- Na janela de prompt para adicionar novos usuários, digite o nome de usuário de destino ao qual você deseja conceder permissão na caixa Digite os nomes de objeto a serem selecionados e selecione Verificar nomes para localizar o nome UPN completo do usuário de destino.

- Selecione OK.

- Na guia Segurança, selecione todas as permissões que você deseja conceder ao novo usuário.

- Selecione Aplicar.

Configurar ACLs do Windows com icacls

Utilize o seguinte comando do Windows para conceder permissões completas a todos os diretórios e ficheiros na partilha de ficheiros, incluindo o diretório de raiz. Lembre-se de substituir os valores dos marcadores de posição no exemplo pelos seus próprios valores.

icacls <mounted-drive-letter>: /grant <user-email>:(f)

Para obter mais informações sobre como usar icacls para definir ACLs do Windows e os diferentes tipos de permissões suportadas, consulte a referência de linha de comando para icacls.

Monte o compartilhamento de arquivos a partir de uma VM associada a um domínio

O processo a seguir verifica se suas permissões de compartilhamento de arquivos e acesso foram configuradas corretamente e se você pode acessar um compartilhamento de arquivos do Azure a partir de uma VM associada a um domínio. Lembre-se de que a atribuição de função do Azure em nível de compartilhamento pode levar algum tempo para entrar em vigor.

Entre na VM associada ao domínio usando a identidade Microsoft Entra à qual você concedeu permissões. Certifique-se de entrar com as credenciais do Microsoft Entra. Se a unidade já estiver montada com a chave da conta de armazenamento, terá de desligar a unidade ou iniciar sessão novamente.

Execute o script do PowerShell abaixo ou use o portal do Azure para montar persistentemente o compartilhamento de arquivos do Azure e mapeá-lo para a unidade Z: no Windows. Se Z: a ser utilizado, substitua por uma letra de unidade disponível. Como você foi autenticado, não precisará fornecer a chave da conta de armazenamento. O script verificará se essa conta de armazenamento está acessível através da porta TCP 445, que é a porta que o SMB usa. Lembre-se de substituir <storage-account-name> e <file-share-name> com seus próprios valores. Para obter mais informações, consulte Usar um compartilhamento de arquivos do Azure com o Windows.

A menos que você esteja usando nomes de domínio personalizados, você deve montar compartilhamentos de arquivos do Azure usando o sufixo file.core.windows.net, mesmo se você configurar um ponto de extremidade privado para seu compartilhamento.

$connectTestResult = Test-NetConnection -ComputerName <storage-account-name>.file.core.windows.net -Port 445

if ($connectTestResult.TcpTestSucceeded) {

cmd.exe /C "cmdkey /add:`"<storage-account-name>.file.core.windows.net`" /user:`"localhost\<storage-account-name>`""

New-PSDrive -Name Z -PSProvider FileSystem -Root "\\<storage-account-name>.file.core.windows.net\<file-share-name>" -Persist -Scope global

} else {

Write-Error -Message "Unable to reach the Azure storage account via port 445. Check to make sure your organization or ISP is not blocking port 445, or use Azure P2S VPN, Azure S2S VPN, or Express Route to tunnel SMB traffic over a different port."

}

Você também pode usar o net-use comando de um prompt do Windows para montar o compartilhamento de arquivos. Lembre-se de substituir <YourStorageAccountName> e <FileShareName> com seus próprios valores.

net use Z: \\<YourStorageAccountName>.file.core.windows.net\<FileShareName>

Monte o compartilhamento de arquivos de uma VM não associada ao domínio ou de uma VM ingressada em um domínio do AD diferente

VMs não associadas ao domínio ou VMs que ingressaram em um domínio diferente da conta de armazenamento podem acessar compartilhamentos de arquivos do Azure usando a autenticação dos Serviços de Domínio Microsoft Entra somente se a VM tiver conectividade de rede desimpedida com os controladores de domínio dos Serviços de Domínio Microsoft Entra, localizados no Azure. Isso geralmente requer a configuração de uma VPN site a site ou ponto a site. O usuário que acessa o compartilhamento de arquivos deve ter uma identidade (uma identidade do Microsoft Entra sincronizada da ID do Microsoft Entra com os Serviços de Domínio do Microsoft Entra) no domínio gerenciado dos Serviços de Domínio do Microsoft Entra e deve fornecer credenciais explícitas (nome de usuário e senha).

Para montar um compartilhamento de arquivos de uma VM não associada ao domínio, o usuário deve:

- Forneça credenciais como DOMAINNAME\username , onde DOMAINNAME é o domínio dos Serviços de Domínio Microsoft Entra e username é o nome de usuário da identidade nos Serviços de Domínio Microsoft Entra, ou

- Use a notação username@domainFQDN, onde domainFQDN é o nome de domínio totalmente qualificado.

O uso de uma dessas abordagens permitirá que o cliente entre em contato com o controlador de domínio no domínio dos Serviços de Domínio Microsoft Entra para solicitar e receber tíquetes Kerberos.

Por exemplo:

net use Z: \\<YourStorageAccountName>.file.core.windows.net\<FileShareName> /user:<DOMAINNAME\username>

ou

net use Z: \\<YourStorageAccountName>.file.core.windows.net\<FileShareName> /user:<username@domainFQDN>

Próximos passos

Para conceder acesso a usuários adicionais ao seu compartilhamento de arquivos, siga as instruções em Atribuir permissões de nível de compartilhamento e Configurar ACLs do Windows.

Para obter mais informações sobre autenticação baseada em identidade para Arquivos do Azure, consulte estes recursos: