Nota

O acesso a esta página requer autorização. Podes tentar iniciar sessão ou mudar de diretório.

O acesso a esta página requer autorização. Podes tentar mudar de diretório.

Este artigo irá descrever:

- Criptografia de dados em repouso nos espaços de trabalho do Synapse Analytics.

- Configuração de espaços de trabalho Synapse para habilitar a criptografia com uma chave gerenciada pelo cliente.

- Gerenciando chaves usadas para criptografar dados em espaços de trabalho.

Encriptação de dados em repouso

Uma solução completa de criptografia em repouso garante que os dados nunca sejam persistidos de forma não criptografada. A criptografia dupla de dados em repouso reduz as ameaças com duas camadas separadas de criptografia para proteger contra comprometimentos de qualquer camada única. O Azure Synapse Analytics oferece uma segunda camada de criptografia para os dados em seu espaço de trabalho com uma chave gerenciada pelo cliente. Essa chave é protegida em seu Cofre de Chaves do Azure, que permite que você se aproprie do gerenciamento e da rotação de chaves.

A primeira camada de criptografia para serviços do Azure é habilitada com chaves gerenciadas pela plataforma. Por padrão, os Discos do Azure e os dados nas contas de Armazenamento do Azure são automaticamente criptografados em repouso. Saiba mais sobre como a criptografia é usada no Microsoft Azure na Visão geral da criptografia do Azure.

Nota

Alguns itens considerados conteúdo do cliente, como nomes de tabelas, nomes de objetos e nomes de índice, podem ser transmitidos em arquivos de log para suporte e solução de problemas pela Microsoft.

Criptografia do Azure Synapse

Esta seção ajudará você a entender melhor como a criptografia de chave gerenciada pelo cliente é habilitada e aplicada nos espaços de trabalho do Synapse. Essa criptografia usa chaves existentes ou novas chaves geradas no Cofre de Chaves do Azure. Uma única chave é usada para criptografar todos os dados em um espaço de trabalho. Os espaços de trabalho Synapse suportam chaves RSA de 2048 e 3072 bytes de tamanho. Também suportam chaves RSA-HSM.

Nota

Os espaços de trabalho Synapse não suportam o uso de chaves EC, EC-HSM e oct-HSM para criptografia.

Os dados nos seguintes componentes Synapse são criptografados com a chave gerenciada pelo cliente configurada no nível do espaço de trabalho:

- Pools de SQL

- Pools SQL dedicados

- Conjuntos de SQL sem servidor

- Data Explorer pools

- Apache Spark pools

- Azure Data Factory integration runtimes, pipelines, datasets.

Configuração de criptografia de espaço de trabalho

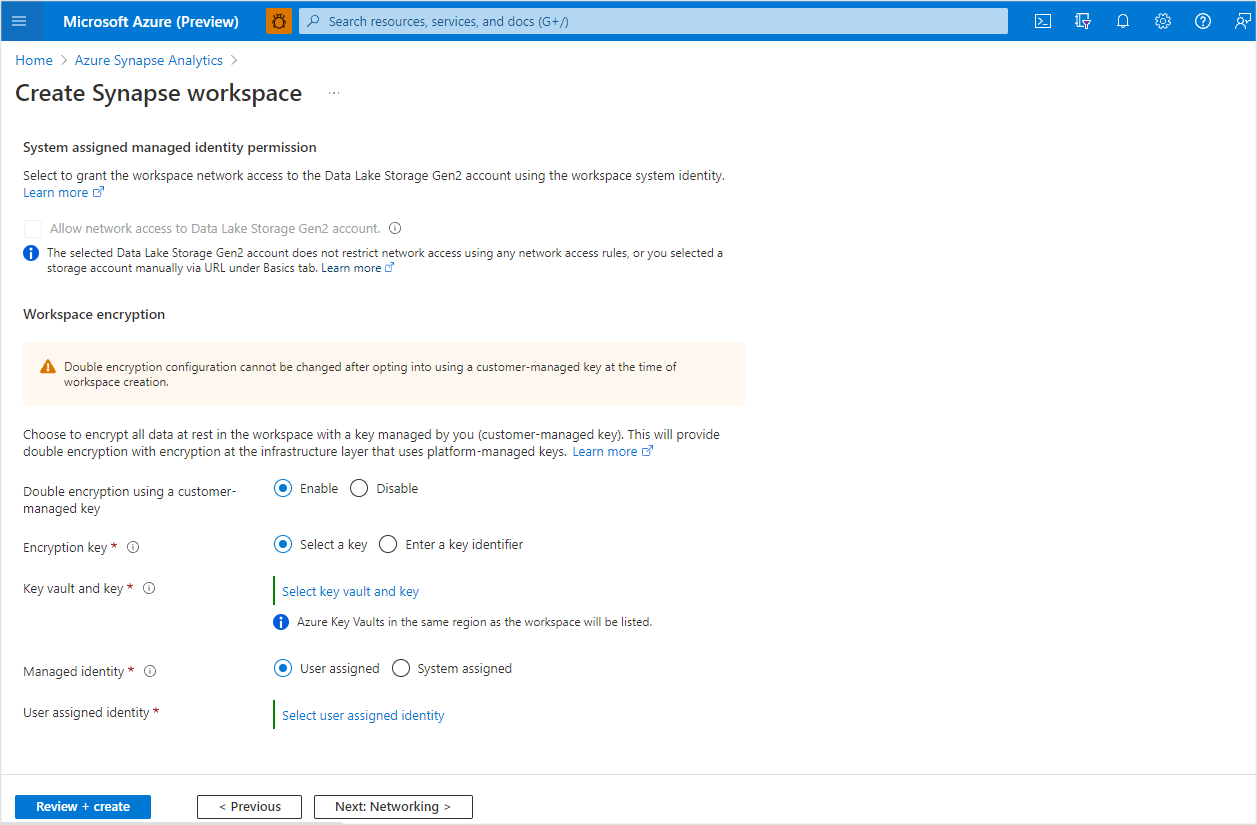

Os espaços de trabalho podem ser configurados para habilitar a criptografia dupla com uma chave gerenciada pelo cliente no momento da criação do espaço de trabalho. Habilite a criptografia dupla usando uma chave gerenciada pelo cliente na guia "Segurança" ao criar seu novo espaço de trabalho. Você pode optar por inserir um URI de identificador de chave ou selecionar em uma lista de cofres de chaves na mesma região do espaço de trabalho. The Key Vault itself needs to have purge protection enabled.

Important

A definição de configuração para criptografia dupla não pode ser alterada após a criação do espaço de trabalho.

Acesso à chave e ativação do espaço de trabalho

O modelo de criptografia do Azure Synapse com chaves gerenciadas pelo cliente envolve o espaço de trabalho acessando as chaves no Cofre de Chaves do Azure para criptografar e descriptografar conforme necessário. As chaves são disponibilizadas para o espaço de trabalho por meio de uma política de acesso ou do Azure Key Vault RBAC. Ao conceder permissões por meio de uma política de acesso do Cofre de Chaves do Azure, escolha a opção "Somente aplicativo" durante a criação da política (selecione a identidade gerenciada dos espaços de trabalho e não a adicione como um aplicativo autorizado).

The workspace managed identity must be granted the permissions it needs on the key vault before the workspace can be activated. Essa abordagem em fases para a ativação do espaço de trabalho garante que os dados no espaço de trabalho sejam criptografados com a chave gerenciada pelo cliente. A criptografia pode ser habilitada ou desabilitada para SQL Pools dedicados individuais. Cada pool dedicado não está habilitado para criptografia por padrão.

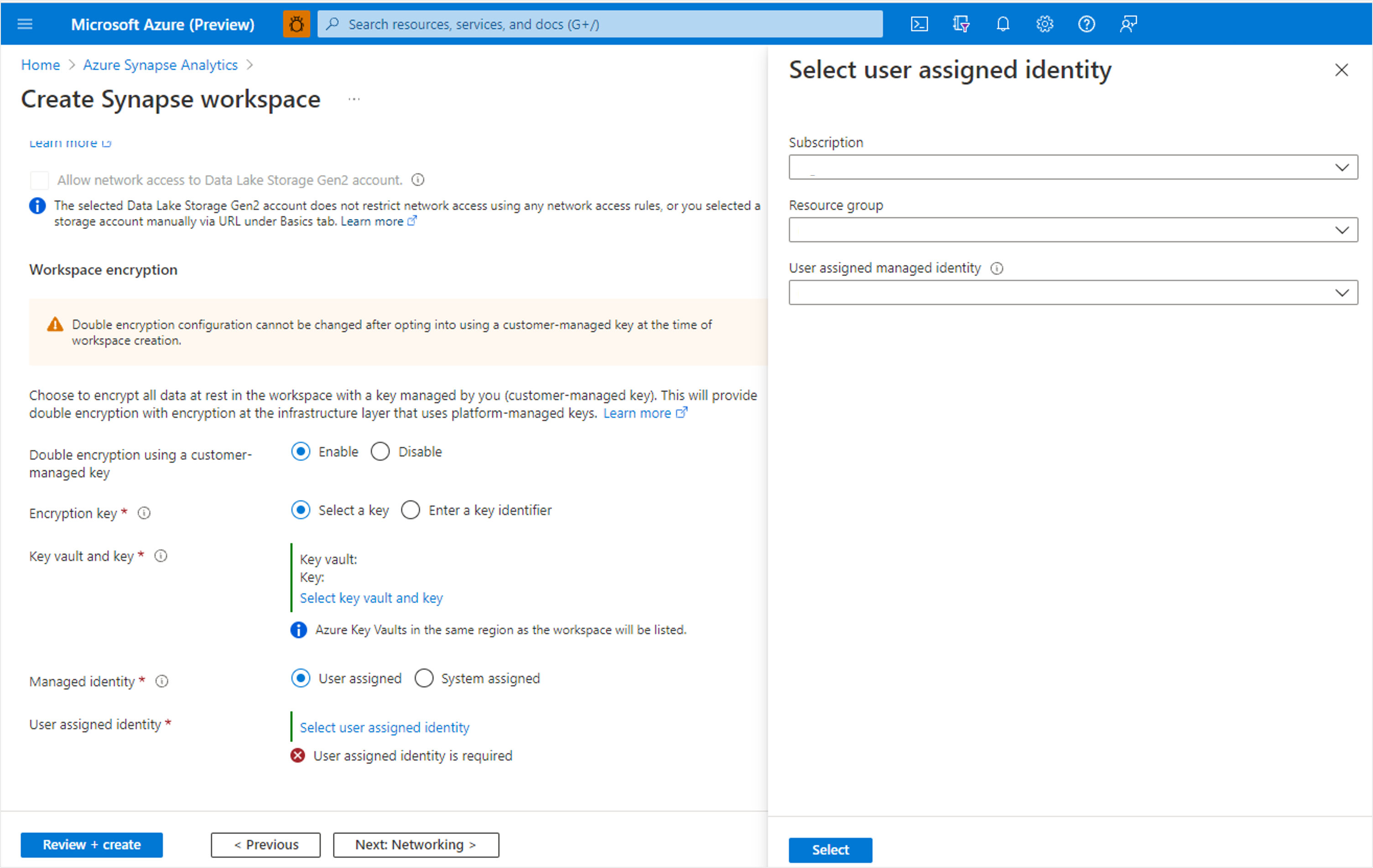

Usar uma identidade gerenciada atribuída pelo usuário

Os espaços de trabalho podem ser configurados para usar uma identidade Gerenciada atribuída pelo usuário para acessar sua chave gerenciada pelo cliente armazenada no Cofre de Chaves do Azure. Configure uma identidade gerenciada atribuída pelo usuário para evitar a ativação em fases do seu espaço de trabalho do Azure Synapse ao usar criptografia dupla com chaves gerenciadas pelo cliente. A função interna do Colaborador de Identidade Gerenciada é necessária para atribuir uma identidade gerenciada atribuída pelo usuário a um espaço de trabalho do Azure Synapse.

Nota

Uma Identidade Gerenciada atribuída pelo usuário não pode ser configurada para acessar a chave gerenciada pelo cliente quando o Cofre de Chaves do Azure está protegido por um firewall.

Permissões

Para criptografar ou descriptografar dados em repouso, a identidade gerenciada deve ter as seguintes permissões. Da mesma forma, se você estiver usando um modelo do Gerenciador de Recursos para criar uma nova chave, o parâmetro 'keyOps' do modelo deve ter as seguintes permissões:

- WrapKey (para inserir uma chave no Cofre da Chave ao criar uma nova chave).

- UnwrapKey (to get the key for decryption).

- Get (to read the public part of a key)

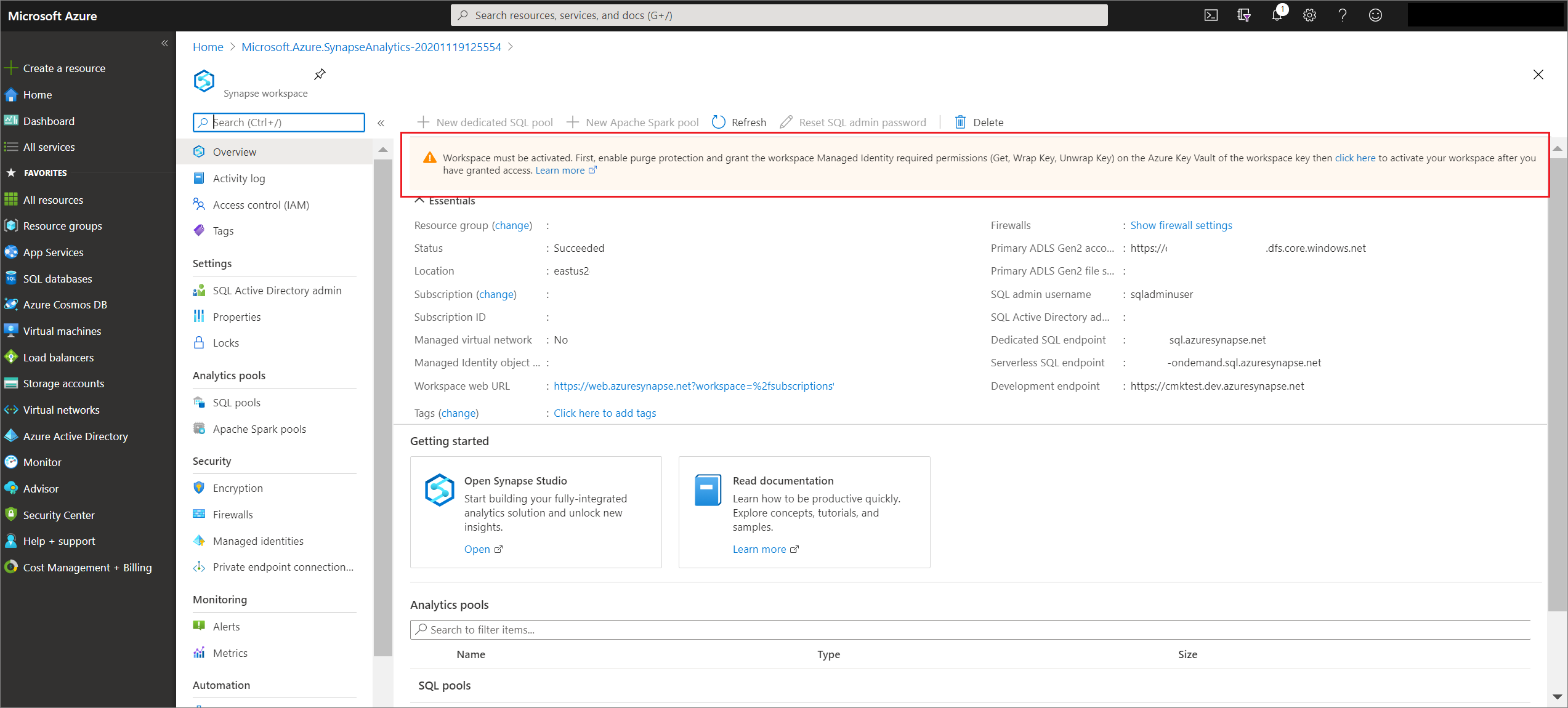

Workspace activation

Se você não configurar uma identidade gerenciada atribuída pelo usuário para acessar chaves gerenciadas pelo cliente durante a criação do espaço de trabalho, seu espaço de trabalho permanecerá em um estado "Pendente" até que a ativação seja bem-sucedida. O espaço de trabalho deve ser ativado antes que você possa usar totalmente todas as funcionalidades. Por exemplo, você só pode criar um novo pool SQL dedicado quando a ativação for bem-sucedida. Conceda à identidade gerenciada do espaço de trabalho acesso ao cofre de chaves e selecione o link de ativação no banner do portal do Azure do espaço de trabalho. Quando a ativação for concluída com êxito, seu espaço de trabalho estará pronto para uso com a garantia de que todos os dados nele contidos estarão protegidos com sua chave gerenciada pelo cliente. As previously noted, the key vault must have purge protection enabled for activation to succeed.

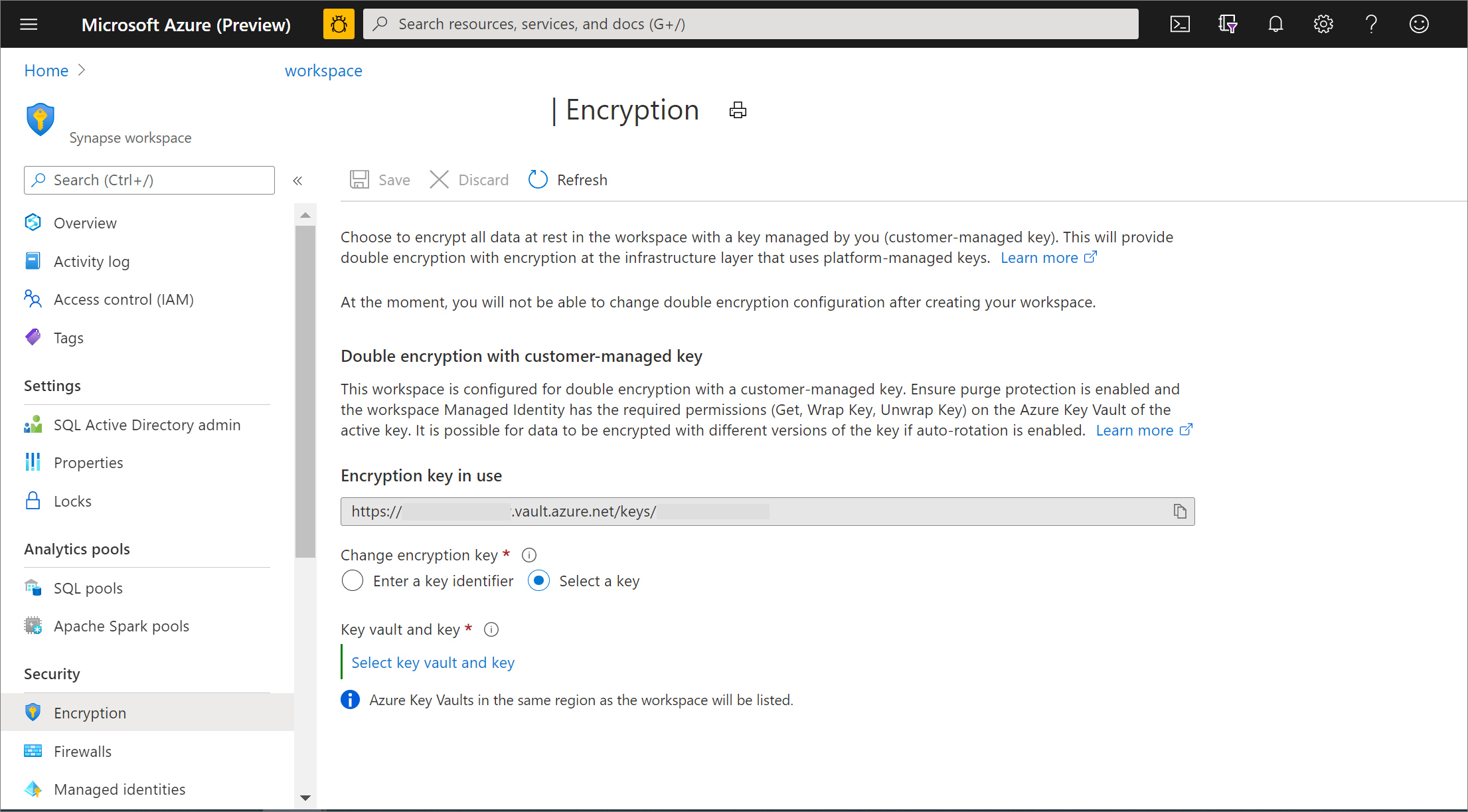

Manage the workspace customer-managed key

Você pode alterar a chave gerenciada pelo cliente usada para criptografar dados da página Criptografia no portal do Azure. Aqui também, você pode escolher uma nova chave usando um identificador de chave ou selecionar nos Cofres de Chaves aos quais você tem acesso na mesma região do espaço de trabalho. If you choose a key in a different key vault from the ones previously used, grant the workspace-managed identity "Get", "Wrap", and "Unwrap" permissions on the new key vault. O espaço de trabalho validará seu acesso ao novo cofre de chaves e todos os dados no espaço de trabalho serão criptografados novamente com a nova chave.

Important

Ao alterar a chave de criptografia de um espaço de trabalho, mantenha a chave antiga até substituí-la no espaço de trabalho por uma nova chave. Isto permite a desencriptação de dados com a chave antiga antes de serem novamente encriptados com a nova chave. The state of the SQL pool (Online/Offline) does not affect the workspace customer managed key (CMK) rotation process.

Os pools SQL que estão offline durante a rotação da CMK permanecerão criptografados com a chave antiga ou a versão da chave. Se a chave antiga ou a versão da chave estiver desativada ou expirada, os pools não serão retomados, pois a descriptografia não é possível. Ao retomar esses pools, a chave antiga ou a versão da chave deve 1) ser ativada e 2) ter uma data de expiração definida no futuro para permitir a descriptografia e a subsequente recriptografia com a nova chave ou versão da chave.

Para garantir uma rotação suave da CMK, se alguns pools SQL estiverem offline durante o processo, a chave antiga ou a versão da chave deverá permanecer habilitada e ter sua data de expiração definida no futuro. Isso é crucial até que os pools offline sejam retomados com êxito e recriptografados com a nova chave ou versão da chave.

É altamente recomendável não excluir chaves antigas ou versões de chaves, pois elas ainda podem ser necessárias para descriptografar backups. Em vez disso, depois que todos os pools SQL tiverem sido criptografados novamente com a nova chave ou versão da chave, desative a chave antiga ou a versão da chave. Isso garante que a chave antiga ou a versão da chave permaneça disponível para descriptografar backups mais antigos, se necessário.

As políticas dos Cofres de Chaves do Azure para rotação automática e periódica de chaves ou ações nas chaves podem resultar na criação de novas versões de chaves. Você pode optar por criptografar novamente todos os dados no espaço de trabalho com a versão mais recente da chave ativa. Para criptografar novamente, altere a chave no portal do Azure para uma chave temporária e, em seguida, alterne de volta para a chave que você deseja usar para criptografia. Por exemplo, para atualizar a criptografia de dados usando a versão mais recente da chave ativa Key1, altere a chave gerenciada pelo cliente do espaço de trabalho para a chave temporária, Key2. Aguarde até que a encriptação com Key2 termine. Em seguida, alterne a chave gerenciada pelo cliente do espaço de trabalho de volta para Key1-os dados no espaço de trabalho serão criptografados novamente com a versão mais recente do Key1.

Nota

O Azure Synapse Analytics não criptografa dados automaticamente quando novas versões de chave são criadas. Para garantir a consistência em seu espaço de trabalho, force a recriptografia de dados usando o processo detalhado acima.

Criptografia de dados transparente SQL com chaves gerenciadas por serviço

SQL Transparent Data Encryption (TDE) is available for dedicated SQL Pools in workspaces not enabled for double encryption. Nesse tipo de espaço de trabalho, uma chave gerenciada por serviço é usada para fornecer criptografia dupla para os dados nos pools SQL dedicados. A TDE com a chave gerenciada pelo serviço pode ser habilitada ou desabilitada para pools SQL dedicados individuais.

Cmdlets para o Banco de Dados SQL do Azure e o Azure Synapse

Para configurar o TDE por meio do PowerShell, você deve estar conectado como Proprietário, Colaborador ou Gerenciador de Segurança SQL do Azure.

Use os cmdlets a seguir para o espaço de trabalho Synapse do Azure.

| Cmdlet | Descrição |

|---|---|

| Set-AzSynapseSqlPoolTransparentDataEncryption | Habilita ou desabilita a criptografia de dados transparente para um pool SQL. |

| Get-AzSynapseSqlPoolTransparentDataEncryption | Obtém o estado de criptografia de dados transparente para um pool SQL. |

| New-AzSynapseWorkspaceKey | Adds a Key Vault key to a workspace. |

| Get-AzSynapseWorkspaceKey | Gets the Key Vault keys for a workspace |

| Update-AzSynapseWorkspace | Define o protetor de criptografia de dados transparente para um espaço de trabalho. |

| Get-AzSynapseWorkspace | Gets the transparent data encryption protector |

| Remove-AzSynapseWorkspaceKey | Removes a Key Vault key from a workspace. |