Configurar o Shortpath RDP para a Área de Trabalho Virtual do Azure

Importante

O uso do RDP Shortpath para redes públicas com o TURN for Azure Virtual Desktop está atualmente em visualização. Veja Termos de Utilização Complementares da Pré-visualizações do Microsoft Azure para obter os termos legais que se aplicam às funcionalidades do Azure que estão na versão beta, na pré-visualização ou que ainda não foram lançadas para disponibilidade geral.

O RDP Shortpath é um recurso da Área de Trabalho Virtual do Azure que estabelece um transporte direto baseado em UDP entre um cliente de Área de Trabalho Remota do Windows com suporte e um host de sessão. Este artigo mostra como configurar o RDP Shortpath para redes gerenciadas e redes públicas. Para obter mais informações, consulte RDP Shortpath.

Importante

O RDP Shortpath só está disponível na nuvem pública do Azure.

Pré-requisitos

Antes de habilitar o RDP Shortpath, você precisará atender aos pré-requisitos. Selecione uma guia abaixo para o seu cenário.

Um dispositivo cliente que executa o cliente de Área de Trabalho Remota para Windows, versão 1.2.3488 ou posterior. Atualmente, não há suporte para clientes que não sejam Windows.

Conectividade direta de linha de visão entre o cliente e o host da sessão. Ter conectividade direta de linha de visão significa que o cliente pode se conectar diretamente ao host da sessão na porta 3390 (padrão) sem ser bloqueado por firewalls (incluindo o Firewall do Windows) ou Grupo de Segurança de Rede, e usando uma rede gerenciada, como:

VPN site a site ou ponto a site (IPsec), como o Gateway de VPN do Azure.

Ativar RDP Shortpath

As etapas para habilitar o RDP Shortpath diferem para hosts de sessão, dependendo se você deseja habilitá-lo para redes gerenciadas ou redes públicas, mas são as mesmas para clientes. Selecione uma guia abaixo para o seu cenário.

Anfitriões de sessão

Para habilitar o RDP Shortpath para redes gerenciadas, você precisa habilitar o ouvinte RDP Shortpath em seus hosts de sessão. Você pode fazer isso usando a Diretiva de Grupo, seja centralmente do seu domínio para hosts de sessão que ingressaram em um domínio do Ative Directory (AD) ou localmente para hosts de sessão que ingressaram na ID do Microsoft Entra.

Baixe o modelo administrativo da Área de Trabalho Virtual do Azure e extraia o conteúdo do arquivo .cab e .zip arquivo.

Dependendo se pretende configurar a Política de Grupo centralmente a partir do seu domínio do AD ou localmente para cada anfitrião de sessão:

Domínio do AD: copie e cole o arquivo terminalserver-avd.admx no Repositório Central do seu domínio, por exemplo

\\contoso.com\SYSVOL\contoso.com\policies\PolicyDefinitions, onde contoso.com é o seu nome de domínio. Em seguida, copie o arquivo en-us\terminalserver-avd.adml para aen-ussubpasta.Abra o GPMC (Console de Gerenciamento de Política de Grupo) e crie ou edite uma política direcionada aos hosts de sessão.

Localmente: copie e cole o arquivo terminalserver-avd.admx no

%windir%\PolicyDefinitions. Em seguida, copie o arquivo en-us\terminalserver-avd.adml para aen-ussubpasta.Abra o Editor de Diretiva de Grupo Local no host da sessão.

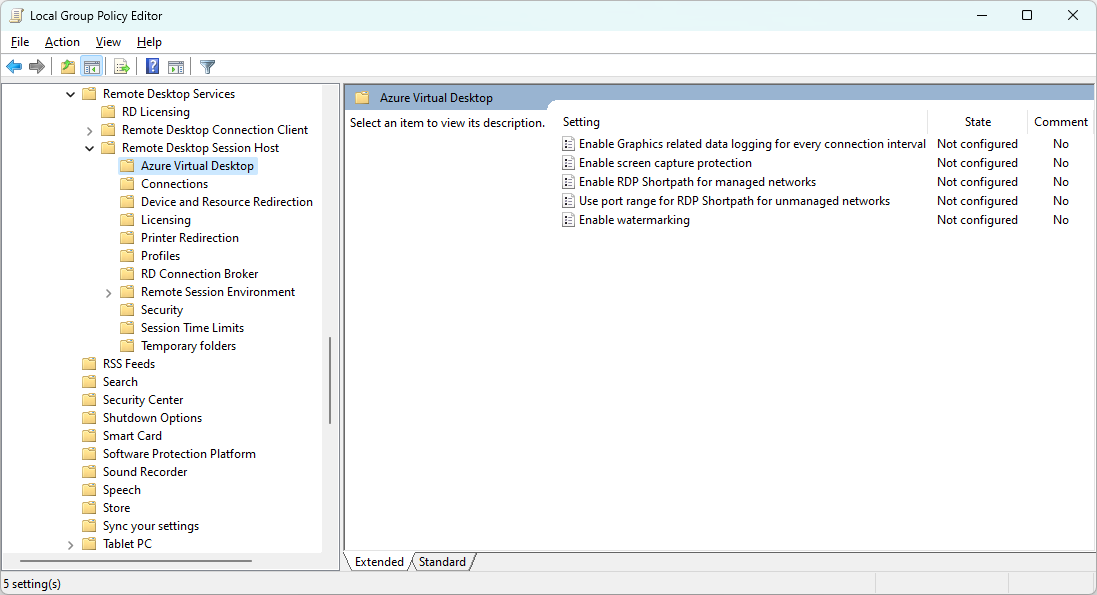

Navegue até Configuração do Computador, Modelos Administrativos>, Componentes do>Windows, Serviços de Área de Trabalho Remota,>>Host>da Sessão da Área de Trabalho Remota, Área de Trabalho Virtual do Azure. Você verá as configurações de política para a Área de Trabalho Virtual do Azure, conforme mostrado na captura de tela a seguir:

Abra a definição de política Ativar Shortpath RDP para redes geridas e defina-a como Ativada. Se você habilitar essa configuração de política, também poderá configurar o número da porta que os hosts de sessão da Área de Trabalho Virtual do Azure usarão para escutar as conexões de entrada. A porta padrão é 3390.

Se você precisar configurar o Firewall do Windows para permitir a porta 3390, execute um dos seguintes comandos, dependendo se deseja configurar o Firewall do Windows usando a Diretiva de Grupo centralmente a partir do seu domínio do AD ou localmente para cada host de sessão:

Domínio do AD: abra um prompt do PowerShell com privilégios elevados e execute o seguinte comando, substituindo o valor para pelo seu próprio nome de domínio, o valor para pelo nome de host de um controlador de domínio gravável e o valor para

$domainName$writableDC$policyNamepelo nome de um Objeto de Política de Grupo existente:$domainName = "contoso.com" $writableDC = "dc01" $policyName = "RDP Shortpath Policy" $gpoSession = Open-NetGPO -PolicyStore "$domainName\$policyName" -DomainController $writableDC New-NetFirewallRule -DisplayName 'Remote Desktop - RDP Shortpath (UDP-In)' -Action Allow -Description 'Inbound rule for the Remote Desktop service to allow RDP Shortpath traffic. [UDP 3390]' -Group '@FirewallAPI.dll,-28752' -Name 'RemoteDesktop-UserMode-In-RDPShortpath-UDP' -Profile Domain, Private -Service TermService -Protocol UDP -LocalPort 3390 -Program '%SystemRoot%\system32\svchost.exe' -Enabled:True -GPOSession $gpoSession Save-NetGPO -GPOSession $gpoSessionLocalmente: abra um prompt do PowerShell com privilégios elevados e execute o seguinte comando:

New-NetFirewallRule -DisplayName 'Remote Desktop - RDP Shortpath (UDP-In)' -Action Allow -Description 'Inbound rule for the Remote Desktop service to allow RDP Shortpath traffic. [UDP 3390]' -Group '@FirewallAPI.dll,-28752' -Name 'RemoteDesktop-UserMode-In-RDPShortpath-UDP' -PolicyStore PersistentStore -Profile Domain, Private -Service TermService -Protocol UDP -LocalPort 3390 -Program '%SystemRoot%\system32\svchost.exe' -Enabled:True

Selecione OK e reinicie os hosts de sessão para aplicar a configuração de política.

Clientes Windows

As etapas para garantir que seus clientes estejam configurados corretamente são as mesmas, independentemente de você querer usar o RDP Shortpath para redes gerenciadas ou redes públicas. Pode fazê-lo utilizando a Política de Grupo para clientes geridos que aderiram a um domínio do Ative Directory, o Intune para clientes geridos que aderiram ao ID do Microsoft Entra e estão inscritos no Intune ou a Política de Grupo local para clientes que não são geridos.

Nota

Por padrão no Windows, o tráfego RDP tentará usar os protocolos TCP e UDP. Você só precisará seguir estas etapas se o cliente tiver sido configurado anteriormente para usar somente TCP.

Habilitar o Shortpath RDP em clientes Windows gerenciados e não gerenciados usando a Diretiva de Grupo

Para configurar clientes Windows gerenciados e não gerenciados usando a Diretiva de Grupo:

Dependendo se você deseja configurar clientes gerenciados ou não gerenciados:

Para clientes gerenciados, abra o GPMC (Console de Gerenciamento de Política de Grupo) e crie ou edite uma política direcionada aos seus clientes.

Para clientes não gerenciados, abra o Editor de Diretiva de Grupo Local no cliente.

Navegue até Configuração do Computador, Modelos Administrativos>, Componentes do>Windows,>Serviços>de Área de Trabalho Remota, Cliente de Conexão de Área de Trabalho Remota.

Abra a definição de política Desativar UDP no cliente e defina-a como Desativado.

Selecione OK e reinicie os clientes para aplicar a configuração de política.

Habilitar o Shortpath RDP em clientes Windows usando o Intune

Para configurar clientes Windows gerenciados usando o Intune:

Entre no centro de administração do Microsoft Intune.

Crie ou edite um perfil de configuração para dispositivos Windows 10 e posteriores , usando modelos administrativos.

Navegue até Configuração do Computador, Componentes>do>Windows, Serviços>de Área de Trabalho Remota, Cliente de Conexão de Área de Trabalho Remota.

Selecione a configuração Desativar UDP no cliente e defina-a como Desativado.

Selecione OK e, em seguida, selecione Avançar.

Aplique o perfil de configuração e reinicie os clientes.

Suporte Teredo

Embora não seja necessário para RDP Shortpath, Teredo adiciona candidatos NAT extras e aumenta a chance de conexão RDP Shortpath bem-sucedida em redes somente IPv4. Você pode habilitar o Teredo em hosts de sessão e clientes executando o seguinte comando a partir de um prompt do PowerShell elevado:

Set-NetTeredoConfiguration -Type Enterpriseclient

Verifique se o RDP Shortpath está funcionando

Em seguida, você precisará se certificar de que seus clientes estão se conectando usando o RDP Shortpath. Você pode verificar o transporte com a caixa de diálogo Informações de Conexão do cliente de Área de Trabalho Remota ou usando o Log Analytics.

Caixa de diálogo Informações de Conexão

Para certificar-se de que as conexões estão usando RDP Shortpath, você pode verificar as informações de conexão no cliente. Selecione uma guia abaixo para o seu cenário.

Conecte-se à Área de Trabalho Virtual do Azure.

Abra a caixa de diálogo Informações de conexão indo para a barra de ferramentas Conexão na parte superior da tela e selecione o ícone de intensidade do sinal, conforme mostrado na captura de tela a seguir:

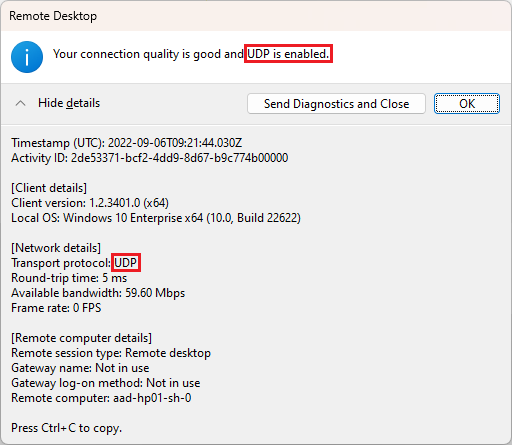

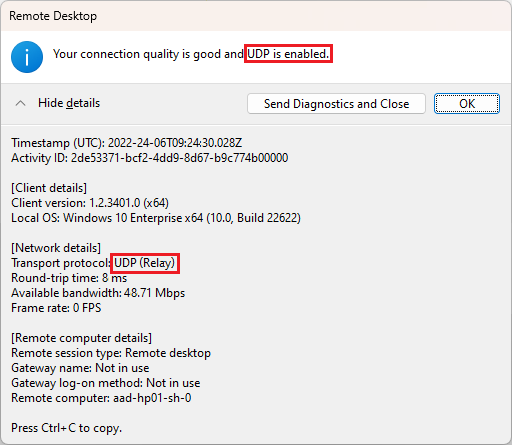

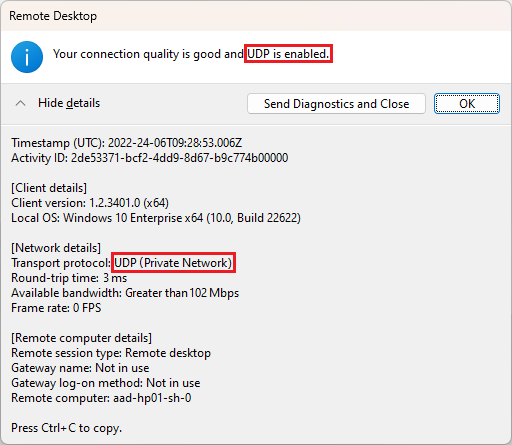

Você pode verificar na saída que o protocolo de transporte é UDP (Rede Privada), conforme mostrado na captura de tela a seguir:

Visualizador de Eventos

Para certificar-se de que as conexões estão usando RDP Shortpath, você pode verificar os logs de eventos no host da sessão:

Conecte-se à Área de Trabalho Virtual do Azure.

No anfitrião da sessão, abra o Visualizador de Eventos.

Navegue até Logs de Aplicativos>e Serviços Microsoft>Windows>RemoteDesktopServices-RdpCoreCDV>Operacional.

Filtrar por ID de Evento 135. As conexões usando RDP Shortpath indicarão que o tipo de transporte está usando UDP com a mensagem A conexão multitransporte concluída para túnel: 1, seu tipo de transporte definido como UDP.

Log Analytics

Se você estiver usando o Azure Log Analytics, poderá monitorar conexões consultando a tabela WVDConnections. Uma coluna chamada UdpUse indica se a Pilha RDP da Área de Trabalho Virtual do Azure está usando o protocolo UDP na conexão de usuário atual. Os valores possíveis são:

1 - A conexão do usuário está usando RDP Shortpath para redes gerenciadas.

2 - A conexão do usuário está usando RDP Shortpath para redes públicas usando diretamente STUN.

4 - A conexão do usuário está usando RDP Shortpath para redes públicas indiretamente usando TURN.

Para qualquer outro valor, a conexão do usuário não está usando RDP Shortpath e está conectada usando TCP.

A consulta a seguir permite que você revise as informações de conexão. Você pode executar essa consulta no editor de consultas do Log Analytics. Para cada consulta, substitua user@contoso.com pelo UPN do usuário que você deseja pesquisar.

let Events = WVDConnections | where UserName == "user@contoso.com" ;

Events

| where State == "Connected"

| project CorrelationId, UserName, ResourceAlias, StartTime=TimeGenerated, UdpUse, SessionHostName, SessionHostSxSStackVersion

| join (Events

| where State == "Completed"

| project EndTime=TimeGenerated, CorrelationId, UdpUse)

on CorrelationId

| project StartTime, Duration = EndTime - StartTime, ResourceAlias, UdpUse, SessionHostName, SessionHostSxSStackVersion

| sort by StartTime asc

Você pode verificar se o RDP Shortpath está habilitado para uma sessão de usuário específica executando a seguinte consulta do Log Analytics:

WVDCheckpoints

| where Name contains "Shortpath"

Para saber mais sobre as informações de erro que você pode ver conectado no Log Analytics,

Desativar RDP Shortpath

As etapas para desabilitar o RDP Shortpath diferem para hosts de sessão, dependendo se você deseja desativá-lo apenas para redes gerenciadas, redes públicas ou ambas. Selecione uma guia abaixo para o seu cenário.

Anfitriões de sessão

Para desativar o RDP Shortpath para redes gerenciadas em seus hosts de sessão, você precisa desabilitar o ouvinte RDP Shortpath. Você pode fazer isso usando a Política de Grupo, seja centralmente do seu domínio para hosts de sessão que ingressaram em um domínio do AD ou localmente para hosts de sessão que ingressaram na ID do Microsoft Entra.

Como alternativa, você pode bloquear a porta 3390 (padrão) para seus hosts de sessão em um firewall ou Grupo de Segurança de Rede.

Dependendo se você deseja configurar a Diretiva de Grupo centralmente a partir do seu domínio ou localmente para cada host de sessão:

Domínio do AD: abra o GPMC (Console de Gerenciamento de Política de Grupo) e edite a política existente direcionada aos hosts de sessão.

Localmente: Abra o Editor de Diretiva de Grupo Local no host da sessão.

Navegue até Configuração do Computador, Modelos Administrativos>, Componentes do>Windows, Serviços de Área de Trabalho Remota,>>Host>da Sessão da Área de Trabalho Remota, Área de Trabalho Virtual do Azure. Você deve ver as configurações de política para a Área de Trabalho Virtual do Azure desde que tenha o modelo administrativo de quando habilitou o RDP Shortpath para redes gerenciadas.

Abra a definição de política Ativar Shortpath RDP para redes geridas e defina-a como Não Configurada.

Selecione OK e reinicie os hosts de sessão para aplicar a configuração de política.

Clientes Windows

Em dispositivos cliente, você pode desabilitar o RDP Shortpath para redes gerenciadas e redes públicas configurando o tráfego RDP para usar apenas TCP. Pode fazê-lo utilizando a Política de Grupo para clientes geridos que aderiram a um domínio do Ative Directory, o Intune para clientes geridos que aderiram a (ID do Microsoft Entra) e estão inscritos no Intune ou a Política de Grupo local para clientes que não são geridos.

Importante

Se tiver definido anteriormente o tráfego RDP para tentar utilizar os protocolos TCP e UDP utilizando a Política de Grupo ou o Intune, certifique-se de que as definições não entram em conflito.

Desabilitar o Shortpath RDP em clientes Windows gerenciados e não gerenciados usando a Diretiva de Grupo

Para configurar clientes Windows gerenciados e não gerenciados usando a Diretiva de Grupo:

Dependendo se você deseja configurar clientes gerenciados ou não gerenciados:

Para clientes gerenciados, abra o GPMC (Console de Gerenciamento de Política de Grupo) e crie ou edite uma política direcionada aos seus clientes.

Para clientes não gerenciados, abra o Editor de Diretiva de Grupo Local no cliente.

Navegue até Configuração do Computador, Modelos Administrativos>, Componentes do>Windows,>Serviços>de Área de Trabalho Remota, Cliente de Conexão de Área de Trabalho Remota.

Abra a definição de política Desativar UDP no cliente e defina-a como Ativada.

Selecione OK e reinicie os clientes para aplicar a configuração de política.

Desabilitar o Shortpath RDP em clientes Windows usando o Intune

Para configurar clientes Windows gerenciados usando o Intune:

Entre no centro de administração do Microsoft Intune.

Crie ou edite um perfil de configuração para dispositivos Windows 10 e posteriores , usando modelos administrativos.

Navegue até Cliente de Conexão de Área de Trabalho Remota dos Serviços>de Área de Trabalho Remota de Componentes>do Windows.

Selecione a configuração Desativar UDP no cliente e defina-a como Habilitado. Selecione OK e, em seguida, selecione Avançar.

Aplique o perfil de configuração e reinicie os clientes.

Próximos passos

- Saiba como limitar o intervalo de portas usado por clientes usando o RDP Shortpath para redes públicas.

- Se você estiver tendo problemas para estabelecer uma conexão usando o transporte RDP Shortpath para redes públicas, consulte Solucionar problemas do RDP Shortpath.