Configurar um proxy do Centro de Distribuição de Chaves Kerberos

Clientes preocupados com a segurança, como organizações financeiras ou governamentais, geralmente fazem login usando cartões inteligentes. Os cartões inteligentes tornam as implantações mais seguras, exigindo autenticação multifator (MFA). No entanto, para a parte RDP de uma sessão da Área de Trabalho Virtual do Azure, os cartões inteligentes exigem uma conexão direta, ou "linha de visão", com um controlador de domínio do Ative Directory (AD) para autenticação Kerberos. Sem essa conexão direta, os usuários não podem entrar automaticamente na rede da organização a partir de conexões remotas. Os usuários em uma implantação de Área de Trabalho Virtual do Azure podem usar o serviço de proxy KDC para fazer proxy desse tráfego de autenticação e entrar remotamente. O proxy KDC permite a autenticação para o Protocolo de Área de Trabalho Remota de uma sessão da Área de Trabalho Virtual do Azure, permitindo que o usuário entre com segurança. Isso torna o trabalho em casa muito mais fácil e permite que determinados cenários de recuperação de desastres sejam executados com mais facilidade.

No entanto, a configuração do proxy KDC normalmente envolve a atribuição da função Gateway do Windows Server no Windows Server 2016 ou posterior. Como você usa uma função dos Serviços de Área de Trabalho Remota para entrar na Área de Trabalho Virtual do Azure? Para responder a isso, vamos dar uma olhada rápida nos componentes.

Há dois componentes para o serviço de Área de Trabalho Virtual do Azure que precisam ser autenticados:

- O feed no cliente de Área de Trabalho Virtual do Azure que fornece aos usuários uma lista de áreas de trabalho ou aplicativos disponíveis aos quais eles têm acesso. Esse processo de autenticação acontece no Microsoft Entra ID, o que significa que esse componente não é o foco deste artigo.

- A sessão RDP que resulta da seleção de um usuário de um desses recursos disponíveis. Este componente usa autenticação Kerberos e requer um proxy KDC para usuários remotos.

Este artigo mostrará como configurar o feed no cliente de Área de Trabalho Virtual do Azure no portal do Azure. Se quiser saber como configurar a função Gateway de RD, consulte Implementar a função de Gateway de RD.

Pré-requisitos

Para configurar um host de sessão da Área de Trabalho Virtual do Azure com um proxy KDC, você precisará do seguinte:

- Acesso ao portal do Azure e a uma conta de administrador do Azure.

- As máquinas cliente remotas devem estar executando pelo menos o Windows 10 e ter o cliente de área de trabalho do Windows instalado. O cliente Web não é suportado no momento.

- Você deve ter um proxy KDC já instalado em sua máquina. Para saber como fazer isso, consulte Configurar a função de Gateway de Área de Trabalho Remota para a Área de Trabalho Virtual do Azure.

- O sistema operacional da máquina deve ser Windows Server 2016 ou posterior.

Depois de se certificar de que atende a esses requisitos, você está pronto para começar.

Como configurar o proxy KDC

Para configurar o proxy KDC:

Inicie sessão no portal do Azure como administrador.

Vá para a página Área de Trabalho Virtual do Azure.

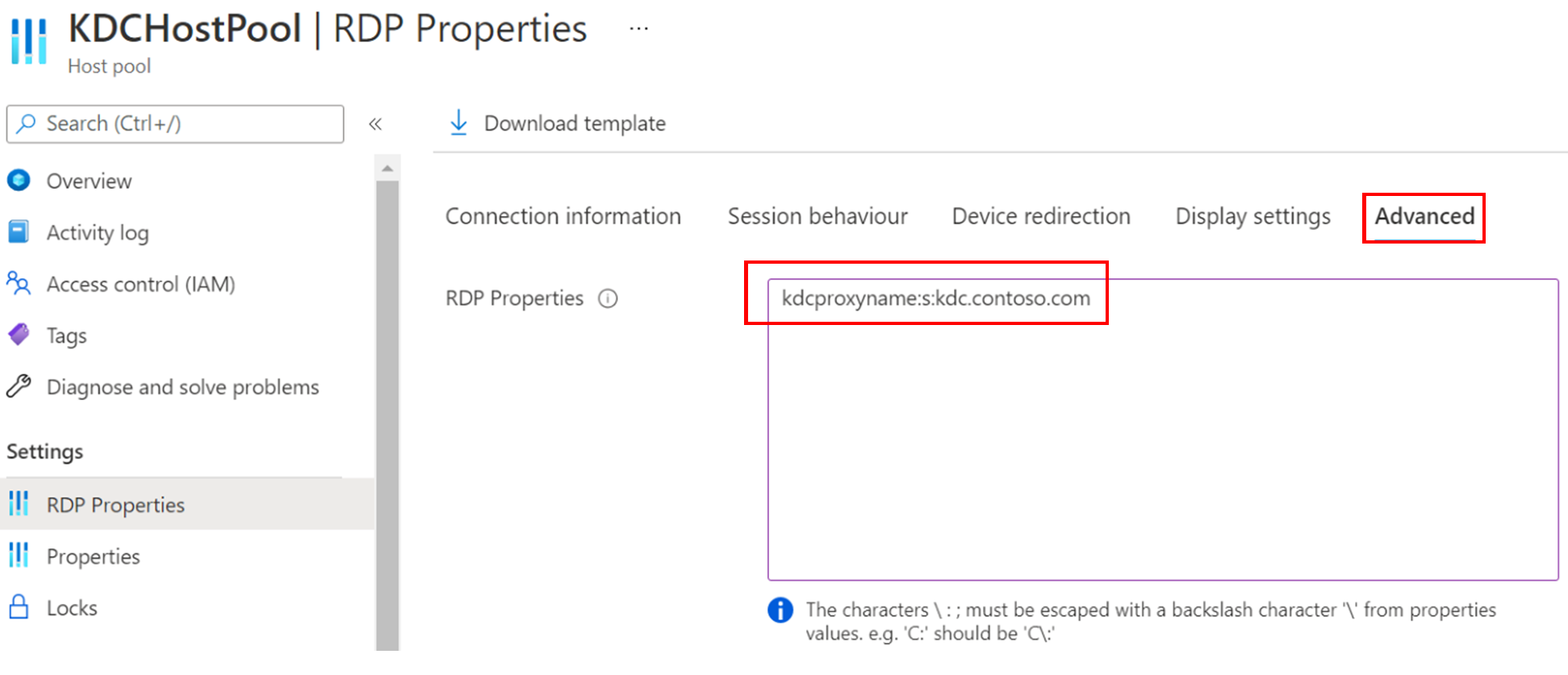

Selecione o pool de hosts para o qual deseja habilitar o proxy KDC e, em seguida, selecione Propriedades RDP.

Selecione a guia Avançado e insira um valor no seguinte formato sem espaços:

kdcproxyname:s:<fqdn>

Selecione Guardar.

O pool de hosts selecionado agora deve começar a emitir arquivos de conexão RDP que incluam o valor kdcproxyname inserido na etapa 4.

Próximos passos

Para saber como gerir o lado dos Serviços de Ambiente de Trabalho Remoto do proxy KDC e atribuir a função de Gateway de RD, consulte Implementar a função de Gateway de RD.

Se você estiver interessado em dimensionar seus servidores proxy KDC, saiba como configurar a alta disponibilidade para o proxy KDC em Adicionar alta disponibilidade à frente da Web Web e Gateway RD.