Nota

O acesso a esta página requer autorização. Podes tentar iniciar sessão ou mudar de diretório.

O acesso a esta página requer autorização. Podes tentar mudar de diretório.

Aplica-se a: ✔️ VMs Linux ✔️ VMs Windows

Quando você habilita a criptografia no host, os dados armazenados no host da VM são criptografados em repouso e fluem criptografados para o serviço de armazenamento. Para obter informações conceituais sobre criptografia no host e outros tipos de criptografia de disco gerenciado, consulte: Criptografia no host - Criptografia de ponta a ponta para seus dados de VM.

Discos temporários e discos efêmeros do sistema operacional são criptografados em repouso com chaves gerenciadas pela plataforma quando você habilita a criptografia de ponta a ponta. Os caches do sistema operacional e do disco de dados são criptografados em repouso com chaves gerenciadas pelo cliente ou pela plataforma, dependendo do tipo de criptografia de disco selecionado. Por exemplo, se um disco for criptografado com chaves gerenciadas pelo cliente, o cache do disco será criptografado com chaves gerenciadas pelo cliente e, se um disco for criptografado com chaves gerenciadas pela plataforma, o cache do disco será criptografado com chaves gerenciadas pela plataforma.

Restrições

- Não pode ser habilitado em máquinas virtuais (VMs) ou conjuntos de dimensionamento de máquinas virtuais que atualmente ou já tiveram a Criptografia de Disco do Azure habilitada.

- A Criptografia de Disco do Azure não pode ser habilitada em discos com criptografia no host habilitada.

- A criptografia pode ser habilitada em conjuntos de escala de máquina virtual existentes. No entanto, apenas as novas VMs criadas após a ativação da criptografia são automaticamente criptografadas.

- As VMs existentes devem ser desalocadas e realocadas para serem criptografadas.

As seguintes restrições aplicam-se apenas aos Ultra Disks e Premium SSD v2:

- Os discos que usam um tamanho de setor 512e precisam ter sido criados após 13/05/2023.

- Se o disco tiver sido criado antes dessa data, crie um snapshot do disco e crie um novo disco usando o snapshot.

Tamanhos de VM suportados

Não há suporte para tamanhos de VM herdados. Você pode encontrar a lista de tamanhos de VM suportados usando o módulo do Azure PowerShell ou a CLI do Azure.

Pré-requisitos

Você deve habilitar o recurso para sua assinatura antes de poder usar a criptografia no host para sua VM ou Conjunto de Dimensionamento de Máquina Virtual. Use as seguintes etapas para habilitar o recurso para sua assinatura:

Portal do Azure: selecione o ícone do Cloud Shell no portal do Azure:

Execute o seguinte comando para definir o contexto da assinatura atual

Set-AzContext -SubscriptionId "<yourSubIDHere>"Execute o seguinte comando para registrar o recurso para sua assinatura

Register-AzProviderFeature -FeatureName "EncryptionAtHost" -ProviderNamespace "Microsoft.Compute"Confirme se o estado de registro é Registrado (o registro pode levar alguns minutos) usando o seguinte comando antes de experimentar o recurso.

Get-AzProviderFeature -FeatureName "EncryptionAtHost" -ProviderNamespace "Microsoft.Compute"

Implantar uma VM com chaves gerenciadas pela plataforma

Inicie sessão no portal do Azure.

Procure máquinas virtuais e selecione + Criar para criar uma VM.

Selecione uma região apropriada e um tamanho de VM suportado.

Preencha os outros valores no painel Básico como desejar e prossiga para o painel Discos .

No painel Discos, selecione Criptografia no anfitrião.

Faça as seleções restantes como quiser.

Para o restante do processo de implantação da VM, faça seleções que se ajustem ao seu ambiente e conclua a implantação.

Agora você implantou uma VM com a criptografia no host habilitada e o cache do disco é criptografado usando chaves gerenciadas pela plataforma.

Implantar uma VM com chaves gerenciadas pelo cliente

Como alternativa, você pode usar chaves gerenciadas pelo cliente para criptografar seus caches de disco.

Criar um Cofre de Chaves do Azure e um conjunto de criptografia de disco

Depois que o recurso estiver habilitado, você precisará configurar um Cofre de Chaves do Azure e um conjunto de criptografia de disco, se ainda não o tiver feito.

Configurar chaves gerenciadas pelo cliente para seus discos exige que você crie recursos em uma ordem específica, se estiver fazendo isso pela primeira vez. Primeiro, você precisará criar e configurar um Cofre de Chaves do Azure.

Configurar o seu Azure Key Vault

Inicie sessão no portal do Azure.

Pesquise e selecione Cofres de chaves.

Importante

O seu conjunto de criptografia de disco, as VMs, discos e instantâneos devem estar todos na mesma região e assinatura para que a implantação seja bem-sucedida. Os Cofres de Chaves do Azure podem ser usados a partir de uma assinatura diferente, mas devem estar na mesma região e locatário que seu conjunto de criptografia de disco.

Selecione +Criar para criar um novo Cofre de Chaves.

Criar um novo grupo de recursos.

Insira um nome de cofre de chaves, selecione uma região e selecione uma camada de preço.

Nota

Ao criar a instância do Cofre de Chaves, deve-se habilitar a eliminação suave e proteção de expurgo. A exclusão suave garante que o Cofre da Chave mantenha uma chave excluída por um determinado período de retenção (padrão de 90 dias). A proteção contra limpeza garante que uma chave eliminada não possa ser excluída permanentemente até ao final do período de retenção. Estas definições protegem-no contra a perda de dados devido à eliminação acidental. Essas configurações são obrigatórias ao usar um Cofre de Chaves para criptografar discos gerenciados.

Selecione Analisar + Criar, verifique as suas escolhas e, em seguida, selecione Criar.

Quando a implantação do cofre de chaves terminar, selecione-o.

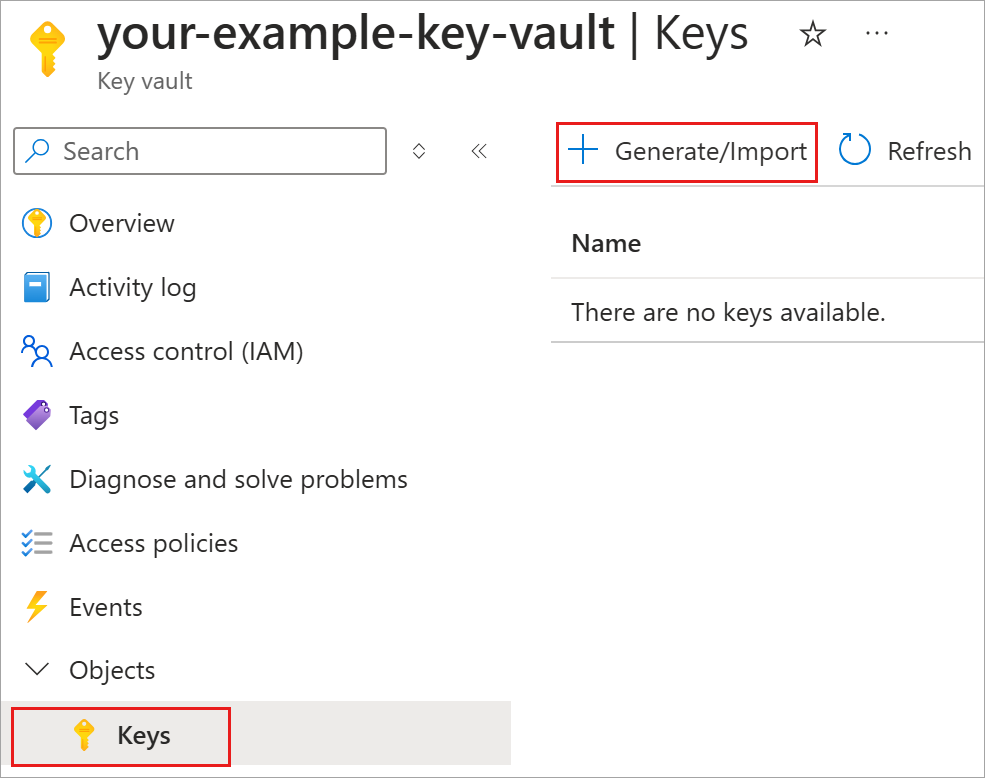

Selecione Chaves em Objetos.

Selecione Gerar/Importar.

Deixe o Tipo de Chave definido como RSA e o Tamanho da Chave RSA definido como 2048.

Preencha as seleções restantes como quiser e selecione Criar.

Adicionar uma função RBAC do Azure

Agora que você criou o cofre de chaves do Azure e uma chave, você deve adicionar uma função RBAC do Azure para poder usar seu cofre de chaves do Azure com seu conjunto de criptografia de disco.

- Selecione Controle de acesso (IAM) e adicione uma função.

- Adicione as role de Administrador do Cofre de Chaves, Proprietário ou Colaborador.

Configurar o conjunto de encriptação de disco

Pesquise Conjuntos de Criptografia de Disco e selecione-o.

No painel Conjuntos de Criptografia de Disco , selecione +Criar.

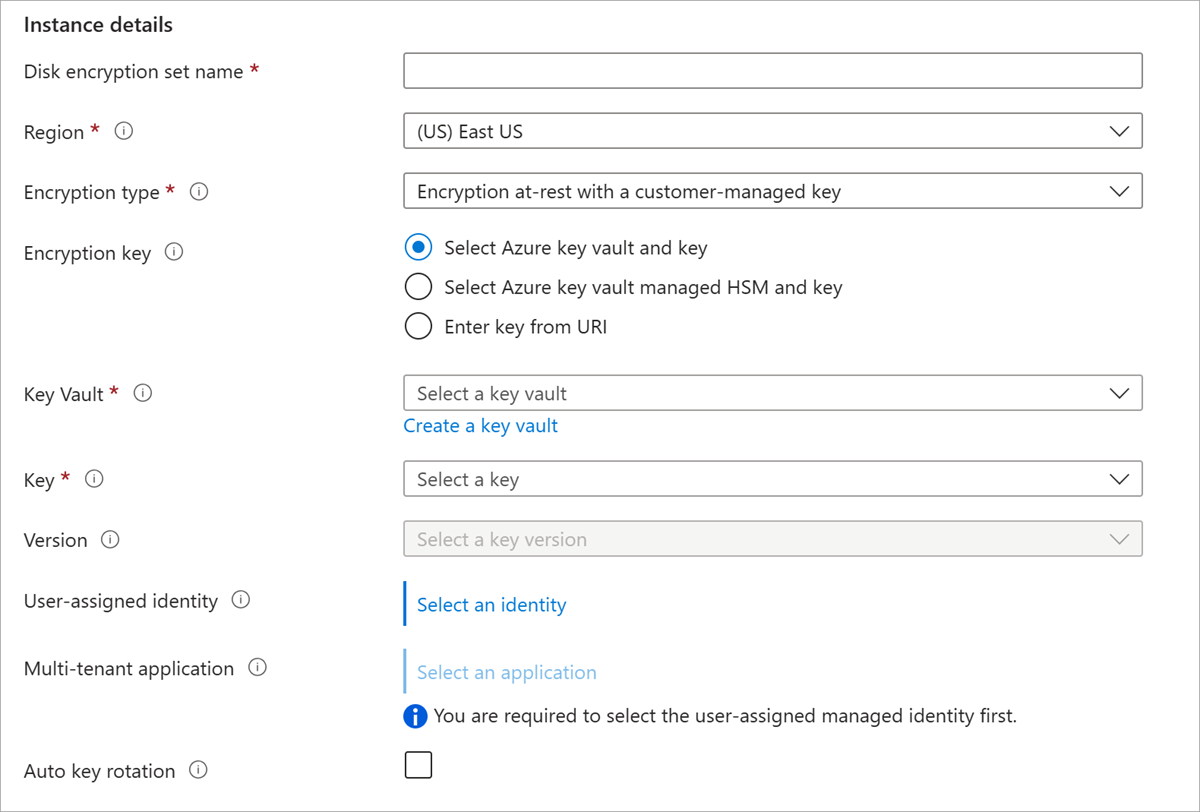

Selecione seu grupo de recursos, nomeie seu conjunto de criptografia e selecione a mesma região do cofre de chaves.

Em Tipo de criptografia, selecione Criptografia em repouso com uma chave gerenciada pelo cliente.

Nota

Depois de criar um conjunto de criptografia de disco com um tipo de criptografia específico, ele não pode ser alterado. Se pretender utilizar um tipo de encriptação diferente, tem de criar um novo conjunto de encriptação de disco.

Certifique-se de que Selecionar cofre de chaves do Azure e chave está selecionado.

Selecione o cofre de chaves, a chave que criou anteriormente, e a versão.

Se quiser ativar a rotação automática de chaves gerenciadas pelo cliente, selecione Rotação automática de chaves.

Selecione Rever + Criar e depois Criar.

Navegue até o conjunto de criptografia de disco depois de implantado e selecione o alerta exibido.

Isso concederá permissões ao cofre de chaves para o conjunto de criptografia de disco.

Implementar uma VM

Agora que você configurou um Azure Key Vault e um conjunto de criptografia de disco, você pode implantar uma VM e ela usa criptografia no host.

Inicie sessão no portal do Azure.

Procure Máquinas Virtuais e selecione + Adicionar para criar uma VM.

Crie uma nova máquina virtual, selecione uma região apropriada e um tamanho de VM suportado.

Preencha os outros valores no painel Básico como desejar e prossiga para o painel Discos .

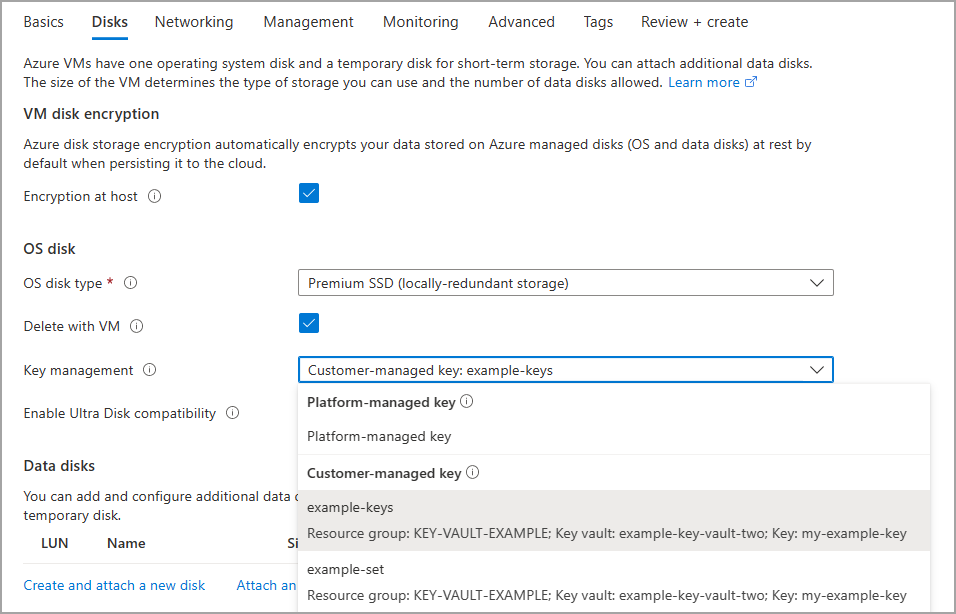

No painel Discos, selecione Criptografia no anfitrião.

Selecione Gerenciamento de chaves e selecione uma das chaves gerenciadas pelo cliente.

Faça as seleções restantes como quiser.

Para o restante do processo de implantação da VM, faça seleções que se ajustem ao seu ambiente e conclua a implantação.

Agora você implantou uma VM com criptografia no host habilitada usando chaves gerenciadas pelo cliente.

Desativar criptografia baseada em host

Desaloque sua VM primeiro, a criptografia no host não pode ser desabilitada, a menos que sua VM seja deslocalizada.

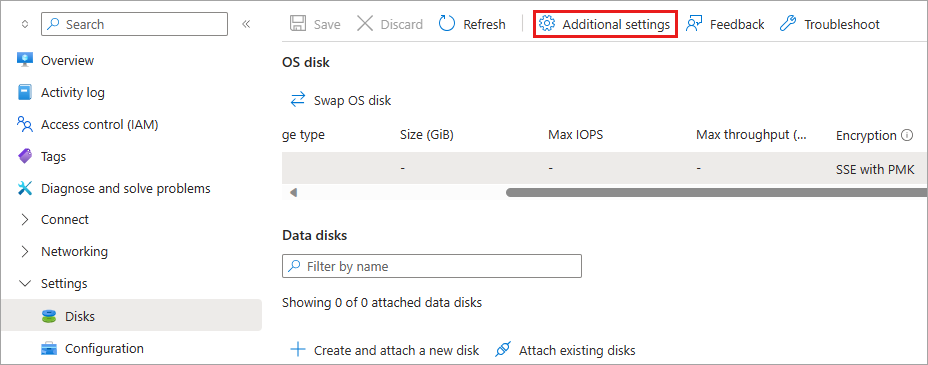

Na sua VM, selecione Discos e, em seguida, selecione Configurações adicionais.

Selecione Não para Criptografia no host e, em seguida, selecione Salvar.