Nota

O acesso a esta página requer autorização. Pode tentar iniciar sessão ou alterar os diretórios.

O acesso a esta página requer autorização. Pode tentar alterar os diretórios.

Este artigo fornece uma visão geral do suporte a BGP (Border Gateway Protocol) no Gateway de VPN do Azure.

O BGP é o protocolo de encaminhamento padrão utilizado normalmente na Internet para trocar informações de encaminhamento e acessibilidade entre duas ou mais redes. Quando usado no contexto das Redes Virtuais do Azure, o BGP permite que os gateways de VPN do Azure e seus dispositivos VPN locais, chamados pares BGP ou vizinhos, troquem "rotas" que informarão ambos os gateways sobre a disponibilidade e a acessibilidade desses prefixos para passar pelos gateways ou roteadores envolvidos. O BGP também pode permitir o encaminhamento de trânsito entre múltiplas redes ao propagar rotas que um gateway BGP aprende de um par BGP para todos os outros pares BGP.

Porquê utilizar o BGP?

BGP é uma funcionalidade opcional que pode utilizar com gateways de VPN do Azure baseados em rotas. Antes de ativar esta funcionalidade, deve verificar se os seus dispositivos VPN no local suportam o BGP. Pode continuar a utilizar os gateways de VPN do Azure e os seus dispositivos VPN no local sem o BGP. É o equivalente a usar rotas estáticas (sem BGP) versus usar roteamento dinâmico com BGP entre suas redes e o Azure.

O BGP possui várias vantagens e novas capacidades:

Suporte de atualizações de prefixos automáticas e flexíveis

Com o BGP, só tem de declarar um prefixo mínimo para um elemento de rede BGP específico no túnel VPN S2S de IPsec. Pode ser tão pequeno quanto um prefixo de anfitrião (/32) do endereço IP do par BGP do seu dispositivo VPN nas instalações. Pode controlar que prefixos da rede no local pretende anunciar no Azure, para permitir o acesso da sua Rede Virtual do Azure.

Você também pode anunciar prefixos maiores que podem incluir alguns de seus prefixos de endereço VNet, como um grande espaço de endereço IP privado (por exemplo, 10.0.0.0/8). Observe que os prefixos não podem ser idênticos a nenhum dos seus prefixos VNet. As rotas idênticas aos prefixos VNet serão rejeitadas.

Suportar múltiplos túneis entre uma VNet e um site local, com comutação automática baseada no protocolo BGP

Pode estabelecer várias ligações na mesma localização entre a VNet do Azure e os dispositivos VPN no local. Esta capacidade proporciona vários túneis (caminhos) entre as duas redes numa configuração ativa-ativa. Se um dos túneis for desligado, as rotas correspondentes serão retiradas via BGP, e o tráfego muda automaticamente para os túneis restantes.

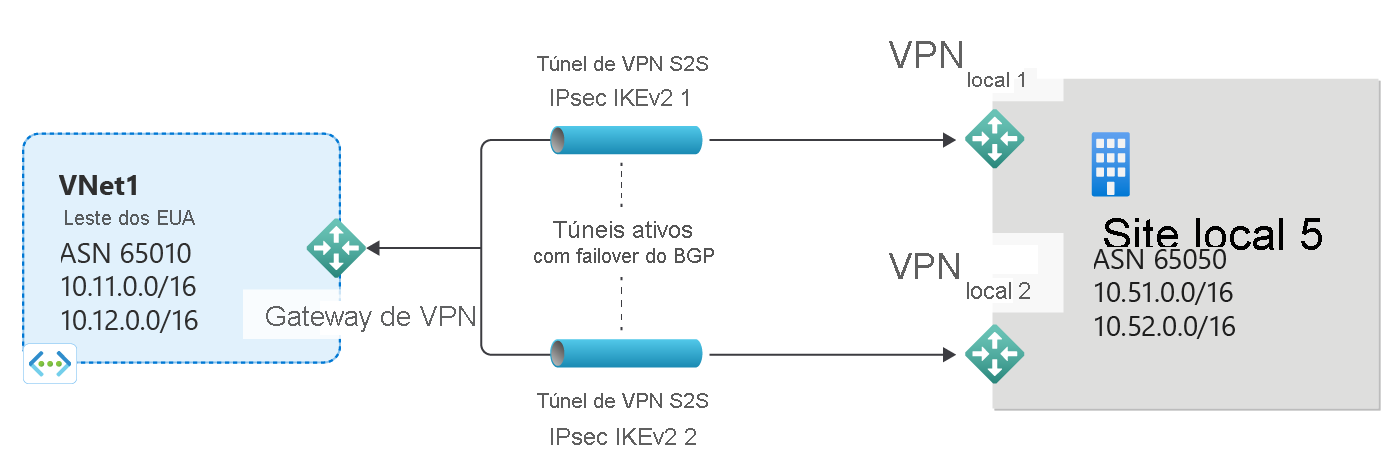

O diagrama seguinte mostra um exemplo simples desta configuração de elevada disponibilidade:

Suporte do encaminhamento do tráfego entre as suas redes no local e várias VNets do Azure

O BGP permite que vários gateways aprendam e propaguem prefixos de redes diferentes, estejam eles conectados direta ou indiretamente. Esta opção pode ativar o encaminhamento de tráfego com os gateways de VPN do Azure entre os sites no local ou entre várias Redes Virtuais do Azure.

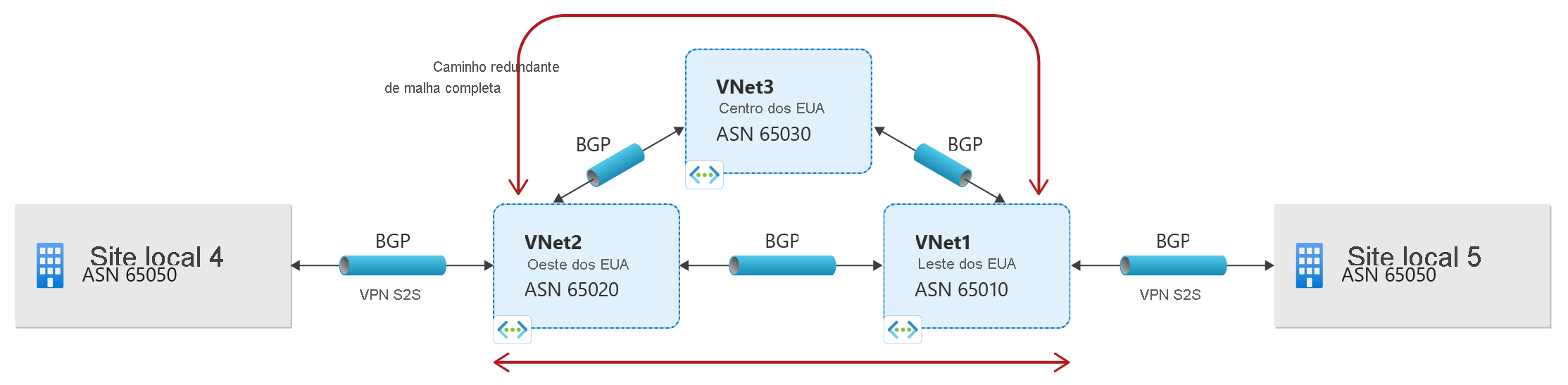

O diagrama seguinte mostra um exemplo de uma topologia multi-hop com vários caminhos em que o tráfego pode transitar entre as duas redes no local através de gateways de VPN do Azure dentro de Redes da Microsoft:

BGP FAQ

Consulte as Perguntas frequentes sobre o BGP do VPN Gateway para perguntas frequentes.

Próximos passos

Consulte Como configurar o BGP para o Gateway de VPN do Azure para conhecer as etapas de configuração do BGP para suas conexões entre locais e VNet-to-VNet.