Configurar acesso de administrador

O Microsoft Defender for Cloud Apps oferece suporte ao controle de acesso baseado em função. Este artigo fornece instruções para definir o acesso ao Defender for Cloud Apps para seus administradores. Para obter mais informações sobre como atribuir funções de administrador, consulte os artigos para Microsoft Entra ID e Microsoft 365.

Funções Microsoft 365 e Microsoft Entra com acesso ao Defender for Cloud Apps

Nota

- As funções Microsoft 365 e Microsoft Entra não estão listadas na página Defender for Cloud Apps Manage admin access . Para atribuir funções no Microsoft 365 ou no Microsoft Entra ID, vá para as configurações RBAC relevantes para esse serviço.

- O Defender for Cloud Apps usa o Microsoft Entra ID para determinar a configuração de tempo limite de inatividade no nível de diretório do usuário. Se um usuário estiver configurado no Microsoft Entra ID para nunca sair quando estiver inativo, a mesma configuração também será aplicada no Defender for Cloud Apps.

Por padrão, as seguintes funções de administrador do Microsoft 365 e do Microsoft Entra ID têm acesso ao Defender for Cloud Apps:

| Nome da função | Description |

|---|---|

| Administrador global e administrador de segurança | Os administradores com acesso total têm permissões totais no Defender for Cloud Apps. Eles podem adicionar administradores, adicionar políticas e configurações, carregar logs e executar ações de governança, acessar e gerenciar agentes SIEM. |

| Administrador do Cloud App Security | Permite acesso total e permissões no Defender for Cloud Apps. Essa função concede permissões totais ao Defender for Cloud Apps, como a função de administrador global do Microsoft Entra ID. No entanto, essa função tem como escopo o Defender for Cloud Apps e não concede permissões totais em outros produtos de segurança da Microsoft. |

| Administrador de conformidade | Tem permissões somente leitura e pode gerenciar alertas. Não é possível acessar as recomendações de segurança para plataformas de nuvem. Pode criar e modificar políticas de arquivos, permitir ações de governança de arquivos e exibir todos os relatórios internos em Gerenciamento de Dados. |

| Administrador de dados de conformidade | Tem permissões somente leitura, pode criar e modificar políticas de arquivo, permitir ações de governança de arquivos e exibir todos os relatórios de descoberta. Não é possível acessar as recomendações de segurança para plataformas de nuvem. |

| Operador de segurança | Tem permissões somente leitura e pode gerenciar alertas. Esses administradores estão impedidos de realizar as seguintes ações:

|

| Leitor de segurança | Tem permissões somente leitura e pode criar tokens de acesso à API. Esses administradores estão impedidos de realizar as seguintes ações:

|

| Leitor global | Tem acesso somente leitura total a todos os aspetos do Defender for Cloud Apps. Não é possível alterar nenhuma configuração ou realizar nenhuma ação. |

Importante

A Microsoft recomenda que você use funções com o menor número de permissões. Isso ajuda a melhorar a segurança da sua organização. Administrador Global é uma função altamente privilegiada que deve ser limitada a cenários de emergência quando você não pode usar uma função existente.

Nota

Os recursos de governança de aplicativos são controlados apenas por funções de ID do Microsoft Entra. Para obter mais informações, consulte Funções de governança de aplicativos.

Funções e permissões

| Permissões | Admin Global | Administrador de Segurança | Administrador de Conformidade | Administrador de dados de conformidade | Operador de Segurança | Leitor de Segurança | Leitor Global | Administrador PBI | Administrador do Cloud App Security |

|---|---|---|---|---|---|---|---|---|---|

| Ler alertas | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ |

| Gerir alertas | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ||

| Ler aplicativos OAuth | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ |

| Executar ações do aplicativo OAuth | ✔ | ✔ | ✔ | ✔ | |||||

| Acesse aplicativos descobertos, o catálogo de aplicativos na nuvem e outros dados de descoberta na nuvem | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | |

| Configurar conectores de API | ✔ | ✔ | ✔ | ✔ | |||||

| Executar ações de descoberta na nuvem | ✔ | ✔ | ✔ | ||||||

| Acessar dados de arquivos e políticas de arquivos | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ |

| Executar ações de arquivo | ✔ | ✔ | ✔ | ✔ | |||||

| Log de governança de acesso | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ |

| Executar ações de log de governança | ✔ | ✔ | ✔ | ✔ | |||||

| Acessar o log de governança de descoberta com escopo | ✔ | ✔ | ✔ | ||||||

| Ler políticas | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ |

| Executar todas as ações de política | ✔ | ✔ | ✔ | ✔ | |||||

| Executar ações de política de arquivos | ✔ | ✔ | ✔ | ✔ | ✔ | ||||

| Executar ações de política OAuth | ✔ | ✔ | ✔ | ✔ | |||||

| Ver gerir o acesso de administrador | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | |

| Gerenciar administradores e privacidade de atividades | ✔ | ✔ | ✔ |

Funções de administrador incorporadas no Defender for Cloud Apps

As seguintes funções de administrador específicas podem ser configuradas no portal do Microsoft Defender, na área Funções de Aplicativos de Nuvem de Permissões>:>

| Nome da função | Description |

|---|---|

| Administrador global | Tem acesso total semelhante à função de Administrador Global do Microsoft Entra, mas apenas ao Defender for Cloud Apps. |

| Administrador de conformidade | Concede as mesmas permissões que a função de administrador de conformidade do Microsoft Entra, mas apenas ao Defender for Cloud Apps. |

| Leitor de segurança | Concede as mesmas permissões que a função de leitor de Segurança do Microsoft Entra, mas apenas ao Defender for Cloud Apps. |

| Operador de segurança | Concede as mesmas permissões que a função de operador do Microsoft Entra Security, mas apenas ao Defender for Cloud Apps. |

| Administrador de aplicativos/instâncias | Tem permissões completas ou somente leitura para todos os dados no Defender for Cloud Apps que lidam exclusivamente com o aplicativo ou instância específica de um aplicativo selecionado. Por exemplo, você concede a um usuário permissão de administrador para sua instância do Box Europe. O administrador verá apenas os dados relacionados à instância do Box Europe, sejam arquivos, atividades, políticas ou alertas:

|

| Administrador do grupo de usuários | Tem permissões completas ou somente leitura para todos os dados no Defender for Cloud Apps que lidam exclusivamente com os grupos específicos atribuídos a eles. Por exemplo, se você atribuir permissões de administrador a um usuário ao grupo "Alemanha - todos os usuários", o administrador poderá visualizar e editar informações no Defender for Cloud Apps somente para esse grupo de usuários. O administrador do grupo de usuários tem o seguinte acesso:

Observações:

|

| Administrador global do Cloud Discovery | Tem permissão para visualizar e editar todas as configurações e dados de descoberta na nuvem. O administrador do Global Discovery tem o seguinte acesso:

|

| Administrador do relatório Cloud Discovery |

|

Importante

A Microsoft recomenda que você use funções com o menor número de permissões. Isso ajuda a melhorar a segurança da sua organização. Administrador Global é uma função altamente privilegiada que deve ser limitada a cenários de emergência quando você não pode usar uma função existente.

As funções de administrador integradas do Defender for Cloud Apps fornecem apenas permissões de acesso ao Defender for Cloud Apps.

Substituir permissões de administrador

Se quiser substituir a permissão de um administrador do Microsoft Entra ID ou do Microsoft 365, você pode fazer isso adicionando manualmente o usuário ao Defender for Cloud Apps e atribuindo as permissões do usuário. Por exemplo, se você quiser atribuir Stephanie, que é uma leitora de segurança no Microsoft Entra ID para ter acesso total no Defender for Cloud Apps, você pode adicioná-la manualmente ao Defender for Cloud Apps e atribuir-lhe acesso total para substituir sua função e permitir que ela tenha as permissões necessárias no Defender for Cloud Apps. Observe que não é possível substituir as funções do Microsoft Entra que concedem acesso total (administrador global, administrador de segurança e administrador do Cloud App Security).

Importante

A Microsoft recomenda que você use funções com o menor número de permissões. Isso ajuda a melhorar a segurança da sua organização. Administrador Global é uma função altamente privilegiada que deve ser limitada a cenários de emergência quando você não pode usar uma função existente.

Adicionar administradores adicionais

Você pode adicionar outros administradores ao Defender for Cloud Apps sem adicionar usuários às funções administrativas do Microsoft Entra. Para adicionar outros administradores, execute as seguintes etapas:

Importante

- O acesso à página Gerenciar acesso de administrador está disponível para membros dos grupos Administradores Globais, Administradores de Segurança, Administradores de Conformidade, Administradores de Dados de Conformidade, Operadores de Segurança, Leitores de Segurança e Leitores Globais.

- Para editar a página Gerenciar acesso de administrador e conceder a outros usuários acesso ao Defender for Cloud Apps, você deve ter pelo menos uma função de Administrador de Segurança.

A Microsoft recomenda que você use funções com o menor número de permissões. Isso ajuda a melhorar a segurança da sua organização. Administrador Global é uma função altamente privilegiada que deve ser limitada a cenários de emergência quando você não pode usar uma função existente.

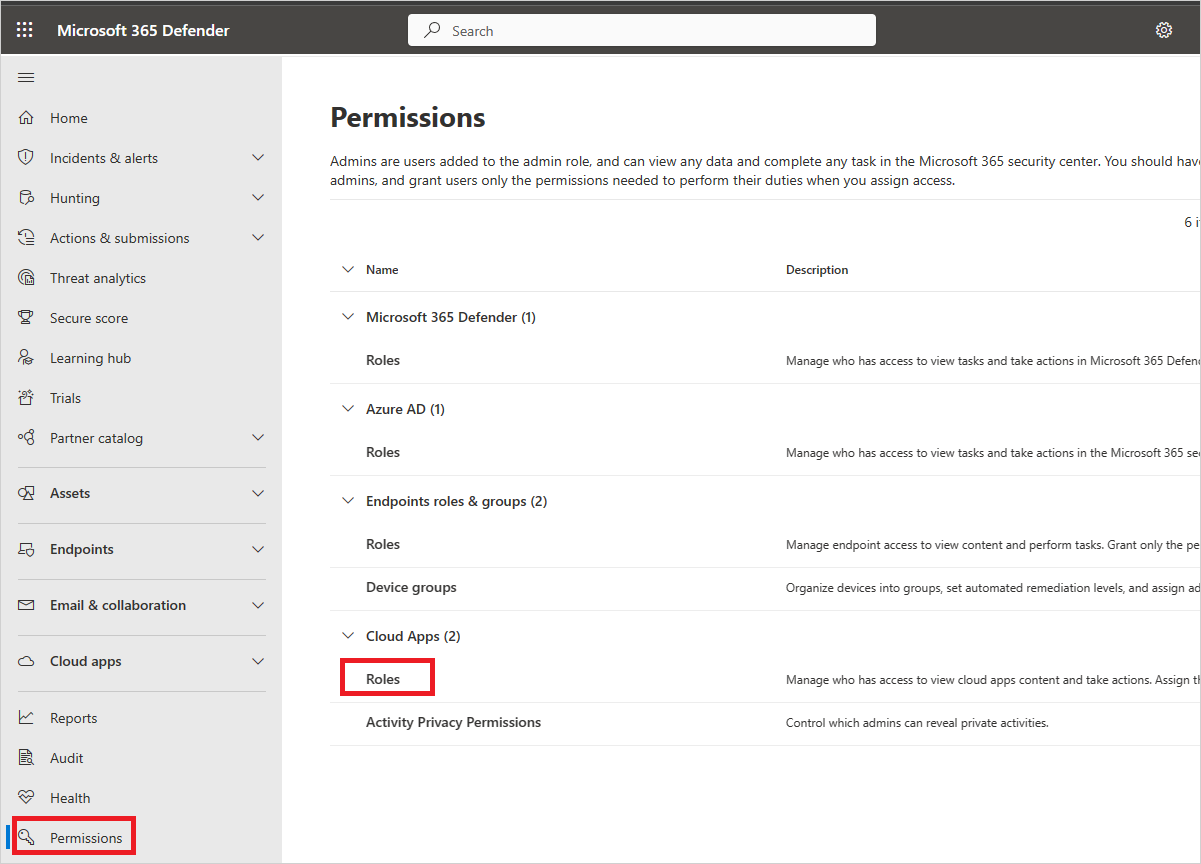

No Portal do Microsoft Defender, no menu à esquerda, selecione Permissões.

Em Cloud Apps, escolha Funções.

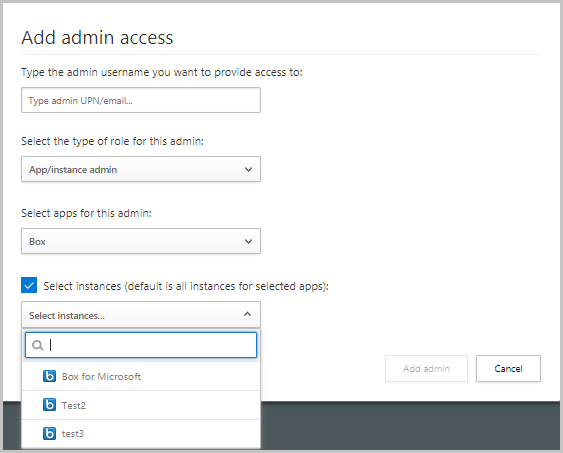

Selecione +Adicionar usuário para adicionar os administradores que devem ter acesso ao Defender for Cloud Apps. Forneça um endereço de e-mail de um usuário de dentro da sua organização.

Nota

Se você quiser adicionar MSSPs (Managed Security Service Providers) externos como administradores do Defender for Cloud Apps, primeiro convide-os como convidados para sua organização.

Em seguida, selecione a lista suspensa para definir o tipo de função que o administrador tem. Se você selecionar Administrador de aplicativo/instância, selecione o aplicativo e a instância para os quais o administrador terá permissões.

Nota

Qualquer administrador, cujo acesso é limitado, que tente acessar uma página restrita ou executar uma ação restrita receberá um erro informando que não tem permissão para acessar a página ou executar a ação.

Selecione Adicionar administrador.

Convidar administradores externos

O Defender for Cloud Apps permite que você convide administradores externos (MSSPs) como administradores do serviço Defender for Cloud Apps da sua organização (cliente MSSP). Para adicionar MSSPs, verifique se o Defender for Cloud Apps está habilitado no locatário de MSSPs e adicione-os como usuários de colaboração B2B do Microsoft Entra no portal do Azure de clientes MSSPs. Uma vez adicionados, os MSSPs podem ser configurados como administradores e atribuídos a qualquer uma das funções disponíveis no Defender for Cloud Apps.

Para adicionar MSSPs ao serviço MSSP do cliente Defender for Cloud Apps

- Adicione MSSPs como convidado no diretório de clientes do MSSP usando as etapas em Adicionar usuários convidados ao diretório.

- Adicione MSSPs e atribua uma função de administrador no portal Defender for Cloud Apps do cliente MSSP usando as etapas em Adicionar administradores adicionais. Forneça o mesmo endereço de e-mail externo usado ao adicioná-los como convidados no diretório de clientes do MSSP.

Acesso para MSSPs ao serviço Defender for Cloud Apps do cliente MSSP

Por padrão, os MSSPs acessam seu locatário do Defender for Cloud Apps por meio da seguinte URL: https://security.microsoft.com.

No entanto, os MSSPs precisarão acessar o Microsoft Defender Portal do cliente MSSP usando uma URL específica do locatário no seguinte formato: https://security.microsoft.com/?tid=<tenant_id>.

Os MSSPs podem usar as seguintes etapas para obter a ID do locatário do portal do cliente MSSP e, em seguida, usar a ID para acessar a URL específica do locatário:

Como MSSP, entre no Microsoft Entra ID com suas credenciais.

Alterne o diretório para o locatário do cliente MSSP.

Selecione Propriedades do Microsoft Entra ID>. Você encontrará a ID do locatário do cliente MSSP no campo ID do locatário.

Acesse o portal do cliente MSSP substituindo o

customer_tenant_idvalor na seguinte URL:https://security.microsoft.com/?tid=<tenant_id>.

Auditoria da atividade do administrador

O Defender for Cloud Apps permite-lhe exportar um registo das atividades de início de sessão do administrador e uma auditoria das vistas de um utilizador específico ou alertas realizados como parte de uma investigação.

Para exportar um log, execute as seguintes etapas:

No Portal do Microsoft Defender, no menu à esquerda, selecione Permissões.

Em Cloud Apps, escolha Funções.

Na página Funções de administrador, no canto superior direito, selecione Exportar atividades de administrador.

Especifique o intervalo de tempo necessário.

Selecione Exportar.