Implantar o Controle de Aplicativo de Acesso Condicional para aplicativos personalizados com provedores de identidade que não sejam da Microsoft

Os controles de sessão no Microsoft Defender for Cloud Apps podem ser configurados para funcionar com qualquer aplicativo Web. Este artigo descreve como integrar e implantar aplicativos de linha de negócios personalizados, aplicativos SaaS sem recursos e aplicativos locais hospedados por meio do proxy de aplicativo Microsoft Entra com controles de sessão. Ele fornece etapas para rotear sessões de aplicativos de outras soluções IdP para o Defender for Cloud Apps. Para Microsoft Entra ID, consulte Implantar controle de aplicativo de acesso condicional para aplicativos personalizados usando o Microsoft Entra ID.

Para obter uma lista de aplicativos apresentados pelo Defender for Cloud Apps para funcionar prontamente, consulte Proteger aplicativos com o Controle de Aplicativo de Acesso Condicional do Defender for Cloud Apps.

Pré-requisitos

Adicionar administradores à lista de integração/manutenção de aplicações

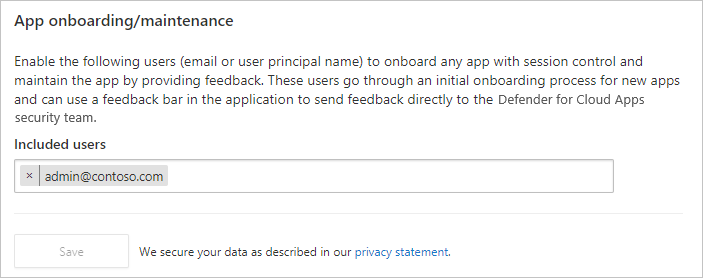

No Portal do Microsoft Defender, selecione Configurações. Em seguida, escolha Cloud Apps.

Em Controlo de Aplicações de Acesso Condicional, selecione Integração/manutenção de aplicações.

Introduza o nome principal do utilizador ou o e-mail dos utilizadores que irão integrar a aplicação e, em seguida, selecione Guardar.

Verifique se há licenças necessárias

Sua organização deve ter as seguintes licenças para usar o Controle de Aplicativo de Acesso Condicional:

- A licença exigida pela sua solução de provedor de identidade (IdP)

- Microsoft Defender for Cloud Apps

Os aplicativos devem ser configurados com logon único

Os aplicativos devem usar os seguintes protocolos de autenticação:

Metadados Protocolos Outro SAML 2.0

Para implantar qualquer aplicativo

Siga estas etapas para configurar qualquer aplicativo a ser controlado pelo Controle de Aplicativo de Acesso Condicional do Defender for Cloud Apps.

Nota

Para implantar o Controle de Aplicativo de Acesso Condicional para aplicativos Microsoft Entra, você precisa de uma licença válida para o Microsoft Entra ID P1 ou superior , bem como uma licença do Defender for Cloud Apps.

Etapa 1: configurar seu IdP para trabalhar com o Defender for Cloud Apps

Nota

Para obter exemplos de como configurar soluções IdP, consulte:

No Portal do Microsoft Defender, selecione Configurações. Em seguida, escolha Cloud Apps.

Em Aplicações ligadas, selecione Aplicações de Controlo de Aplicações de Acesso Condicional.

Selecione +Adicionar e, no pop-up, selecione a aplicação que pretende implementar e, em seguida, selecione Iniciar Assistente.

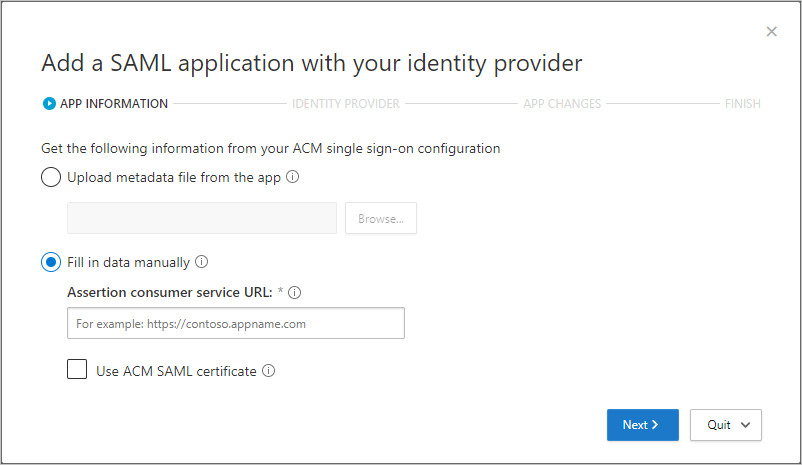

Na página INFORMAÇÕES DO APLICATIVO, preencha o formulário usando as informações da página de configuração de logon único do seu aplicativo e selecione Avançar.

- Se o seu IdP fornecer um arquivo de metadados de logon único para o aplicativo selecionado, selecione Carregar arquivo de metadados do aplicativo e carregue o arquivo de metadados.

- Ou selecione Preencher dados manualmente e forneça as seguintes informações:

- URL do serviço ao consumidor de asserção

- Se seu aplicativo fornecer um certificado SAML, selecione Usar <app_name> certificado SAML e carregue o arquivo de certificado.

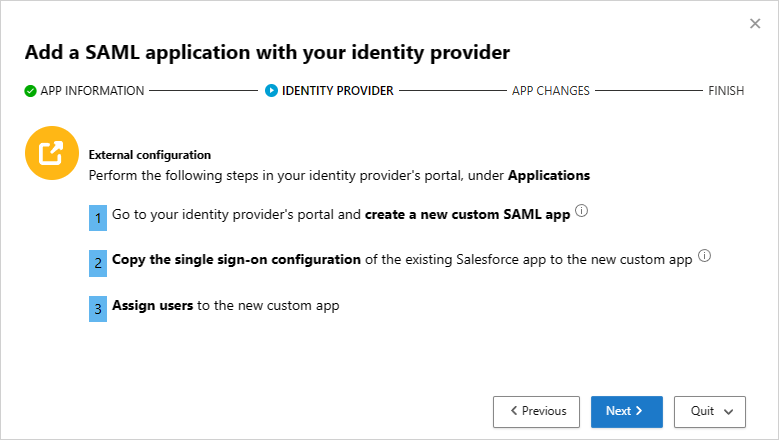

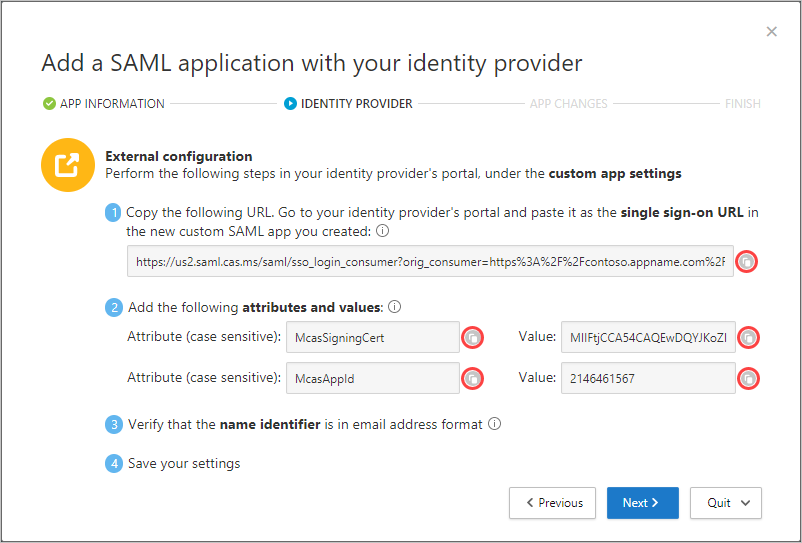

Na página IDENTITY PROVIDER, use as etapas fornecidas para configurar um novo aplicativo no portal do seu IdP e selecione Avançar.

- Vá para o portal do seu IdP e crie um novo aplicativo SAML personalizado.

- Copie a configuração de logon único do aplicativo existente

<app_name>para o novo aplicativo personalizado. - Atribua usuários ao novo aplicativo personalizado.

- Copie as informações de configuração de logon único dos aplicativos. Você vai precisar dele na próxima etapa.

Nota

Essas etapas podem diferir ligeiramente dependendo do seu provedor de identidade. Esta etapa é recomendada pelos seguintes motivos:

- Alguns provedores de identidade não permitem que você altere os atributos SAML ou as propriedades de URL de um aplicativo de galeria

- Configurar um aplicativo personalizado permite que você teste esse aplicativo com controles de acesso e sessão sem alterar o comportamento existente para sua organização.

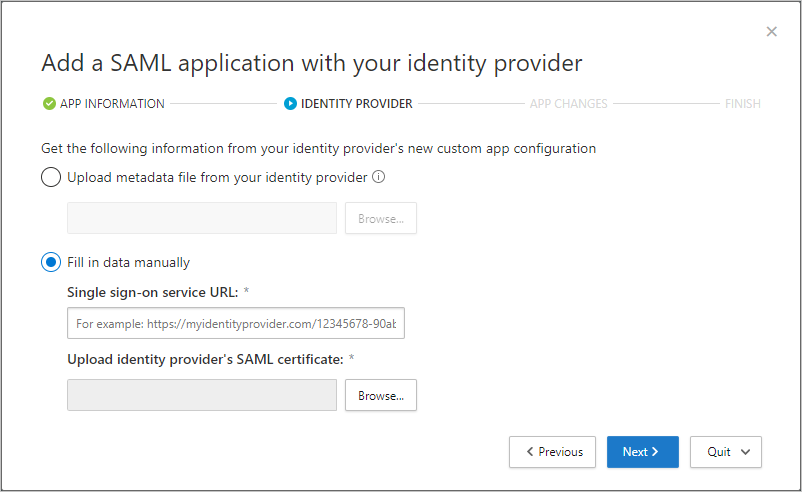

Na página seguinte, preencha o formulário usando as informações da página de configuração de logon único do seu aplicativo e selecione Avançar.

- Se o seu IdP fornecer um arquivo de metadados de logon único para o aplicativo selecionado, selecione Carregar arquivo de metadados do aplicativo e carregue o arquivo de metadados.

- Ou selecione Preencher dados manualmente e forneça as seguintes informações:

- URL do serviço ao consumidor de asserção

- Se seu aplicativo fornecer um certificado SAML, selecione Usar <app_name> certificado SAML e carregue o arquivo de certificado.

Na página seguinte, copie as seguintes informações e selecione Avançar. Você precisará das informações na próxima etapa.

- URL de início de sessão único

- Atributos e valores

No portal do seu IdP, faça o seguinte:

Nota

As configurações são comumente encontradas na página de configurações personalizadas do aplicativo do portal IdP.

Recomendado - Crie um backup de suas configurações atuais.

Substitua o valor do campo URL de logon único pelo URL de logon único SAML do Defender for Cloud Apps que você anotou anteriormente.

Nota

Alguns provedores podem se referir à URL de logon único como a URL de resposta.

Adicione os atributos e valores que você anotou anteriormente às propriedades do aplicativo.

Nota

- Alguns provedores podem se referir a eles como atributos de usuário ou reivindicações.

- Ao criar um novo aplicativo SAML, o Okta Identity Provider limita os atributos a 1024 caracteres. Para atenuar essa limitação, primeiro crie o aplicativo sem os atributos relevantes. Depois de criar o aplicativo, edite-o e adicione os atributos relevantes.

Verifique se o identificador de nome está no formato de endereço de e-mail.

Guarde as definições.

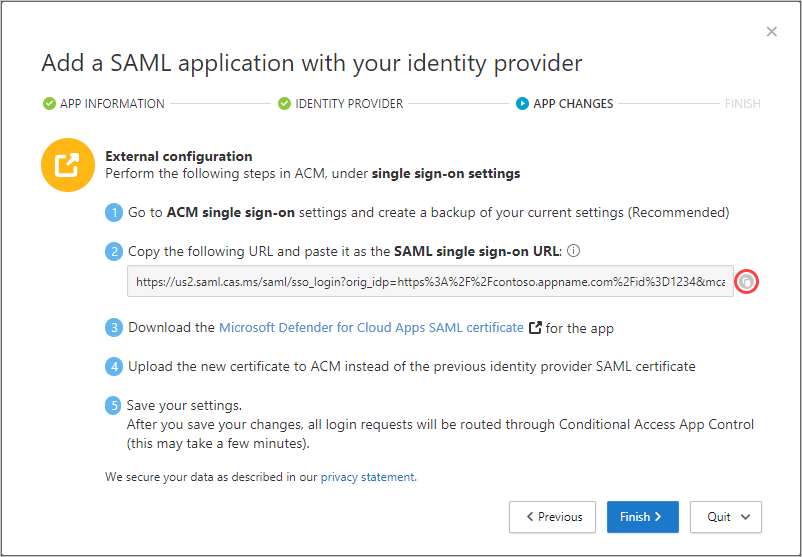

Na página APP CHANGES, faça o seguinte e selecione Next. Você precisará das informações na próxima etapa.

- Copiar o URL de início de sessão único

- Baixe o certificado SAML do Defender for Cloud Apps

No portal do seu aplicativo, nas configurações de logon único, faça o seguinte:

- Recomendado - Crie um backup de suas configurações atuais.

- No campo URL de início de sessão único, introduza o URL de início de sessão único do Defender for Cloud Apps que registou anteriormente.

- Carregue o certificado SAML do Defender for Cloud Apps que você baixou anteriormente.

Nota

- Depois de guardar as suas definições, todos os pedidos de início de sessão associados a esta aplicação serão encaminhados através do Controlo de Aplicação de Acesso Condicional.

- O certificado SAML do Defender for Cloud Apps é válido por um ano. Depois que ele expirar, um novo certificado precisará ser gerado.

Etapa 2: adicionar o aplicativo manualmente e instalar certificados, se necessário

Os aplicativos no catálogo de aplicativos são preenchidos automaticamente na tabela em Aplicativos conectados. Verifique se o aplicativo que você deseja implantar é reconhecido navegando até lá.

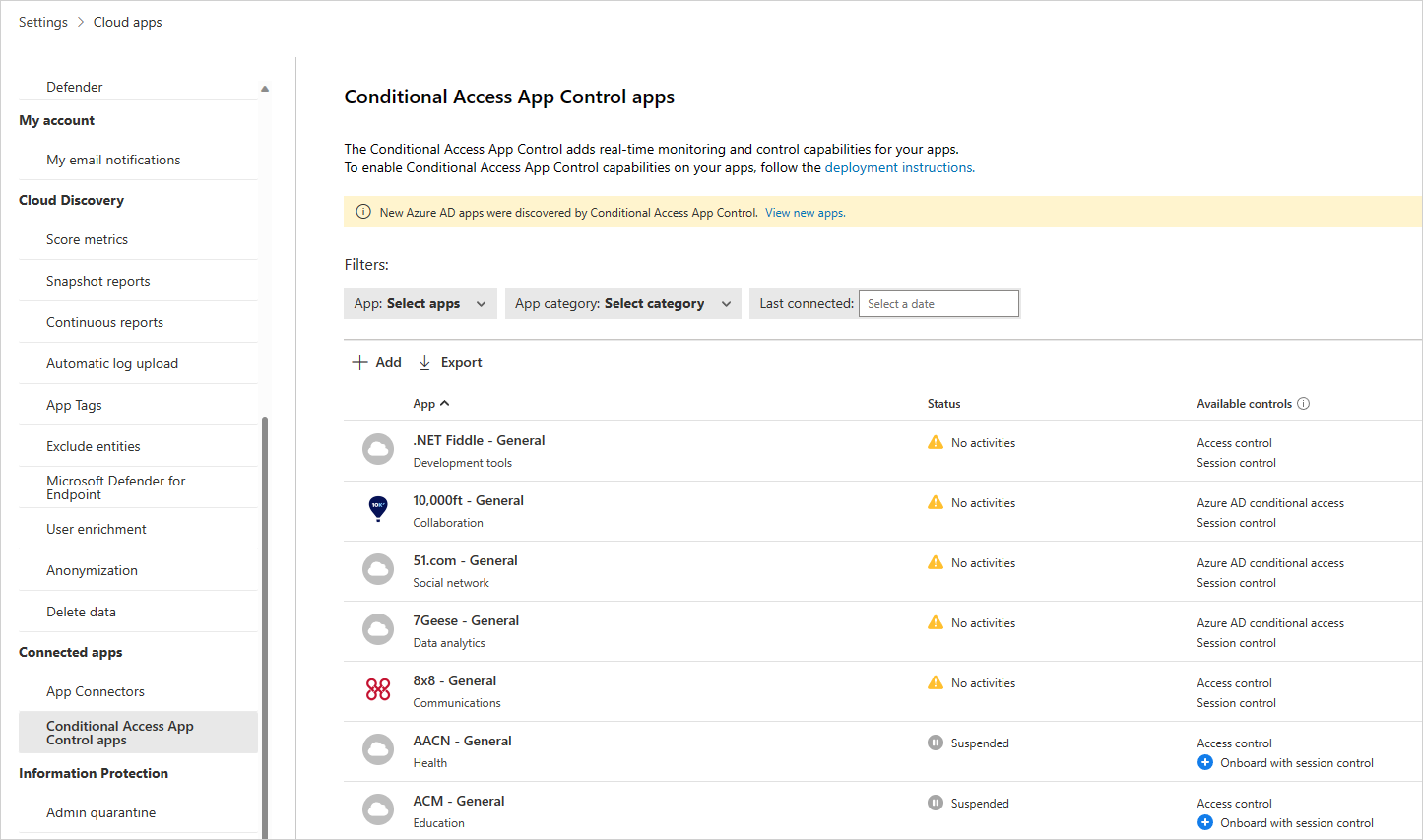

No Portal do Microsoft Defender, selecione Configurações. Em seguida, escolha Cloud Apps.

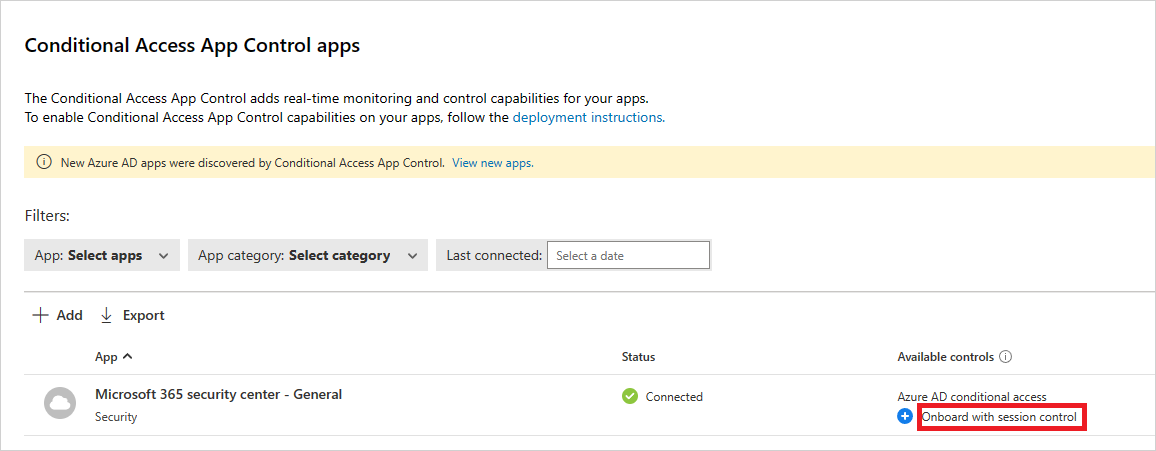

Em Aplicações ligadas, selecione Aplicações de Controlo de Aplicações de Acesso Condicional para aceder a uma tabela de aplicações que podem ser configuradas com políticas de acesso e sessão.

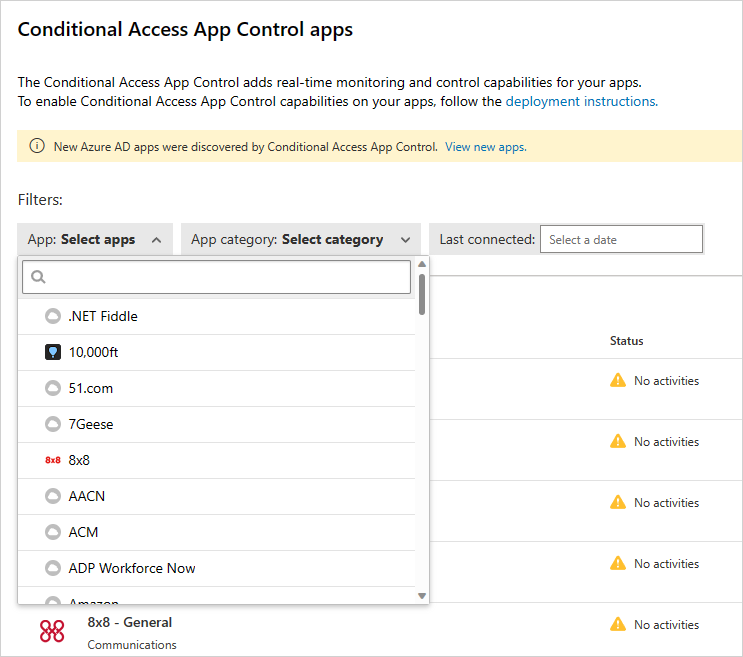

Selecione o menu suspenso App: Select apps... para filtrar e pesquisar o aplicativo que você deseja implantar.

Se não vir a aplicação lá, terá de adicioná-la manualmente.

Como adicionar manualmente um aplicativo não identificado

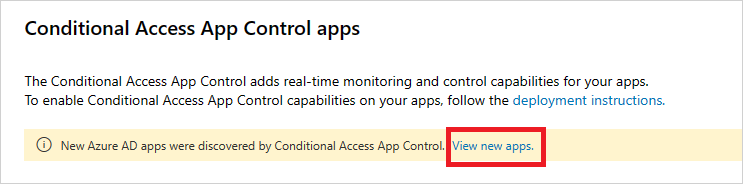

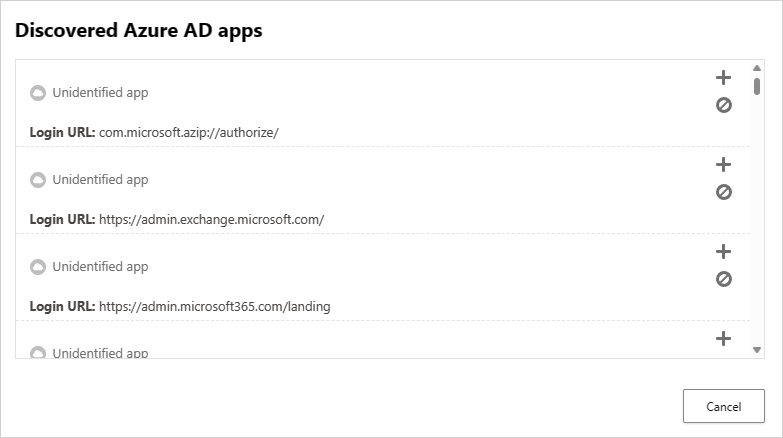

No banner, selecione Exibir novos aplicativos.

Na lista de novas aplicações, para cada aplicação que está a integrar, selecione o + sinal e, em seguida, selecione Adicionar.

Nota

Se um aplicativo não aparecer no catálogo de aplicativos do Defender for Cloud Apps, ele aparecerá na caixa de diálogo em aplicativos não identificados junto com o URL de login. Ao clicar no sinal + para esses aplicativos, você pode integrar o aplicativo como um aplicativo personalizado.

Para adicionar domínios a uma aplicação

Associar os domínios corretos a um aplicativo permite que o Defender for Cloud Apps aplique políticas e atividades de auditoria.

Por exemplo, se você configurou uma política que bloqueia o download de arquivos para um domínio associado, os downloads de arquivos pelo aplicativo desse domínio serão bloqueados. No entanto, os downloads de arquivos pelo aplicativo de domínios não associados ao aplicativo não serão bloqueados e a ação não será auditada no registro de atividades.

Nota

O Defender for Cloud Apps ainda adiciona um sufixo a domínios não associados ao aplicativo para garantir uma experiência de usuário perfeita.

- No aplicativo, na barra de ferramentas de administração do Defender for Cloud Apps, selecione Domínios descobertos.

Nota

A barra de ferramentas admin só é visível para usuários com permissões para aplicativos integrados ou de manutenção.

- No painel Domínios descobertos, anote os nomes de domínio ou exporte a lista como um arquivo .csv.

Nota

O painel exibe uma lista de domínios descobertos que não estão associados no aplicativo. Os nomes de domínio são totalmente qualificados.

- No Portal do Microsoft Defender, selecione Configurações. Em seguida, escolha Cloud Apps.

- Em Aplicações ligadas, selecione Aplicações de Controlo de Aplicações de Acesso Condicional.

- Na lista de aplicações, na linha em que a aplicação que está a implementar é apresentada, escolha os três pontos no final da linha e, em seguida, selecione Editar aplicação.

Gorjeta

Para exibir a lista de domínios configurados no aplicativo, selecione Exibir domínios do aplicativo.

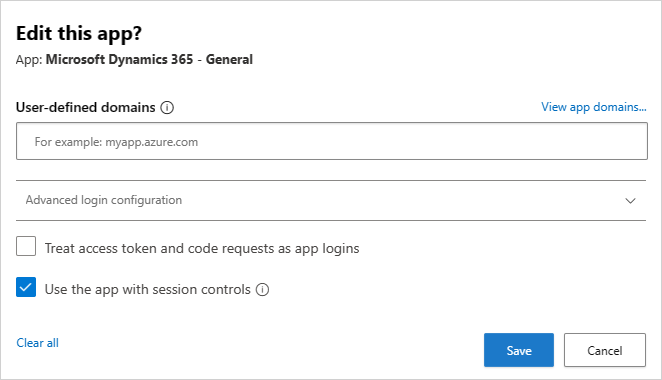

- Em Domínios definidos pelo utilizador, introduza todos os domínios que pretende associar a esta aplicação e, em seguida, selecione Guardar.

Nota

Você pode usar o caractere curinga * como um espaço reservado para qualquer caractere. Ao adicionar domínios, decida se deseja adicionar domínios específicos (

sub1.contoso.com,sub2.contoso.com) ou vários domínios (*.contoso.com).

Instalar certificados raiz

Repita as etapas a seguir para instalar os certificados raiz autoassinados da CA atual e da próxima autoridade de certificação.

- Selecione o certificado.

- Selecione Abrir e, quando solicitado, selecione Abrir novamente.

- Selecione Instalar certificado.

- Escolha Usuário atual ou Máquina local.

- Selecione Colocar todos os certificados no armazenamento a seguir e, em seguida, selecione Procurar.

- Selecione Autoridades de certificação raiz confiáveis e, em seguida, selecione OK.

- Selecione Concluir.

Nota

Para que os certificados sejam reconhecidos, depois de instalar o certificado, você deve reiniciar o navegador e ir para a mesma página.

Selecione Continuar.

Verifique se o aplicativo está disponível na tabela.

Etapa 3: verificar se o aplicativo está funcionando corretamente

Para verificar se o aplicativo está protegido, primeiro execute uma saída física dos navegadores associados ao aplicativo ou abra um novo navegador com modo de navegação anônima.

Abra o aplicativo e execute as seguintes verificações:

- Verifique se o ícone de cadeado

aparece no seu navegador ou se você estiver trabalhando em um navegador diferente do Microsoft Edge, verifique se o URL do aplicativo contém o sufixo

aparece no seu navegador ou se você estiver trabalhando em um navegador diferente do Microsoft Edge, verifique se o URL do aplicativo contém o sufixo .mcas. Para obter mais informações, consulte Proteção no navegador com o Microsoft Edge for Business (Visualização). - Visite todas as páginas dentro do aplicativo que fazem parte do processo de trabalho de um usuário e verifique se as páginas são renderizadas corretamente.

- Verifique se o comportamento e a funcionalidade do aplicativo não são afetados negativamente pela execução de ações comuns, como baixar e carregar arquivos.

- Analise a lista de domínios associados ao aplicativo. Para obter mais informações, consulte Adicionar os domínios para o aplicativo.

Se você encontrar erros ou problemas, use a barra de ferramentas admin para reunir recursos, como .har arquivos e sessões gravadas, para preencher um tíquete de suporte.

Etapa 4: habilitar o aplicativo para uso em sua organização

Quando estiver pronto para habilitar o aplicativo para uso no ambiente de produção da sua organização, siga as etapas a seguir.

No Portal do Microsoft Defender, selecione Configurações. Em seguida, escolha Cloud Apps.

Em Aplicações ligadas, selecione Aplicações de Controlo de Aplicações de Acesso Condicional.

Na lista de aplicações, na linha em que a aplicação que está a implementar é apresentada, escolha os três pontos no final da linha e, em seguida, selecione Editar aplicação.

Selecione Usar o aplicativo com controles de sessão e, em seguida, selecione Salvar.

Próximos passos

Consulte também

Se tiver algum problema, estamos aqui para ajudar. Para obter assistência ou suporte para o problema do seu produto, abra um ticket de suporte.