Tutorial: Investigar usuários arriscados

As equipes de operações de segurança são desafiadas a monitorar a atividade do usuário, suspeita ou não, em todas as dimensões da superfície de ataque de identidade, usando várias soluções de segurança que muitas vezes não estão conectadas. Embora muitas empresas agora tenham equipes de caça para identificar proativamente ameaças em seus ambientes, saber o que procurar na vasta quantidade de dados pode ser um desafio. O Microsoft Defender for Cloud Apps elimina a necessidade de criar regras de correlação complexas e permite que você procure ataques que se estendem pela nuvem e pela rede local.

Para ajudá-lo a se concentrar na identidade do usuário, o Microsoft Defender for Cloud Apps fornece análise comportamental de entidade do usuário (UEBA) na nuvem. O UEBA pode ser estendido ao seu ambiente local integrando-se ao Microsoft Defender for Identity, após o que você também ganhará contexto em torno da identidade do usuário a partir de sua integração nativa com o Ative Directory.

Se o gatilho é um alerta que você vê no painel do Defender for Cloud Apps ou se você tem informações de um serviço de segurança de terceiros, inicie sua investigação a partir do painel do Defender for Cloud Apps para se aprofundar em usuários arriscados.

Neste tutorial, você aprenderá a usar o Defender for Cloud Apps para investigar usuários arriscados:

Compreender a pontuação de prioridade da investigação

A pontuação de prioridade de investigação é uma pontuação que o Defender for Cloud Apps dá a cada usuário para que você saiba o quão arriscado o usuário é, em relação a outros usuários em sua organização. Use a pontuação de prioridade de investigação para determinar quais usuários investigar primeiro, detetando internos mal-intencionados e invasores externos se movendo lateralmente em suas organizações, sem ter que confiar em deteções determinísticas padrão.

Cada usuário do Microsoft Entra tem uma pontuação de prioridade de investigação dinâmica, que é constantemente atualizada com base no comportamento recente e no impacto criado a partir de dados avaliados pelo Defender for Identity e pelo Defender for Cloud Apps.

O Defender for Cloud Apps cria perfis de usuário para cada usuário, com base em análises que consideram alertas de segurança e atividades anormais ao longo do tempo, grupos de pares, atividade esperada do usuário e o efeito que qualquer usuário específico pode ter nos ativos da empresa ou da empresa.

A atividade que é anômala para a linha de base de um usuário é avaliada e pontuada. Após a conclusão da pontuação, os cálculos de pares dinâmicos proprietários da Microsoft e o aprendizado de máquina são executados nas atividades do usuário para calcular a prioridade de investigação para cada usuário.

Entenda quem são os usuários de maior risco imediatamente, filtrando de acordo com a pontuação de prioridade da investigação, verificando diretamente o impacto nos negócios de cada usuário e investigando todas as atividades relacionadas – sejam elas comprometidas, exfiltrando dados ou agindo como ameaças internas.

O Defender for Cloud Apps usa o seguinte para medir o risco:

Pontuação de alerta: a pontuação de alerta representa o impacto potencial de um alerta específico em cada usuário. A pontuação de alertas é baseada na gravidade, no impacto do usuário, na popularidade do alerta entre os usuários e em todas as entidades da organização.

Pontuação de atividade: A pontuação de atividade determina a probabilidade de um usuário específico realizar uma atividade específica, com base na aprendizagem comportamental do usuário e de seus pares. As atividades identificadas como as mais anormais recebem as pontuações mais elevadas.

Selecione a pontuação de prioridade de investigação para um alerta ou uma atividade para visualizar as evidências que explicam como o Defender for Cloud Apps pontuou a atividade.

Nota

Estamos desativando gradualmente o alerta de aumento de pontuação de prioridade Investigação do Microsoft Defender for Cloud Apps até agosto de 2024. A pontuação de prioridade da investigação e o procedimento descrito neste artigo não são afetados por esta alteração.

Para obter mais informações, consulte Linha do tempo de aumento da pontuação de prioridade da investigação.

Fase 1: Ligar às aplicações que pretende proteger

Conecte pelo menos um aplicativo ao Microsoft Defender for Cloud Apps usando os conectores de API. Recomendamos que você comece conectando o Microsoft 365.

Os aplicativos Microsoft Entra ID são automaticamente integrados para controle de aplicativo de Acesso Condicional.

Fase 2: Identificar os utilizadores de maior risco

Para identificar quem são seus usuários mais arriscados no Defender for Cloud Apps:

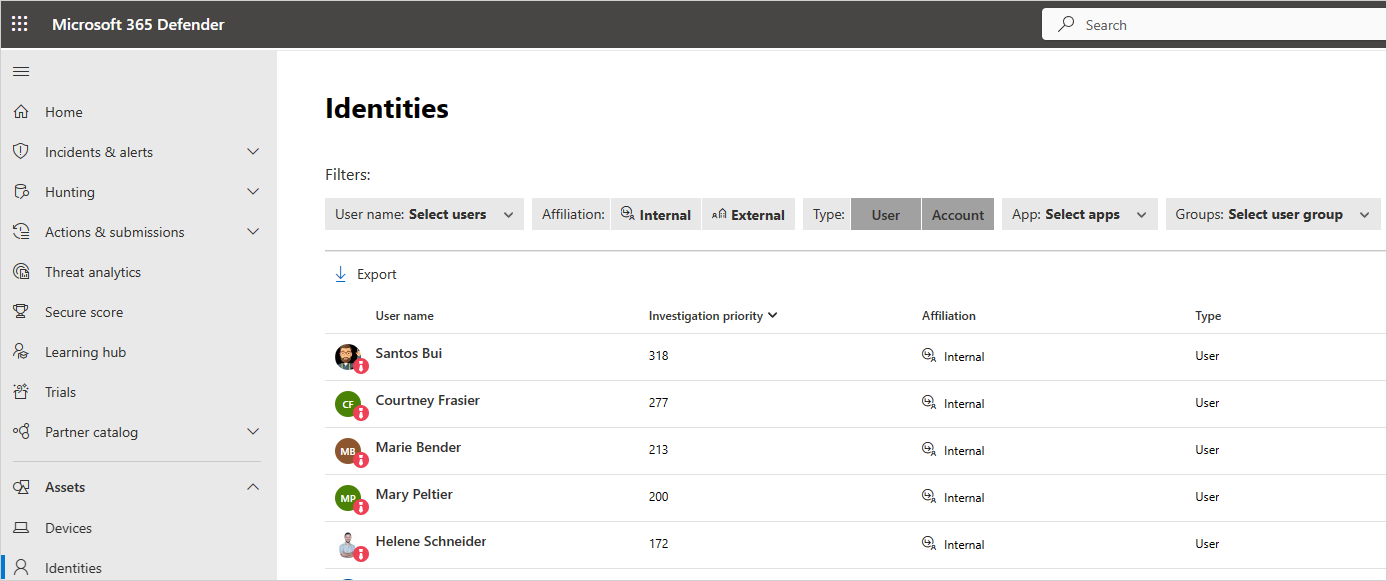

No Portal do Microsoft Defender, em Ativos, selecione Identidades. Classifique a tabela por prioridade de investigação. Em seguida, um a um, vá para sua página de usuário para investigá-los.

O número de prioridade de investigação, encontrado ao lado do nome de usuário, é uma soma de todas as atividades de risco do usuário na última semana.

Selecione os três pontos à direita do usuário e escolha Exibir página do usuário.

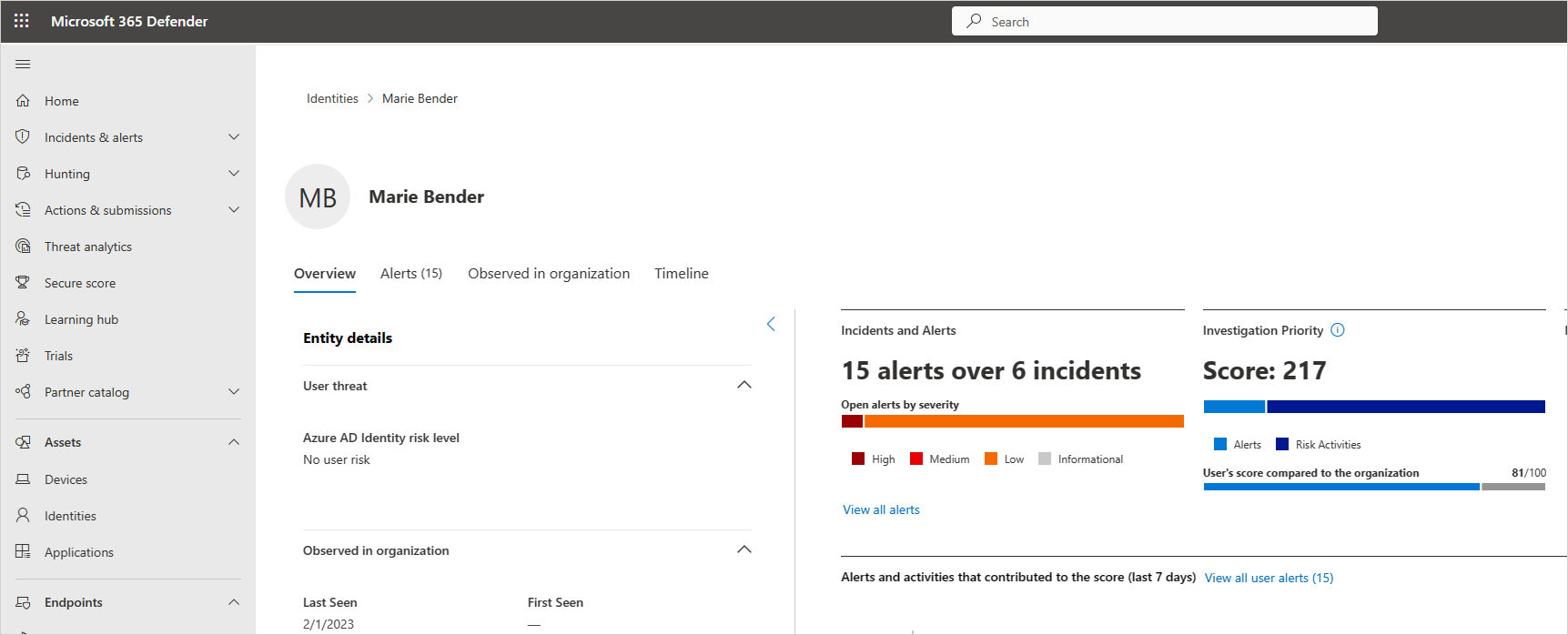

Revise as informações na página de detalhes do usuário para obter uma visão geral do usuário e ver se há pontos em que o usuário executou atividades que eram incomuns para esse usuário ou foram executadas em um momento incomum.

A pontuação do usuário em comparação com a organização representa em qual percentil o usuário está com base em sua classificação na organização - quão alto ele está na lista de usuários que você deve investigar, em relação a outros usuários em sua organização. O número será vermelho se um usuário estiver dentro ou acima do percentil 90 de usuários arriscados em toda a organização.

A página de detalhes do usuário ajuda você a responder às seguintes perguntas:

| Pergunta | Detalhes |

|---|---|

| Quem é o utilizador? | Procure detalhes básicos sobre o usuário e o que o sistema sabe sobre ele, incluindo o papel do usuário em sua empresa e seu departamento. Por exemplo, o usuário é um engenheiro de DevOps que muitas vezes realiza atividades incomuns como parte de seu trabalho? Ou o usuário é um funcionário descontente que acabou de ser preterido para uma promoção? |

| O usuário é arriscado? | Qual é a pontuação de risco do funcionário e vale a pena investigá-los? |

| Qual é o risco que o usuário apresenta para sua organização? | Role para baixo para investigar cada atividade e alertar relacionado ao usuário para começar a entender o tipo de risco que o usuário representa. Na linha do tempo, selecione cada linha para aprofundar a atividade ou o próprio alerta. Selecione o número ao lado da atividade para que você possa entender as evidências que influenciaram a pontuação em si. |

| Qual é o risco para outros ativos na sua organização? | Selecione a guia Caminhos de movimento lateral para entender quais caminhos um invasor pode usar para obter o controle de outros ativos em sua organização. Por exemplo, mesmo que o usuário que você está investigando tenha uma conta não confidencial, um invasor pode usar conexões com a conta para descobrir e tentar comprometer contas confidenciais em sua rede. Para obter mais informações, consulte Usar caminhos de movimento lateral. |

Nota

Embora as páginas de detalhes do usuário forneçam informações para dispositivos, recursos e contas em todas as atividades, a pontuação de prioridade de investigação inclui a soma de todas as atividades de risco e alertas nos últimos 7 dias.

Redefinir a pontuação do usuário

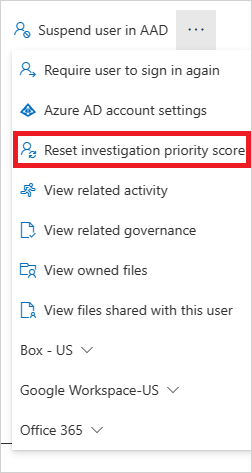

Se o usuário foi investigado e nenhuma suspeita de comprometimento foi encontrada, ou se você quiser redefinir a pontuação de prioridade de investigação do usuário por qualquer outro motivo, então manualmente da seguinte forma:

No Portal do Microsoft Defender, em Ativos, selecione Identidades.

Selecione os três pontos à direita do usuário investigado e, em seguida, selecione Redefinir pontuação de prioridade da investigação. Também pode selecionar Ver página de utilizador e, em seguida, selecionar Repor pontuação de prioridade de investigação a partir dos três pontos na página de detalhes do utilizador.

Nota

Somente usuários com uma pontuação de prioridade de investigação diferente de zero podem ser redefinidos.

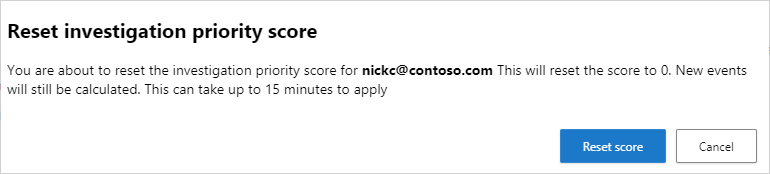

Na janela de confirmação, selecione Redefinir pontuação.

Fase 3: Investigar mais os utilizadores

Algumas atividades podem não ser motivo de alarme por si só, mas podem ser uma indicação de um evento suspeito quando agregadas a outras atividades.

Ao investigar um usuário, você deseja fazer as seguintes perguntas sobre as atividades e alertas exibidos:

Existe alguma justificativa empresarial para que esse funcionário realize essas atividades? Por exemplo, se alguém do marketing está acessando a base de código, ou alguém do desenvolvimento acessa o banco de dados de finanças, você deve acompanhar o funcionário para se certificar de que essa foi uma atividade intencional e justificada.

Por que essa atividade recebeu uma pontuação alta enquanto outras não? Vá para o registro de atividades e defina a prioridade Investigação como Está definido para entender quais atividades são suspeitas.

Por exemplo, você pode filtrar com base na prioridade Investigação para todas as atividades que ocorreram em uma área geográfica específica. Em seguida, você pode ver se havia outras atividades que eram arriscadas, de onde o usuário se conectou, e você pode facilmente pivotar para outras detalhamentos, como nuvem não anômala recente e atividades locais, para continuar sua investigação.

Fase 4: Proteja sua organização

Se sua investigação levar você à conclusão de que um usuário está comprometido, use as etapas a seguir para reduzir o risco.

Entre em contato com o usuário – Usando as informações de contato do usuário integradas ao Defender for Cloud Apps do Ative Directory, você pode detalhar cada alerta e atividade para resolver a identidade do usuário. Verifique se o usuário está familiarizado com as atividades.

Diretamente no Portal do Microsoft Defender, na página Identidades , selecione os três pontos do usuário investigado e escolha se deseja exigir que o usuário entre novamente, suspenda o usuário ou confirme o usuário como comprometido.

No caso de uma identidade comprometida, você pode pedir ao usuário para redefinir sua senha, certificando-se de que a senha atenda às diretrizes de práticas recomendadas para comprimento e complexidade.

Se você detalhar um alerta e determinar que a atividade não deveria ter disparado um alerta, na gaveta de atividades, selecione o link Envie-nos comentários para que possamos ter certeza de ajustar nosso sistema de alertas com sua organização em mente.

Depois de corrigir o problema, feche o alerta.

Consulte também

Se tiver algum problema, estamos aqui para ajudar. Para obter assistência ou suporte para o problema do seu produto, abra um ticket de suporte.