Tutorial: Estenda a governança para a correção de pontos finais

O Defender for Cloud Apps fornece opções de governança predefinidas para políticas, como suspender um usuário ou tornar um arquivo privado. Usando a integração nativa com o Microsoft Power Automate, você pode usar um grande ecossistema de conectores SaaS (software como serviço) para criar fluxos de trabalho para automatizar processos, incluindo remediação.

Por exemplo, ao detetar uma possível ameaça de malware, você pode usar fluxos de trabalho para iniciar ações de correção do Microsoft Defender for Endpoint, como executar uma verificação antivírus ou isolar um ponto de extremidade.

Neste tutorial, você aprenderá como configurar uma ação de governança de política para usar um fluxo de trabalho para executar uma verificação antivírus em um ponto de extremidade em que um usuário mostra sinais de comportamento suspeito:

Nota

Esses fluxos de trabalho são relevantes apenas para políticas que contêm atividade do usuário. Por exemplo, você não pode usar esses fluxos de trabalho com políticas de Descoberta ou OAuth.

Se não tiver um plano Power Automatic, inscreva-se numa conta de avaliação gratuita.

Pré-requisitos

- Você deve ter um plano válido do Microsoft Power Automate

- Você deve ter um plano válido do Microsoft Defender for Endpoint

- O ambiente do Power Automate deve ser sincronizado com o Microsoft Entra ID, monitorado pelo Defender for Endpoint e associado ao domínio

Fase 1: Gerar um token de API do Defender for Cloud Apps

Nota

Se você já criou um fluxo de trabalho usando um conector do Defender for Cloud Apps, o Power Automate reutiliza automaticamente o token e você pode ignorar esta etapa.

No Portal do Microsoft Defender, selecione Configurações. Em seguida, escolha Cloud Apps.

Em Sistema, escolha Tokens de API.

Selecione +Adicionar token para gerar um novo token de API.

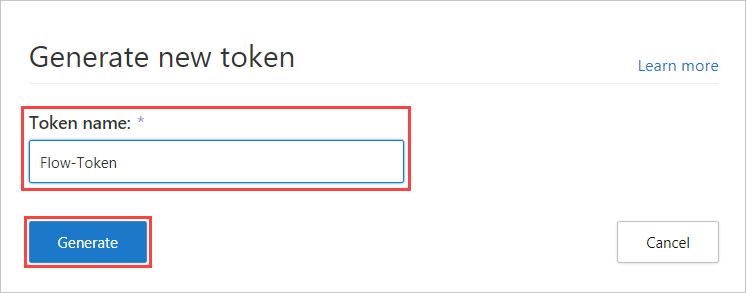

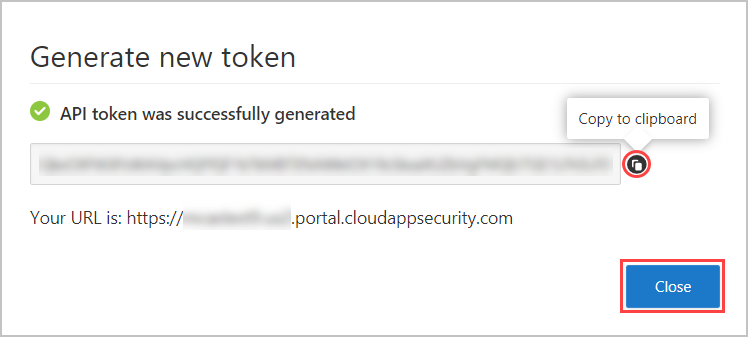

No pop-up Gerar novo token, insira o nome do token (por exemplo, "Flow-Token") e selecione Gerar.

Depois que o token for gerado, selecione o ícone de cópia à direita do token gerado e selecione Fechar. Você precisará do token mais tarde.

Fase 2: Criar um fluxo para executar uma verificação antivírus

Nota

Se você criou anteriormente um fluxo usando um conector do Defender for Endpoint, o Power Automate reutiliza automaticamente o conector e você pode ignorar a etapa Entrar .

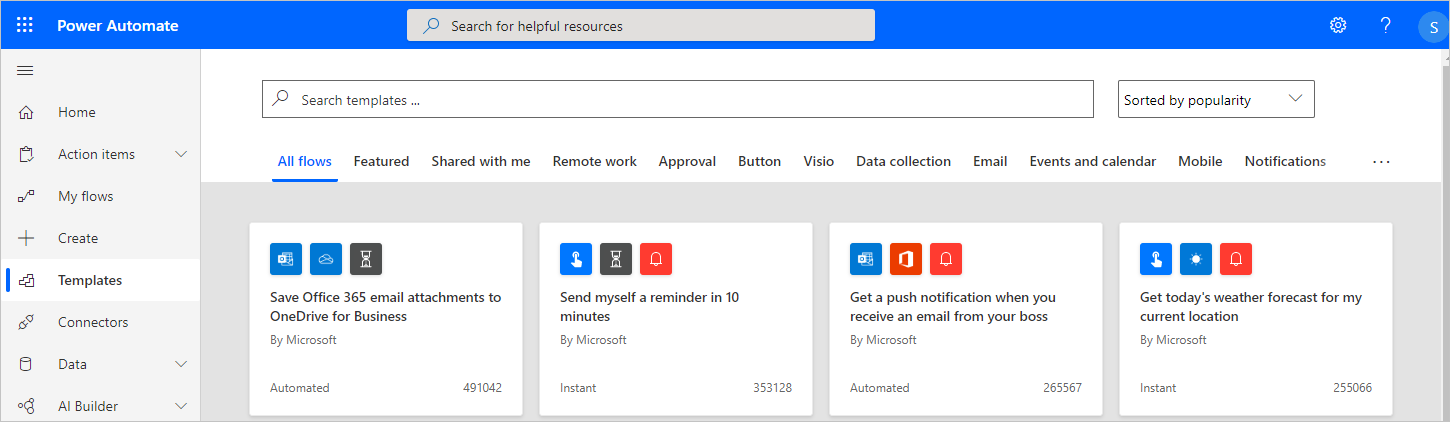

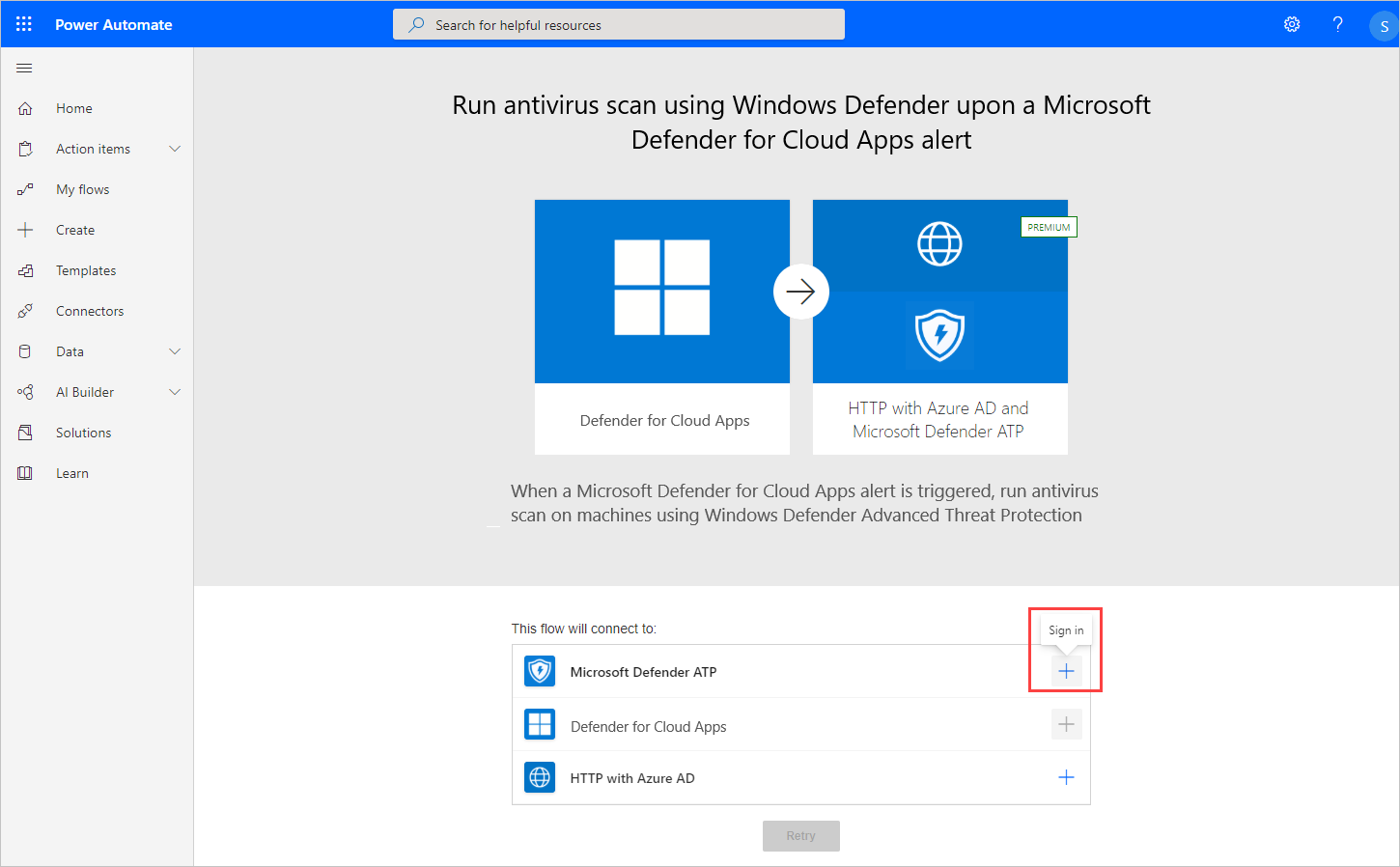

Vá para o portal Power Automate e selecione Modelos.

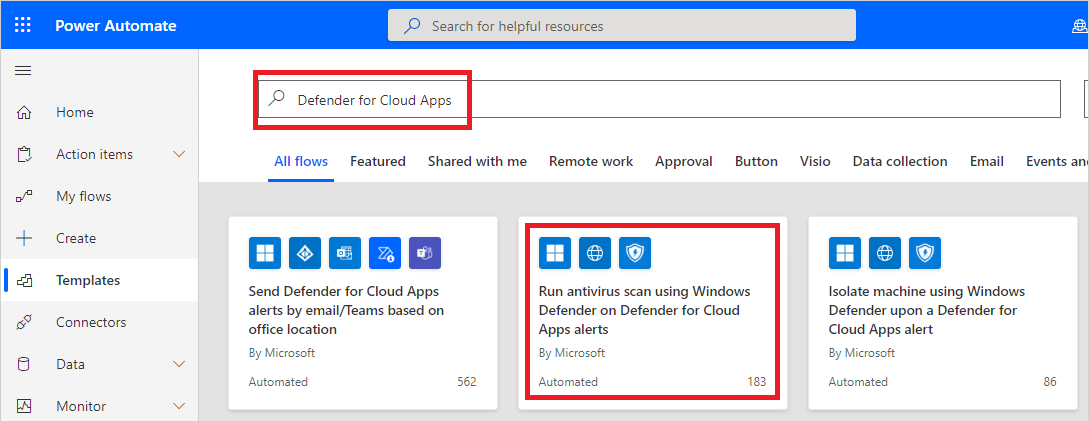

Procure o Defender for Cloud Apps e selecione Executar verificação antivírus usando alertas do Windows Defender no Defender for Cloud Apps.

Na lista de aplicativos, na linha em que o conector do Microsoft Defender for Endpoint aparece, selecione Entrar.

Fase 3: Configurar o fluxo

Nota

Se você criou anteriormente um fluxo usando um conector Microsoft Entra, o Power Automate reutiliza automaticamente o token e você pode ignorar esta etapa.

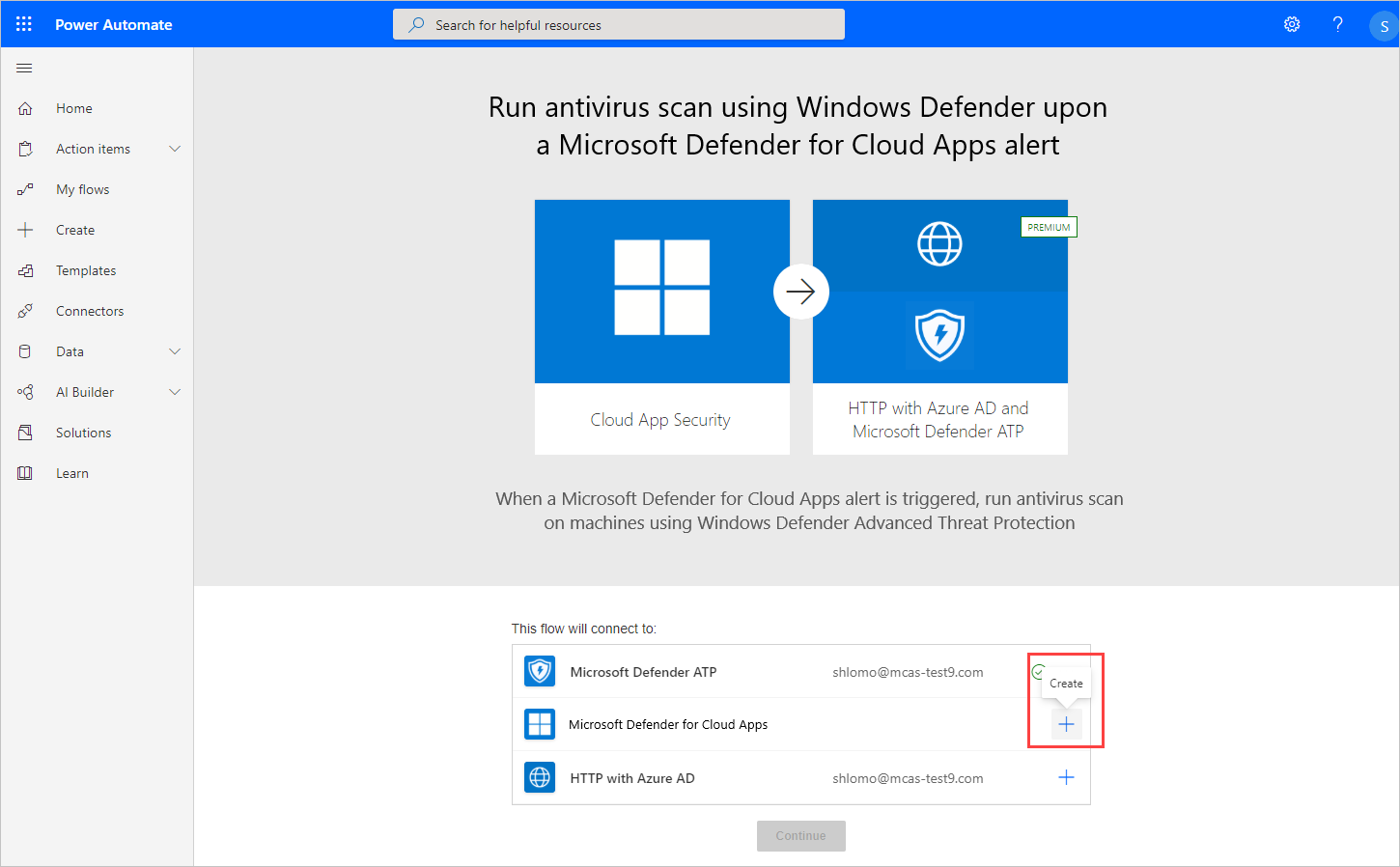

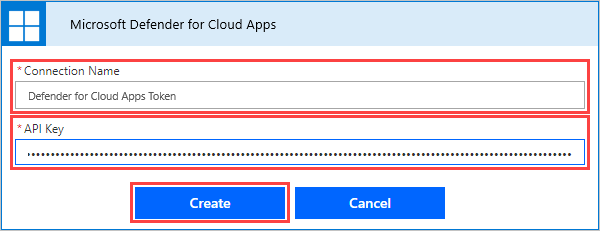

Na lista de aplicativos, na linha em que o Defender for Cloud Apps aparece, selecione Criar.

No pop-up do Defender for Cloud Apps , insira o nome da conexão (por exemplo, "Token do Defender for Cloud Apps"), cole o token de API copiado e selecione Criar.

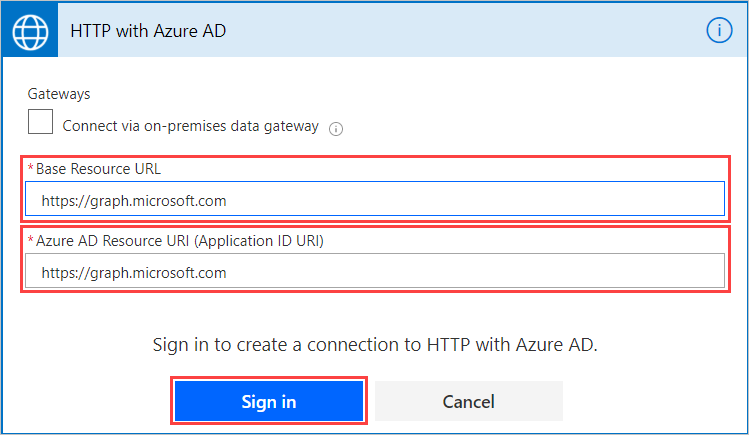

Na lista de aplicativos, na linha em que HTTP com Azure AD aparece, selecione Entrar.

No pop-up HTTP com o Azure AD, para os campos URL do Recurso Base e URI do Recurso do Azure AD, insira e, em seguida, selecione Entrar e insira

https://graph.microsoft.comas credenciais de administrador que você deseja usar com o HTTP com o conector do Azure AD.

Selecione Continuar.

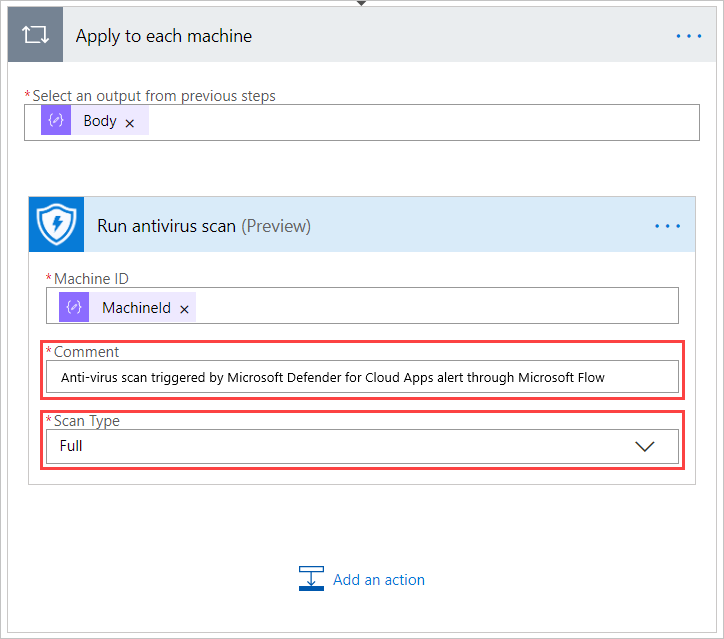

Quando todos os conectores estiverem conectados com êxito, na página do fluxo, em Aplicar a cada dispositivo, modifique opcionalmente o comentário e o tipo de verificação e selecione Salvar.

Fase 4: Configurar uma política para executar o fluxo

No Portal do Microsoft Defender, em Cloud Apps, vá para Policies ->Policy management.

Na lista de políticas, na linha em que a política relevante aparece, escolha os três pontos no final da linha e, em seguida, escolha Editar política.

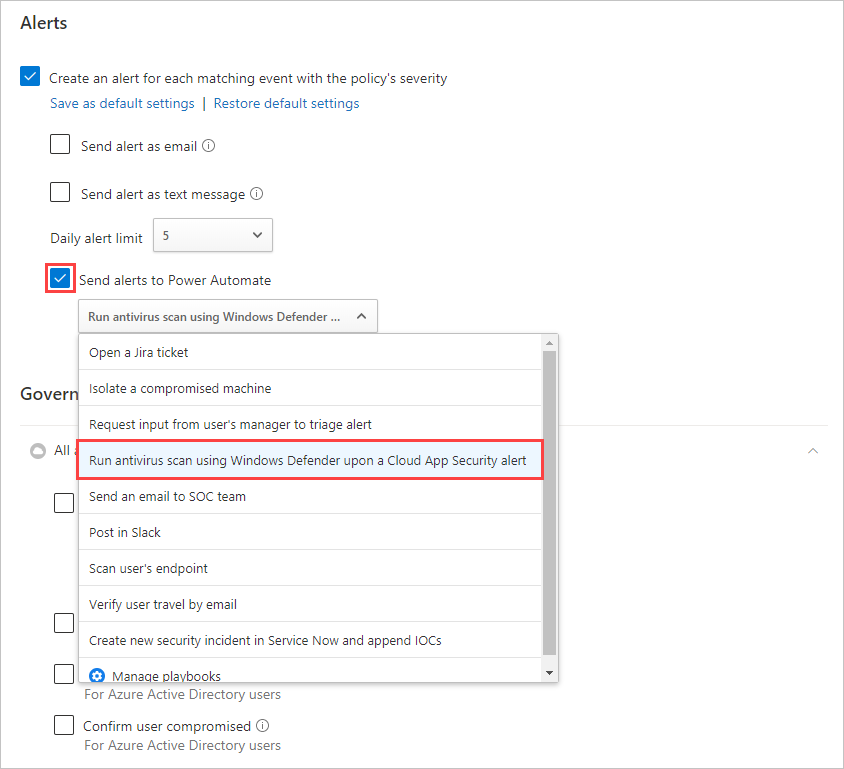

Em Alertas, selecione Enviar alertas para o Power Automatize e, em seguida, selecione Executar verificação antivírus usando o Windows Defender em um alerta do Defender for Cloud Apps.

Agora, cada alerta gerado para esta política iniciará o fluxo para executar a verificação antivírus.

Você pode usar as etapas neste tutorial para criar uma ampla gama de ações baseadas em fluxo de trabalho para estender os recursos de correção do Defender for Cloud Apps, incluindo outras ações do Defender for Endpoint. Para ver uma lista de fluxos de trabalho predefinidos do Defender for Cloud Apps, no Power Automate, procure "Defender for Cloud Apps".