Nota

O acesso a esta página requer autorização. Podes tentar iniciar sessão ou mudar de diretório.

O acesso a esta página requer autorização. Podes tentar mudar de diretório.

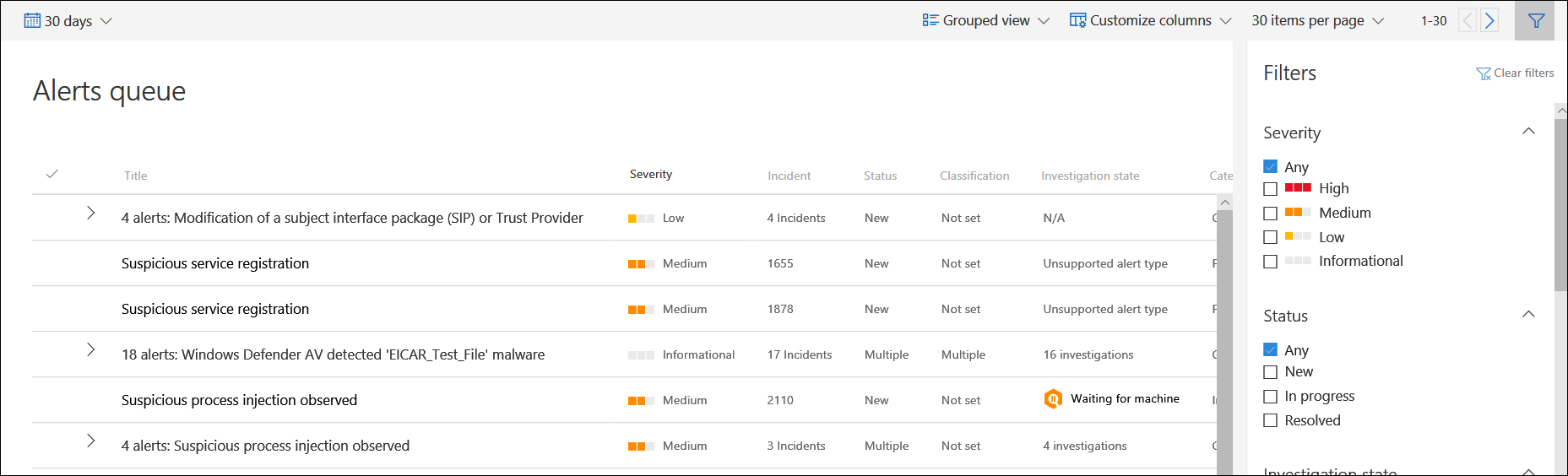

A fila Alertas mostra uma lista de alertas que foram sinalizados a partir de dispositivos na sua rede. Por predefinição, a fila apresenta alertas vistos nos últimos 7 dias numa vista agrupada. Os alertas mais recentes são apresentados na parte superior da lista, ajudando-o a ver primeiro os alertas mais recentes.

Nota

Os alertas são significativamente reduzidos com investigação e remediação automatizadas, permitindo que os peritos em operações de segurança se concentrem em ameaças mais sofisticadas e outras iniciativas de alto valor. Quando um alerta contém uma entidade suportada para investigação automatizada (por exemplo, um ficheiro) num dispositivo com um sistema operativo suportado para o mesmo, pode iniciar uma investigação e remediação automatizadas. Para obter mais informações sobre investigações automatizadas, veja Descrição geral das Investigações automatizadas.

Existem várias opções que pode escolher para personalizar a vista de alertas.

Na navegação superior, pode:

- Personalizar colunas para adicionar ou remover colunas

- Aplicar filtros

- Apresentar os alertas para uma duração específica, como 1 Dia, 3 Dias, 1 Semana, 30 Dias e 6 Meses

- Exportar a lista de alertas para o Excel

- Gerir Alertas

Ordenar e filtrar alertas

Pode aplicar os seguintes filtros para limitar a lista de alertas e obter uma vista mais focada dos alertas.

Gravidade

| Gravidade do alerta | Descrição |

|---|---|

| High (Vermelho) |

Alertas normalmente vistos associados a ameaças persistentes avançadas (APT). Estes alertas indicam um risco elevado devido à gravidade dos danos que podem infligir nos dispositivos. Alguns exemplos são: atividades de ferramentas de roubo de credenciais, atividades de ransomware não associadas a nenhum grupo, adulteração de sensores de segurança ou quaisquer atividades maliciosas indicativas de um adversário humano. |

| Média (Laranja) |

Alertas de deteção de pontos finais e comportamentos pós-falha de resposta que podem fazer parte de uma ameaça persistente avançada (APT). Estes comportamentos incluem comportamentos observados típicos de fases de ataque, alteração anómalo do registo, execução de ficheiros suspeitos, etc. Embora alguns possam fazer parte dos testes de segurança internos, requer investigação, uma vez que também pode fazer parte de um ataque avançado. |

| Baixo (Amarelo) |

Alertas sobre ameaças associadas a software maligno predominante. Por exemplo, ferramentas de hack, ferramentas de hack não-malware, tais como executar comandos de exploração, limpar registos, etc., que muitas vezes não indicam uma ameaça avançada direcionada para a organização. Também pode ser proveniente de um teste de ferramentas de segurança isolado por um utilizador na sua organização. |

| Informativo (Cinzento) |

Alertas que podem não ser considerados prejudiciais para a rede, mas que podem impulsionar a deteção de segurança organizacional sobre potenciais problemas de segurança. |

Compreender a gravidade dos alertas

Microsoft Defender as gravidades de alerta do Antivírus e do Defender para Ponto Final são diferentes porque representam âmbitos diferentes.

O Microsoft Defender gravidade da ameaça antivírus representa a gravidade absoluta da ameaça detetada (software maligno) e é atribuída com base no risco potencial para o dispositivo individual, se infetado.

A gravidade do alerta do Defender para Endpoint representa a gravidade do comportamento detetado, o risco real para o dispositivo, mas, mais importante ainda, o risco potencial para a organização.

Por exemplo:

- A gravidade de um alerta do Defender para Endpoint sobre um Microsoft Defender Antivírus detetou uma ameaça que foi evitada e não infetou o dispositivo é categorizada como "Informativa" porque não houve danos reais.

- Foi detetado um alerta sobre um software maligno comercial durante a execução, mas bloqueado e remediado por Microsoft Defender Antivírus, é categorizado como "Baixo" porque pode ter causado alguns danos no dispositivo individual, mas não representa uma ameaça organizacional.

- Um alerta sobre software maligno detetado durante a execução, que pode representar uma ameaça não só para o dispositivo individual, mas também para a organização, independentemente de ter sido eventualmente bloqueado, pode ser classificado como "Médio" ou "Alto".

- Os alertas comportamentais suspeitos, que não foram bloqueados ou remediados, serão classificados como "Baixo", "Médio" ou "Alto", seguindo as mesmas considerações sobre ameaças organizacionais.

Estado

Pode optar por filtrar a lista de alertas com base no respetivo Estado.

Nota

Se vir um estado de alerta do tipo de alerta Não suportado , significa que as capacidades de investigação automatizadas não podem recolher esse alerta para executar uma investigação automatizada. No entanto, pode investigar estes alertas manualmente.

Categorias

Redefinimos as categorias de alerta para alinhar com as táticas de ataque empresarial na matriz MITRE ATT&CK. Aplicam-se novos nomes de categoria a todos os novos alertas. Os alertas existentes irão manter os nomes das categorias anteriores.

Origens de serviço

Pode filtrar os alertas com base nas seguintes Origens de serviço:

- Microsoft Defender para Identidade

- Microsoft Defender for Cloud Apps

- Microsoft Defender para Endpoint

- Microsoft Defender XDR

- Microsoft Defender para Office 365

- Governação de Aplicações

- Proteção Microsoft Entra ID

Os clientes do Microsoft Endpoint Notification podem agora filtrar e ver deteções do serviço ao filtrar por Microsoft Defender Especialistas aninhados na origem do serviço Microsoft Defender para Endpoint.

Nota

O filtro Antivírus só será apresentado se os dispositivos estiverem a utilizar Microsoft Defender Antivírus como o produto antimalware de proteção em tempo real predefinido.

Etiquetas

Pode filtrar os alertas com base em Etiquetas atribuídas a alertas.

Política

Pode filtrar os alertas com base nas seguintes políticas:

| Origem de deteção | Valor da API |

|---|---|

| Sensores de terceiros | ThirdPartySensors |

| Antivírus | WindowsDefenderAv |

| Investigação automatizada | AutomatedInvestigation |

| Deteção personalizada | CustomDetection |

| TI Personalizado | CustomerTI |

| EDR | WindowsDefenderAtp |

| Microsoft Defender XDR | MTP |

| Microsoft Defender para Office 365 | OfficeATP |

| Especialistas em Microsoft Defender | ThreatExperts |

| SmartScreen | WindowsDefenderSmartScreen |

Entidades

Pode filtrar os alertas com base no Nome ou ID da entidade.

Estado de investigação automatizado

Pode optar por filtrar os alertas com base no respetivo estado de investigação automatizada.

Tópicos relacionados

- Gerir alertas de Microsoft Defender para Endpoint

- Investigar alertas de Microsoft Defender para Endpoint

- Investigar um ficheiro associado a um alerta de Microsoft Defender para Endpoint

- Investigar dispositivos na lista de Dispositivos do Microsoft Defender para Endpoint

- Investigar um endereço IP associado a um alerta de Microsoft Defender para Endpoint

- Investigar um domínio associado a um alerta de Microsoft Defender para Endpoint

- Investigar uma conta de utilizador no Microsoft Defender para Endpoint