Como utilizar o Conector do Power Automate para configurar um Flow para eventos

Aplica-se a:

- API do Microsoft Defender para Endpoint 1

- Microsoft Defender para Endpoint Plano 2

- Microsoft Defender XDR

Quer experimentar o Microsoft Defender para Ponto Final? Inscrever-se para uma avaliação gratuita.

Automatizar os procedimentos de segurança é um requisito padrão para cada Centro de Operações de Segurança (SOC) moderno. Para que as equipas SOC operem da forma mais eficiente, a automatização é obrigatória. Utilize o Microsoft Power Automate para o ajudar a criar fluxos de trabalho automatizados e a criar uma automatização de procedimentos ponto a ponto dentro de alguns minutos. O Microsoft Power Automate suporta diferentes conectores que foram criados exatamente para isso.

Utilize este artigo para o orientar na criação de automatizações que são acionadas por um evento, como quando é criado um novo alerta no seu inquilino. Microsoft Defender API tem um Conector oficial do Power Automate com muitas capacidades.

Nota

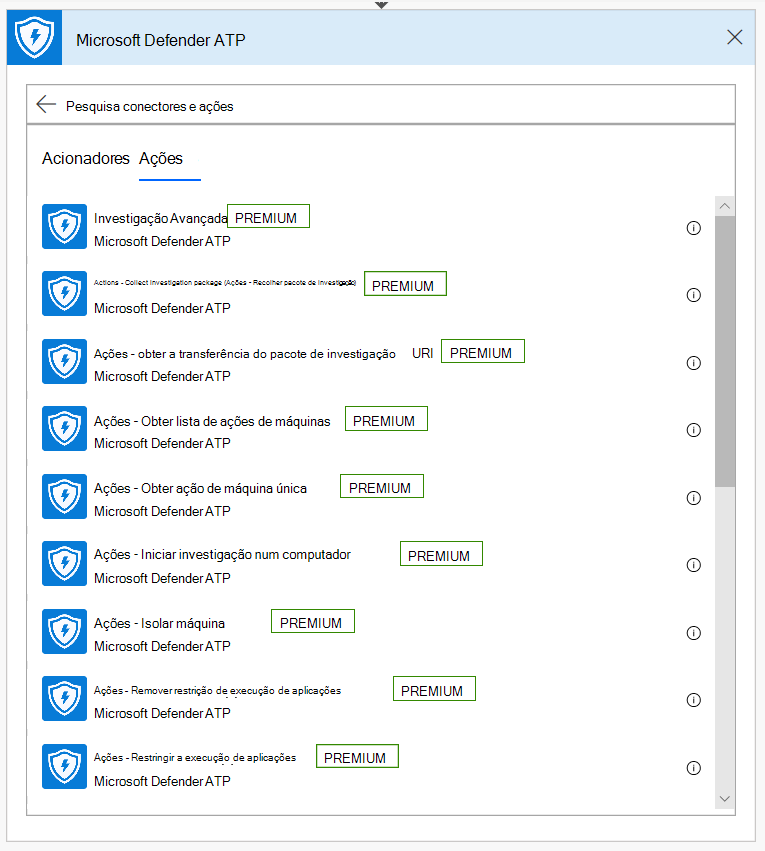

Para obter mais informações sobre os pré-requisitos de licenciamento de conectores premium, veja Licenciamento para conectores premium.

Exemplo de utilização

O exemplo seguinte demonstra como criar um Fluxo que é acionado sempre que um novo Alerta ocorre no seu inquilino. Será orientado para definir que evento inicia o fluxo e que ação seguinte será tomada quando esse acionador ocorrer.

Inicie sessão no Microsoft Power Automate.

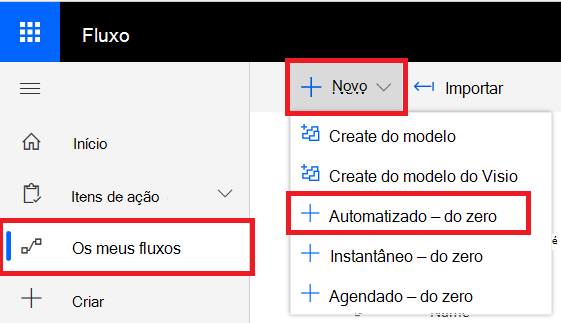

Aceda a Os meus fluxos>Novo>Automatizada do zero.

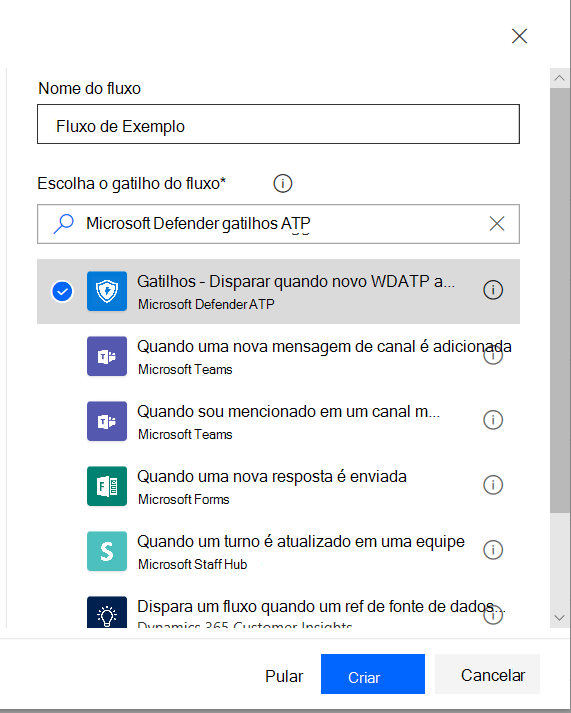

Escolha um nome para o Fluxo, procure "Microsoft Defender Acionadores ATP" como acionador e, em seguida, selecione o novo acionador Alertas.

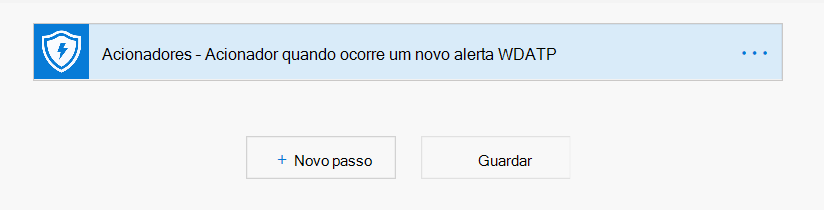

Agora, tem um Fluxo que é acionado sempre que ocorre um novo Alerta.

Tudo o que precisa de fazer agora é escolher os próximos passos. Por exemplo, pode isolar o dispositivo se a Gravidade do Alerta for Elevada e enviar um e-mail sobre o mesmo. O acionador alerta fornece apenas o ID do Alerta e o ID do Computador. Pode utilizar o conector para expandir estas entidades.

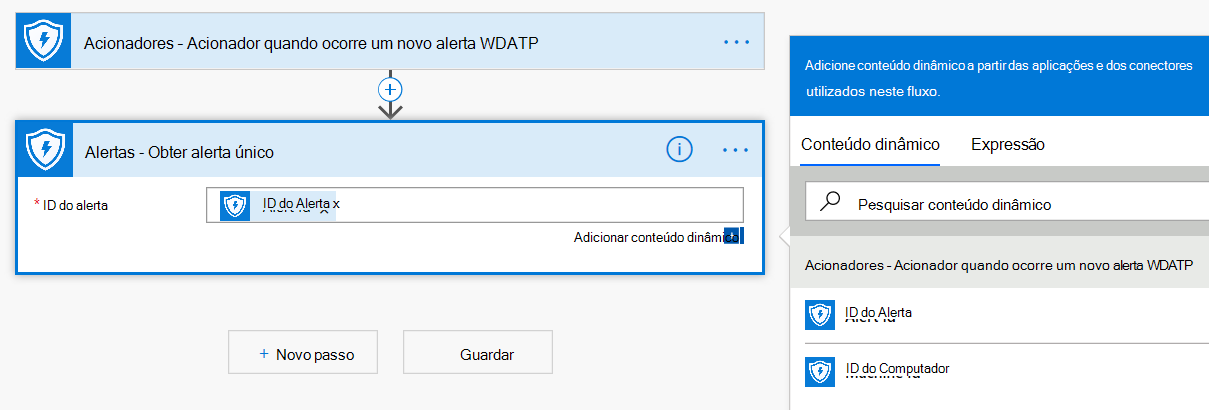

Obter a entidade Alerta com o conector

Selecione Microsoft Defender ATP para o novo passo.

Selecione Alertas - Obter a API de alerta único.

Defina o ID do Alerta do último passo como Entrada.

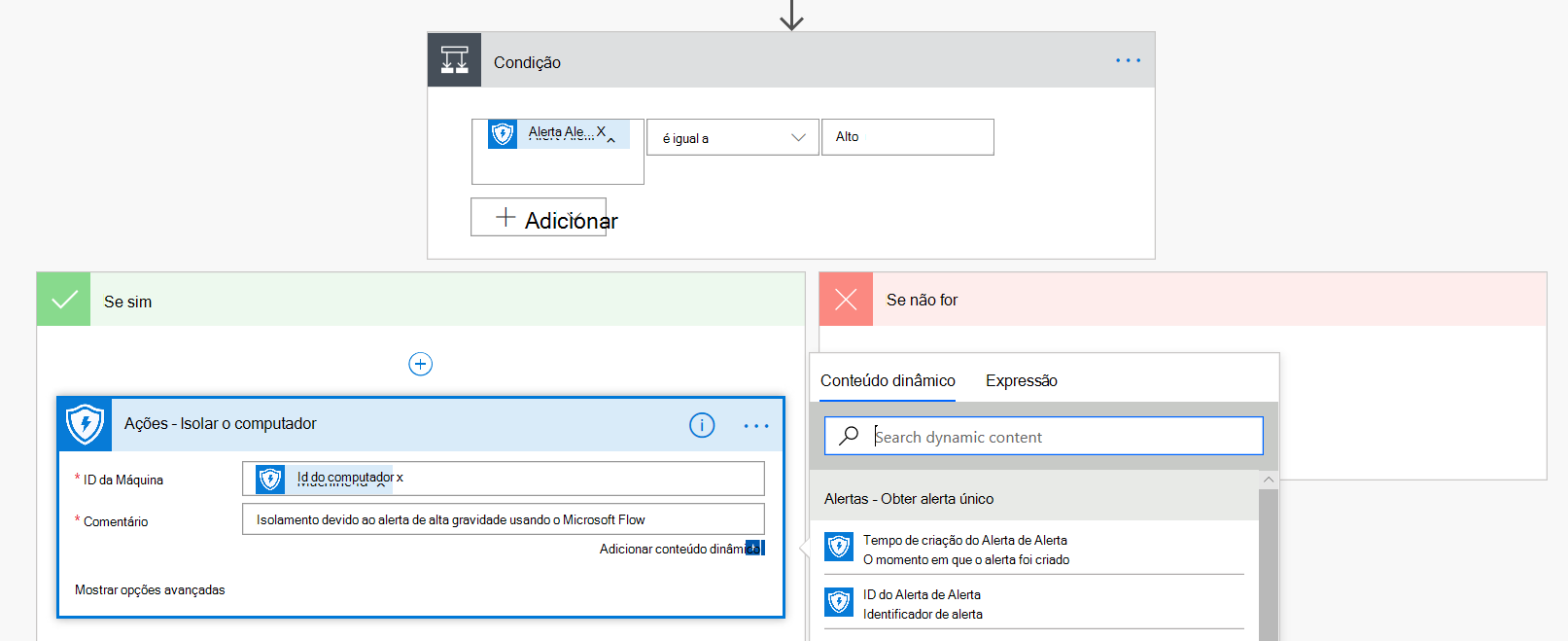

Isolar o dispositivo se a gravidade do Alerta for Elevada

Adicione Condição como um novo passo.

Verifique se a Gravidade do alerta é igual a Alta.

Se sim, adicione o Microsoft Defender ATP – Isolar a ação do computador com o ID do Computador e um comentário.

Adicione um novo passo para enviar um e-mail sobre o Alerta e o Isolamento. Existem vários conectores de e-mail fáceis de utilizar, como o Outlook ou o Gmail.

Guarde o fluxo.

Também pode criar um fluxo agendado que executa consultas de Investigação Avançada e muito mais!

Tópico relacionado

Sugestão

Quer saber mais? Engage com a comunidade de Segurança da Microsoft na nossa Comunidade Tecnológica: Microsoft Defender para Endpoint Tech Community.