Descrição geral da deteção de dispositivos

Aplica-se a:

Proteger o seu ambiente requer o inventário dos dispositivos que estão na sua rede. No entanto, o mapeamento de dispositivos numa rede pode, muitas vezes, ser dispendioso, desafiante e demorado.

O Microsoft Defender para Endpoint fornece uma capacidade de deteção de dispositivos que o ajuda a encontrar dispositivos não geridos ligados à sua rede empresarial sem a necessidade de aplicações adicionais ou alterações complicadas no processo. A deteção de dispositivos utiliza pontos finais integrados na sua rede para recolher, sondar ou analisar a sua rede para detetar dispositivos não geridos. A capacidade de deteção de dispositivos permite-lhe detetar:

- Pontos finais empresariais (estações de trabalho, servidores e dispositivos móveis) que ainda não estão integrados no Defender para Endpoint

- Dispositivos de rede como routers e comutadores

- Dispositivos IoT como impressoras e câmaras

Os dispositivos desconhecidos e não geridos apresentam riscos significativos para a sua rede, quer se trate de uma impressora não recortado, de dispositivos de rede com configurações de segurança fracas ou de um servidor sem controlos de segurança. Assim que os dispositivos forem detetados, pode:

- Integre pontos finais não geridos no serviço, aumentando a visibilidade de segurança nos mesmos.

- Reduza a superfície de ataque ao identificar e avaliar vulnerabilidades e detetar lacunas de configuração.

Veja este vídeo para obter uma descrição geral rápida de como avaliar e integrar dispositivos não geridos que o Defender para Endpoint detetou.

Com esta capacidade, está disponível uma recomendação de segurança para integrar dispositivos no Defender para Endpoint como parte da experiência de Gestão de Vulnerabilidades do Microsoft Defender existente.

Métodos de deteção

Pode escolher o modo de deteção a ser utilizado pelos seus dispositivos integrados. O modo controla o nível de visibilidade que pode obter para dispositivos não geridos na sua rede empresarial.

Existem dois modos de deteção disponíveis:

Deteção básica: neste modo, os pontos finais recolhem passivamente eventos na sua rede e extraem informações do dispositivo dos mesmos. A deteção básica utiliza o binário SenseNDR.exe para a recolha passiva de dados de rede e não é iniciado qualquer tráfego de rede. Os pontos finais extraem dados de todo o tráfego de rede visto por um dispositivo integrado. Com a deteção básica, só obtém visibilidade limitada dos pontos finais não geridos na sua rede.

Deteção padrão (recomendado): este modo permite que os pontos finais localizem ativamente dispositivos na sua rede para enriquecer os dados recolhidos e descobrir mais dispositivos, ajudando-o a criar um inventário de dispositivos fiável e coerente. Além dos dispositivos que foram observados com o método passivo, o modo padrão também utiliza protocolos de deteção comuns que utilizam consultas multicast na rede para encontrar ainda mais dispositivos. O modo Padrão utiliza uma pesquisa inteligente e ativa para detetar informações adicionais sobre dispositivos observados para enriquecer as informações existentes do dispositivo. Quando o modo Standard está ativado, a atividade de rede mínima e insignificante gerada pelo sensor de deteção pode ser observada pelas ferramentas de monitorização de rede na sua organização.

Pode alterar e personalizar as definições de deteção, para obter mais informações, consulte Configurar a deteção de dispositivos.

Importante

A deteção padrão é o modo predefinido para todos os clientes a partir de 19 de julho de 2021. Pode optar por alterar esta configuração para básica através da página de definições. Se escolher o modo básico, apenas obterá visibilidade limitada dos pontos finais não geridos na sua rede.

O motor de deteção distingue entre os eventos de rede que são recebidos na rede empresarial e fora da rede empresarial. Os dispositivos que não estão ligados a redes empresariais não serão detetados ou listados no inventário de dispositivos.

Inventário de dispositivos

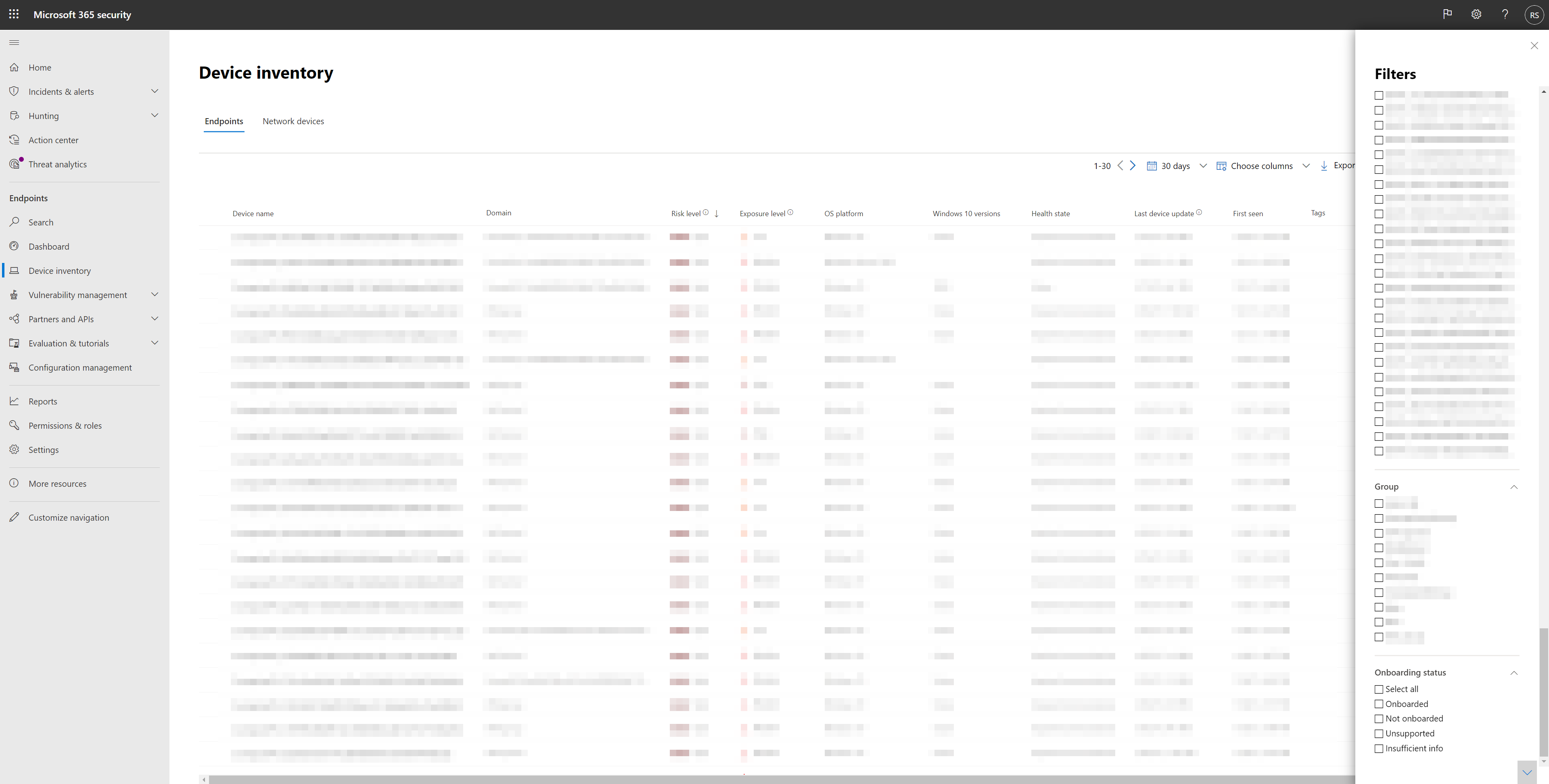

Os dispositivos que foram detetados, mas que não estão integrados e protegidos pelo Defender para Ponto Final, estão listados no inventário de dispositivos.

Para avaliar estes dispositivos, pode utilizar um filtro na lista de inventário de dispositivos denominada Estado de inclusão, que pode ter qualquer um dos seguintes valores:

- Integrado: o ponto final está integrado no Defender para Endpoint.

- Pode ser integrado: o ponto final foi detetado na rede e o Sistema Operativo foi identificado como sendo suportado pelo Defender para Endpoint, mas não está atualmente integrado. Recomendamos vivamente que integre estes dispositivos.

- Não suportado: o ponto final foi detetado na rede, mas não é suportado pelo Defender para Endpoint.

- Informações insuficientes: o sistema não conseguiu determinar a capacidade de suporte do dispositivo. Ativar a deteção padrão em mais dispositivos na rede pode enriquecer os atributos detetados.

Sugestão

Pode sempre aplicar filtros para excluir dispositivos não geridos da lista de inventário de dispositivos. Também pode utilizar a coluna de estado de inclusão em consultas de API para filtrar dispositivos não geridos.

Para obter mais informações, veja Inventário de dispositivos.

Deteção de dispositivos de rede

O grande número de dispositivos de rede não geridos implementados numa organização cria uma grande área de ataque de superfície e representa um risco significativo para toda a empresa. As capacidades de deteção de rede do Defender para Endpoint ajudam-no a garantir que os dispositivos de rede são detetados, classificados com precisão e adicionados ao inventário de recursos.

Os dispositivos de rede não são geridos como pontos finais padrão, uma vez que o Defender para Endpoint não tem um sensor incorporado nos próprios dispositivos de rede. Estes tipos de dispositivos requerem uma abordagem sem agente em que uma análise remota obtém as informações necessárias dos dispositivos. Para tal, é utilizado um dispositivo do Defender para Ponto Final designado em cada segmento de rede para realizar análises autenticadas periódicas de dispositivos de rede pré-configurados. As capacidades de gestão de vulnerabilidades do Defender para Endpoint fornecem fluxos de trabalho integrados para proteger comutadores detetados, routers, controladores WLAN, firewalls e gateways de VPN.

Para obter mais informações, veja Dispositivos de rede.

Integração da deteção de dispositivos

Para resolver o desafio de obter visibilidade suficiente para localizar, identificar e proteger o inventário de ativos OT/IOT completo, o Defender para Endpoint suporta agora a seguinte integração:

Microsoft Defender para IoT: esta integração combina as capacidades de deteção de dispositivos do Defender para Endpoint com o Microsoft Defender para IoT no portal do Microsoft Defender (Pré-visualização) para proteger:

- Dispositivos OT, como servidores ou sistemas de empacotamento. Para obter mais informações, veja Integrar o Defender para IoT no portal do Defender.

- Dispositivos IoT empresariais ligados a uma rede de TI (por exemplo, VoIP (Voice over Internet Protocol), impressoras e TVs inteligentes). Para obter mais informações, veja Ativar a segurança do Enterprise IoT com o Defender para Endpoint.

Avaliação de vulnerabilidades em dispositivos detetados

As vulnerabilidades e os riscos nos seus dispositivos, bem como noutros dispositivos não geridos detetados na rede, fazem parte dos fluxos atuais da Gestão de Vulnerabilidades do Defender em "Recomendações de Segurança" e representados em páginas de entidades no portal. Procure recomendações de segurança relacionadas com "SSH" para encontrar vulnerabilidades SSH relacionadas com dispositivos não geridos e geridos.

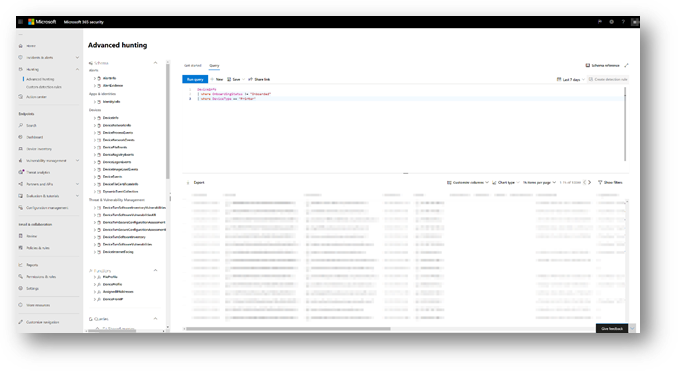

Utilizar a investigação avançada em dispositivos detetados

Pode utilizar consultas de investigação avançadas para obter visibilidade em dispositivos detetados. Encontre detalhes sobre dispositivos detetados na tabela DeviceInfo ou informações relacionadas com a rede sobre esses dispositivos, na tabela DeviceNetworkInfo.

Consultar detalhes de dispositivos detetados

Execute esta consulta na tabela DeviceInfo para devolver todos os dispositivos detetados juntamente com os detalhes mais atualizados para cada dispositivo:

DeviceInfo

| summarize arg_max(Timestamp, *) by DeviceId // Get latest known good per device Id

| where isempty(MergedToDeviceId) // Remove invalidated/merged devices

| where OnboardingStatus != "Onboarded"

Ao invocar a função SeenBy , na sua consulta de investigação avançada, pode obter detalhes sobre o dispositivo integrado pelo qual um dispositivo detetado foi visto. Estas informações podem ajudar a determinar a localização de rede de cada dispositivo detetado e, posteriormente, ajudar a identificá-lo na rede.

DeviceInfo

| where OnboardingStatus != "Onboarded"

| summarize arg_max(Timestamp, *) by DeviceId

| where isempty(MergedToDeviceId)

| limit 100

| invoke SeenBy()

| project DeviceId, DeviceName, DeviceType, SeenBy

Para obter mais informações, veja a função SeenBy( ).

Consultar informações relacionadas com a rede

A deteção de dispositivos tira partido dos dispositivos integrados do Defender para Endpoint como uma origem de dados de rede para atribuir atividades a dispositivos não integrados. O sensor de rede no dispositivo integrado do Defender para Endpoint identifica dois novos tipos de ligação:

- ConnectionAttempt - Uma tentativa de estabelecer uma ligação TCP (syn)

- ConnectionAcknowledged - Confirmação de que uma ligação TCP foi aceite (syn\ack)

Isto significa que, quando um dispositivo não integrado tenta comunicar com um dispositivo do Defender para Ponto Final integrado, a tentativa gera um DeviceNetworkEvent e as atividades de dispositivos não integrados podem ser vistas na linha cronológica do dispositivo integrado e através da tabela DeviceNetworkEvents de investigação avançada.

Pode experimentar esta consulta de exemplo:

DeviceNetworkEvents

| where ActionType == "ConnectionAcknowledged" or ActionType == "ConnectionAttempt"

| take 10

Passos seguintes

Sugestão

Quer saber mais? Contacte a comunidade de Segurança da Microsoft na nossa Comunidade Tecnológica: Microsoft Defender para Endpoint Tech Community.