Alojar relatórios de firewall no Microsoft Defender para Endpoint

Aplica-se a:

- API do Microsoft Defender para Endpoint 1

- Microsoft Defender para Endpoint Plano 2

- Microsoft Defender XDR

Se for um Administrador global ou de segurança, agora pode alojar relatórios de firewall no portal do Microsoft Defender. Esta funcionalidade permite-lhe ver relatórios de firewall do Windows a partir de uma localização centralizada.

O que precisa de saber antes de começar?

Os seus dispositivos têm de estar a executar Windows 10 ou posterior, ou Windows Server 2012 R2 ou posterior. Para que Windows Server 2012 R2 e Windows Server 2016 apareçam nos relatórios da firewall, estes dispositivos têm de ser integrados com o pacote de solução unificado moderno. Para obter mais informações, veja New functionality in the modern unified solution for Windows Server 2012 R2 and 2016 (Novas funcionalidades na solução unificada moderna para Windows Server 2012 R2 e 2016).

Para integrar dispositivos no serviço Microsoft Defender para Endpoint, veja a documentação de orientação sobre a integração.

Para que o portal Microsoft Defender comece a receber dados, tem de ativar os Eventos de Auditoria para Windows Defender Firewall com Segurança Avançada. Veja os seguintes artigos:

Ative estes eventos com Política de Grupo Revisor de Objetos, a Política de Segurança Local ou os comandos auditpol.exe. Para obter mais informações, veja a documentação sobre auditoria e registo. Os dois comandos do PowerShell são os seguintes:

auditpol /set /subcategory:"Filtering Platform Packet Drop" /failure:enableauditpol /set /subcategory:"Filtering Platform Connection" /failure:enable

Eis uma consulta de exemplo:

param ( [switch]$remediate ) try { $categories = "Filtering Platform Packet Drop,Filtering Platform Connection" $current = auditpol /get /subcategory:"$($categories)" /r | ConvertFrom-Csv if ($current."Inclusion Setting" -ne "failure") { if ($remediate.IsPresent) { Write-Host "Remediating. No Auditing Enabled. $($current | ForEach-Object {$_.Subcategory + ":" + $_.'Inclusion Setting' + ";"})" $output = auditpol /set /subcategory:"$($categories)" /failure:enable if($output -eq "The command was successfully executed.") { Write-Host "$($output)" exit 0 } else { Write-Host "$($output)" exit 1 } } else { Write-Host "Remediation Needed. $($current | ForEach-Object {$_.Subcategory + ":" + $_.'Inclusion Setting' + ";"})." exit 1 } } } catch { throw $_ }

O processo

Nota

Certifique-se de que segue as instruções da secção anterior e configure corretamente os seus dispositivos para participarem no programa de pré-visualização.

Após a ativação dos eventos, Microsoft Defender para Endpoint começa a monitorizar os dados, incluindo:

- IP Remoto

- Porta Remota

- Porta Local

- Local IP

- Nome do Computador

- Processar através de ligações de entrada e saída

Os administradores podem agora ver a atividade de firewall do anfitrião do Windows aqui. Os relatórios adicionais podem ser facilitados ao transferir o script de Relatórios Personalizados para monitorizar as atividades da Firewall do Windows Defender com o Power BI.

- Pode demorar até 12 horas até que os dados sejam refletidos.

Cenários suportados

- Relatórios de firewall

- De "Computadores com uma ligação bloqueada" ao dispositivo (requer o Defender para Endpoint Plano 2)

- Explorar a investigação avançada (atualização de pré-visualização) (requer o Defender para Endpoint Plano 2)

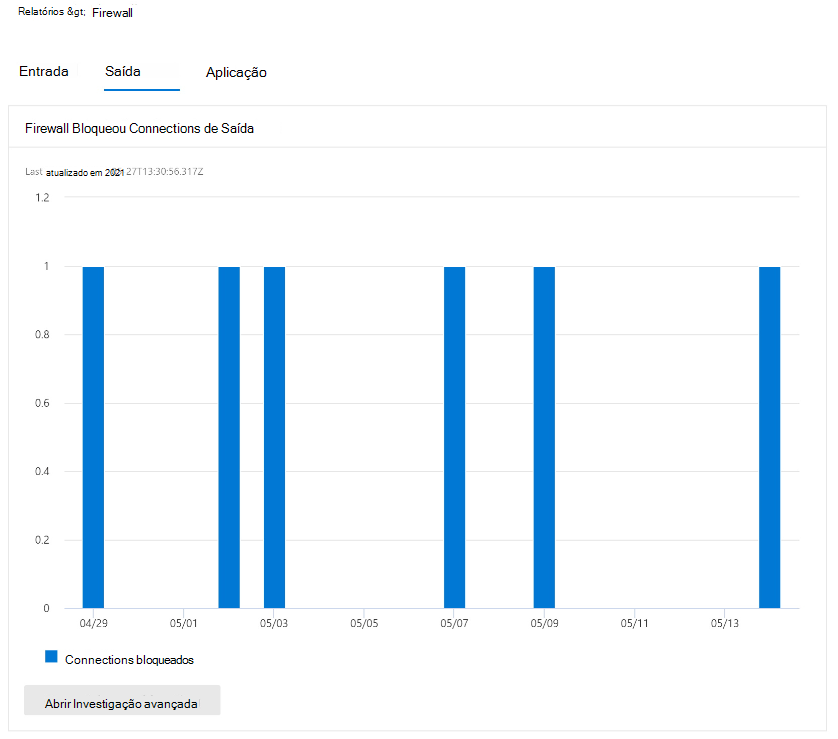

Relatórios de firewall

Eis alguns exemplos das páginas de relatório da firewall. Aqui, encontrará um resumo da atividade de entrada, saída e aplicação. Pode aceder diretamente a esta página ao aceder a https://security.microsoft.com/firewall.

Estes relatórios também podem ser acedidos ao aceder a Relatórios>Dispositivos deRelatórios> de Segurança (secção) localizados na parte inferior do cartão de Connections de Entrada Bloqueada da Firewall.

De "Computadores com uma ligação bloqueada" ao dispositivo

Nota

Esta funcionalidade requer o Defender para Endpoint Plano 2.

Os cartões suportam objetos interativos. Pode explorar a atividade de um dispositivo ao clicar no nome do dispositivo, que irá iniciar o portal Microsoft Defender num novo separador e levá-lo diretamente para o separador Linha Cronológica do Dispositivo.

Agora, pode selecionar o separador Linha Cronológica , que lhe dará uma lista dos eventos associados a esse dispositivo.

Depois de clicar no botão Filtros no canto superior direito do painel de visualização, selecione o tipo de evento que pretende. Neste caso, selecione Eventos da firewall e o painel será filtrado para Eventos de firewall.

Explorar a investigação avançada (atualização de pré-visualização)

Nota

Esta funcionalidade requer o Defender para Endpoint Plano 2.

Os relatórios da firewall suportam a exploração do cartão diretamente para a Investigação Avançada ao clicar no botão Open Advanced hunting (Abrir Investigação Avançada ). A consulta está pré-preenchida.

A consulta pode agora ser executada e todos os eventos relacionados da Firewall dos últimos 30 dias podem ser explorados.

Para obter mais relatórios ou alterações personalizadas, a consulta pode ser exportada para o Power BI para análise adicional. Os relatórios personalizados podem ser facilitados ao transferir o script de Relatórios Personalizados para monitorizar as atividades da Firewall do Windows Defender com o Power BI.

Sugestão

Quer saber mais? Engage com a comunidade de Segurança da Microsoft na nossa Comunidade Tecnológica: Microsoft Defender para Endpoint Tech Community.