Implementar Microsoft Defender para Endpoint no Linux com o Saltstack

Aplica-se a:

- API do Microsoft Defender para Endpoint 1

- Microsoft Defender para Endpoint Plano 2

- Microsoft Defender XDR

Quer experimentar o Defender para Ponto Final? Inscrever-se para uma avaliação gratuita.

Este artigo descreve como implementar o Defender para Endpoint no Linux com o Saltstack. Uma implementação bem-sucedida requer a conclusão de todas as seguintes tarefas:

Importante

Este artigo contém informações sobre ferramentas de terceiros. Isto é fornecido para ajudar a concluir cenários de integração. No entanto, a Microsoft não fornece suporte de resolução de problemas para ferramentas de terceiros.

Contacte o fornecedor de terceiros para obter suporte.

Pré-requisitos e requisitos de sistema

Antes de começar, consulte a página principal do Defender para Endpoint no Linux para obter uma descrição dos pré-requisitos e requisitos de sistema para a versão atual do software.

Além disso, para a implementação do Saltstack, tem de estar familiarizado com a administração do Saltstack, ter o Saltstack instalado, configurar os Modelos Globais e Minions e saber como aplicar estados. Saltstack tem muitas formas de concluir a mesma tarefa. Estas instruções assumem a disponibilidade dos módulos do Saltstack suportados, como apt e unarchive para ajudar a implementar o pacote. A sua organização poderá utilizar um fluxo de trabalho diferente. Veja a documentação do Saltstack para obter detalhes.

O Saltstack está instalado em, pelo menos, um computador (Saltstack chama o computador como mestre).

O mestre saltstack aceitou os nós geridos (Saltstack chama os nós como minions).

Os minions saltstack são capazes de resolver a comunicação com o mestre saltstack (por predefinição, os lacaios tentam comunicar com uma máquina chamada "sal").

Execute este teste de ping:

sudo salt '*' test.pingO mestre saltstack tem uma localização do servidor de ficheiros a partir da qual os ficheiros Microsoft Defender para Endpoint podem ser distribuídos (por predefinição, o Saltstack utiliza a pasta /srv/salt como ponto de distribuição predefinido)

Transferir o pacote de inclusão

Transfira o pacote de inclusão a partir do portal Microsoft Defender.

Aviso

Reembalar o pacote de instalação do Defender para Endpoint não é um cenário suportado. Fazê-lo pode afetar negativamente a integridade do produto e levar a resultados adversos, incluindo, mas não se limitando a acionar alertas de adulteração e atualizações que não se aplicam.

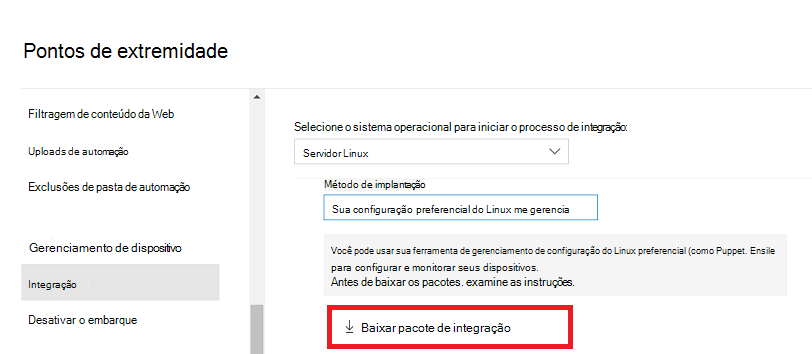

No portal Microsoft Defender, aceda a Definições Pontos Finais > Gestão > de dispositivos > Integração.

No primeiro menu pendente, selecione Servidor Linux como o sistema operativo. No segundo menu pendente, selecione A sua ferramenta de gestão de configuração do Linux preferida como método de implementação.

Selecione Transferir pacote de inclusão. Guarde o ficheiro como WindowsDefenderATPOnboardingPackage.zip.

No SaltStack Master, extraia o conteúdo do arquivo para a pasta do Servidor SaltStack (normalmente

/srv/salt):ls -ltotal 8 -rw-r--r-- 1 test staff 4984 Feb 18 11:22 WindowsDefenderATPOnboardingPackage.zipunzip WindowsDefenderATPOnboardingPackage.zip -d /srv/salt/mdeArchive: WindowsDefenderATPOnboardingPackage.zip inflating: /srv/salt/mde/mdatp_onboard.json

Create ficheiros de estado saltstack

Create um ficheiro de estado SaltState no repositório de configuração (normalmente/srv/salt) que aplica os estados necessários para implementar e integrar o Defender para Endpoint.

Adicione o repositório e a chave do Defender para Endpoint,

install_mdatp.sls:O Defender para Endpoint no Linux pode ser implementado a partir de um dos seguintes canais (descrito como [canal]): insiders-fast, insiders-slow ou prod. Cada um destes canais corresponde a um repositório de software Linux.

A escolha do canal determina o tipo e a frequência das atualizações que são oferecidas ao seu dispositivo. Os dispositivos em insiders-fast são os primeiros a receber atualizações e novas funcionalidades, seguidas posteriormente por utilizadores do insider-slow e, por último, pelo prod.

Para pré-visualizar novas funcionalidades e fornecer comentários antecipados, recomendamos que configure alguns dispositivos na sua empresa para utilizarem insiders fast ou insiders-slow.

Aviso

Mudar o canal após a instalação inicial requer que o produto seja reinstalado. Para mudar o canal de produto: desinstale o pacote existente, volte a configurar o dispositivo para utilizar o novo canal e siga os passos neste documento para instalar o pacote a partir da nova localização.

Anote a sua distribuição e versão e identifique a entrada mais próxima da mesma

https://packages.microsoft.com/config/[distro]/em .Nos seguintes comandos, substitua [distro] e [versão] pelas suas informações.

Nota

No caso do Oracle Linux e do Amazon Linux 2, substitua [distro] por "rhel". Para o Amazon Linux 2, substitua [versão] por "7". Para a utilização do Oracle, substitua [versão] pela versão do Oracle Linux.

cat /srv/salt/install_mdatp.slsadd_ms_repo: pkgrepo.managed: - humanname: Microsoft Defender Repository {% if grains['os_family'] == 'Debian' %} - name: deb [arch=amd64,armhf,arm64] https://packages.microsoft.com/[distro]/[version]/[channel] [codename] main - dist: [codename] - file: /etc/apt/sources.list.d/microsoft-[channel].list - key_url: https://packages.microsoft.com/keys/microsoft.asc - refresh: true {% elif grains['os_family'] == 'RedHat' %} - name: packages-microsoft-[channel] - file: microsoft-[channel] - baseurl: https://packages.microsoft.com/[distro]/[version]/[channel]/ - gpgkey: https://packages.microsoft.com/keys/microsoft.asc - gpgcheck: true {% endif %}Adicione o estado do pacote instalado a

install_mdatp.slsdepois doadd_ms_repoestado, conforme definido anteriormente.install_mdatp_package: pkg.installed: - name: matp - required: add_ms_repoAdicione a implementação do ficheiro de inclusão ao

install_mdatp.slsapós oinstall_mdatp_packagedefinido anteriormente.copy_mde_onboarding_file: file.managed: - name: /etc/opt/microsoft/mdatp/mdatp_onboard.json - source: salt://mde/mdatp_onboard.json - required: install_mdatp_packageO ficheiro de estado de instalação concluído deve ter um aspeto semelhante a este resultado:

add_ms_repo: pkgrepo.managed: - humanname: Microsoft Defender Repository {% if grains['os_family'] == 'Debian' %} - name: deb [arch=amd64,armhf,arm64] https://packages.microsoft.com/[distro]/[version]/prod [codename] main - dist: [codename] - file: /etc/apt/sources.list.d/microsoft-[channel].list - key_url: https://packages.microsoft.com/keys/microsoft.asc - refresh: true {% elif grains['os_family'] == 'RedHat' %} - name: packages-microsoft-[channel] - file: microsoft-[channel] - baseurl: https://packages.microsoft.com/[distro]/[version]/[channel]/ - gpgkey: https://packages.microsoft.com/keys/microsoft.asc - gpgcheck: true {% endif %} install_mdatp_package: pkg.installed: - name: mdatp - required: add_ms_repo copy_mde_onboarding_file: file.managed: - name: /etc/opt/microsoft/mdatp/mdatp_onboard.json - source: salt://mde/mdatp_onboard.json - required: install_mdatp_package

Create um ficheiro de estado SaltState no seu repositório de configuração (normalmente/srv/salt) que aplica os estados necessários para remover e remover o Defender para Endpoint. Antes de utilizar o ficheiro de estado de exclusão, tem de transferir o pacote de exclusão a partir do Portal de segurança e extraí-lo da mesma forma que fez o pacote de inclusão. O pacote de exclusão transferido só é válido por um período de tempo limitado.

Create um ficheiro

uninstall_mdapt.slsde estado Desinstalar e adicione o estado para remover omdatp_onboard.jsonficheirocat /srv/salt/uninstall_mdatp.slsremove_mde_onboarding_file: file.absent: - name: /etc/opt/microsoft/mdatp/mdatp_onboard.jsonAdicione a implementação do ficheiro de exclusão ao

uninstall_mdatp.slsficheiro após oremove_mde_onboarding_fileestado definido na secção anterior.offboard_mde: file.managed: - name: /etc/opt/microsoft/mdatp/mdatp_offboard.json - source: salt://mde/mdatp_offboard.jsonAdicione a remoção do pacote MDATP ao

uninstall_mdatp.slsficheiro após ooffboard_mdeestado definido na secção anterior.remove_mde_packages: pkg.removed: - name: mdatpO ficheiro de estado de desinstalação completo deve ter um aspeto semelhante ao seguinte resultado:

remove_mde_onboarding_file: file.absent: - name: /etc/opt/microsoft/mdatp/mdatp_onboard.json offboard_mde: file.managed: - name: /etc/opt/microsoft/mdatp/mdatp_offboard.json - source: salt://mde/offboard/mdatp_offboard.json remove_mde_packages: pkg.removed: - name: mdatp

Implementação

Agora, aplique o estado aos lacaios. O comando abaixo aplica o estado às máquinas com o nome que começa por mdetest.

Instalação:

salt 'mdetest*' state.apply install_mdatpImportante

Quando o produto é iniciado pela primeira vez, transfere as definições antimalware mais recentes. Consoante a sua ligação à Internet, esta ação pode demorar alguns minutos.

Validação/configuração:

salt 'mdetest*' cmd.run 'mdatp connectivity test'salt 'mdetest*' cmd.run 'mdatp health'Desinstalação:

salt 'mdetest*' state.apply uninstall_mdatp

Problemas de instalação de registos

Para obter mais informações sobre como localizar o registo gerado automaticamente que é criado pelo instalador quando ocorre um erro, veja Problemas de instalação de registos.

Atualizações do sistema operativo

Ao atualizar o seu sistema operativo para uma nova versão principal, primeiro tem de desinstalar o Defender para Endpoint no Linux, instalar a atualização e, por fim, reconfigurar o Defender para Endpoint no Linux no seu dispositivo.

Referência

Consulte também

Sugestão

Quer saber mais? Engage com a comunidade de Segurança da Microsoft na nossa Comunidade Tecnológica: Microsoft Defender para Endpoint Tech Community.

Comentários

Brevemente: Ao longo de 2024, vamos descontinuar progressivamente o GitHub Issues como mecanismo de feedback para conteúdos e substituí-lo por um novo sistema de feedback. Para obter mais informações, veja: https://aka.ms/ContentUserFeedback.

Submeter e ver comentários