Configurar a Atualização de Informações de Segurança Offline para Microsoft Defender para Endpoint no Linux

Aplica-se a:

- Microsoft Defender para Endpoint no Linux

- API do Microsoft Defender para Endpoint 1

- Microsoft Defender para Endpoint Plano 2

Este documento descreve a funcionalidade Atualização de Informações de Segurança Offline do Microsoft Defender para Endpoint no Linux.

Importante

As informações neste artigo estão relacionadas com um produto de pré-lançamento que pode ser substancialmente modificado antes de ser lançado comercialmente. A Microsoft não oferece garantias, expressas ou implícitas, em relação às informações aqui fornecidas.

Esta funcionalidade permite que uma organização atualize as informações de segurança (também referidas como definições ou assinaturas neste documento) em pontos finais do Linux com exposição limitada ou sem exposição à Internet através de um servidor de alojamento local (denominado Servidor Espelhado neste documento).

O Mirror Server é qualquer servidor no ambiente do cliente que se pode ligar à cloud da Microsoft para transferir as assinaturas. Outros pontos finais do Linux extraem as assinaturas do Servidor Espelhado num intervalo predefinido.

Os principais benefícios incluem:

- A capacidade de controlar e gerir a frequência das transferências de assinaturas no servidor local & a frequência com que os pontos finais extraem as assinaturas do servidor local.

- Adiciona uma camada adicional de proteção & controlo, uma vez que as assinaturas transferidas podem ser testadas num dispositivo de teste antes de serem propagadas para toda a frota.

- Reduz a largura de banda de rede, uma vez que agora apenas um servidor local irá consultar a ms cloud para obter as assinaturas mais recentes em nome de toda a sua frota.

- O servidor local pode executar qualquer um dos três SO – Windows, Mac, Linux e não é necessário instalar o Defender para Endpoint.

- Fornece a proteção antivírus mais atualizada, uma vez que as assinaturas são sempre transferidas juntamente com o motor AV compatível mais recente.

- Em cada iteração, a assinatura com a versão n-1 é movida para uma pasta de cópia de segurança no servidor local. Se existir algum problema com a assinatura mais recente, pode solicitar a versão de assinatura n-1 da pasta de cópia de segurança para os pontos finais.

- Na rara ocasião em que a atualização offline falha, também pode optar por reverter para atualizações online da Microsoft Cloud (método tradicional).

Como funciona a Atualização de Informações de Segurança Offline

- As organizações precisam de configurar um Servidor Espelhado, que é um servidor Web/NFS local acessível pela microsoft cloud.

- As assinaturas são transferidas da Microsoft Cloud neste Servidor Espelhado ao executar um script com o cron job/task scheduler no servidor local.

- Os pontos finais do Linux que executam o Defender para Endpoint extraem as assinaturas transferidas deste Servidor Espelhado num intervalo de tempo definido pelo utilizador.

- As assinaturas extraídas nos pontos finais do Linux do servidor local são verificadas primeiro antes de serem carregadas para o motor AV.

- Para acionar e configurar o processo de atualização, atualize o ficheiro json de configuração gerida nos pontos finais do Linux.

- O estado da atualização pode ser visto na CLI do mdatp.

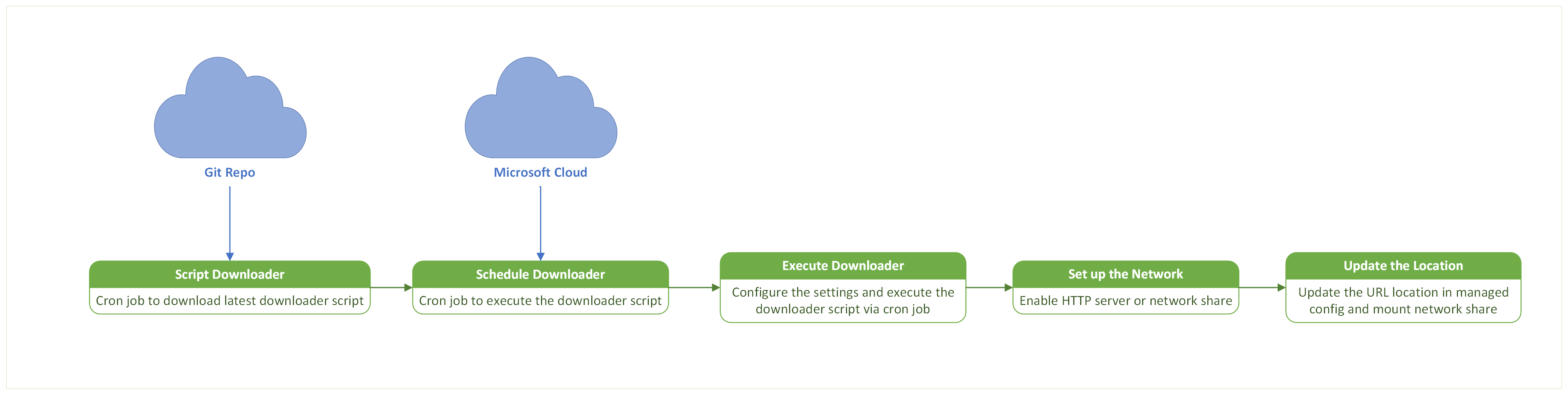

Fig. 1: Diagrama de fluxo de processos no Servidor Espelhado para transferir as atualizações de informações de segurança

Fig. 1: Diagrama de fluxo de processos no Servidor Espelhado para transferir as atualizações de informações de segurança

Fig. 2: Diagrama de fluxo de processos no ponto final do Linux para atualizações de informações de segurança

Pré-requisitos

A versão "101.24022.0001" ou superior do Defender para Endpoint tem de ser instalada nos pontos finais do Linux.

Os pontos finais do Linux têm de ter conectividade ao Servidor Espelhado.

O ponto final do Linux tem de estar a executar qualquer uma das distribuições suportadas pelo Defender para Endpoint.

O Servidor Espelhado pode ser um servidor HTTP/HTTPS ou um servidor de partilha de rede. Por exemplo, um Servidor NFS.

O Servidor Espelhado tem de ter acesso aos seguintes URLs:

https://github.com/microsoft/mdatp-xplat.githttps://go.microsoft.com/fwlink/?linkid=2144709

Os seguintes sistemas operativos são suportados no Servidor Espelhado:

- Linux (Qualquer Sabor)

- Windows (Qualquer Versão)

- Mac (Qualquer versão)

O Servidor Espelhado deve suportar bash ou PowerShell.

São necessárias as seguintes especificações mínimas do sistema para o Servidor Espelhado:

Núcleo da CPU RAM Disco gratuito Trocar 2 núcleos (Preferencial 4 Núcleos) 1 GB Min (4 GB Preferenciais) 2 GB Dependente do Sistema Nota

Esta configuração pode variar consoante o número de pedidos que são servidos e a carga que cada servidor tem de processar.

Configurar o Servidor Espelhado

Nota

A gestão e a propriedade do Servidor Espelhado residem exclusivamente no cliente, uma vez que reside no ambiente privado do cliente.

Nota

O Servidor Espelhado não precisa de ter o Defender para Endpoint instalado.

Obter o script do transferidor de informações de segurança offline

A Microsoft aloja um script de transferência de informações de segurança offline neste repositório do GitHub.

Siga estes passos para obter o script do downloader:

Opção 1: Clonar o repositório (Preferencial)

- Instale o gitno Servidor Espelhado.

- Navegue para o diretório onde pretende clonar o repositório.

- Execute o comando:

git clone https://github.com/microsoft/mdatp-xplat.git

Opção 2: Transferir o ficheiro zip

Transfira o ficheiro zip do repositório a partir daqui

Copie o ficheiro zip para a pasta onde pretende manter o script

Extrair o zip

Nota

Agende uma tarefa cron para manter o ficheiro zip repositório/transferido atualizado para a versão mais recente em intervalos regulares.

Depois de clonar o ficheiro zip repositório/transferido, a estrutura do diretório local deve ser a seguinte:

user@vm:~/mdatp-xplat$ tree linux/definition_downloader/

linux/definition_downloader/

├── README.md

├── settings.json

├── settings.ps1

├── xplat_offline_updates_download.ps1

└── xplat_offline_updates_download.sh

0 directories, 5 files

Nota

Percorra o ficheiro README.md para compreender detalhadamente como utilizar o script.

O settings.json ficheiro consiste em algumas variáveis que o utilizador pode configurar para determinar o resultado da execução do script.

| Nome do Campo | Valor | Descrição |

|---|---|---|

downloadFolder |

cadeia | Mapeia para a localização para a qual o script transfere os ficheiros |

downloadLinuxUpdates |

bool | Quando definido como true, o script transfere as atualizações específicas do Linux para o downloadFolder |

logFilePath |

cadeia | Configura os registos de diagnóstico numa determinada pasta. Este ficheiro pode ser partilhado com a Microsoft para depurar o script se existirem problemas |

downloadMacUpdates |

bool | O script transfere as atualizações específicas do Mac para o downloadFolder |

downloadPreviewUpdates |

bool | Transfere a versão de pré-visualização das atualizações disponíveis para o SO específico |

backupPreviousUpdates |

bool | Permite que o script copie a atualização anterior na pasta _back e as novas atualizações são transferidas para downloadFolder |

Executar o script do transferidor de informações de segurança offline

Para executar manualmente o script do transferidor, configure os parâmetros no settings.json ficheiro de acordo com a descrição na secção anterior e utilize um dos seguintes comandos com base no SO do Servidor Espelhado:

Bash:

./xplat_offline_updates_download.shPowerShell:

./xplat_offline_updates_download.ps1

Nota

Agende uma tarefa cron para executar este script para transferir as atualizações de informações de segurança mais recentes no Servidor Espelhado em intervalos regulares.

Alojar as atualizações de informações de segurança offline no Servidor Espelhado

Assim que o script for executado, as assinaturas mais recentes são transferidas para a pasta configurada no settings.json ficheiro (updates.zip).

Assim que o zip de assinaturas for transferido, o Servidor Espelhado pode ser utilizado para alojá-lo. O Servidor Espelhado pode ser alojado através de quaisquer servidores de partilha HTTP/HTTPS/Rede.

Uma vez alojado, copie o caminho absoluto do servidor alojado (até e não incluindo o arch_* diretório).

Por exemplo, se o script for executado com downloadFolder=/tmp/wdav-updatee o servidor HTTP (www.example.server.com:8000) estiver a alojar o /tmp/wdav-update caminho, o URI correspondente será: www.example.server.com:8000/linux/production/

Assim que o Servidor Espelhado estiver configurado, temos de propagar este URL para os pontos finais do Linux com a Configuração Gerida, conforme descrito na secção seguinte.

Configurar os Pontos Finais

- Utilize o exemplo seguinte

mdatp_managed.jsone atualize os parâmetros de acordo com a configuração e copie o ficheiro para a localização/etc/opt/microsoft/mdatp/managed/mdatp_managed.json.

{

"cloudService": {

"automaticDefinitionUpdateEnabled": true,

"definitionUpdatesInterval": 1202

},

"antivirusEngine": {

"offlineDefinitionUpdateUrl": "http://172.22.199.67:8000/linux/production/",

"offlineDefintionUpdateFallbackToCloud":false,

"offlineDefinitionUpdate": "enabled"

},

"features": {

"offlineDefinitionUpdateVerifySig": "enabled"

}

}

| Nome do Campo | Valores | Comentários |

|---|---|---|

automaticDefinitionUpdateEnabled |

True / False |

Determina o comportamento do Defender para Endpoint ao tentar efetuar atualizações automaticamente, é ativado ou desativado, respetivamente. |

definitionUpdatesInterval |

Numérico | Tempo de intervalo entre cada atualização automática de assinaturas (em segundos). |

offlineDefinitionUpdateUrl |

Cadeia | Valor de URL gerado como parte da configuração do Servidor Espelhado. |

offlineDefinitionUpdate |

enabled / disabled |

Quando definida como enabled, a funcionalidade de atualização de informações de segurança offline está ativada e vice-versa. |

offlineDefinitionUpdateFallbackToCloud |

True / False |

Determine a abordagem de atualização de informações de segurança do Defender para Endpoint quando o Servidor Espelhado offline não conseguir executar o pedido de atualização. Se estiver definida como verdadeira, a atualização será repetida através da cloud da Microsoft quando a atualização de informações de segurança offline falhou, caso contrário, vice-versa. |

offlineDefinitionUpdateVerifySig |

enabled / disabled |

Quando definida como enabled, as definições transferidas são verificadas nos pontos finais, caso contrário, vice-versa. |

Nota

A partir de hoje, a funcionalidade de atualização de informações de segurança offline pode ser configurada em pontos finais do Linux apenas através de json gerido. A integração com a gestão de definições de segurança no portal de segurança está no nosso mapa de objetivos.

Verificar a configuração

Para testar se as definições são aplicadas corretamente nos pontos finais do Linux, execute o seguinte comando:

mdatp health --details definitions

Uma saída de exemplo teria um aspeto semelhante ao seguinte fragmento de código:

user@vm:~$ mdatp health --details definitions

automatic_definition_update_enabled : true [managed]

definitions_updated : Mar 14, 2024 at 12:13:17 PM

definitions_updated_minutes_ago : 2

definitions_version : "1.407.417.0"

definitions_status : "up_to_date"

definitions_update_source_uri : "https://go.microsoft.com/fwlink/?linkid=2144709"

definitions_update_fail_reason : ""

offline_definition_url_configured : "http://172.XX.XXX.XX:8000/linux/production/" [managed]

offline_definition_update : "enabled" [managed]

offline_definition_update_verify_sig : "enabled"

offline_definition_update_fallback_to_cloud : false[managed]

Acionar a Atualizações de Informações de Segurança Offline

Atualização automática

- Se os campos

automaticDefinitionUpdateEnablede "offline_definition_update" no json gerido estiverem definidos como verdadeiros, as atualizações de informações de segurança offline são acionadas automaticamente em intervalos periódicos. - Por predefinição, este intervalo periódico é de 8 horas. No entanto, pode ser configurado ao definir o

definitionUpdatesIntervalno json gerido.

Atualização manual

Para acionar manualmente a atualização de informações de segurança offline para transferir as assinaturas do Servidor Espelhado nos pontos finais do Linux, execute o comando:

mdatp definitions update

Verificar o estado da atualização

Depois de acionar a atualização de informações de segurança offline através do método automático ou manual, verifique se a atualização foi efetuada com êxito ao executar o comando:

mdatp health --details --definitions.Verifique os seguintes campos:

user@vm:~$ mdatp health --details definitions ... definitions_status : "up_to_date" ... definitions_update_fail_reason : "" ...

Resolução de Problemas e Diagnóstico

Problemas: Falha na atualização do MDATP

- A atualização está bloqueada ou a atualização não foi acionada.

- Falha na atualização.

Passos comuns de resolução de problemas

Verifique o estado da funcionalidade de atualização de informações de segurança offline com o comando :

mdatp health --details definitions- Este comando deve fornecer-nos algumas mensagens fáceis de utilizar na

definitions_update_fail_reasonsecção . - Verifique se

offline_definition_updateeoffline_definition_update_verify_sigestá ativado. - Verificar se

definitions_update_source_urié igual aoffline_definition_url_configured-

definitions_update_source_urié a origem de onde as assinaturas foram transferidas. -

offline_definition_url_configuredé a origem de onde as assinaturas devem ser transferidas, a mencionada no ficheiro de configuração gerida.

-

- Este comando deve fornecer-nos algumas mensagens fáceis de utilizar na

Experimente executar o teste de conectividade para verificar se o Servidor Espelhado está acessível a partir do anfitrião:

mdatp connectivity testTente acionar a atualização manual com o comando :

mdatp definitions update

Problemas Conhecidos:

A atualização da assinatura offline pode falhar no seguinte cenário:

Ativou a funcionalidade, aplicou as atualizações de assinatura e, em seguida, desativou a funcionalidade para aplicar mais atualizações de assinatura da cloud e, posteriormente, reativou a funcionalidade para atualizações de assinatura adicionais.

Passos de mitigação:

Está prevista a disponibilização de uma correção para este problema em breve.

Ligações Úteis

Script do downloader

Agendar uma tarefa cron

Comentários

Brevemente: Ao longo de 2024, vamos descontinuar progressivamente o GitHub Issues como mecanismo de feedback para conteúdos e substituí-lo por um novo sistema de feedback. Para obter mais informações, veja: https://aka.ms/ContentUserFeedback.

Submeter e ver comentários