Nota

O acesso a esta página requer autorização. Podes tentar iniciar sessão ou mudar de diretório.

O acesso a esta página requer autorização. Podes tentar mudar de diretório.

Recolher informações de diagnóstico

Se conseguir reproduzir um problema, aumente o nível de registo, execute o sistema durante algum tempo e, em seguida, restaure o nível de registo para a predefinição.

Aumentar o nível de registo:

mdatp log level set --level debugLog level configured successfullyReproduza o problema.

Execute

sudo mdatp diagnostic createpara fazer uma cópia de segurança dos registos de Microsoft Defender para Endpoint. Os ficheiros são armazenados dentro de um.ziparquivo. Este comando também imprime o caminho do ficheiro para a cópia de segurança após a operação ser concluída com êxito.Sugestão

Por predefinição, os registos de diagnóstico são guardados em

/Library/Application Support/Microsoft/Defender/wdavdiag/. Para alterar o diretório onde os registos de diagnóstico são guardados, passe--path [directory]para o comando abaixo, substituindo[directory]pelo diretório pretendido.sudo mdatp diagnostic createDiagnostic file created: "/Library/Application Support/Microsoft/Defender/wdavdiag/932e68a8-8f2e-4ad0-a7f2-65eb97c0de01.zip"Restaurar o nível de registo.

mdatp log level set --level infoLog level configured successfully

Problemas de instalação do registo

Se ocorrer um erro durante a instalação, o instalador comunica apenas uma falha geral. O registo detalhado é guardado em /Library/Logs/Microsoft/mdatp/install.log. Se tiver problemas durante a instalação, envie-nos este ficheiro quando abrir o seu pedido de suporte para que possamos ajudar a diagnosticar a causa.

Para obter mais problemas de instalação, veja Resolver problemas de instalação do Microsoft Defender para Endpoint no macOS.

Configurar a partir da linha de comandos

Tipos de saída suportados

Suporta tipos de saída de formato JSON e tabela. Para cada comando, existe um comportamento de saída predefinido. Pode modificar a saída no seu formato de saída preferencial com os seguintes comandos:

-output json

-output table

As tarefas importantes, como controlar as definições do produto e acionar análises a pedido, podem ser efetuadas com a linha de comandos:

| Grupo | Cenário | Comando |

|---|---|---|

| Configuração | Ativar/desativar o antivírus no modo passivo | mdatp config passive-mode --value [enabled/disabled] |

| Configuração | Ativar/desativar a proteção em tempo real | mdatp config real-time-protection --value [enabled/disabled] |

| Configuração | Ativar/desativar a monitorização de comportamento | mdatp config behavior-monitoring --value [enabled/disabled] |

| Configuração | Ativar/desativar a proteção da cloud | mdatp config cloud --value [enabled/disabled] |

| Configuração | Ativar/desativar o diagnóstico do produto | mdatp config cloud-diagnostic --value [enabled/disabled] |

| Configuração | Ativar/desativar a submissão automática de exemplo | mdatp config cloud-automatic-sample-submission --value [enabled/disabled] |

| Configuração | Ativar/auditar/desativar a proteção contra PUA | mdatp threat policy set --type potentially_unwanted_application -- action [block/audit/off |

| Configuração | Adicionar/remover uma exclusão de antivírus para um processo |

mdatp exclusion process [add/remove] --path [path-to-process]ou mdatp exclusion process [add\|remove] --name [process-name] |

| Configuração | Adicionar/remover uma exclusão de antivírus para um ficheiro | mdatp exclusion file [add/remove] --path [path-to-file] |

| Configuração | Adicionar/remover uma exclusão de antivírus para um diretório | mdatp exclusion folder [add/remove] --path [path-to-directory] |

| Configuração | Adicionar/remover uma exclusão antivírus para uma extensão de ficheiro | mdatp exclusion extension [add/remove] --name [extension] |

| Configuração | Listar todas as exclusões de antivírus | mdatp exclusion list |

| Configuração | Configurar o grau de paralelismo para análises a pedido | mdatp config maximum-on-demand-scan-threads --value [numerical-value-between-1-and-64] |

| Configuração | Ativar/desativar análises após atualizações de informações de segurança | mdatp config scan-after-definition-update --value [enabled/disabled] |

| Configuração | Ativar/desativar a análise de arquivos (apenas análises a pedido) | mdatp config scan-archives --value [enabled/disabled] |

| Configuração | Ativar/desativar a computação hash de ficheiros | mdatp config enable-file-hash-computation --value [enabled/disabled] |

| Proteção | Analisar um caminho | mdatp scan custom --path [path] [--ignore-exclusions] |

| Proteção | Fazer uma análise rápida | mdatp scan quick |

| Proteção | Fazer uma análise completa | mdatp scan full |

| Proteção | Cancelar uma análise a pedido em curso | mdatp scan cancel |

| Proteção | Pedir uma atualização de informações de segurança | mdatp definitions update |

| Configuração | Adicionar um nome de ameaça à lista de permissões | mdatp threat allowed add --name [threat-name] |

| Configuração | Remover um nome de ameaça da lista de permitidos | mdatp threat allowed remove --name [threat-name] |

| Configuração | Listar todos os nomes de ameaças permitidos | mdatp threat allowed list |

| Histórico de proteção | Imprimir o histórico de proteção completo | mdatp threat list |

| Histórico de proteção | Obter detalhes sobre ameaças | mdatp threat get --id [threat-id] |

| Gestão de quarentena | Listar todos os ficheiros em quarentena | mdatp threat quarantine list |

| Gestão de quarentena | Remover todos os ficheiros da quarentena | mdatp threat quarantine remove-all |

| Gestão de quarentena | Adicionar um ficheiro detetado como uma ameaça à quarentena | mdatp threat quarantine add --id [threat-id] |

| Gestão de quarentena | Remover um ficheiro detetado como uma ameaça da quarentena | mdatp threat quarantine remove --id [threat-id] |

| Gestão de quarentena | Restaure um ficheiro a partir da quarentena. Disponível na versão do Defender para Endpoint antes da versão 101.23092.0012. | mdatp threat quarantine restore --id [threat-id] --path [destination-folder] |

| Gestão de quarentena | Restaure um ficheiro a partir da quarentena com o ID de Ameaça. Disponível no Defender para Endpoint versão 101.23092.0012 ou posterior. | mdatp threat restore threat-id --id [threat-id] --destination-path [destination-folder] |

| Gestão de quarentena | Restaure um ficheiro a partir da quarentena com o Caminho Original da Ameaça. Disponível no Defender para Endpoint versão 101.23092.0012 ou posterior. | mdatp threat restore threat-path --path [threat-original-path] --destination-path [destination-folder] |

| Configuração da Proteção de Rede | Configurar o nível de imposição da Proteção de Rede | mdatp config network-protection enforcement-level --value [Block/Audit/Disabled] |

| Gestão da Proteção de Rede | Verifique se a Proteção de rede foi iniciada com êxito | mdatp health --field network_protection_status |

| Gestão do Controlo de Dispositivos | O Controlo de Dispositivos está ativado e qual é a Imposição Predefinida? | mdatp device-control policy preferences list |

| Gestão do Controlo de Dispositivos | Que política de Controlo de Dispositivos está ativada? | mdatp device-control policy rules list |

| Gestão do Controlo de Dispositivos | Que grupos de políticas de Controlo de Dispositivos estão ativados? | mdatp device-control policy groups list |

| Configuração | Ativar/desativar a prevenção de perda de dados | mdatp config data_loss_prevention --value [enabled/disabled] |

| Diagnósticos | Alterar o nível de registo | mdatp log level set --level [error/warning/info/verbose] |

| Diagnósticos | Gerar registos de diagnóstico | mdatp diagnostic create --path [directory] |

| Estado de Funcionamento | Verificar o estado de funcionamento do produto | mdatp health |

| Estado de Funcionamento | Verificar a existência de um atributo de produto específico | mdatp health --field [attribute: healthy/licensed/engine_version...] |

| EDR | Definir/Remover etiqueta, apenas GROUP suportado | mdatp edr tag set --name GROUP --value [name] |

| EDR | Remover etiqueta de grupo do dispositivo | mdatp edr tag remove --tag-name [name] |

| EDR | Adicionar ID de Grupo | mdatp edr group-ids --group-id [group] |

Como ativar a conclusão automática

Para ativar a conclusão automática no bash, execute o seguinte comando e reinicie a sessão do Terminal:

echo "source /Applications/Microsoft\ Defender.app/Contents/Resources/Tools/mdatp_completion.bash" >> ~/.bash_profile

Para ativar a conclusão automática em zsh:

Verifique se a conclusão automática está ativada no seu dispositivo:

cat ~/.zshrc | grep autoloadSe o comando anterior não produzir nenhuma saída, pode ativar a conclusão automática com o seguinte comando:

echo "autoload -Uz compinit && compinit" >> ~/.zshrcExecute os seguintes comandos para ativar a conclusão automática para Microsoft Defender para Endpoint no macOS e reinicie a sessão do Terminal:

sudo mkdir -p /usr/local/share/zsh/site-functions sudo ln -svf "/Applications/Microsoft Defender.app/Contents/Resources/Tools/mdatp_completion.zsh" /usr/local/share/zsh/site-functions/_mdatp

Diretório de quarentena de Microsoft Defender para Endpoint cliente

/Library/Application Support/Microsoft/Defender/quarantine/ contém os ficheiros colocados em quarentena por mdatp. Os ficheiros têm o nome do trackingId de ameaças. Os trackingIds atuais são apresentados com mdatp threat list.

Desinstalar

Existem várias formas de desinstalar Microsoft Defender para Endpoint no macOS. Embora a desinstalação gerida centralmente esteja disponível no JAMF, ainda não está disponível para Microsoft Intune.

Toda a desinstalação de Microsoft Defender para Endpoint no macOS requer o seguinte:

Crie uma etiqueta de dispositivo e atribua um nome à etiqueta desativada e atribua-a ao macOS onde Microsoft Defender para macOS está a ser desinstalado.

Crie um Grupo de dispositivos e dê-lhe o nome (por exemplo, MacOS desativado) e atribua um grupo de utilizadores que os possa ver.

Nota: os passos 1 e 2 são opcionais se não quiser ver estes dispositivos que foram descontinuados no "Inventário de dispositivos" durante 180 dias.

Remova as políticas "Definir Preferências" que contêm a Proteção contra Adulteração ou através da configuração manual.

No portal Microsoft Defender, no painel de navegação, selecione Definições>Offboard e, em seguida, selecione o sistema operativo para iniciar o processo.

Desinstale a aplicação Microsoft Defender para Endpoint.

Remova o dispositivo do grupo para políticas de extensão do sistema se tiver sido utilizada uma MDM para as definir.

Desinstalação interativa

- AbraAplicaçõesdo Finder>. Selecione à direita no Microsoft Defender para Endpoint e, em seguida, selecione Mover para o Lixo.

A partir da linha de comandos

sudo '/Library/Application Support/Microsoft/Defender/uninstall/uninstall'

Utilizar o JAMF Pro

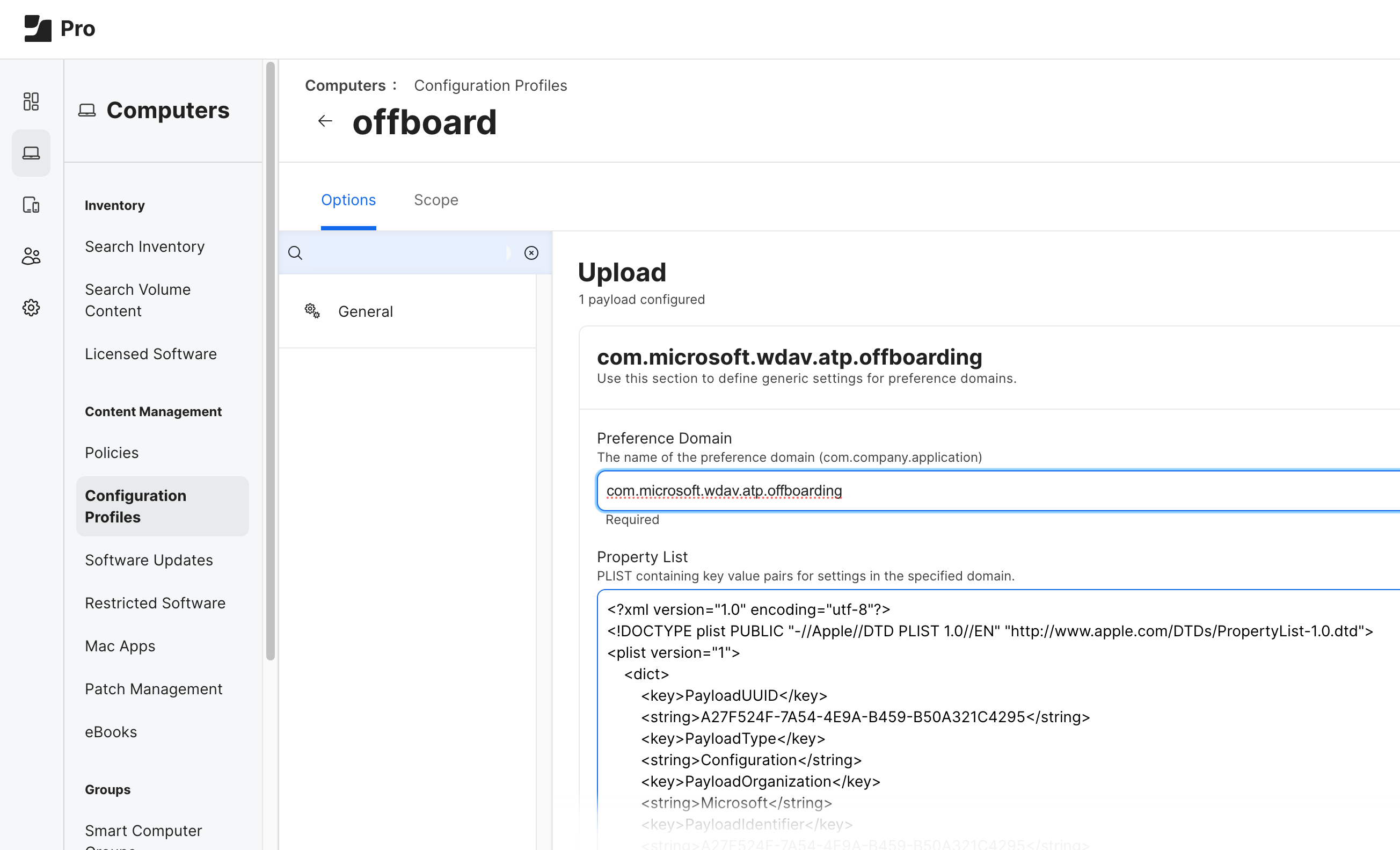

Para desinstalar Microsoft Defender para Endpoint no macOS com o JAMF Pro, carregue o perfil de exclusão.

O perfil de exclusão deve ser carregado sem quaisquer modificações e com o Nome de domínio de preferência definido com.microsoft.wdav.atp.offboardingcomo , conforme mostrado na imagem seguinte:

Nota

Se tiver problemas ao desinstalar o Defender para Endpoint no Mac e vir nos seus relatórios um item para Microsoft Defender Extensão de Segurança de Ponto Final, siga estes passos:

- Reinstale a aplicação Microsoft Defender.

- Arraste Microsoft Defender.app para o Lixo.

- Execute este comando:

sudo /Library/Application Support/Microsoft/Defender/uninstall/install_helper execute --path '/Library/Application Support/Microsoft/Defender/uninstall/uninstall' --args --post-uninstall-hook. - Reinicie o dispositivo.

O portal do Microsoft Defender

Quando são detetadas ameaças, a equipa de segurança pode ver as deteções e, se necessário, executar ações de resposta num dispositivo no portal Microsoft Defender (https://security.microsoft.com). O Microsoft Defender combina proteção, deteção, investigação e resposta a ameaças numa localização central. Para mais informações, consulte os seguintes recursos: