Novos perfis de configuração para macOS Big Sur e versões mais recentes do macOS

Aplica-se a:

- API do Microsoft Defender para Endpoint 1

- Microsoft Defender para Endpoint Plano 2

- Microsoft Defender XDR

Quer experimentar o Microsoft Defender para Ponto Final? Inscrever-se para uma avaliação gratuita.

Se tiver implementado Microsoft Defender para Endpoint no macOS num ambiente gerido (através de JAMF, Intune ou outra solução mdm), tem de implementar novos perfis de configuração. Se não realizar estes passos, os utilizadores receberão pedidos de aprovação para executar estes novos componentes.

JAMF

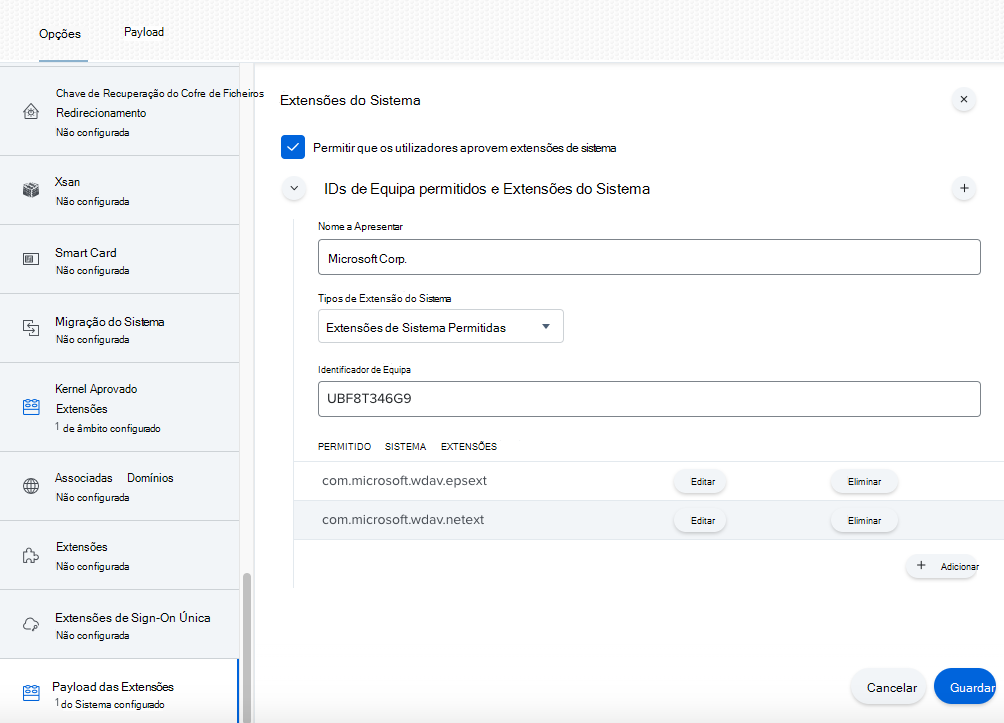

Política de Extensões do Sistema JAMF

Para aprovar as extensões do sistema, crie o seguinte payload:

Em Perfis de Configuração de Computadores>, selecione Opções > Extensões do Sistema.

Selecione Extensões de Sistema Permitidas na lista pendente Tipos de Extensão do Sistema .

Utilize UBF8T346G9 para o ID de Equipa.

Adicione os seguintes identificadores de pacote à lista Extensões de Sistema Permitidas :

- com.microsoft.wdav.epsext

- com.microsoft.wdav.netext

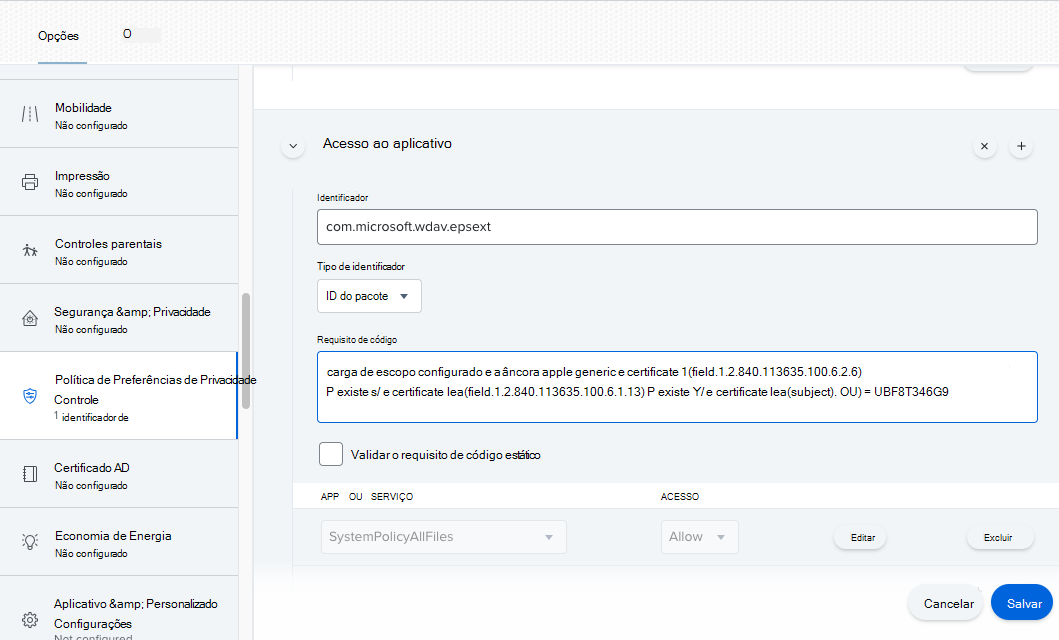

Controlo de Política de Preferências de Privacidade

Adicione o seguinte payload JAMF para conceder Acesso Total ao Disco à Extensão de Segurança de Ponto Final do Microsoft Defender para Endpoint. Esta política é um pré-requisito para executar a extensão no seu dispositivo.

Selecione Opções>Controlo de Política de Preferências de Privacidade.

Utilize

com.microsoft.wdav.epsextcomo Identificador eBundle IDcomo Tipo de pacote.Definir o Requisito de Código como

identifier "com.microsoft.wdav.epsext" and anchor apple generic and certificate 1[field.1.2.840.113635.100.6.2.6] /* exists */ and certificate leaf[field.1.2.840.113635.100.6.1.13] /* exists */ and certificate leaf[subject.OU] = UBF8T346G9Defina a Aplicação ou o serviço como SystemPolicyAllFiles e aceda a Permitir.

Política de Extensão de Rede

Como parte das capacidades de Deteção e Resposta de Pontos Finais, Microsoft Defender para Endpoint no macOS inspeciona o tráfego do socket e reporta estas informações ao portal do Microsoft Defender. A seguinte política permite que a extensão de rede execute esta funcionalidade.

Nota

O JAMF não tem suporte incorporado para políticas de filtragem de conteúdos, que são um pré-requisito para ativar as extensões de rede que Microsoft Defender para Endpoint nas instalações do macOS no dispositivo. Além disso, por vezes, o JAMF altera o conteúdo das políticas que estão a ser implementadas. Como tal, os passos seguintes fornecem uma solução que envolve assinar o perfil de configuração.

Guarde o seguinte conteúdo no seu dispositivo como

com.microsoft.network-extension.mobileconfigum editor de texto:<?xml version="1.0" encoding="UTF-8"?><!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd"> <plist version="1"> <dict> <key>PayloadUUID</key> <string>DA2CC794-488B-4AFF-89F7-6686A7E7B8AB</string> <key>PayloadType</key> <string>Configuration</string> <key>PayloadOrganization</key> <string>Microsoft Corporation</string> <key>PayloadIdentifier</key> <string>DA2CC794-488B-4AFF-89F7-6686A7E7B8AB</string> <key>PayloadDisplayName</key> <string>Microsoft Defender Network Extension</string> <key>PayloadDescription</key> <string/> <key>PayloadVersion</key> <integer>1</integer> <key>PayloadEnabled</key> <true/> <key>PayloadRemovalDisallowed</key> <true/> <key>PayloadScope</key> <string>System</string> <key>PayloadContent</key> <array> <dict> <key>PayloadUUID</key> <string>2BA070D9-2233-4827-AFC1-1F44C8C8E527</string> <key>PayloadType</key> <string>com.apple.webcontent-filter</string> <key>PayloadOrganization</key> <string>Microsoft Corporation</string> <key>PayloadIdentifier</key> <string>CEBF7A71-D9A1-48BD-8CCF-BD9D18EC155A</string> <key>PayloadDisplayName</key> <string>Approved Network Extension</string> <key>PayloadDescription</key> <string/> <key>PayloadVersion</key> <integer>1</integer> <key>PayloadEnabled</key> <true/> <key>FilterType</key> <string>Plugin</string> <key>UserDefinedName</key> <string>Microsoft Defender Network Extension</string> <key>PluginBundleID</key> <string>com.microsoft.wdav</string> <key>FilterSockets</key> <true/> <key>FilterDataProviderBundleIdentifier</key> <string>com.microsoft.wdav.netext</string> <key>FilterDataProviderDesignatedRequirement</key> <string>identifier "com.microsoft.wdav.netext" and anchor apple generic and certificate 1[field.1.2.840.113635.100.6.2.6] /* exists */ and certificate leaf[field.1.2.840.113635.100.6.1.13] /* exists */ and certificate leaf[subject.OU] = UBF8T346G9</string> </dict> </array> </dict> </plist>Verifique se o ficheiro acima foi copiado corretamente ao executar o

plutilutilitário no Terminal:$ plutil -lint <PathToFile>/com.microsoft.network-extension.mobileconfigPor exemplo, se o ficheiro tiver sido armazenado em Documentos:

$ plutil -lint ~/Documents/com.microsoft.network-extension.mobileconfigVerifique se o comando produz

OK.<PathToFile>/com.microsoft.network-extension.mobileconfig: OKSiga as instruções nesta página para criar um certificado de assinatura com a autoridade de certificação incorporada do JAMF.

Depois de o certificado ser criado e instalado no seu dispositivo, execute o seguinte comando a partir do Terminal para assinar o ficheiro:

$ security cms -S -N "<CertificateName>" -i <PathToFile>/com.microsoft.network-extension.mobileconfig -o <PathToSignedFile>/com.microsoft.network-extension.signed.mobileconfigPor exemplo, se o nome do certificado for SigningCertificate e o ficheiro assinado for armazenado em Documentos:

$ security cms -S -N "SigningCertificate" -i ~/Documents/com.microsoft.network-extension.mobileconfig -o ~/Documents/com.microsoft.network-extension.signed.mobileconfigNo portal do JAMF, navegue para Perfis de Configuração e clique no botão Carregar . Selecione

com.microsoft.network-extension.signed.mobileconfigquando lhe for pedido o ficheiro.

Intune

Política de Extensões do Sistema Intune

Para aprovar as extensões do sistema:

No Intune, abra Gerir>Configuração do dispositivo. Selecione Gerir>Perfis>Create Perfil.

Escolha um nome para o perfil. Altere Platform=macOS para Profile type=Extensions. Selecione Criar.

BasicsNo separador, atribua um nome a este novo perfil.Configuration settingsNo separador, adicione as seguintes entradas naAllowed system extensionssecção:

| Identificador do pacote | Identificador de equipa |

|---|---|

| com.microsoft.wdav.epsext | UBF8T346G9 |

| com.microsoft.wdav.netext | UBF8T346G9 |

AssignmentsNo separador, atribua este perfil a Todos os Utilizadores & Todos os dispositivos.- Reveja e crie este perfil de configuração.

Create e implementar o Perfil de Configuração Personalizada

O seguinte perfil de configuração permite a extensão de rede e concede Acesso Total ao Disco à extensão do sistema de Segurança de Ponto Final.

Guarde o seguinte conteúdo num ficheiro com o nomesysext.xml:

<?xml version="1.0" encoding="UTF-8"?><!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd">

<plist version="1">

<dict>

<key>PayloadUUID</key>

<string>7E53AC50-B88D-4132-99B6-29F7974EAA3C</string>

<key>PayloadType</key>

<string>Configuration</string>

<key>PayloadOrganization</key>

<string>Microsoft Corporation</string>

<key>PayloadIdentifier</key>

<string>7E53AC50-B88D-4132-99B6-29F7974EAA3C</string>

<key>PayloadDisplayName</key>

<string>Microsoft Defender System Extensions</string>

<key>PayloadDescription</key>

<string/>

<key>PayloadVersion</key>

<integer>1</integer>

<key>PayloadEnabled</key>

<true/>

<key>PayloadRemovalDisallowed</key>

<true/>

<key>PayloadScope</key>

<string>System</string>

<key>PayloadContent</key>

<array>

<dict>

<key>PayloadUUID</key>

<string>2BA070D9-2233-4827-AFC1-1F44C8C8E527</string>

<key>PayloadType</key>

<string>com.apple.webcontent-filter</string>

<key>PayloadOrganization</key>

<string>Microsoft Corporation</string>

<key>PayloadIdentifier</key>

<string>CEBF7A71-D9A1-48BD-8CCF-BD9D18EC155A</string>

<key>PayloadDisplayName</key>

<string>Approved Network Extension</string>

<key>PayloadDescription</key>

<string/>

<key>PayloadVersion</key>

<integer>1</integer>

<key>PayloadEnabled</key>

<true/>

<key>FilterType</key>

<string>Plugin</string>

<key>UserDefinedName</key>

<string>Microsoft Defender Network Extension</string>

<key>PluginBundleID</key>

<string>com.microsoft.wdav</string>

<key>FilterSockets</key>

<true/>

<key>FilterDataProviderBundleIdentifier</key>

<string>com.microsoft.wdav.netext</string>

<key>FilterDataProviderDesignatedRequirement</key>

<string>identifier "com.microsoft.wdav.netext" and anchor apple generic and certificate 1[field.1.2.840.113635.100.6.2.6] /* exists */ and certificate leaf[field.1.2.840.113635.100.6.1.13] /* exists */ and certificate leaf[subject.OU] = UBF8T346G9</string>

</dict>

<dict>

<key>PayloadUUID</key>

<string>56105E89-C7C8-4A95-AEE6-E11B8BEA0366</string>

<key>PayloadType</key>

<string>com.apple.TCC.configuration-profile-policy</string>

<key>PayloadOrganization</key>

<string>Microsoft Corporation</string>

<key>PayloadIdentifier</key>

<string>56105E89-C7C8-4A95-AEE6-E11B8BEA0366</string>

<key>PayloadDisplayName</key>

<string>Privacy Preferences Policy Control</string>

<key>PayloadDescription</key>

<string/>

<key>PayloadVersion</key>

<integer>1</integer>

<key>PayloadEnabled</key>

<true/>

<key>Services</key>

<dict>

<key>SystemPolicyAllFiles</key>

<array>

<dict>

<key>Identifier</key>

<string>com.microsoft.wdav.epsext</string>

<key>CodeRequirement</key>

<string>identifier "com.microsoft.wdav.epsext" and anchor apple generic and certificate 1[field.1.2.840.113635.100.6.2.6] /* exists */ and certificate leaf[field.1.2.840.113635.100.6.1.13] /* exists */ and certificate leaf[subject.OU] = UBF8T346G9</string>

<key>IdentifierType</key>

<string>bundleID</string>

<key>StaticCode</key>

<integer>0</integer>

<key>Allowed</key>

<integer>1</integer>

</dict>

</array>

</dict>

</dict>

</array>

</dict>

</plist>

Verifique se o ficheiro acima foi copiado corretamente. No Terminal, execute o seguinte comando e verifique se produz OK:

$ plutil -lint sysext.xml

sysext.xml: OK

Para implementar este perfil de configuração personalizado:

No Intune, abra Gerir>Configuração do dispositivo. Selecione Gerir>Perfis>Create perfil.

Escolha um nome para o perfil. Altere Platform=macOS and Profile type=Custom. Selecione Configurar.

Abra o perfil de configuração e carregue sysext.xml. Este ficheiro foi criado no passo anterior.

Selecione OK.

AssignmentsNo separador, atribua este perfil a Todos os Utilizadores & Todos os dispositivos.Reveja e crie este perfil de configuração.

Sugestão

Quer saber mais? Engage com a comunidade de Segurança da Microsoft na nossa Comunidade Tecnológica: Microsoft Defender para Endpoint Tech Community.