Gerir extensões de sistema com o Jamf

Este artigo descreve os procedimentos a implementar no processo de gestão das extensões do sistema para garantir que Microsoft Defender para Endpoint funciona corretamente no macOS.

Jamf

Política de Extensões do Sistema Jamf

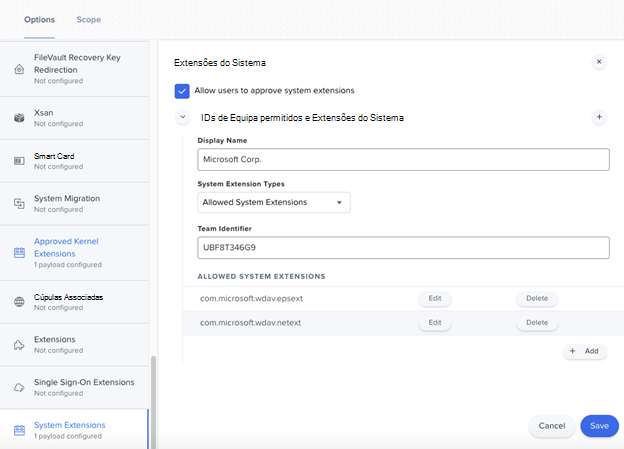

Para aprovar as extensões do sistema, execute os seguintes passos:

Selecione Perfis de Configuração de Computadores >e, em seguida, selecione Opções > Extensões do Sistema.

Selecione Extensões de Sistema Permitidas na lista pendente Tipos de Extensão do Sistema .

Utilize UBF8T346G9 para o ID de Equipa.

Adicione os seguintes identificadores de pacote à lista Extensões de Sistema Permitidas :

- com.microsoft.wdav.epsext

- com.microsoft.wdav.netext

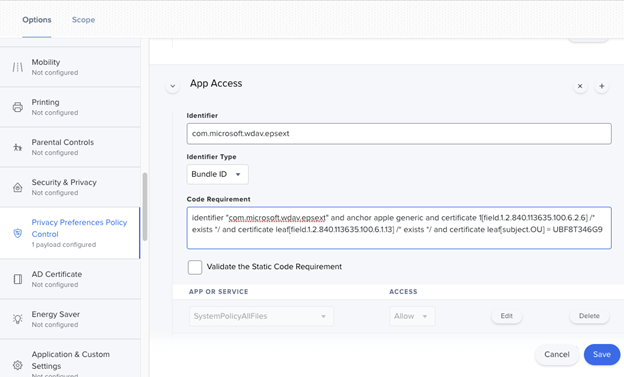

Controlo de Política de Preferências de Privacidade (também conhecido como Acesso Total ao Disco)

Adicione o seguinte payload do Jamf para conceder Acesso Total ao Disco à Extensão de Segurança do Microsoft Defender para Endpoint. Esta política é um pré-requisito para executar a extensão no seu dispositivo.

Selecione Opções > Controlo de Política de Preferências de Privacidade.

Utilize com.microsoft.wdav.epsext como o Identificador e o ID do Pacote como tipo de Pacote.

Defina o Requisito de Código para o identificador com.microsoft.wdav.epsext e anchor apple generic e certificado 1[field.1.2.840.113635.100.6.2.6] / existe / e folha de certificado[campo.1.2.840.113635.100.6.1.13] / existe / e folha de certificado[assunto. UO] = UBF8T346G9.

Defina a Aplicação ou o serviço como SystemPolicyAllFiles e aceda a Permitir.

Política de Extensão de Rede

Como parte das capacidades de Deteção e Resposta de Pontos Finais, Microsoft Defender para Endpoint no macOS inspeciona o tráfego do socket e reporta estas informações ao portal do Microsoft Defender. A seguinte política permite que a extensão de rede execute esta funcionalidade:

Nota

O Jamf não tem suporte incorporado para políticas de filtragem de conteúdos, que são um pré-requisito para ativar as extensões de rede que Microsoft Defender para Endpoint nas instalações do macOS no dispositivo. Além disso, o Jamf por vezes altera o conteúdo das políticas que estão a ser implementadas. Como tal, os passos seguintes fornecem uma solução que envolve assinar o perfil de configuração.

- Guarde o seguinte conteúdo no seu dispositivo como com.microsoft.network-extension.mobileconfig com um editor de texto:

<?xml version="1.0" encoding="UTF-8"?><!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd">

<plist version="1">

<dict>

<key>PayloadUUID</key>

<string>DA2CC794-488B-4AFF-89F7-6686A7E7B8AB</string>

<key>PayloadType</key>

<string>Configuration</string>

<key>PayloadOrganization</key>

<string>Microsoft Corporation</string>

<key>PayloadIdentifier</key>

<string>DA2CC794-488B-4AFF-89F7-6686A7E7B8AB</string>

<key>PayloadDisplayName</key>

<string>Microsoft Defender Network Extension</string>

<key>PayloadDescription</key>

<string/>

<key>PayloadVersion</key>

<integer>1</integer>

<key>PayloadEnabled</key>

<true/>

<key>PayloadRemovalDisallowed</key>

<true/>

<key>PayloadScope</key>

<string>System</string>

<key>PayloadContent</key>

<array>

<dict>

<key>PayloadUUID</key>

<string>2BA070D9-2233-4827-AFC1-1F44C8C8E527</string>

<key>PayloadType</key>

<string>com.apple.webcontent-filter</string>

<key>PayloadOrganization</key>

<string>Microsoft Corporation</string>

<key>PayloadIdentifier</key>

<string>CEBF7A71-D9A1-48BD-8CCF-BD9D18EC155A</string>

<key>PayloadDisplayName</key>

<string>Approved Network Extension</string>

<key>PayloadDescription</key>

<string/>

<key>PayloadVersion</key>

<integer>1</integer>

<key>PayloadEnabled</key>

<true/>

<key>FilterType</key>

<string>Plugin</string>

<key>UserDefinedName</key>

<string>Microsoft Defender Network Extension</string>

<key>PluginBundleID</key>

<string>com.microsoft.wdav</string>

<key>FilterSockets</key>

<true/>

<key>FilterDataProviderBundleIdentifier</key>

<string>com.microsoft.wdav.netext</string>

<key>FilterDataProviderDesignatedRequirement</key>

<string>identifier "com.microsoft.wdav.netext" and anchor apple generic and certificate 1[field.1.2.840.113635.100.6.2.6] /* exists */ and certificate leaf[field.1.2.840.113635.100.6.1.13] /* exists */ and certificate leaf[subject.OU] = UBF8T346G9</string>

</dict>

</array>

</dict>

</plist>

- Verifique se o conteúdo acima foi copiado corretamente para o ficheiro ao executar o utilitário plutil no terminal:

$ plutil -lint <PathToFile>/com.microsoft.network-extension.mobileconfig

Por exemplo, se o ficheiro tiver sido armazenado em Documentos:

$ plutil -lint ~/Documents/com.microsoft.network-extension.mobileconfig

- Verifique se o comando é apresentado como OK

<PathToFile>/com.microsoft.network-extension.mobileconfig: OK

Siga as instruções nesta página para criar um certificado de assinatura com a autoridade de certificação incorporada do Jamf.

Depois de o certificado ser criado e instalado no seu dispositivo, execute o seguinte comando a partir do terminal para assinar o ficheiro:

$ security cms -S -N "<CertificateName>" -i <PathToFile>/com.microsoft.network-extension.mobileconfig -o <PathToSignedFile>/com.microsoft.network-extension.signed.mobileconfig

Por exemplo, se o nome do certificado for SigningCertificate e o ficheiro assinado for armazenado em Documentos:

$ security cms -S -N "SigningCertificate" -i ~/Documents/com.microsoft.network-extension.mobileconfig -o ~/Documents/com.microsoft.network-extension.signed.mobileconfig

- No portal do Jamf, navegue para Perfis de Configuração e selecione o botão Carregar . Selecione com.microsoft.network-extension.signed.mobileconfig quando lhe for pedido o ficheiro.

Comentários

Brevemente: Ao longo de 2024, vamos descontinuar progressivamente o GitHub Issues como mecanismo de feedback para conteúdos e substituí-lo por um novo sistema de feedback. Para obter mais informações, veja: https://aka.ms/ContentUserFeedback.

Submeter e ver comentários