Configurar políticas de auditoria para logs de eventos do Windows

Para aprimorar as deteções e coletar mais informações sobre ações do usuário, como logons NTLM e alterações de grupos de segurança, o Microsoft Defender for Identity depende de entradas específicas nos logs de eventos do Windows. A configuração adequada das configurações da Política de Auditoria Avançada em seus controladores de domínio é crucial para evitar lacunas nos logs de eventos e cobertura incompleta do Defender for Identity.

Este artigo descreve como definir as configurações da Política de Auditoria Avançada conforme necessário para um sensor do Defender for Identity. Ele também descreve outras configurações para tipos de eventos específicos.

O Defender for Identity gera problemas de integridade para cada um desses cenários se eles forem detetados. Para obter mais informações, consulte Microsoft Defender para problemas de integridade de identidade.

Pré-requisitos

- Antes de executar os comandos do Defender for Identity PowerShell, certifique-se de que baixou o módulo do PowerShell do Defender for Identity.

Gerar um relatório de configurações atuais via PowerShell

Antes de começar a criar novas políticas de evento e auditoria, recomendamos que você execute o seguinte comando do PowerShell para gerar um relatório de suas configurações de domínio atuais:

New-MDIConfigurationReport [-Path] <String> [-Mode] <String> [-OpenHtmlReport]

No comando anterior:

PathEspecifica o caminho para salvar os relatórios.ModeEspecifica se você deseja usarDomaino modo ORLocalMachine. NoDomainmodo, as configurações são coletadas dos objetos de Diretiva de Grupo (GPOs). NoLocalMachinemodo, as configurações são coletadas da máquina local.OpenHtmlReportabre o relatório HTML depois que o relatório é gerado.

Por exemplo, para gerar um relatório e abri-lo em seu navegador padrão, execute o seguinte comando:

New-MDIConfigurationReport -Path "C:\Reports" -Mode Domain -OpenHtmlReport

Para obter mais informações, consulte a referência do PowerShell DefenderforIdentity.

Gorjeta

O Domain relatório de modo inclui apenas configurações definidas como políticas de grupo no domínio. Se você tiver configurações definidas localmente em seus controladores de domínio, recomendamos que você também execute o script Test-MdiReadiness.ps1 .

Configurar auditoria para controladores de domínio

Atualize as definições da Política de Auditoria Avançada e as configurações adicionais para eventos e tipos de eventos específicos, como utilizadores, grupos, computadores e muito mais. As configurações de auditoria para controladores de domínio incluem:

- Configurações avançadas da Política de Auditoria

- Auditoria NTLM

- Auditoria de objetos de domínio

Para obter mais informações, consulte Perguntas frequentes sobre auditoria de segurança avançada.

Use os procedimentos a seguir para configurar a auditoria nos controladores de domínio que você está usando com o Defender for Identity.

Definir configurações de Política de Auditoria Avançada a partir da interface do usuário

Este procedimento descreve como modificar as configurações da Diretiva de Auditoria Avançada do controlador de domínio conforme necessário para o Defender for Identity por meio da interface do usuário.

Problema de integridade relacionado: a Auditoria Avançada dos Serviços de Diretório não está habilitada conforme necessário

Para definir as definições da Política de Auditoria Avançada:

Inicie sessão no servidor como Administrador de Domínio.

Abra o Editor de Gerenciamento de Diretiva de Grupo em Gerenciamento de Diretiva de Grupo das Ferramentas>do Gerenciador de Servidores.>

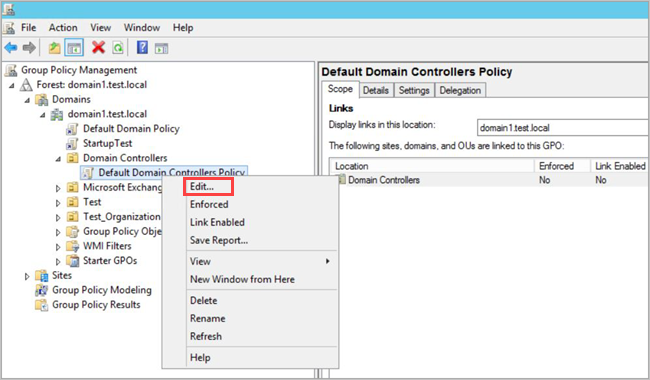

Expanda Unidades Organizacionais de Controladores de Domínio, clique com o botão direito do mouse em Diretiva de Controladores de Domínio Padrão e selecione Editar.

Nota

Use a política Controladores de Domínio Padrão ou um GPO dedicado para definir essas políticas.

Na janela que se abre, vá para Definições de Segurança das Definições>do Windows das Políticas>de Configuração>do Computador. Dependendo da política que você deseja habilitar, faça o seguinte:

Vá para Advanced Audit Policy Configuration>Audit Policies.

Em Políticas de Auditoria, edite cada uma das políticas a seguir e selecione Configurar os seguintes eventos de auditoria para eventos de Êxito e Falha .

Política de auditoria Subcategoria Aciona IDs de evento Logon de conta Validação de credenciais de auditoria 4776 Gestão de Contas Auditar a Gestão de Contas Informáticas* 4741, 4743 Gestão de Contas Gestão do Grupo de Distribuição de Auditoria* 4753, 4763 Gestão de Contas Gestão do Grupo de Segurança de Auditoria* 4728, 4729, 4730, 4732, 4733, 4756, 4757, 4758 Gestão de Contas Auditar o gerenciamento de contas de usuário 4726 Acesso DS Alterações no serviço de diretório de auditoria* 5136 Sistema Extensão do Sistema de Segurança de Auditoria* 7045 Acesso DS Acesso ao Serviço de Diretório de Auditoria 4662 - Para este evento, você também deve configurar a auditoria de objeto de domínio. Nota

* As subcategorias observadas não suportam eventos de falha. No entanto, recomendamos adicioná-los para fins de auditoria, caso sejam implementados no futuro. Para obter mais informações, consulte Auditar gerenciamento de conta de computador, Auditar gerenciamento de grupo de segurança e Auditar extensão do sistema de segurança.

Por exemplo, para configurar o Gerenciamento de Grupo de Segurança de Auditoria, em Gerenciamento de Contas, clique duas vezes em Gerenciamento de Grupo de Segurança de Auditoria e selecione Configurar os seguintes eventos de auditoria para eventos de Êxito e Falha .

Em um prompt de comando elevado, digite

gpupdate.Depois de aplicar a política via GPO, verifique se os novos eventos aparecem no Visualizador de Eventos, em Segurança de Logs>do Windows.

Para testar suas políticas de auditoria a partir da linha de comando, execute o seguinte comando:

auditpol.exe /get /category:*

Para obter mais informações, consulte a documentação de referência auditpol.

Definir configurações de Política de Auditoria Avançada usando o PowerShell

As ações a seguir descrevem como modificar as configurações da Política de Auditoria Avançada do controlador de domínio conforme necessário para o Defender for Identity usando o PowerShell.

Problema de integridade relacionado: a Auditoria Avançada dos Serviços de Diretório não está habilitada conforme necessário

Para definir as configurações, execute:

Set-MDIConfiguration [-Mode] <String> [-Configuration] <String[]> [-CreateGpoDisabled] [-SkipGpoLink] [-Force]

No comando anterior:

ModeEspecifica se você deseja usarDomaino modo ORLocalMachine. NoDomainmodo, as configurações são coletadas dos objetos de Diretiva de Grupo. NoLocalMachinemodo, as configurações são coletadas da máquina local.ConfigurationEspecifica qual configuração definir. UseAllpara definir todas as configurações.CreateGpoDisabledespecifica se os GPOs são criados e mantidos como desabilitados.SkipGpoLinkespecifica que os links de GPO não são criados.Forceespecifica que a configuração está definida ou que os GPOs são criados sem validar o estado atual.

Para exibir suas políticas de auditoria, use o comando para mostrar os Get-MDIConfiguration valores atuais:

Get-MDIConfiguration [-Mode] <String> [-Configuration] <String[]>

No comando anterior:

ModeEspecifica se você deseja usarDomaino modo ORLocalMachine. NoDomainmodo, as configurações são coletadas dos objetos de Diretiva de Grupo. NoLocalMachinemodo, as configurações são coletadas da máquina local.ConfigurationEspecifica qual configuração obter. UseAllpara obter todas as configurações.

Para testar suas políticas de auditoria, use o Test-MDIConfiguration comando para obter uma true resposta ou false sobre se os valores estão configurados corretamente:

Test-MDIConfiguration [-Mode] <String> [-Configuration] <String[]>

No comando anterior:

ModeEspecifica se você deseja usarDomaino modo ORLocalMachine. NoDomainmodo, as configurações são coletadas dos objetos de Diretiva de Grupo. NoLocalMachinemodo, as configurações são coletadas da máquina local.ConfigurationEspecifica qual configuração testar. UseAllpara testar todas as configurações.

Para obter mais informações, consulte as seguintes referências do PowerShell DefenderForIdentity:

Configurar auditoria NTLM

Esta seção descreve as etapas de configuração adicionais necessárias para auditar o evento 8004 do Windows.

Nota

- As diretivas de grupo de domínio para coletar o evento 8004 do Windows devem ser aplicadas somente aos controladores de domínio.

- Quando um sensor do Defender for Identity analisa o evento 8004 do Windows, as atividades de autenticação NTLM do Defender for Identity são enriquecidas com os dados acessados pelo servidor.

Problema de integridade relacionado: a auditoria NTLM não está habilitada

Para configurar a auditoria NTLM:

Depois de definir as configurações iniciais da Política de Auditoria Avançada (por meio da interface do usuário ou do PowerShell), abra o Gerenciamento de Política de Grupo. Em seguida, vá para Opções de Segurança de Políticas>Locais de Política>de Controladores de Domínio Padrão.

Configure as políticas de segurança especificadas da seguinte maneira:

Configuração de política de segurança Value Segurança de rede: Restringir NTLM: tráfego NTLM de saída para servidores remotos Auditar tudo Segurança de rede: Restringir NTLM: Auditar a autenticação NTLM neste domínio Ativar tudo Segurança de rede: Restringir NTLM: auditar o tráfego NTLM de entrada Habilitar auditoria para todas as contas

Por exemplo, para configurar o tráfego NTLM de saída para servidores remotos, em Opções de Segurança, clique duas vezes em Segurança de rede: Restringir NTLM: tráfego NTLM de saída para servidores remotos e selecione Auditar tudo.

Configurar auditoria de objeto de domínio

Para coletar eventos para alterações de objeto, como para o evento 4662, você também deve configurar a auditoria de objetos no usuário, grupo, computador e outros objetos. O procedimento a seguir descreve como habilitar a auditoria no domínio do Ative Directory.

Importante

Revise e audite suas políticas (por meio da interface do usuário ou do PowerShell) antes de habilitar a coleta de eventos, para garantir que os controladores de domínio estejam configurados corretamente para registrar os eventos necessários. Se essa auditoria estiver configurada corretamente, ela deverá ter um efeito mínimo no desempenho do servidor.

Problema de integridade relacionado: a Auditoria de Objetos dos Serviços de Diretório não está habilitada conforme necessário

Para configurar a auditoria de objetos de domínio:

Vá para o console Usuários e Computadores do Ative Directory.

Selecione o domínio que deseja auditar.

Selecione o menu Exibir e, em seguida, selecione Recursos avançados.

Clique com o botão direito do mouse no domínio e selecione Propriedades.

Vá para a guia Segurança e selecione Avançado.

Em Configurações de Segurança Avançadas, selecione a guia Auditoria e, em seguida, selecione Adicionar.

Escolha Selecionar uma entidade de segurança.

Em Digite o nome do objeto a ser selecionado, digite Todos. Em seguida, selecione Verificar nomes>OK.

Em seguida, você retorna à Entrada de Auditoria. Selecione as opções seguintes:

Em Tipo, selecione Êxito.

Em Aplica-se a, selecione Objetos de usuário descendente.

Em Permissões, role para baixo e selecione o botão Limpar tudo .

Role para cima e selecione Controle total. Todas as permissões são selecionadas.

Desmarque a seleção para as permissões Conteúdo da lista, Ler todas as propriedades e Permissões de leitura e selecione OK. Esta etapa define todas as configurações de Propriedades como Gravação.

Agora, todas as alterações relevantes nos serviços de diretório aparecem como eventos 4662 quando são acionadas.

Repita as etapas neste procedimento, mas para Aplica-se a, selecione os seguintes tipos de objeto:

- Objetos de grupo descendentes

- Objetos de computador descendentes

- Objetos msDS-GroupManagedServiceAccount descendentes

- Objetos msDS-ManagedServiceAccount descendentes

Nota

Atribuir as permissões de auditoria em Todos os objetos descendentes também funcionaria, mas você precisa apenas dos tipos de objeto detalhados na última etapa.

Configurar auditoria no AD FS

Problema de integridade relacionado: a auditoria no contêiner do AD FS não está habilitada conforme necessário

Para configurar a auditoria nos Serviços de Federação do Ative Directory (AD FS):

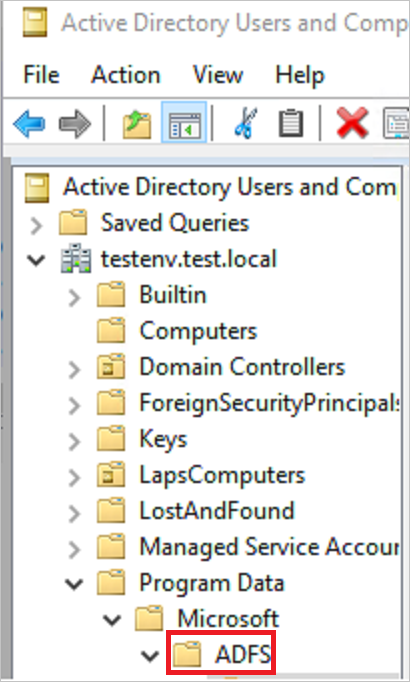

Vá para o console Usuários e Computadores do Ative Directory e selecione o domínio onde deseja habilitar os logs.

Vá para Dados do>Programa Microsoft>ADFS.

Clique com o botão direito do mouse em ADFS e selecione Propriedades.

Vá para a guia Segurança e selecione >Configurações avançadas de segurança. Em seguida, vá para a guia Auditoria e selecione Adicionar>Selecione uma entidade de segurança.

Em Digite o nome do objeto a ser selecionado, digite Todos. Em seguida, selecione Verificar nomes>OK.

Em seguida, você retorna à Entrada de Auditoria. Selecione as opções seguintes:

- Em Tipo, selecione Todos.

- Em Aplica-se a, selecione Este objeto e todos os objetos descendentes.

- Em Permissões, role para baixo e selecione Limpar tudo. Role para cima e selecione Ler todas as propriedades e Gravar todas as propriedades.

Selecione OK.

Configurar o log detalhado para eventos do AD FS

Os sensores executados em servidores AD FS devem ter o nível de auditoria definido como Detalhado para eventos relevantes. Por exemplo, use o seguinte comando para configurar o nível de auditoria para Verbose:

Set-AdfsProperties -AuditLevel Verbose

Configurar auditoria no AD CS

Se estiver a trabalhar com um servidor dedicado com os Serviços de Certificados do Ative Directory (AD CS) configurados, configure a auditoria da seguinte forma para ver alertas dedicados e relatórios de Pontuação Segura:

Crie uma política de grupo para aplicar ao seu servidor AD CS. Edite-o e defina as seguintes configurações de auditoria:

Vá para Configuração do Computador\Políticas\Configurações do Windows\Configurações de Segurança\Configuração Avançada de Política de Auditoria\Políticas de Auditoria\Acesso a Objetos\Serviços de Certificação de Auditoria.

Marque as caixas de seleção para configurar eventos de auditoria para Êxito e Falha.

Configure a auditoria na autoridade de certificação (CA) usando um dos seguintes métodos:

Para configurar a auditoria de autoridade de certificação usando a linha de comando, execute:

certutil –setreg CA\AuditFilter 127 net stop certsvc && net start certsvcPara configurar a auditoria de autoridade de certificação usando a GUI:

Selecione Iniciar>Autoridade de Certificação (aplicativo MMC Desktop). Clique com o botão direito do mouse no nome da autoridade de certificação e selecione Propriedades.

Selecione o separador Auditoria , selecione todos os eventos que pretende auditar e, em seguida, selecione Aplicar.

Nota

Configurar a auditoria de eventos Iniciar e Parar Serviços de Certificados do Ative Directory pode causar atrasos de reinicialização quando você estiver lidando com um grande banco de dados do AD CS. Considere remover entradas irrelevantes do banco de dados. Em alternativa, abstenha-se de ativar este tipo específico de evento.

Configurar auditoria no Microsoft Entra Connect

Para configurar a auditoria em servidores Microsoft Entra Connect:

Crie uma política de grupo para aplicar aos seus servidores Microsoft Entra Connect. Edite-o e defina as seguintes configurações de auditoria:

Vá para Configuração do Computador\Políticas\Configurações do Windows\Configurações de Segurança\Configuração Avançada da Política de Auditoria\Políticas de Auditoria\Logon/Logoff\Logon de Auditoria.

Marque as caixas de seleção para configurar eventos de auditoria para Êxito e Falha.

Configurar auditoria no contêiner de configuração

Nota

A auditoria do contêiner de configuração é solicitada somente para ambientes que atualmente têm ou já tiveram o Microsoft Exchange, pois esses ambientes têm um contêiner do Exchange localizado na seção Configuração do domínio.

Problema de integridade relacionado: a auditoria no contêiner Configuração não está habilitada conforme necessário

Abra a ferramenta ADSI Edit. Selecione Iniciar>Execução, digite

ADSIEdit.msce, em seguida, selecione OK.No menu Ação, selecione Conectar-se a.

Na caixa de diálogo Configurações de Conexão, em Selecionar um Contexto de Nomenclatura bem conhecido, selecione Configuração>OK.

Expanda o contêiner Configuração para mostrar o nó Configuração, que começa com "CN=Configuration,DC=...".

Clique com o botão direito do mouse no nó Configuração e selecione Propriedades.

Selecione o separador Segurança e, em seguida, selecione Avançadas.

Em Configurações de Segurança Avançadas, selecione a guia Auditoria e, em seguida, selecione Adicionar.

Escolha Selecionar uma entidade de segurança.

Em Digite o nome do objeto a ser selecionado, digite Todos. Em seguida, selecione Verificar nomes>OK.

Em seguida, você retorna à Entrada de Auditoria. Selecione as opções seguintes:

- Em Tipo, selecione Todos.

- Em Aplica-se a, selecione Este objeto e todos os objetos descendentes.

- Em Permissões, role para baixo e selecione Limpar tudo. Role para cima e selecione Gravar todas as propriedades.

Selecione OK.

Atualizar configurações herdadas

O Defender for Identity não requer mais o registro de eventos 1644. Se tiver esta definição de registo ativada, pode removê-la.

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\NTDS\Diagnostics]

"15 Field Engineering"=dword:00000005

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\NTDS\Parameters]

"Expensive Search Results Threshold"=dword:00000001

"Inefficient Search Results Threshold"=dword:00000001

"Search Time Threshold (msecs)"=dword:00000001

Conteúdos relacionados

Para obter mais informações, consulte:

- Recolha de eventos com o Microsoft Defender for Identity

- Auditoria de segurança do Windows

- Políticas avançadas de auditoria de segurança