Investigação de ameaças no Explorador de Ameaças e deteções em tempo real no Microsoft Defender para Office 365

Sugestão

Sabia que pode experimentar as funcionalidades do Microsoft Defender para Office 365 Plano 2 gratuitamente? Utilize a avaliação de Defender para Office 365 de 90 dias no hub de avaliações do portal Microsoft Defender. Saiba mais sobre quem pode inscrever-se e os termos de avaliação em Experimentar Microsoft Defender para Office 365.

As organizações do Microsoft 365 que Microsoft Defender para Office 365 incluídas na subscrição ou compradas como suplementos têm o Explorer (também conhecido como Explorador de Ameaças) ou deteções em tempo real. Estas funcionalidades são ferramentas poderosas e quase em tempo real para ajudar as equipas de Operações de Segurança (SecOps) a investigar e responder a ameaças. Para obter mais informações, veja About Threat Explorer and Real-time detections in Microsoft Defender para Office 365 (Acerca do Explorador de Ameaças e deteções em tempo real no Microsoft Defender para Office 365).

O Explorador de Ameaças ou as deteções em tempo real permitem-lhe efetuar as seguintes ações:

- Veja software maligno detetado pelas funcionalidades de segurança do Microsoft 365.

- Veja o URL de phishing e clique nos dados do veredicto.

- Inicie um processo automatizado de investigação e resposta (apenas explorador de ameaças).

- Investigar e-mails maliciosos.

- E muito mais.

Veja este breve vídeo para saber como investigar e investigar ameaças baseadas em colaboração e e-mail com Defender para Office 365.

Sugestão

A investigação avançada no Microsoft Defender XDR suporta um construtor de consultas fácil de utilizar que não utiliza o Linguagem de Pesquisa Kusto (KQL). Para obter mais informações, veja Criar consultas com o modo guiado.

As seguintes informações estão disponíveis neste artigo:

- Instruções gerais do Explorador de Ameaças e deteções em tempo real

- A experiência de investigação de ameaças com o Explorador de Ameaças e deteções em tempo real

- Capacidades expandidas no Explorador de Ameaças

Sugestão

Para cenários de e-mail com o Explorador de Ameaças e deteções em tempo real, veja os seguintes artigos:

- Email segurança com o Explorador de Ameaças e deteções em tempo real no Microsoft Defender para Office 365

- Investigar e-mails maliciosos que foram entregues no Microsoft 365

Se estiver à procura de ataques baseados em URLs maliciosos incorporados em códigos QR, o código QR do valor do filtro de Origem do URL nas vistas Todos os e-mails, Software Maligno e Phish no Explorador de Ameaças ou deteções em tempo real permite-lhe procurar mensagens de e-mail com URLs extraídos de códigos QR.

O que precisa de saber antes de começar?

O Explorador de Ameaças está incluído no Defender para Office 365 Plano 2. As deteções em tempo real estão incluídas no Plano 1 do Defender para Office:

- As diferenças entre o Explorador de Ameaças e as deteções em tempo real são descritas em Acerca do Explorador de Ameaças e deteções em tempo real no Microsoft Defender para Office 365.

- As diferenças entre Defender para Office 365 Plano 2 e o Plano 1 do Defender para Office estão descritas na Defender para Office 365 Plano 1 vs. Truques e dicas do Plano 2.

Para obter permissões e requisitos de licenciamento para o Explorador de Ameaças e deteções em tempo real, veja Permissões e licenciamento para o Explorador de Ameaças e deteções em tempo real.

Instruções do Explorador de Ameaças e deteções em tempo real

O Explorador de Ameaças ou as deteções em tempo real estão disponíveis na secção colaboração Email & no portal do Microsoft Defender em https://security.microsoft.com:

As deteções em tempo real estão disponíveis no Defender para Office 365 Plano 1. A página Deteções em tempo real está disponível diretamente em https://security.microsoft.com/realtimereportsv3.

O Explorador de Ameaças está disponível no Defender para Office 365 Plano 2. A página Do Explorador está disponível diretamente em https://security.microsoft.com/threatexplorerv3.

O Explorador de Ameaças contém as mesmas informações e capacidades que as deteções em tempo real, mas com as seguintes funcionalidades adicionais:

- Mais vistas.

- Mais opções de filtragem de propriedades, incluindo a opção para guardar consultas.

- Ações de investigação e remediação de ameaças.

Para obter mais informações sobre as diferenças entre Defender para Office 365 Plano 1 e Plano 2, consulte a folha de truques e dicas Defender para Office 365 Plano 1 vs. Plano 2.

Utilize os separadores (vistas) na parte superior da página para iniciar a investigação.

As vistas disponíveis no Explorador de Ameaças e deteções em tempo real estão descritas na tabela seguinte:

| Ver | Ameaça Explorador |

Em tempo real deteções |

Descrição |

|---|---|---|---|

| Todos os e-mails | ✔ | Vista predefinida para o Explorador de Ameaças. Informações sobre todas as mensagens de e-mail enviadas por utilizadores externos para a sua organização ou e-mails enviados entre utilizadores internos na sua organização. | |

| Software Maligno | ✔ | ✔ | Vista predefinida para deteções em tempo real. Informações sobre mensagens de e-mail que contêm software maligno. |

| Phish | ✔ | ✔ | Informações sobre mensagens de e-mail que contêm ameaças de phishing. |

| Campanhas | ✔ | Informações sobre e-mails maliciosos que Defender para Office 365 Plano 2 identificados como parte de uma campanha coordenada de phishing ou software maligno. | |

| Software maligno de conteúdo | ✔ | ✔ | Informações sobre ficheiros maliciosos detetados pelas seguintes funcionalidades: |

| Cliques em URL | ✔ | Informações sobre o utilizador clica em URLs em mensagens de e-mail, mensagens do Teams, ficheiros do SharePoint e ficheiros do OneDrive. |

Utilize o filtro de data/hora e as propriedades de filtro disponíveis na vista para refinar os resultados:

- Para obter instruções para criar filtros, veja Filtros de propriedades no Explorador de Ameaças e Deteções em tempo real.

- As propriedades de filtro disponíveis para cada vista estão descritas nas seguintes localizações:

- Propriedades filtráveis na vista Todos os e-mails no Explorador de Ameaças

- Propriedades filtráveis na vista Software Maligno no Explorador de Ameaças e deteções em tempo real

- Propriedades filtráveis na vista Phish no Explorador de Ameaças e deteções em tempo real

- Propriedades filtráveis na vista Campanhas no Explorador de Ameaças

- Propriedades filtráveis na vista Software maligno conteúdo no Explorador de Ameaças e deteções em tempo real

- Propriedades filtráveis na vista de cliques do URL no Explorador de Ameaças

Sugestão

Lembre-se de selecionar Atualizar depois de criar ou atualizar o filtro. Os filtros afetam as informações no gráfico e a área de detalhes da vista.

Pode pensar em refinar o foco no Explorador de Ameaças ou deteções em tempo real como camadas para facilitar a repetição dos passos:

- A primeira camada é a vista que está a utilizar.

- O segundo mais tarde são os filtros que está a utilizar nessa vista.

Por exemplo, pode repetir os passos que tomou para encontrar uma ameaça ao registar as suas decisões da seguinte forma: para encontrar o problema no Explorador de Ameaças, utilizei a vista Software Maligno e utilizei um foco de filtro destinatário .

Além disso, certifique-se de que testa as opções de visualização. Diferentes audiências (por exemplo, gestão) podem reagir melhor ou pior a apresentações diferentes dos mesmos dados.

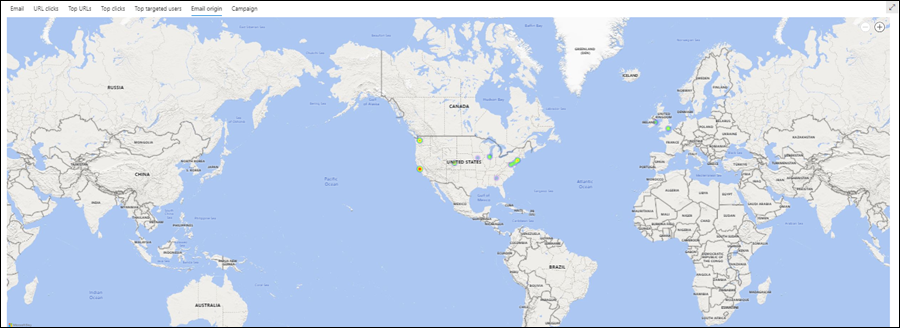

Por exemplo, no Explorador de Ameaças, a vista de e-mail Todos, as vistas de origem Email e Campanhas (separadores) estão disponíveis na área de detalhes na parte inferior da página:

Para algumas audiências, o mapa do mundo no separador de origem do Email pode fazer um melhor trabalho para mostrar o quão generalizadas são as ameaças detetadas.

Outras pessoas poderão considerar as informações detalhadas na tabela no separador Campanhas mais úteis para transmitir as informações.

Pode utilizar estas informações para os seguintes resultados:

- Para mostrar a necessidade de segurança e proteção.

- Para demonstrar mais tarde a eficácia de quaisquer ações.

investigação Email

Nas vistas Todos os e-mails, Software Maligno ou Phish no Explorador de Ameaças ou deteções em tempo real, os resultados das mensagens de e-mail são apresentados numa tabela no separador Email (vista) da área de detalhes abaixo do gráfico.

Quando vir uma mensagem de e-mail suspeita, clique no valor Assunto de uma entrada na tabela. A lista de opções de detalhes que é aberta contém ![]() a entidade Abrir e-mail na parte superior da lista de opções.

a entidade Abrir e-mail na parte superior da lista de opções.

A página Email entidade reúne tudo o que precisa de saber sobre a mensagem e o respetivo conteúdo para que possa determinar se a mensagem é uma ameaça. Para obter mais informações, veja Email descrição geral da página de entidade.

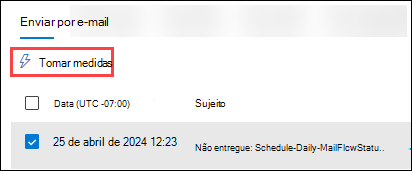

Email remediação

Depois de determinar que uma mensagem de e-mail é uma ameaça, o passo seguinte é remediar a ameaça. Corrija a ameaça no Explorador de Ameaças ou deteções em tempo real através ![]() de Tomar medidas.

de Tomar medidas.

A ação está disponível nas vistas Todos os e-mails, Software Maligno ou Phish no Explorador de Ameaças ou deteções em tempo real no separador Email (vista) da área de detalhes abaixo do gráfico:

Selecione uma ou mais entradas na tabela ao selecionar a caixa de verificação junto à primeira coluna.

A ação está disponível diretamente no separador.

A ação está disponível diretamente no separador.Sugestão

Tomar medidas substitui a lista pendente Ações de mensagens.

Se selecionar 100 ou menos entradas, pode efetuar várias ações nas mensagens no assistente Tomar medidas .

Se selecionar 101 a 200 000 entradas, apenas as seguintes ações estão disponíveis no assistente Tomar ações :

- Explorador de Ameaças: mover ou eliminar e Propor remediação estão disponíveis, mas são mutuamente exclusivos (pode selecionar um ou outro).

- Deteções em tempo real: só estão disponíveis submeter à Microsoft para revisão e criação de entradas de permissão/bloco correspondentes na lista Permitir/Bloquear Inquilino.

Clique no valor Assunto de uma entrada na tabela. A lista de opções de detalhes que é aberta contém Tomar medidas

na parte superior da lista de opções.

na parte superior da lista de opções.

O assistente tomar medidas

![]() Selecionar Tomar medidas abre o assistente Tomar ações numa lista de opções. As ações disponíveis no assistente Tomar ações no Defender para Office 365 Plano 2 e Defender para Office 365 Plano 1 estão listadas na seguinte tabela:

Selecionar Tomar medidas abre o assistente Tomar ações numa lista de opções. As ações disponíveis no assistente Tomar ações no Defender para Office 365 Plano 2 e Defender para Office 365 Plano 1 estão listadas na seguinte tabela:

| Ação | Defender para Office 365 Plano 2 |

Defender para Office 365 Plano 1 |

|---|---|---|

| Mover ou eliminar | ✔¹ | |

| Libertar mensagens em quarentena para alguns ou todos os destinatários originais² | ✔ | |

| Submeter à Microsoft para revisão | ✔ | ✔ |

| Permitir ou bloquear entradas na Lista de Permissões/Bloqueios do Inquilino³ | ✔ | ✔ |

| Iniciar investigação automatizada | ✔ | |

| Propor remediação | ✔ |

¹ Esta ação requer a função de Pesquisa e Remoção no Email & permissões de colaboração ou a permissão Operações de segurança/Dados de segurança/Email & ações avançadas de colaboração (gerir) no Microsoft Defender XDR controlo de acesso baseado em funções unificadas (RBAC). Por predefinição, a função Pesquisa e Remoção é atribuída apenas aos grupos de funções Investigador de Dados e Gestão de Organizações . Pode adicionar utilizadores a esses grupos de funções ou pode criar um novo grupo de funções com a função Procurar e Remover atribuída e adicionar os utilizadores ao grupo de funções personalizado.

² Esta opção está disponível para mensagens em quarentena quando seleciona Caixa de Entrada como a localização de movimentação.

³ Esta ação está disponível em Submeter à Microsoft para revisão.

O assistente Tomar ações está descrito na lista seguinte:

Na página Escolher ações de resposta , estão disponíveis as seguintes opções:

Mostrar todas as ações de resposta: esta opção só está disponível no Explorador de Ameaças.

Por predefinição, algumas ações estão indisponíveis/desativadas com base no valor localização de entrega mais recente da mensagem. Para mostrar todas as ações de resposta disponíveis, deslize o botão de alternar para

Ativado.

Ativado.Mover ou eliminar: selecione um dos valores disponíveis apresentados:

Lixo: mova a mensagem para a pasta Email de Lixo.

Caixa de Entrada: mova a mensagem para a Caixa de Entrada. Selecionar este valor também pode revelar as seguintes opções:

Voltar à pasta Itens Enviados: se a mensagem tiver sido enviada por um remetente interno e a mensagem tiver sido eliminada de forma recuperável (movida para a pasta Itens Recuperáveis\Eliminações), selecionar esta opção tenta mover a mensagem novamente para a pasta Itens Enviados. Esta opção é uma ação de anulação se tiver selecionado anteriormente Mover ou eliminar>Itens eliminados de forma recuperável e também tiver selecionado Eliminar cópia do remetente numa mensagem.

Para mensagens com o valor Quarentena para a propriedade Localização de entrega mais recente , selecionar Caixa de Entrada liberta a mensagem da quarentena, pelo que as seguintes opções também estão disponíveis:

- Libertar para um ou mais dos destinatários originais do e-mail: se selecionar este valor, é apresentada uma caixa onde pode selecionar ou desselecionar os destinatários originais da mensagem em quarentena.

- Libertar para todos os destinatários

Itens eliminados: mova a mensagem para a pasta Itens eliminados.

Itens eliminados de forma recuperável: mova a mensagem para a pasta Itens Recuperáveis\Eliminações, o que equivale a eliminar a mensagem da pasta Itens eliminados. A mensagem é recuperável pelo utilizador e pelos administradores.

Eliminar a cópia do remetente: se a mensagem tiver sido enviada por um remetente interno, tente também eliminar de forma recuperável a mensagem da pasta Itens Enviados do remetente.

Itens eliminados à força: remova a mensagem eliminada. Os administradores podem recuperar itens eliminados com a recuperação de itens únicos. Para obter mais informações sobre itens eliminados e eliminados de forma recuperável, veja Itens eliminados de forma recuperável e eliminados de forma recuperável.

Submeter à Microsoft para revisão: selecione um dos valores disponíveis apresentados:

Confirmei que está limpo: selecione este valor se tiver a certeza de que a mensagem está limpa. São apresentadas as seguintes opções:

-

Permitir mensagens como esta: se selecionar este valor, as entradas de permissão são adicionadas à Lista de Permissões/Bloqueios do Inquilino para o remetente e quaisquer URLs ou anexos relacionados na mensagem. As seguintes opções também são apresentadas:

- Remover entrada após: o valor predefinido é 1 dia, mas também pode selecionar 7 dias, 30 dias ou uma Data específica inferior a 30 dias.

- Nota permitir entrada: introduza uma nota opcional que contenha informações adicionais.

-

Permitir mensagens como esta: se selecionar este valor, as entradas de permissão são adicionadas à Lista de Permissões/Bloqueios do Inquilino para o remetente e quaisquer URLs ou anexos relacionados na mensagem. As seguintes opções também são apresentadas:

Parece limpo ou parece suspeito: selecione um destes valores se não tiver a certeza e quiser um veredicto da Microsoft.

Confirmei que é uma ameaça: selecione este valor se tiver a certeza de que o item é malicioso e, em seguida, selecione um dos seguintes valores na secção Escolher uma categoria apresentada:

- Phish

- Software Maligno

- Spam

Depois de selecionar um desses valores, é aberta uma lista de opções Selecionar entidades para bloquear , onde pode selecionar uma ou mais entidades associadas à mensagem (endereço do remetente, domínio do remetente, URLs ou anexos de ficheiro) para adicionar como entradas de bloco à lista Permitir/Bloquear Inquilino.

Depois de selecionar os itens a bloquear, selecione Adicionar para bloquear regra para fechar a lista de opções Selecionar entidades a bloquear . Em alternativa, selecione sem itens e, em seguida, selecione Cancelar.

Novamente na página Escolher ações de resposta , selecione uma opção de expiração para as entradas de bloco:

-

Expirar a: selecione uma data para as entradas de bloco expirarem.

Expirar a: selecione uma data para as entradas de bloco expirarem. -

Nunca expirar

Nunca expirar

É apresentado o número de entidades bloqueadas (por exemplo, 4/4 entidades a bloquear). Selecione

Editar para reabrir a regra Adicionar ao bloco e efetuar alterações.

Editar para reabrir a regra Adicionar ao bloco e efetuar alterações.

Iniciar investigação automatizada: apenas explorador de ameaças. Selecione um dos seguintes valores apresentados:

- Investigar e-mail

- Investigar destinatário

- Investigar o remetente: este valor aplica-se apenas aos remetentes na sua organização.

- Contactar destinatários

Propor remediação: selecione um dos seguintes valores que aparecem:

Criar novo: este valor aciona uma ação de e-mail de eliminação recuperável pendente que tem de ser aprovada por um administrador no Centro de ação. Este resultado é também conhecido como aprovação de dois passos.

Adicionar ao existente: utilize este valor para aplicar ações a esta mensagem de e-mail a partir de uma remediação existente. Na caixa Submeter e-mail para as seguintes remediações , selecione a remediação existente.

Sugestão

O pessoal do SecOps que não tenha permissões suficientes pode utilizar esta opção para criar uma remediação, mas alguém com permissões tem de aprovar a ação no Centro de ação.

Quando tiver terminado na página Escolher ações de resposta , selecione Seguinte.

Na página Escolher entidades de destino, configure as seguintes opções:

- Nome e Descrição: introduza um nome exclusivo e descritivo e uma descrição opcional para controlar e identificar a ação selecionada.

O resto da página é uma tabela que lista os recursos afetados. A tabela está organizada pelas seguintes colunas:

-

Recurso afetado: os recursos afetados da página anterior. Por exemplo:

- Endereço de e-mail do destinatário

- Inquilino inteiro

-

Ação: as ações selecionadas para os recursos da página anterior. Por exemplo:

- Valores de Submeter para a Microsoft para revisão:

- Reportar como limpo

- Relatório

- Reportar como software maligno, Reportar como spam ou Reportar como phishing

- Bloquear remetente

- Bloquear domínio do remetente

- URL de Bloco

- Bloquear anexo

- Valores de Iniciar investigação automatizada:

- Investigar e-mail

- Investigar destinatário

- Investigar o remetente

- Contactar destinatários

- Valores de Propor remediação:

- Criar nova remediação

- Adicionar à remediação existente

- Valores de Submeter para a Microsoft para revisão:

-

Entidade de destino: por exemplo:

- O valor do ID da Mensagem de Rede da mensagem de e-mail.

- O endereço de e-mail do remetente bloqueado.

- O domínio do remetente bloqueado.

- O URL bloqueado.

- O anexo bloqueado.

-

Expira a: os valores existem apenas para entradas de permissão ou bloqueio na Lista de Blocos Inquilino/Permitir. Por exemplo:

- Nunca expire para entradas de bloco.

- A data de expiração para permitir ou bloquear entradas.

- Âmbito: normalmente, este valor é MDO.

Nesta fase, também pode anular algumas ações. Por exemplo, se apenas quiser criar uma entrada de bloco na Lista de Permissões/Bloqueios de Inquilinos sem submeter a entidade à Microsoft, pode fazê-lo aqui.

Quando tiver terminado na página Escolher entidades de destino, selecione Seguinte.

Na página Rever e submeter , reveja as suas seleções anteriores.

Selecione

Exportar para exportar os recursos afetados para um ficheiro CSV. Por predefinição, o nome do ficheiro é Afetado assets.csv localizado na pasta Transferências .

Exportar para exportar os recursos afetados para um ficheiro CSV. Por predefinição, o nome do ficheiro é Afetado assets.csv localizado na pasta Transferências .Selecione Anterior para voltar atrás e alterar as suas seleções.

Quando tiver terminado na página Rever e submeter , selecione Submeter.

Sugestão

As ações podem demorar algum tempo a aparecer nas páginas relacionadas, mas a velocidade da remediação não é afetada.

A experiência de investigação de ameaças com o Explorador de Ameaças e deteções em tempo real

O Explorador de Ameaças ou as deteções em tempo real ajudam a sua equipa de operações de segurança a investigar e responder a ameaças de forma eficiente. As seguintes subsecções explicam como o Explorador de Ameaças e as deteções em tempo real podem ajudá-lo a encontrar ameaças.

Investigação de ameaças de Alertas

A página Alertas está disponível no portal do Defender em Incidentes & alertas Alertas> ou diretamente em .https://security.microsoft.com/alerts

Muitos alertas com o valor de origem de deteçãoMDO têm a ação ![]() Ver mensagens no Explorador disponível na parte superior da lista de opções de detalhes do alerta.

Ver mensagens no Explorador disponível na parte superior da lista de opções de detalhes do alerta.

A lista de opções de detalhes do alerta é aberta quando clica em qualquer parte do alerta que não seja a caixa de verificação junto à primeira coluna. Por exemplo:

- Foi detetado um clique de URL potencialmente malicioso

- Administração resultado da submissão concluído

- Email mensagens que contêm URL malicioso removido após a entrega

- Email mensagens removidas após a entrega

- Mensagens que contêm entidade maliciosa não removidas após a entrega

- Phish não zapped porque ZAP está desativado

Selecionar Ver mensagens no Explorador abre o Explorador de Ameaças na vista Todos os e-mails com o filtro de propriedade ID de Alerta selecionado para o alerta. O valor do ID do Alerta é um valor GUID exclusivo para o alerta (por exemplo, 89e00cdc-4312-7774-6000-08dc33a24419).

O ID do Alerta é uma propriedade filtráveis nas seguintes vistas no Explorador de Ameaças e deteções em tempo real:

- A vista Todos os e-mails no Explorador de Ameaças.

- A vista Software Maligno no Explorador de Ameaças e deteções em tempo real

- A vista **Phish no Explorador de Ameaças e deteções em tempo real

Nessas vistas, o ID de Alerta está disponível como uma coluna selecionável na área de detalhes abaixo do gráfico nos seguintes separadores (vistas):

- A vista Email para a área de detalhes da vista Todos os e-mails no Explorador de Ameaças

- A vista Email para a área de detalhes da vista Software Maligno no Explorador de Ameaças e deteções em tempo real

- A vista Email para a área de detalhes da vista Phish no Explorador de Ameaças e deteções em tempo real

Na lista de opções de detalhes de e-mail que é aberta quando clica num valor assunto a partir de uma das entradas, a ligação ID do Alerta está disponível na secção Email detalhes da lista de opções. Selecionar a ligação ID do Alerta abre a página Ver alertas em https://security.microsoft.com/viewalertsv2 com o alerta selecionado e a lista de opções de detalhes aberta para o alerta.

Etiquetas no Explorador de Ameaças

No Defender para Office 365 Plano 2, se utilizar etiquetas de utilizador para marcar contas de destinos de valor elevado (por exemplo, a etiqueta Conta de prioridade), pode utilizar essas etiquetas como filtros. Este método mostra tentativas de phishing direcionadas para contas de destino de valor elevado durante um período de tempo específico. Para obter mais informações sobre etiquetas de utilizador, consulte Etiquetas de utilizador.

As etiquetas de utilizador estão disponíveis nas seguintes localizações no Explorador de Ameaças:

- Todas as vistas de e-mail :

- Vista de software maligno :

- Vista de phish :

- Vista de cliques em URL :

Informações sobre ameaças para mensagens de e-mail

As ações de pré-entrega e pós-entrega em mensagens de e-mail são consolidadas num único registo, independentemente dos diferentes eventos pós-entrega que afetaram a mensagem. Por exemplo:

- Remoção automática de zero horas (ZAP).

- Remediação manual (ação de administrador).

- Entrega Dinâmica.

A lista de opções de detalhes de e-mail do separador Email (vista) nas vistas Todos os e-mails, Software Maligno ou Phish mostra as ameaças associadas e as tecnologias de deteção correspondentes associadas à mensagem de e-mail. Uma mensagem pode ter zero, uma ou várias ameaças.

Na secção Detalhes da entrega , a propriedade Tecnologia de deteção mostra a tecnologia de deteção que identificou a ameaça. A tecnologia de deteção também está disponível como um gráfico dinâmico ou uma coluna na tabela de detalhes para muitas vistas no Explorador de Ameaças e deteções em tempo real.

A secção URLs mostra informações específicas sobre ameaças para quaisquer URLs na mensagem. Por exemplo, Software Maligno, Phish, **Spam ou Nenhum.

Sugestão

A análise do veredicto pode não estar necessariamente ligada a entidades. Os filtros avaliam o conteúdo e outros detalhes de uma mensagem de e-mail antes de atribuir um veredicto. Por exemplo, uma mensagem de e-mail pode ser classificada como phishing ou spam, mas nenhum URL na mensagem é marcado com um veredicto de phishing ou spam.

Selecione ![]() Abrir entidade de e-mail na parte superior da lista de opções para ver detalhes exaustivos sobre a mensagem de e-mail. Para obter mais informações, veja a página da entidade Email no Microsoft Defender para Office 365.

Abrir entidade de e-mail na parte superior da lista de opções para ver detalhes exaustivos sobre a mensagem de e-mail. Para obter mais informações, veja a página da entidade Email no Microsoft Defender para Office 365.

Capacidades expandidas no Explorador de Ameaças

As seguintes subsecções descrevem filtros exclusivos do Explorador de Ameaças.

Regras de fluxo de correio do Exchange (regras de transporte)

Para localizar mensagens afetadas pelas regras de fluxo de correio do Exchange (também conhecidas como regras de transporte), tem as seguintes opções nas vistas Todos os e-mails, Software Maligno e Phish no Explorador de Ameaças (não em Deteções em tempo real):

- A regra de transporte do Exchange é um valor selecionável para as propriedades filtráveis De origem de substituição primária, Origem de substituição e Tipo de política filtráveis.

- A regra de transporte do Exchange é uma propriedade filtráveis. Introduza um valor de texto parcial para o nome da regra.

Para obter mais informações, consulte as seguintes ligações:

- Todas as vistas de e-mail no Explorador de Ameaças

- Vista de software maligno no Explorador de Ameaças e deteções em tempo real

- Vista de phish no Explorador de Ameaças e deteções em tempo real

O separador Email (vista) para a área de detalhes das vistas Todos os e-mails, Software Maligno e Phish no Explorador de Ameaças também tem a regra de transporte do Exchange como uma coluna disponível que não está selecionada por predefinição. Esta coluna mostra o nome da regra de transporte. Para obter mais informações, consulte as seguintes ligações:

- Email vista para a área de detalhes da vista Todos os e-mails no Explorador de Ameaças

- Email vista para a área de detalhes da vista Software Maligno no Explorador de Ameaças e deteções em tempo real

- Email vista para a área de detalhes da vista Phish no Explorador de Ameaças e deteções em tempo real

Sugestão

Para obter as permissões necessárias para procurar regras de fluxo de correio por nome no Explorador de Ameaças, veja Permissões e licenciamento para o Explorador de Ameaças e deteções em tempo real. Não são necessárias permissões especiais para ver nomes de regras em listas de opções de detalhes de e-mail, tabelas de detalhes e resultados exportados.

Conectores de entrada

Os conectores de entrada especificam definições específicas para origens de e-mail do Microsoft 365. Para obter mais informações, consulte Configurar o fluxo de correio com conectores no Exchange Online.

Para localizar mensagens afetadas por conectores de entrada, pode utilizar a propriedade Filtráveis do Conector para procurar conectores por nome nas vistas Todos os e-mails, Software Maligno e Phish no Explorador de Ameaças (não em Deteções em tempo real). Introduza um valor de texto parcial para o nome do conector. Para obter mais informações, consulte as seguintes ligações:

- Todas as vistas de e-mail no Explorador de Ameaças

- Vista de software maligno no Explorador de Ameaças e deteções em tempo real

- Vista de phish no Explorador de Ameaças e deteções em tempo real

O separador Email (vista) para a área de detalhes das vistas Todos os e-mails, Software Maligno e Phish no Explorador de Ameaças também tem o Conector como uma coluna disponível que não está selecionada por predefinição. Esta coluna mostra o nome do conector. Para obter mais informações, consulte as seguintes ligações:

- Email vista para a área de detalhes da vista Todos os e-mails no Explorador de Ameaças

- Email vista para a área de detalhes da vista Software Maligno no Explorador de Ameaças e deteções em tempo real

- Email vista para a área de detalhes da vista Phish no Explorador de Ameaças e deteções em tempo real

Email cenários de segurança no Explorador de Ameaças e deteções em tempo real

Para cenários específicos, veja os seguintes artigos:

- Email segurança com o Explorador de Ameaças e deteções em tempo real no Microsoft Defender para Office 365

- Investigar e-mails maliciosos que foram entregues no Microsoft 365

Mais formas de utilizar o Explorador de Ameaças e deteções em tempo real

Além dos cenários descritos neste artigo, tem mais opções em Explorador ou Deteções em tempo real. Para mais informações, consulte os seguintes artigos: