O papel da Proteção de Informações do Azure na proteção de dados

A Proteção de Informações do Azure (AIP) fornece aos clientes a capacidade de classificar, rotular seus dados e protegê-los usando criptografia. A Proteção de Informações do Azure permite que os administradores de TI:

- Classifique automaticamente e-mails e documentos com base em regras predefinidas

- Adicionar marcadores ao conteúdo, como cabeçalhos, rodapés e marcas d'água personalizados

- Proteja os ficheiros confidenciais da empresa com o Rights Management, que lhes permite:

- Use chaves RSA de 2048 bits para criptografia de chave pública e SHA-256 para operações de assinatura.

- Criptografar os arquivos para um conjunto específico de destinatários dentro e fora de sua organização

- Aplicar um conjunto específico de direitos para restringir a usabilidade do arquivo

- Desencriptar conteúdo com base na identidade e autorização do utilizador na política de direitos

Esses recursos permitem que as empresas tenham um maior controle de ponta a ponta sobre seus dados. Neste contexto, a Proteção de Informações do Azure desempenha um papel importante na proteção dos dados da empresa.

Importante

Para obter mais informações sobre como funciona a Proteção de Informações do Azure, leia Como funciona o Azure RMS? Sob o capô.

O estado atual da proteção das empresas

Muitas empresas hoje não têm nenhuma tecnologia de proteção em vigor, com documentos e e-mails sendo compartilhados em texto não criptografado e os guardiões de dados não tendo a clareza sobre quais usuários têm acesso a conteúdo privilegiado. Tecnologias de proteção como o SMIME são complicadas e as ACLs não viajam necessariamente com e-mails e documentos.

Em um ambiente amplamente desprotegido, a Proteção de Informações do Azure fornece uma medida de segurança que não estava disponível anteriormente. E embora a segurança seja um assunto em constante evolução e nenhuma organização possa reivindicar 100% de proteção em qualquer momento, a Proteção de Informações do Azure, quando implantada corretamente, aumenta a pegada de segurança de uma organização.

Princípios de segurança para a partilha de conteúdos

Ao usar a Proteção de Informações do Azure na organização, os administradores de TI têm controle total sobre o dispositivo cliente e sobre o gerenciamento de identidade do usuário, e isso cria a plataforma certa de confiança para compartilhamento dentro da organização. Enviar informações para fora da organização é inerentemente menos confiável. Ao pensar na abordagem à proteção de informações, existem alguns princípios que você deve realizar uma avaliação de risco. Ao realizar esta avaliação de risco, considere os seguintes pontos:

- O destinatário tem acesso físico a um dispositivo não gerenciado e, portanto, está no controle de tudo o que acontece no dispositivo.

- O destinatário é autenticado com um grau de confiança relacionado à não falsificação de identidade.

Em uma situação em que o administrador de TI não controla o dispositivo ou a identidade, a TI não pode controlar o que acontece com as informações protegidas. Depois que um usuário autentica e abre informações protegidas, não é mais sua informação para controlar. Neste ponto, você está confiando no destinatário que ele respeita as políticas colocadas no conteúdo.

Não é possível parar completamente um destinatário externo mal-intencionado com acesso autorizado ao conteúdo protegido. A Proteção de Informações do Azure ajuda a estabelecer limites éticos e, com o uso de aplicativos habilitados, ajuda a manter as pessoas honestas sobre como acessam o documento. A Proteção de Informações do Azure ajuda quando há confiança implícita dentro do limite definido de acesso fornecido com base na identidade.

No entanto, detetar e mitigar o acesso futuro é mais simples. O recurso Rastreamento de Documentos do serviço Proteção de Informações do Azure pode rastrear o acesso e a organização pode agir revogando o acesso ao documento específico ou revogando o acesso do usuário.

Se o conteúdo for muito sensível e a organização não puder confiar no destinatário, a segurança adicional do conteúdo torna-se primordial. A recomendação é virar o mostrador em favor da segurança e colocar controles de acesso no documento.

Segurança baseada em identidade

As seções a seguir explorarão três cenários principais de ataques a conteúdo protegido e como uma combinação de controles de ambiente e a Proteção de Informações do Azure pode ser usada para mitigar o acesso mal-intencionado ao conteúdo.

Ataques de utilizadores não autorizados

A base da proteção na Proteção de Informações do Azure é que o acesso ao conteúdo protegido é baseado em identidade autenticada e autorização. Isso significa que, com a Proteção de Informações do Azure, nenhuma autenticação ou autorização implica nenhum acesso. Essa é a principal razão para implantar a Proteção de Informações do Azure, ela permite que as empresas passem de um estado de acesso irrestrito para um estado em que o acesso às informações é baseado na autenticação e autorização do usuário.

Usando esse recurso de Proteção de Informações do Azure, as empresas podem compartimentar as informações. Por exemplo: manter informações sensíveis do departamento de Recursos Humanos (RH) isoladas dentro do departamento; e manter os dados do departamento financeiro restritos ao departamento financeiro. A Proteção de Informações do Azure fornece acesso com base na identidade, em vez de nada.

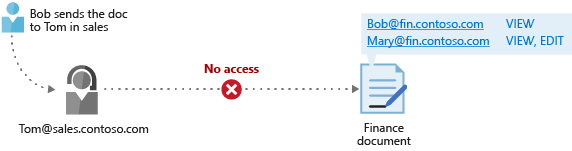

O diagrama abaixo tem um exemplo de um usuário (Bob) enviando um documento para Tom. Neste caso, Bob é do departamento financeiro e Tom é do departamento de vendas. Tom não pode ter acesso ao documento, se nenhum direito foi concedido.

A principal conclusão nesse cenário é que a Proteção de Informações do Azure pode impedir ataques de usuários não autorizados. Para obter mais informações sobre controles criptográficos na Proteção de Informações do Azure, leia Controles criptográficos usados pelo Azure RMS: algoritmos e comprimentos de chave.

Acesso por programas maliciosos em nome dos utilizadores

O acesso a programas maliciosos em nome de um usuário geralmente é algo que ocorre sem o conhecimento do usuário. Trojans, vírus e outros malwares são exemplos clássicos de programas maliciosos que podem agir em nome do usuário. Se esse programa puder representar a identidade do usuário ou aproveitar os privilégios do usuário para executar uma ação, ele poderá usar o SDK da Proteção de Informações do Azure para descriptografar o conteúdo em nome de um usuário involuntário. Como essa ação ocorre no contexto do usuário, não há uma maneira simples de evitar esse ataque.

A intenção aqui é aumentar a segurança da identidade do usuário, isso ajudará a mitigar a capacidade de aplicativos fraudulentos sequestrarem a identidade do usuário. O Microsoft Entra ID fornece várias soluções que podem ajudar a proteger a identidade do usuário, por exemplo, usando a autenticação de dois fatores. Além disso, há outros recursos que vêm como parte da Proteção de Identidade do Diretório de Atividades do Azure que devem ser explorados para manter a identidade do usuário segura.

A proteção de identidades está fora do escopo da Proteção de Informações do Azure e se enquadra no âmbito da responsabilidade do administrador.

Importante

Também é importante se concentrar em um ambiente "gerenciado" para remover a presença de programas mal-intencionados. Isso será abordado no próximo cenário.

Usuários mal-intencionados com autorização

O acesso por um usuário mal-intencionado é essencialmente um compromisso de confiança. O ativador nesse cenário precisa ser um programa criado para escalar os privilégios do usuário, porque, ao contrário do cenário anterior, esse usuário fornece credenciais voluntariamente para quebrar a confiança.

A Proteção de Informações do Azure foi projetada para tornar os aplicativos localizados no dispositivo cliente responsáveis por fazer valer os direitos associados ao documento. Por todas as medidas, o elo mais fraco na segurança do conteúdo protegido hoje está no dispositivo cliente, onde o conteúdo é visível para o usuário final em texto sem formatação. Os aplicativos cliente, como o Microsoft Office, honram os direitos corretamente e, portanto, um usuário mal-intencionado não pode usar esses aplicativos para aumentar os privilégios. No entanto, com o SDK da Proteção de Informações do Azure, um invasor motivado pode criar aplicativos que não honram os direitos, e essa é a essência de um programa mal-intencionado.

O foco deste cenário é proteger o dispositivo cliente e as aplicações, para que as aplicações não autorizadas não possam ser utilizadas. Algumas etapas que o administrador de TI pode tomar estão listadas abaixo:

- Use o Windows AppLocker para ajudar a garantir que programas indesejados não possam ser executados

- Use o Intune e o Microsoft Endpoint Configuration Manager para ajudar a garantir que o dispositivo esteja 'íntegro'

- Certifique-se de que o antivírus no dispositivo está atualizado

- Usar aplicativos que oferecem suporte a Microsoft Identity Brokers para autenticação e SSO

Uma conclusão importante desse cenário é que proteger máquinas clientes e aplicativos é uma parte importante da confiança que sustenta a Proteção de Informações do Azure.

Como a Proteção de Informações do Azure não foi projetada para proteger contra uso indevido mal-intencionado por usuários aos quais é concedido acesso ao conteúdo, não se pode esperar que proteja o conteúdo contra modificações maliciosas por esses usuários. Embora qualquer tipo de modificação do conteúdo exija, na prática, que o utilizador tenha tido acesso aos dados protegidos, em primeiro lugar, e que as políticas e os direitos associados a um documento sejam eles próprios devidamente assinados e invioláveis, uma vez concedido ao utilizador o acesso às chaves de encriptação/desencriptação necessárias, pode presumir-se que o utilizador é tecnicamente capaz de desencriptar os dados, modificá-lo e criptografá-lo novamente. Há muitas soluções que podem ser implementadas para fornecer assinatura de documentos, atestado de autoria, inviolabilidade e não repúdio a documentos do Office, tanto em produtos da Microsoft (por exemplo, suporte a assinatura de documentos do Office, suporte s/MIME no Outlook) quanto de terceiros. Você não deve confiar apenas nos recursos de proteção do AIP para protegê-lo de modificações maliciosas por usuários autorizados.

Resumo

A segurança total vai além de uma tecnologia. Através de uma variedade de meios interdependentes, um administrador de TI pode reduzir a superfície de ataque ao conteúdo protegido no mundo real.

- Proteção de Informações do Azure: impede o acesso não autorizado ao conteúdo

- Microsoft Intune, Microsoft Endpoint Configuration Manager e outros produtos de gerenciamento de dispositivos: permite um ambiente gerenciado e controlado livre de aplicativos mal-intencionados

- Windows AppLocker: permite um ambiente gerenciado e controlado livre de aplicativos mal-intencionados

- Microsoft Entra Identity Protection: aumenta a confiança na identidade do usuário

- Acesso condicional EMS: aumenta a confiança no dispositivo e na identidade