Proteja o isolamento de recursos em um único locatário no Microsoft Entra ID

Muitos cenários de separação podem ser alcançados em um único locatário. Se possível, recomendamos que você delegue a administração a ambientes separados em um único locatário para obter a melhor experiência de produtividade e colaboração.

resultados

Separação de recursos - Para restringir o acesso a recursos a usuários, grupos e Entidades de Serviço, use funções de diretório do Microsoft Entra, grupos de segurança, políticas de Acesso Condicional, grupos de recursos do Azure, grupos de gerenciamento do Azure, unidades administrativas (AUs) e outros controles. Permita que administradores separados gerenciem recursos. Use usuários, permissões e requisitos de acesso separados.

Use o isolamento em vários locatários se houver:

- Conjuntos de recursos que exigem configurações para todo o locatário

- Tolerância mínima ao risco para acesso não autorizado por membros inquilinos

- As alterações de configuração causam efeitos indesejados

Separação de configuração - Em alguns casos, recursos como aplicativos têm dependências em configurações de todo o locatário, como métodos de autenticação ou locais nomeados. Considere as dependências ao isolar recursos. Os Administradores Globais podem definir as configurações de recursos e as configurações de todo o locatário que afetam os recursos.

Se um conjunto de recursos exigir configurações exclusivas de todo o locatário ou se uma entidade diferente administrar as configurações do locatário, use o isolamento com vários locatários.

Separação administrativa - Com a administração delegada do Microsoft Entra ID, segregue a administração de recursos, como aplicativos e APIs, usuários e grupos, grupos de recursos e políticas de Acesso Condicional.

Os Administradores Globais podem descobrir e obter acesso a recursos confiáveis. Configure auditorias e alertas para alterações autenticadas de administrador em um recurso.

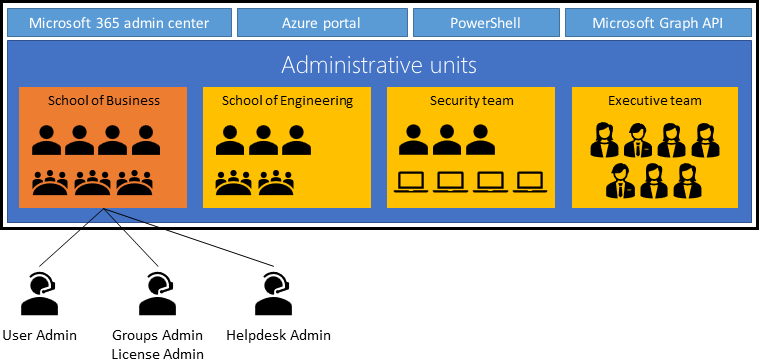

Use unidades administrativas (UAs) no Microsoft Entra ID para separação administrativa. As AUs restringem as permissões em uma função a uma parte da sua organização definida por você. Use AUs para delegar a função de Administrador de Helpdesk a especialistas de suporte regional. Em seguida, eles podem gerenciar usuários na região à qual oferecem suporte.

Use AUs para separar usuários, grupos e objetos de dispositivo. Atribua unidades com regras para grupos dinâmicos de membros.

Com o PIM, selecione uma pessoa para aprovar solicitações de funções altamente privilegiadas. Por exemplo, escolha administradores que exijam acesso de Administrador de Autenticação para fazer alterações no método de autenticação do usuário.

Nota

O uso do PIM requer uma licença Microsoft Entra ID P2 por humano.

Para confirmar que os Administradores de Autenticação não podem gerenciar um recurso, isole-o em um locatário separado com Administradores de Autenticação separados. Use esse método para backups. Consulte as diretrizes de autorização multiusuário para obter exemplos.

Uso comum

Um uso comum para vários ambientes em um único locatário é a segregação da produção dos recursos não produtivos. Em um locatário, as equipes de desenvolvimento e os proprietários de aplicativos criam e gerenciam um ambiente separado com aplicativos de teste, usuários e grupos de teste e políticas de teste para esses objetos. Da mesma forma, as equipes criam instâncias de não produção de recursos do Azure e aplicativos confiáveis.

Use recursos do Azure que não são de produção e instâncias que não são de produção de aplicativos integrados do Microsoft Entra com objetos de diretório de não produção equivalentes. Os recursos de não produção no diretório são para teste.

Nota

Evite mais de um ambiente Microsoft 365 em um locatário do Microsoft Entra. No entanto, você pode ter vários ambientes Dynamics 365 em um locatário do Microsoft Entra.

Outro cenário para isolamento em um único locatário é uma separação entre locais, subsidiária ou administração hierárquica. Consulte o modelo de acesso empresarial.

Use atribuições de controle de acesso baseado em função do Azure (Azure RBAC) para administração com escopo de recursos do Azure. Da mesma forma, habilite o gerenciamento do Microsoft Entra ID de aplicativos confiáveis do Microsoft Entra ID por meio de vários recursos. Os exemplos incluem Acesso Condicional, filtragem de usuários e grupos, atribuições de unidades administrativas e atribuições de aplicativos.

Para garantir o isolamento dos serviços do Microsoft 365, incluindo o preparo de configuração no nível da organização, selecione um isolamento de vários locatários.

Gerenciamento com escopo para recursos do Azure

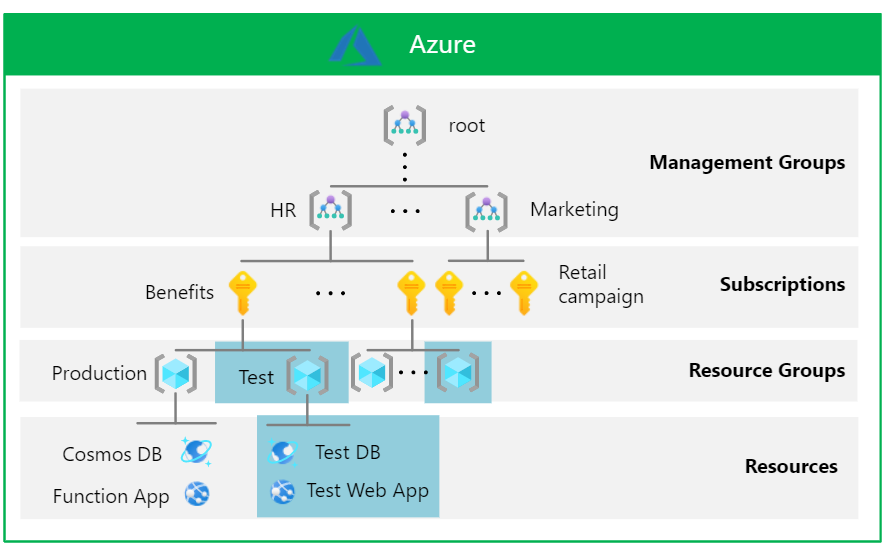

Use o RBAC do Azure para projetar um modelo de administração com escopos granulares e área de superfície. Considere a hierarquia de gerenciamento no exemplo a seguir:

Nota

Você pode definir a hierarquia de gerenciamento, com base nos requisitos, restrições e metas organizacionais. Para obter mais informações, consulte as diretrizes do Cloud Adoption Framework, organize os recursos do Azure.

- Grupo de gerenciamento - Atribua funções a grupos de gerenciamento para que eles não afetem outros grupos de gerenciamento. No cenário anterior, a equipe de RH define uma política do Azure para auditar regiões onde os recursos são implantados em assinaturas de RH.

- Assinatura - Atribua funções a uma assinatura para evitar que ela afete outros grupos de recursos. No cenário anterior, a equipe de RH atribui a função de Leitor para a assinatura de Benefícios, sem ler outras assinaturas de RH ou uma assinatura de outra equipe.

- Grupo de recursos - Atribua funções a grupos de recursos para que eles não afetem outros grupos de recursos. Uma equipe de engenharia de Benefícios atribui a função de Colaborador a alguém para gerenciar o banco de dados de teste e o aplicativo Web de teste ou para adicionar mais recursos.

- Recursos individuais - Atribua funções a recursos para que não afetem outros recursos. A equipe de engenharia de Benefícios atribui a um analista de dados a função de Leitor de Conta do Cosmos DB para a instância de teste do banco de dados do Azure Cosmos DB. Esse trabalho não interfere com o aplicativo Web de teste ou o recurso de produção.

Para obter mais informações, consulte Funções internas do Azure e O que é o Azure RBAC?.

A estrutura é hierárquica. Portanto, quanto mais alto na hierarquia, maior o escopo, visibilidade e efeito em níveis mais baixos. Os escopos de nível superior afetam os recursos do Azure no limite de locatário do Microsoft Entra. Você pode aplicar permissões em vários níveis. Esta ação introduz riscos. A atribuição de funções mais acima na hierarquia pode fornecer mais acesso abaixo do escopo do que você pretende. O Microsoft Entra fornece visibilidade e correção para ajudar a reduzir o risco.

- O grupo de gerenciamento raiz define políticas do Azure e atribuições de função RBAC aplicadas a assinaturas e recursos

- Os Administradores Globais podem elevar o acesso a subscrições e grupos de gestão

Monitore seus escopos de nível superior. É importante planejar outras dimensões do isolamento de recursos, como a rede. Para obter orientação sobre a rede do Azure, consulte Práticas recomendadas do Azure para segurança de rede. As cargas de trabalho de infraestrutura como serviço (IaaS) têm cenários em que a identidade e o isolamento de recursos precisam fazer parte do design e da estratégia.

Considere isolar recursos confidenciais ou de teste de acordo com a arquitetura conceitual da zona de aterrissagem do Azure. Por exemplo, atribua assinaturas de identidade a grupos de gerenciamento separados. Separe as assinaturas para desenvolvimento em grupos de gerenciamento de área restrita. Encontre detalhes na documentação em escala empresarial. A separação para teste em um locatário é considerada na hierarquia do grupo de gerenciamento da arquitetura de referência.

Gerenciamento com escopo para aplicativos confiáveis do Microsoft Entra ID

A seção a seguir ilustra o padrão de gerenciamento de escopo de aplicativos confiáveis do Microsoft Entra ID.

O Microsoft Entra ID suporta a configuração de várias instâncias de aplicativos personalizados e SaaS, mas não a maioria dos serviços da Microsoft, no mesmo diretório com atribuições de usuário independentes. O exemplo anterior tem uma versão de produção e teste do aplicativo de viagens. Para obter a configuração específica do aplicativo e a separação de políticas, implante versões de pré-produção no locatário corporativo. Essa ação permite que os proprietários da carga de trabalho realizem testes com suas credenciais corporativas. Objetos de diretório que não são de produção, como usuários de teste e grupos de teste, são associados ao aplicativo de não-produção com propriedade separada desses objetos.

Há aspetos de todo o locatário que afetam os aplicativos confiáveis no limite de locatário do Microsoft Entra:

- Os Administradores Globais gerenciam todas as configurações de todo o locatário

- Outras funções de diretório, como Administrador de Usuário, Administrador de Aplicativo e Administradores de Acesso Condicional, gerenciam a configuração de todo o locatário no escopo da função.

As definições de configuração, como métodos de autenticação, configurações híbridas, colaboração B2B, permissão de listagem de domínios e locais nomeados, abrangem todo o locatário.

Nota

As permissões e permissões de consentimento da API do Microsoft Graph não podem ter como escopo um grupo ou membros da UA. Essas permissões são atribuídas no nível do diretório. Apenas o consentimento específico de recursos permite o escopo no nível do recurso, atualmente limitado às permissões do Microsoft Teams Chat.

Importante

O ciclo de vida dos serviços SaaS da Microsoft, como o Office 365, o Microsoft Dynamics e o Microsoft Exchange, está vinculado ao locatário do Microsoft Entra. Como resultado, várias instâncias desses serviços exigem vários locatários do Microsoft Entra.