Nota

O acesso a esta página requer autorização. Pode tentar iniciar sessão ou alterar os diretórios.

O acesso a esta página requer autorização. Pode tentar alterar os diretórios.

Os conectores são agentes leves que ficam em um servidor em uma rede privada e facilitam a conexão de saída com o serviço Global Secure Access. Os conectores devem ser instalados em um Windows Server que tenha acesso aos recursos e aplicativos de back-end. Você pode organizar conectores em grupos de conectores, com cada grupo lidando com o tráfego para aplicativos específicos. Para saber mais sobre conectores, consulte Compreender os conectores de rede privada do Microsoft Entra.

Pré-requisitos

Para adicionar recursos e aplicativos privados ao Microsoft Entra ID, você precisa:

- O produto requer uma licença. Para saber mais sobre licenciamento, consulte a seção de licenciamento de O que é Acesso Seguro Global. Se necessário, você pode comprar licenças ou obter licenças de avaliação.

- Uma conta de administrador de aplicativos.

As identidades de usuário devem ser sincronizadas a partir de um diretório local ou criadas diretamente em seus locatários do Microsoft Entra. A sincronização de identidade permite que o Microsoft Entra ID pré-autentique os usuários antes de conceder-lhes acesso a aplicativos publicados por proxy de aplicativo e tenha as informações de identificador de usuário necessárias para executar o logon único (SSO).

servidor Windows

O conector de rede privada Microsoft Entra requer um servidor que execute o Windows Server 2012 R2 ou posterior. Você instalará o conector de rede privada no servidor. Esse servidor conector precisa se conectar ao serviço de Acesso Privado do Microsoft Entra ou ao serviço de proxy de aplicativo e aos recursos ou aplicativos privados que você planeja publicar.

- Para alta disponibilidade em seu ambiente, recomendamos ter mais de um servidor Windows.

- A versão mínima do .NET necessária para o conector é v4.7.1+.

- Para obter mais informações, consulte conectores de rede privada

- Para obter mais informações, consulte Determinar quais versões do .NET Framework estão instaladas.

Importante

Observe que, ao usar o SSO (Single Sign On) Kerberos com o Microsoft Application Proxy Service, desabilite o HTTP 2.0 no conector de rede privada Entra para Windows Server 2019 ou posterior. Não há necessidade de desativar ao usar o conector de rede privada Entra com acesso privado.

Desative o suporte do protocolo HTTP2 no componente WinHttp para que a Delegação Controlada de Kerberos funcione corretamente. Isso é desabilitado por padrão em versões anteriores de sistemas operacionais suportados. Adicionar a seguinte chave do Registro e reiniciar o servidor o desabilita no Windows Server 2019 e posterior. Esta é uma chave de registo em toda a máquina.

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings\WinHttp]

"EnableDefaultHTTP2"=dword:00000000

A chave pode ser definida via PowerShell com o seguinte comando:

Set-ItemProperty 'HKLM:\SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings\WinHttp\' -Name EnableDefaultHTTP2 -Value 0

Aviso

Se você implantou o Proxy de Proteção por Senha do Microsoft Entra, não instale o proxy de aplicativo do Microsoft Entra e o Proxy de Proteção por Senha do Microsoft Entra juntos na mesma máquina. O proxy de aplicativo Microsoft Entra e o Microsoft Entra Password Protection Proxy instalam versões diferentes do serviço Microsoft Entra Connect Agent Updater. Estas diferentes versões são incompatíveis quando instaladas em conjunto na mesma máquina.

Requisitos de TLS (Transport Layer Security, segurança da camada de transporte)

O servidor conector do Windows deve ter o TLS 1.2 habilitado antes de instalar o conector de rede privada.

Para ativar o TLS 1.2:

Defina chaves do Registro.

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2] [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client] "DisabledByDefault"=dword:00000000 "Enabled"=dword:00000001 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Server] "DisabledByDefault"=dword:00000000 "Enabled"=dword:00000001 [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v4.0.30319] "SchUseStrongCrypto"=dword:00000001Você pode usar o seguinte script do PowerShell para impor o TLS 1.2 no servidor conector.

If (-Not (Test-Path 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client')) { New-Item 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client' -Force | Out-Null } New-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client' -Name 'Enabled' -Value '1' -PropertyType 'DWord' -Force | Out-Null New-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client' -Name 'DisabledByDefault' -Value '0' -PropertyType 'DWord' -Force | Out-Null If (-Not (Test-Path 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Server')) { New-Item 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Server' -Force | Out-Null } New-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Server' -Name 'Enabled' -Value '1' -PropertyType 'DWord' -Force | Out-Null New-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Server' -Name 'DisabledByDefault' -Value '0' -PropertyType 'DWord' -Force | Out-Null If (-Not (Test-Path 'HKLM:\SOFTWARE\Microsoft\.NETFramework\v4.0.30319')) { New-Item 'HKLM:\SOFTWARE\Microsoft\.NETFramework\v4.0.30319' -Force | Out-Null } New-ItemProperty -Path 'HKLM:\SOFTWARE\Microsoft\.NETFramework\v4.0.30319' -Name 'SystemDefaultTlsVersions' -Value '1' -PropertyType 'DWord' -Force | Out-Null New-ItemProperty -Path 'HKLM:\SOFTWARE\Microsoft\.NETFramework\v4.0.30319' -Name 'SchUseStrongCrypto' -Value '1' -PropertyType 'DWord' -Force | Out-Null Write-Host 'TLS 1.2 has been enabled. You must restart the Windows Server for the changes to take effect.' -ForegroundColor CyanReinicie o servidor.

Nota

A Microsoft está atualizando os serviços do Azure para usar certificados TLS de um conjunto diferente de Autoridades de Certificação (CAs) Raiz. Essa alteração está sendo feita porque os certificados de autoridade de certificação atuais não estão em conformidade com um dos requisitos de linha de base do CA/Browser Forum. Para obter mais informações, consulte Alterações de certificado TLS do Azure.

Recomendações para o servidor de conector

- Otimize o desempenho entre o conector e o aplicativo. Localize fisicamente o servidor conector perto dos servidores de aplicativos. Para obter mais informações, consulte Otimizar o fluxo de tráfego com o proxy de aplicativo Microsoft Entra.

- Verifique se o servidor conector e os servidores de aplicações web estão no mesmo domínio do Active Directory ou abrangem domínios de confiança. Ter os servidores no mesmo domínio ou domínios confiáveis é um requisito para usar o logon único (SSO) com autenticação integrada do Windows (IWA) e delegação restrita de Kerberos (KCD). Se o servidor conector e os servidores de aplicativos Web estiverem em domínios diferentes do Ative Directory, use a delegação baseada em recursos para logon único.

- Considere o desempenho e a escalabilidade da implantação do conector, incluindo a extensão das portas efêmeras TCP e UDP no servidor do conector. Consulte Compreender o conector de rede privada do Microsoft Entra para obter mais informações.

- Considere a criação de uma linha de base de desempenho para seus conectores de rede privada.

Prepare seu ambiente local

Comece habilitando a comunicação com os data centers do Azure para preparar seu ambiente para o proxy de aplicativo Microsoft Entra. Se existir uma firewall no caminho, confirme que está aberta. Uma firewall aberta permite ao conector fazer pedidos HTTPS (TCP) ao Proxy de Aplicações.

Importante

Se estiver a instalar o conector para a nuvem do Azure Government, siga os pré-requisitos e as etapas de instalação. Isso requer habilitar o acesso a um conjunto diferente de URLs e um parâmetro adicional para executar a instalação.

Portas abertas

Abra as seguintes portas para o tráfego de saída.

| Número da porta | Como é utilizado |

|---|---|

| 80 | Download de listas de revogação de certificados (CRLs) ao validar o certificado TLS/SSL |

| 443 | Toda a comunicação externa com o serviço de Proxy de Aplicação |

Se o firewall impõe o tráfego de acordo com os usuários de origem, abra também as portas 80 e 443 para o tráfego dos serviços do Windows executados como um Serviço de Rede.

Permitir acesso a URLs

Permita acesso aos seguintes URLs:

| URL | Porto | Como é utilizado |

|---|---|---|

*.msappproxy.net *.servicebus.windows.net |

443/HTTPS | Comunicação entre o conector e o serviço cloud do Proxy de Aplicativo |

crl3.digicert.com crl4.digicert.com ocsp.digicert.com crl.microsoft.com oneocsp.microsoft.com ocsp.msocsp.com |

80/HTTP | O conector usa essas URLs para verificar certificados. |

login.windows.net secure.aadcdn.microsoftonline-p.com *.microsoftonline.com *.microsoftonline-p.com *.msauth.net *.msauthimages.net *.msecnd.net *.msftauth.net *.msftauthimages.net *.phonefactor.net enterpriseregistration.windows.net management.azure.com ctldl.windowsupdate.com www.microsoft.com/pkiops |

443/HTTPS | O conector utiliza estas URLs durante e após o processo de registo. |

ctldl.windowsupdate.com www.microsoft.com/pkiops |

80/HTTP | O conector utiliza estas URLs durante e após o processo de registo. |

Você pode permitir conexões com *.msappproxy.net, *.servicebus.windows.nete outras URLs acima se seu firewall ou proxy permitir que você configure regras de acesso com base em sufixos de domínio. Caso contrário, você precisará permitir o acesso aos intervalos de IP do Azure e às Tags de Serviço - Nuvem Pública. Os intervalos de IP são atualizados a cada semana.

Importante

Evite todas as formas de inspeção e interrupção em linha nas comunicações TLS de saída entre os conectores de rede privada do Microsoft Entra e os serviços de nuvem do proxy de aplicação Microsoft Entra.

Instalar e registrar um conector

Para usar o Private Access, instale um conector em cada servidor Windows que você está usando para o Microsoft Entra Private Access. O conector é um agente que gerencia a conexão de saída dos servidores de aplicativos locais para o Acesso Seguro Global. Você pode instalar um conector em servidores que também tenham outros agentes de autenticação instalados, como o Microsoft Entra Connect.

Nota

A versão mínima do conector necessária para o Private Access é 1.5.3417.0. A partir da versão 1.5.3437.0, ter o .NET versão 4.7.1 ou superior é necessário para uma instalação bem-sucedida (atualização).

Nota

Implantar o conector de rede privada para as suas cargas de trabalho do Azure, AWS e GCP nos respetivos Marketplaces (prévia)

O Conector de Rede Privada agora está disponível no Azure Marketplace, AWS Marketplace e GCP Marketplace (em visualização), além do centro de administração do Microsoft Entra. As ofertas do Marketplace permitem que os usuários implantem uma máquina virtual do Windows com um conector de rede privada pré-instalado por meio de um modelo simplificado. O processo automatiza a instalação e o registo, melhorando assim a facilidade e a eficiência.

Para instalar o conector a partir do centro de administração do Microsoft Entra:

Entre no centro de administração do Microsoft Entra como Administrador de Aplicações do directório que usa o Proxy de Aplicações.

- Por exemplo, se o domínio do locatário estiver contoso.com, o administrador deverá ser

admin@contoso.comou qualquer outro alias de administrador nesse domínio.

- Por exemplo, se o domínio do locatário estiver contoso.com, o administrador deverá ser

Selecione seu nome de usuário no canto superior direito. Verifique se você está conectado a um diretório que usa o Proxy de Aplicativo. Se você precisar alterar diretórios, selecione Alternar diretório e escolha um diretório que use o Proxy de Aplicativo.

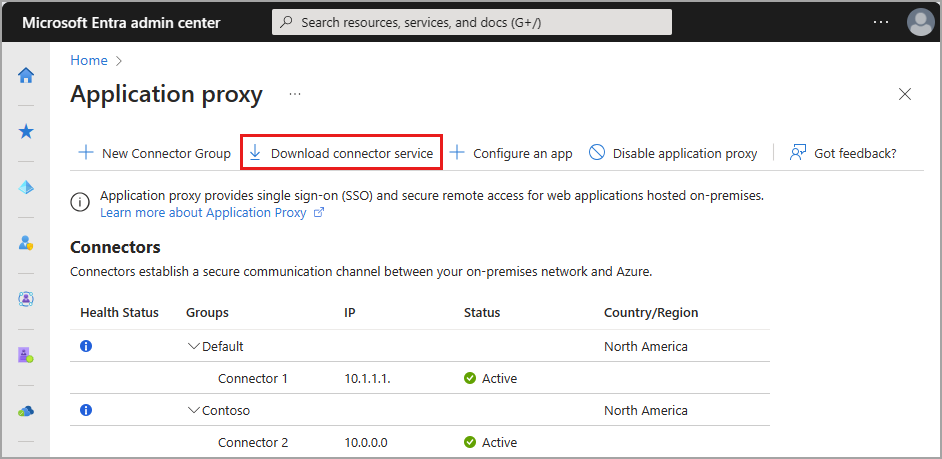

Navegue até Global Secure Access>Connect>Connectors.

Selecione Descarregar serviço conector.

Leia os Termos de Serviço. Quando estiver pronto, selecione Aceitar termos e Download.

Na parte inferior da janela, selecione Executar para instalar o conector. Um assistente de instalação é aberto.

Siga as instruções do assistente para instalar o serviço. Quando lhe for solicitado que registe o conector com o Proxy de Aplicação para o seu inquilino do Microsoft Entra, forneça as suas credenciais de Administrador de Aplicações.

- Para o Internet Explorer (IE): Se a Configuração de Segurança Reforçada do IE estiver definida como Ativado, poderá não ver o ecrã de registo. Para obter acesso, siga as instruções na mensagem de erro. Certifique-se de que a Configuração de Segurança Reforçada do Internet Explorer está definida como Desativado.

Aspetos importantes

Se já tiver instalado um conector, reinstale-o para obter a versão mais recente. Ao atualizar, desinstale o conector existente e exclua todas as pastas relacionadas. Para ver informações sobre versões lançadas anteriormente e quais alterações elas incluem, consulte Application Proxy: Version Release History.

Se você optar por ter mais de um servidor Windows para seus aplicativos locais, precisará instalar e registrar o conector em cada servidor. Você pode organizar os conectores em grupos de conectores. Para obter mais informações, consulte Grupos de conectores.

Para obter informações sobre conectores, planejamento de capacidade e como eles se mantêm atualizados, consulte Compreender os conectores de rede privada do Microsoft Entra.

Nota

O suporte do Microsoft Entra Private Access para conectores multi-geográfico está atualmente em versão prévia. Por padrão, as instâncias de serviço de nuvem para seu conector são escolhidas na mesma região que seu locatário do Microsoft Entra (ou na região mais próxima a ele), mesmo que você tenha conectores instalados em regiões diferentes da sua região padrão. O suporte Multi-Geo permite que os clientes otimizem o fluxo de tráfego atribuindo grupos de conectores de acordo com suas localizações geográficas preferidas, em vez de depender apenas da localização geográfica do locatário.

Verificar a instalação e o registo

Você pode usar o portal de Acesso Seguro Global ou o servidor Windows para confirmar se um novo conector foi instalado corretamente.

Para obter informações sobre como solucionar problemas de proxy de aplicação, consulte Resolver problemas de proxy de aplicação.

Verifique a instalação através do centro de administração do Microsoft Entra

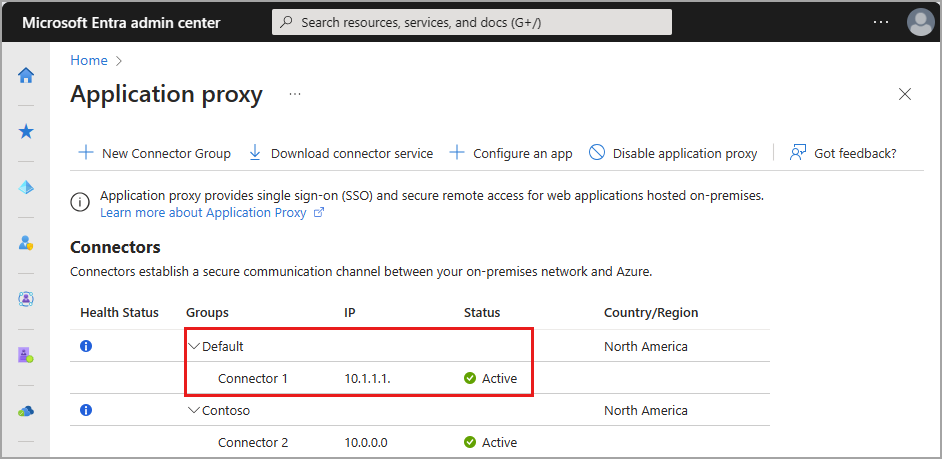

Para confirmar o conector instalado e registrado corretamente:

Entre no centro de administração do Microsoft Entra como Administrador de Aplicações do directório que usa o Proxy de Aplicações.

Navegue até Global Secure Access>Connect>Connectors

- Todos os seus conectores e grupos de conectores aparecem nesta página.

Visualize um conector para verificar seus detalhes.

- Expanda o conector para ver os detalhes, caso ainda não esteja expandido.

- Uma etiqueta verde ativa indica que o conector pode se conectar ao serviço. No entanto, mesmo que o rótulo seja verde, um problema de rede ainda pode bloquear o conector de receber mensagens.

Para obter mais ajuda com a instalação de um conector, consulte solucionar problemas de conectores.

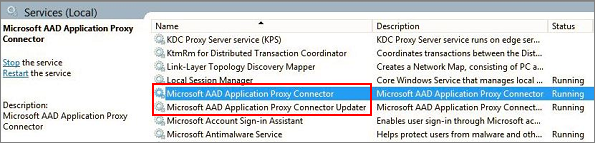

Verificar a instalação através do servidor Windows

Para confirmar o conector instalado e registrado corretamente:

Selecione a tecla Windows e digite

services.mscpara abrir o Gerenciador de Serviços do Windows.Verifique se o estado dos seguintes serviços está em execução.

- O conector de rede privada Microsoft Entra permite a conectividade.

- O atualizador do conector de rede privada Microsoft Entra é um serviço de atualização automatizado.

- O atualizador verifica se há novas versões do conector e atualiza o conector conforme necessário.

Se o estado dos serviços não estiver Em execução, clique com o botão direito nos serviços e escolha Iniciar.

Criar grupos de conectores

Para criar quantos grupos de conectores desejar:

- Navegue até Global Secure Access>Connect>Connectors.

- Selecione Novo grupo de conectores.

- Dê um nome ao seu novo grupo de conectores e use o menu suspenso para selecionar quais conectores pertencem a esse grupo.

- Selecione Guardar.

Para saber mais sobre grupos de conectores, consulte Compreender os grupos de conectores de rede privada do Microsoft Entra.

Próximos passos

A próxima etapa para começar a usar o Microsoft Entra Private Access é configurar o aplicativo Quick Access ou Global Secure Access: