Atribuir funções do Microsoft Entra no Privileged Identity Management

Com o Microsoft Entra ID, um Administrador Global pode fazer atribuições permanentes de função de administrador do Microsoft Entra. Essas atribuições de função podem ser criadas usando o centro de administração do Microsoft Entra ou usando comandos do PowerShell.

O serviço Microsoft Entra Privileged Identity Management (PIM) também permite que os Administradores de Função Privilegiada façam atribuições permanentes de função de administrador. Além disso, os Administradores de Função Privilegiada podem tornar os usuários elegíveis para funções de administrador do Microsoft Entra. Um administrador qualificado pode ativar a função quando precisar dela e, em seguida, suas permissões expiram quando terminarem.

O Privileged Identity Management suporta funções internas e personalizadas do Microsoft Entra. Para obter mais informações sobre as funções personalizadas do Microsoft Entra, consulte Controle de acesso baseado em função na ID do Microsoft Entra.

Nota

Quando uma função é atribuída, a atribuição:

- Não pode ser atribuído por uma duração inferior a cinco minutos

- Não pode ser removido dentro de cinco minutos após ser atribuído

Atribuir uma função

Siga estas etapas para tornar um usuário elegível para uma função de administrador do Microsoft Entra.

Entre no centro de administração do Microsoft Entra como pelo menos um Administrador de Função Privilegiada.

Navegue até Governança de identidade>, Gerenciamento privilegiado de identidades, Funções> do Microsoft Entra.

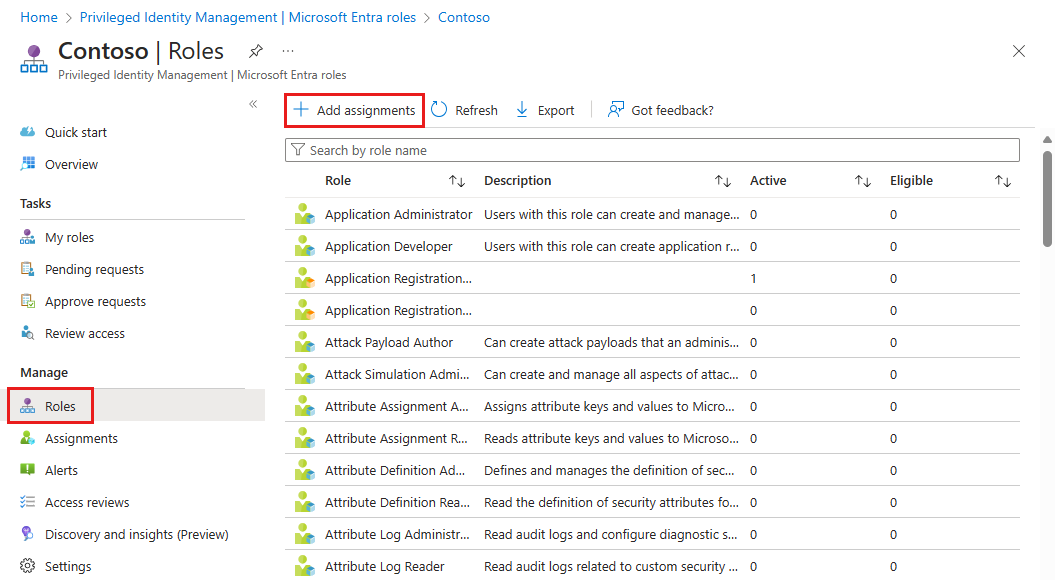

Selecione Funções para ver a lista de funções para permissões do Microsoft Entra.

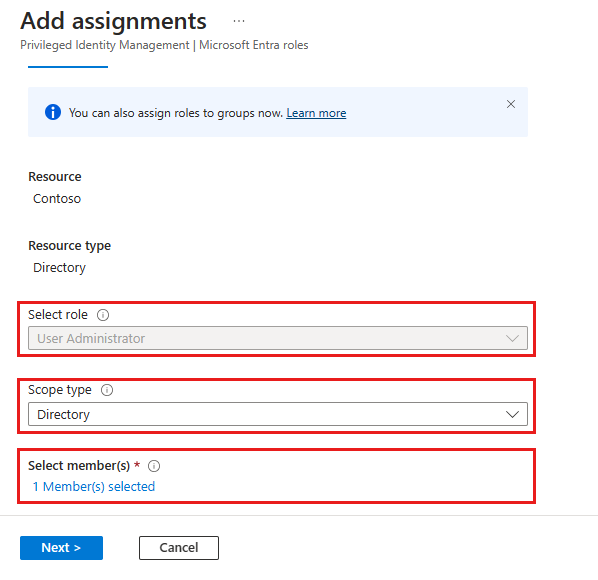

Selecione Adicionar atribuições para abrir a página Adicionar atribuições .

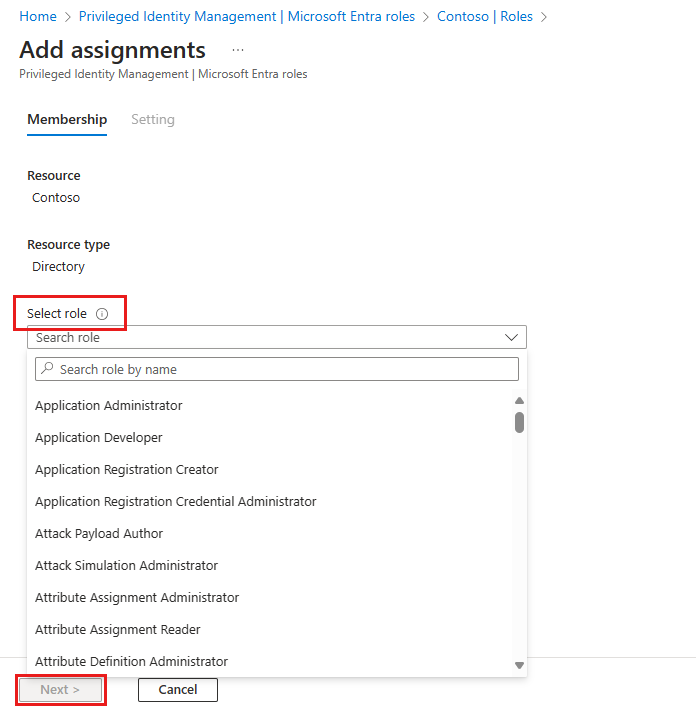

Selecione Selecionar uma função para abrir a página Selecionar uma função .

Selecione uma função que pretende atribuir, selecione um membro a quem pretende atribuir a função e, em seguida, selecione Seguinte.

Nota

Se você atribuir uma função interna do Microsoft Entra a um usuário convidado, o usuário convidado será elevado para ter as mesmas permissões que um usuário membro. Para obter informações sobre permissões padrão de membro e usuário convidado, consulte Quais são as permissões de usuário padrão no Microsoft Entra ID?

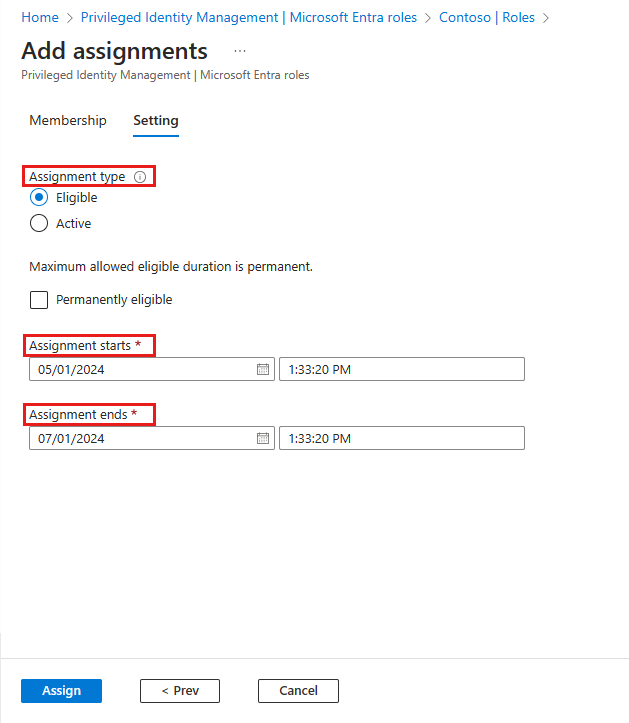

Na lista Tipo de atribuição no painel Configurações de associação, selecione Elegível ou Ativo.

As atribuições qualificadas exigem que o membro da função execute uma ação para usar a função. As ações podem incluir a realização de uma verificação de autenticação multifator (MFA), o fornecimento de uma justificativa comercial ou a solicitação de aprovação de aprovadores designados.

As atribuições ativas não exigem que o membro execute nenhuma ação para usar a função. Os membros atribuídos como ativos têm os privilégios atribuídos à função em todos os momentos.

Para especificar uma duração de atribuição específica, adicione uma data e hora de início e fim. Quando terminar, selecione Atribuir para criar a nova atribuição de função.

As atribuições permanentes não têm data de validade. Use essa opção para trabalhadores permanentes que precisam frequentemente das permissões de função.

As atribuições com limite de tempo expiram no final de um período especificado. Use esta opção com trabalhadores temporários ou contratados, por exemplo, cuja data e hora de término do projeto são conhecidas.

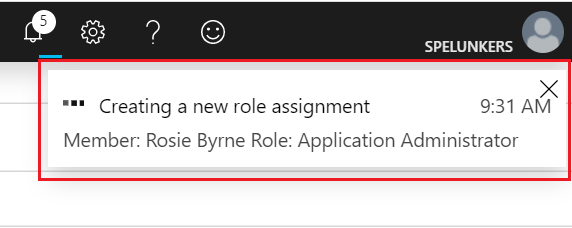

Depois que a função é atribuída, uma notificação de status da atribuição é exibida.

Atribuir uma função com escopo restrito

Para determinadas funções, o escopo das permissões concedidas pode ser restrito a uma única unidade de administração, entidade de serviço ou aplicativo. Este procedimento é um exemplo de atribuição de uma função que tem o escopo de uma unidade administrativa. Para obter uma lista de funções que dão suporte ao escopo por meio da unidade administrativa, consulte Atribuir funções com escopo a uma unidade administrativa. Esse recurso está sendo implementado para organizações do Microsoft Entra.

Entre no centro de administração do Microsoft Entra como pelo menos um Administrador de Função Privilegiada.

Navegue até Identity>Roles & admins>Roles & admins.

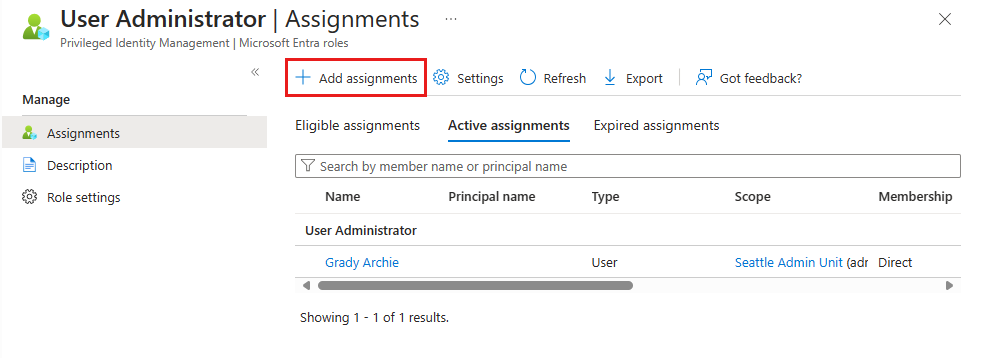

Selecione o administrador do usuário.

Selecione Adicionar atribuições.

Na página Adicionar atribuições, você pode:

- Selecione um usuário ou grupo a ser atribuído à função

- Selecione o escopo da função (neste caso, unidades administrativas)

- Selecione uma unidade administrativa para o escopo

Para obter mais informações sobre como criar unidades administrativas, consulte Adicionar e remover unidades administrativas.

Atribuir uma função usando a API do Microsoft Graph

Para obter mais informações sobre APIs do Microsoft Graph para PIM, consulte Visão geral do gerenciamento de funções por meio da API de gerenciamento de identidade privilegiada (PIM).

Para obter as permissões necessárias para usar a API do PIM, consulte Compreender as APIs de gerenciamento de identidades privilegiadas.

Elegível sem data de término

A seguir está uma solicitação HTTP de exemplo para criar uma atribuição qualificada sem data de término. Para obter detalhes sobre os comandos da API, incluindo exemplos de solicitação em linguagens como C# e JavaScript, consulte Create roleEligibilityScheduleRequests.

Pedido HTTP

POST https://graph.microsoft.com/v1.0/roleManagement/directory/roleEligibilityScheduleRequests

Content-Type: application/json

{

"action": "adminAssign",

"justification": "Permanently assign the Global Reader to the auditor",

"roleDefinitionId": "f2ef992c-3afb-46b9-b7cf-a126ee74c451",

"directoryScopeId": "/",

"principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222",

"scheduleInfo": {

"startDateTime": "2022-04-10T00:00:00Z",

"expiration": {

"type": "noExpiration"

}

}

}

HTTP response

Segue-se um exemplo da resposta. O objeto de resposta mostrado aqui pode ser encurtado para legibilidade.

HTTP/1.1 201 Created

Content-Type: application/json

{

"@odata.context": "https://graph.microsoft.com/v1.0/$metadata#roleManagement/directory/roleEligibilityScheduleRequests/$entity",

"id": "42159c11-45a9-4631-97e4-b64abdd42c25",

"status": "Provisioned",

"createdDateTime": "2022-05-13T13:40:33.2364309Z",

"completedDateTime": "2022-05-13T13:40:34.6270851Z",

"approvalId": null,

"customData": null,

"action": "adminAssign",

"principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222",

"roleDefinitionId": "f2ef992c-3afb-46b9-b7cf-a126ee74c451",

"directoryScopeId": "/",

"appScopeId": null,

"isValidationOnly": false,

"targetScheduleId": "42159c11-45a9-4631-97e4-b64abdd42c25",

"justification": "Permanently assign the Global Reader to the auditor",

"createdBy": {

"application": null,

"device": null,

"user": {

"displayName": null,

"id": "00aa00aa-bb11-cc22-dd33-44ee44ee44ee"

}

},

"scheduleInfo": {

"startDateTime": "2022-05-13T13:40:34.6270851Z",

"recurrence": null,

"expiration": {

"type": "noExpiration",

"endDateTime": null,

"duration": null

}

},

"ticketInfo": {

"ticketNumber": null,

"ticketSystem": null

}

}

Ativo e com limite de tempo

A seguir está uma solicitação HTTP de exemplo para criar uma atribuição ativa com limite de tempo. Para obter detalhes sobre os comandos da API, incluindo exemplos de solicitação em linguagens como C# e JavaScript, consulte Criar roleAssignmentScheduleRequests.

Pedido HTTP

POST https://graph.microsoft.com/v1.0/roleManagement/directory/roleAssignmentScheduleRequests

{

"action": "adminAssign",

"justification": "Assign the Exchange Recipient Administrator to the mail admin",

"roleDefinitionId": "31392ffb-586c-42d1-9346-e59415a2cc4e",

"directoryScopeId": "/",

"principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222",

"scheduleInfo": {

"startDateTime": "2022-04-10T00:00:00Z",

"expiration": {

"type": "afterDuration",

"duration": "PT3H"

}

}

}

HTTP response

Segue-se um exemplo da resposta. O objeto de resposta mostrado aqui pode ser encurtado para legibilidade.

{

"@odata.context": "https://graph.microsoft.com/v1.0/$metadata#roleManagement/directory/roleAssignmentScheduleRequests/$entity",

"id": "ac643e37-e75c-4b42-960a-b0fc3fbdf4b3",

"status": "Provisioned",

"createdDateTime": "2022-05-13T14:01:48.0145711Z",

"completedDateTime": "2022-05-13T14:01:49.8589701Z",

"approvalId": null,

"customData": null,

"action": "adminAssign",

"principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222",

"roleDefinitionId": "31392ffb-586c-42d1-9346-e59415a2cc4e",

"directoryScopeId": "/",

"appScopeId": null,

"isValidationOnly": false,

"targetScheduleId": "ac643e37-e75c-4b42-960a-b0fc3fbdf4b3",

"justification": "Assign the Exchange Recipient Administrator to the mail admin",

"createdBy": {

"application": null,

"device": null,

"user": {

"displayName": null,

"id": "00aa00aa-bb11-cc22-dd33-44ee44ee44ee"

}

},

"scheduleInfo": {

"startDateTime": "2022-05-13T14:01:49.8589701Z",

"recurrence": null,

"expiration": {

"type": "afterDuration",

"endDateTime": null,

"duration": "PT3H"

}

},

"ticketInfo": {

"ticketNumber": null,

"ticketSystem": null

}

}

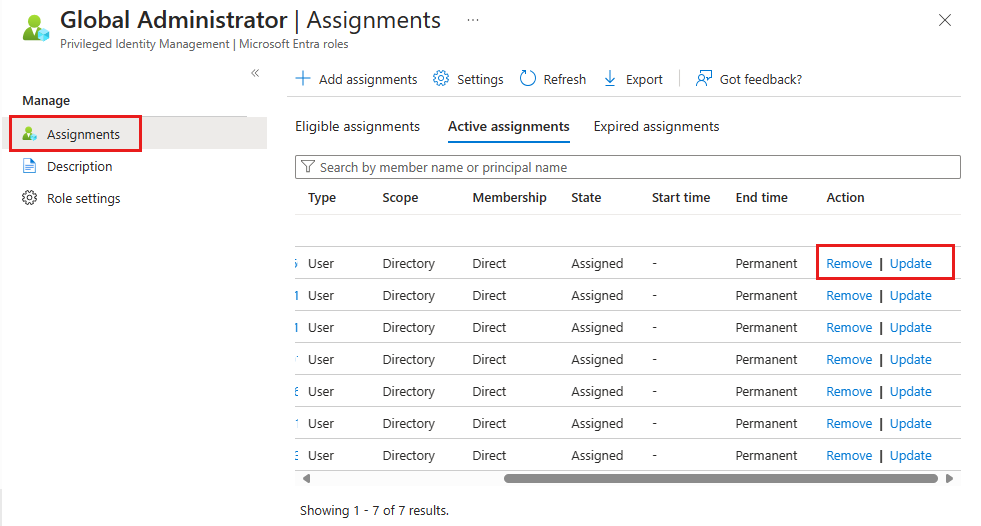

Atualizar ou remover uma atribuição de função existente

Siga estas etapas para atualizar ou remover uma atribuição de função existente. Somente clientes licenciados do Microsoft Entra ID P2 ou Microsoft Entra ID Governance: não atribua um grupo como Ativo a uma função por meio do Microsoft Entra ID e do Privileged Identity Management (PIM). Para obter uma explicação detalhada, consulte Problemas conhecidos.

Entre no centro de administração do Microsoft Entra como pelo menos um Administrador de Função Privilegiada.

Navegue até Governança de identidade>, Gerenciamento privilegiado de identidades, Funções> do Microsoft Entra.

Selecione Funções para ver a lista de funções do Microsoft Entra ID.

Selecione a função que deseja atualizar ou remover.

Encontre a atribuição de função nas guias Funções qualificadas ou Funções ativas.

Selecione Atualizar ou Remover para atualizar ou remover a atribuição de função.

Remover atribuição qualificada por meio da API do Microsoft Graph

A seguir está um exemplo de solicitação HTTP para revogar uma atribuição qualificada para uma função de uma entidade de segurança. Para obter detalhes sobre os comandos da API, incluindo exemplos de solicitação em linguagens como C# e JavaScript, consulte Create roleEligibilityScheduleRequests.

Pedir

POST https://graph.microsoft.com/v1.0/roleManagement/directory/roleEligibilityScheduleRequests

{

"action": "AdminRemove",

"justification": "abcde",

"directoryScopeId": "/",

"principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222",

"roleDefinitionId": "88d8e3e3-8f55-4a1e-953a-9b9898b8876b"

}

Response

{

"@odata.context": "https://graph.microsoft.com/v1.0/$metadata#roleManagement/directory/roleEligibilityScheduleRequests/$entity",

"id": "fc7bb2ca-b505-4ca7-ad2a-576d152633de",

"status": "Revoked",

"createdDateTime": "2021-07-15T20:23:23.85453Z",

"completedDateTime": null,

"approvalId": null,

"customData": null,

"action": "AdminRemove",

"principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222",

"roleDefinitionId": "88d8e3e3-8f55-4a1e-953a-9b9898b8876b",

"directoryScopeId": "/",

"appScopeId": null,

"isValidationOnly": false,

"targetScheduleId": null,

"justification": "test",

"scheduleInfo": null,

"createdBy": {

"application": null,

"device": null,

"user": {

"displayName": null,

"id": "5d851eeb-b593-4d43-a78d-c8bd2f5144d2"

}

},

"ticketInfo": {

"ticketNumber": null,

"ticketSystem": null

}

}

Próximos passos

Comentários

Brevemente: Ao longo de 2024, vamos descontinuar progressivamente o GitHub Issues como mecanismo de feedback para conteúdos e substituí-lo por um novo sistema de feedback. Para obter mais informações, veja: https://aka.ms/ContentUserFeedback.

Submeter e ver comentários