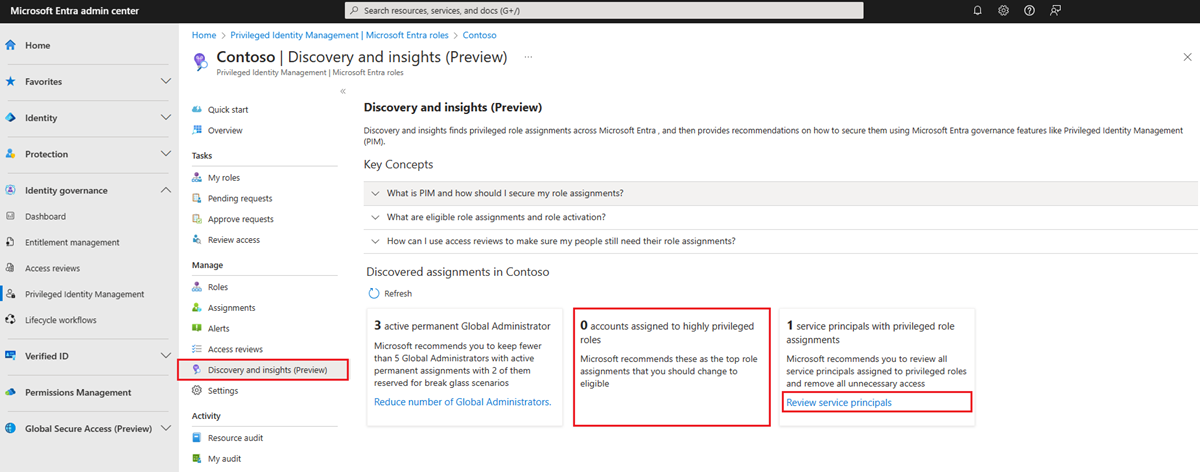

Descoberta e Insights (visualização) para funções do Microsoft Entra (anteriormente Assistente de Segurança)

Se você estiver começando a usar o Privileged Identity Management (PIM) no Microsoft Entra ID para gerenciar atribuições de função em sua organização, poderá usar a página Descoberta e insights (visualização) para começar. Esse recurso mostra quem é atribuído a funções privilegiadas em sua organização e como usar o PIM para transformar rapidamente atribuições de funções permanentes em atribuições just-in-time. Você pode exibir ou fazer alterações em suas atribuições de função privilegiada permanente no Discovery and Insights (visualização). É uma ferramenta de análise e uma ferramenta de ação.

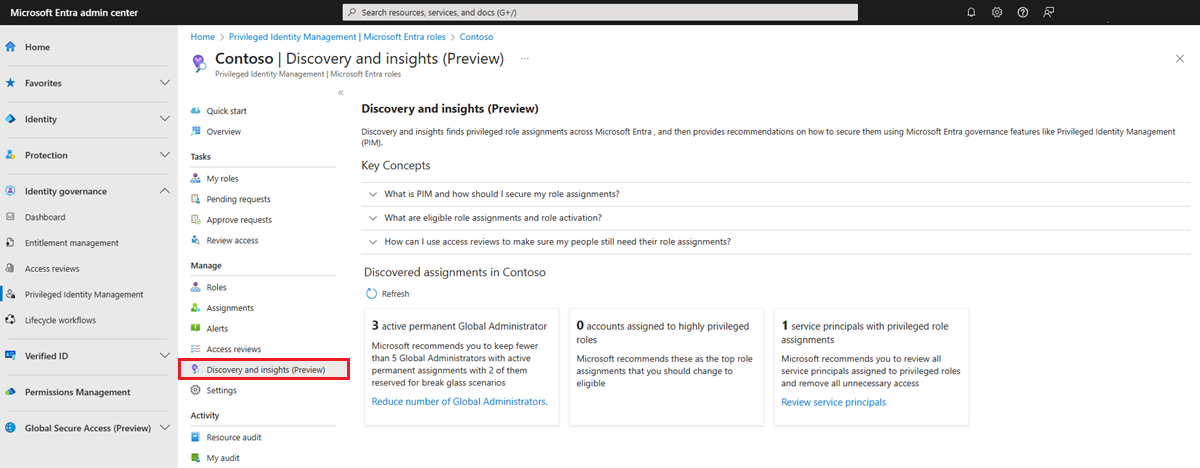

Descoberta e insights (visualização)

Antes de sua organização começar a usar o Privileged Identity Management, todas as atribuições de função são permanentes. Os usuários estão sempre em suas funções atribuídas, mesmo quando não precisam de seus privilégios. Descoberta e insights (visualização), que substitui o Assistente de Segurança anterior, mostra uma lista de funções privilegiadas e quantos usuários estão atualmente nessas funções. Você pode listar atribuições para uma função para saber mais sobre os usuários atribuídos se um ou mais deles não estiverem familiarizados.

✔️ A Microsoft recomenda que as organizações tenham duas contas de acesso de emergência somente na nuvem permanentemente atribuídas à função de Administrador Global . Essas contas são altamente privilegiadas e não são atribuídas a indivíduos específicos. As contas são limitadas a cenários de emergência ou de "quebra de vidro" em que as contas normais não podem ser usadas ou todos os outros administradores são bloqueados acidentalmente. Essas contas devem ser criadas seguindo as recomendações da conta de acesso de emergência.

Além disso, mantenha as atribuições de função permanentes se um usuário tiver uma conta da Microsoft (em outras palavras, uma conta que ele usa para entrar em serviços da Microsoft, como Skype ou Outlook.com). Se você precisar de autenticação multifator para um usuário com uma conta da Microsoft para ativar uma atribuição de função, o usuário será bloqueado.

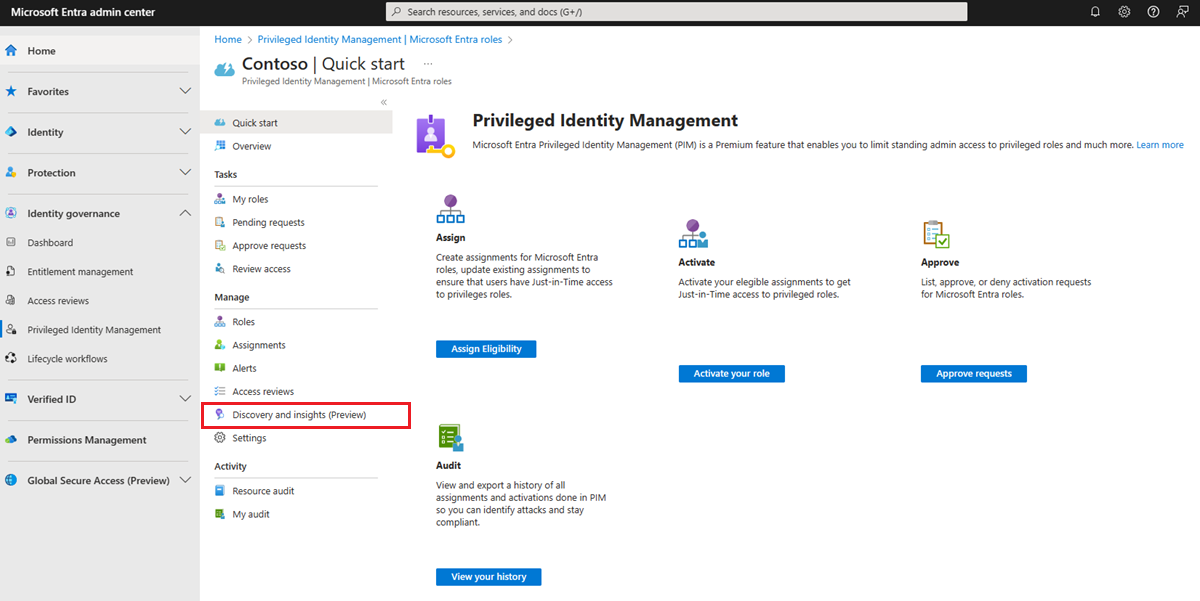

Open Discovery e insights (visualização)

Entre no centro de administração do Microsoft Entra como pelo menos um Administrador de Função Privilegiada.

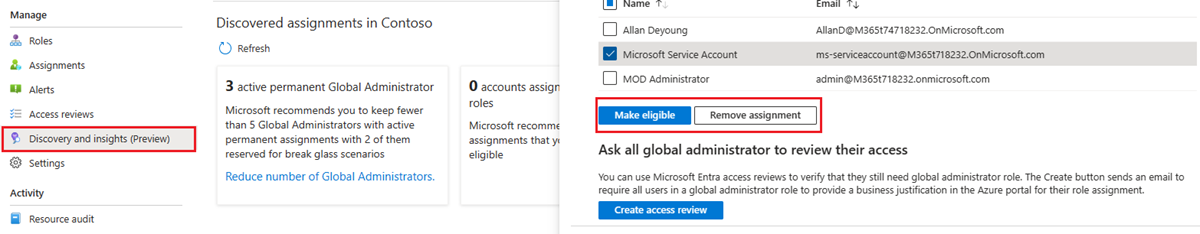

Navegue até Governança de>identidade, Gerenciamento privilegiado de identidades, Funções>>do Microsoft Entra, Descoberta e insights (Visualização).

Abrir a página inicia o processo de descoberta para encontrar atribuições de função relevantes.

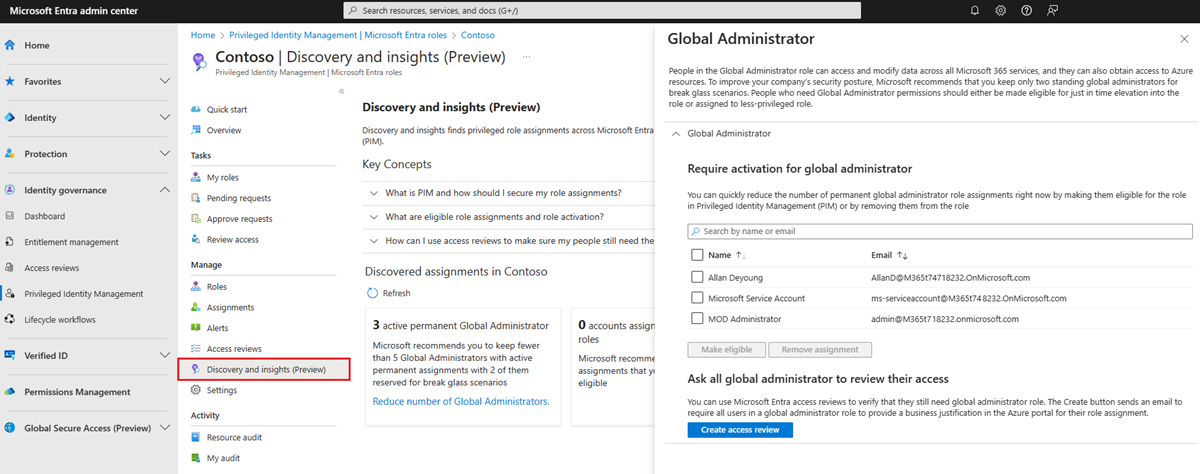

Selecione Reduzir administradores globais.

Analise a lista de atribuições de função de Administrador Global.

Selecione Seguinte para selecionar os utilizadores ou grupos que pretende tornar elegíveis e, em seguida, selecione Tornar elegível ou Remover atribuição.

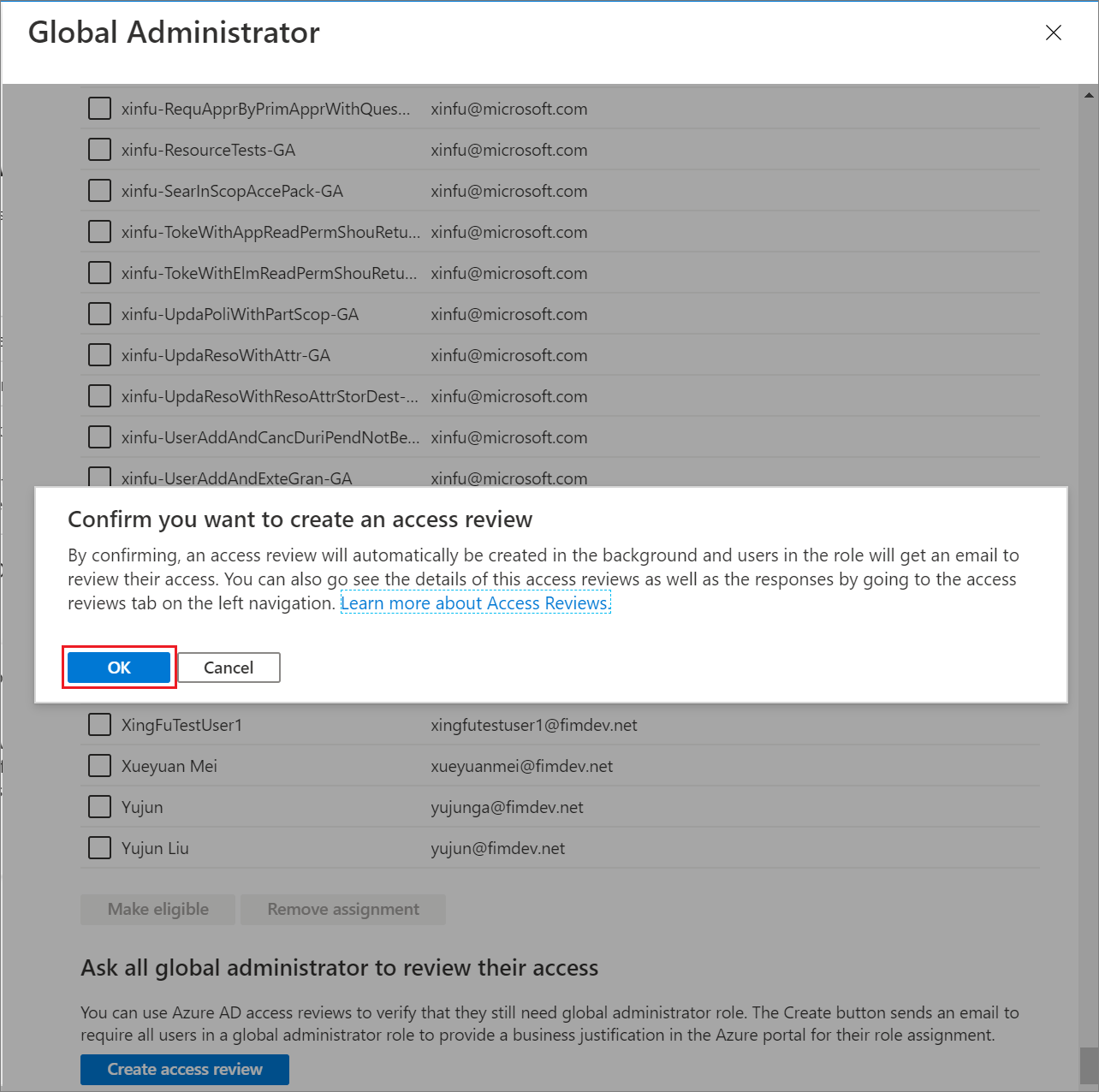

Também pode exigir que todos os Administradores Globais revejam o seu próprio acesso.

Depois de selecionar qualquer uma dessas alterações, você verá uma notificação do Azure.

Em seguida, você pode selecionar Eliminar acesso permanente ou Revisar entidades de serviço para repetir as etapas acima em outras funções privilegiadas e em atribuições de função principal de serviço. Para atribuições de função principal de serviço, você só pode remover atribuições de função.