Pasta de trabalho: Análise de impacto de políticas de acesso baseadas em risco

Recomendamos que todos habilitem políticas de Acesso Condicional baseadas em risco, entendemos que essa implantação requer tempo, gerenciamento de alterações e, às vezes, escrutínio cuidadoso por parte da liderança para entender qualquer impacto indesejado. Damos aos administradores o poder de fornecer respostas confiantes a esses cenários para adotar políticas baseadas em risco necessárias para proteger seu ambiente rapidamente.

Em vez de criar políticas de Acesso Condicional baseadas em risco no modo somente relatório e aguardar algumas semanas/meses para obter resultados, você pode usar a pasta de trabalho Análise de impacto de políticas de acesso baseadas em risco, que permite exibir o impacto imediatamente com base em logs de entrada.

Description

A pasta de trabalho ajuda você a entender seu ambiente antes de habilitar políticas que podem impedir que os usuários entrem, exijam autenticação multifator ou executem uma alteração segura de senha. Ele fornece um detalhamento com base em um intervalo de datas de sua escolha de logins, incluindo:

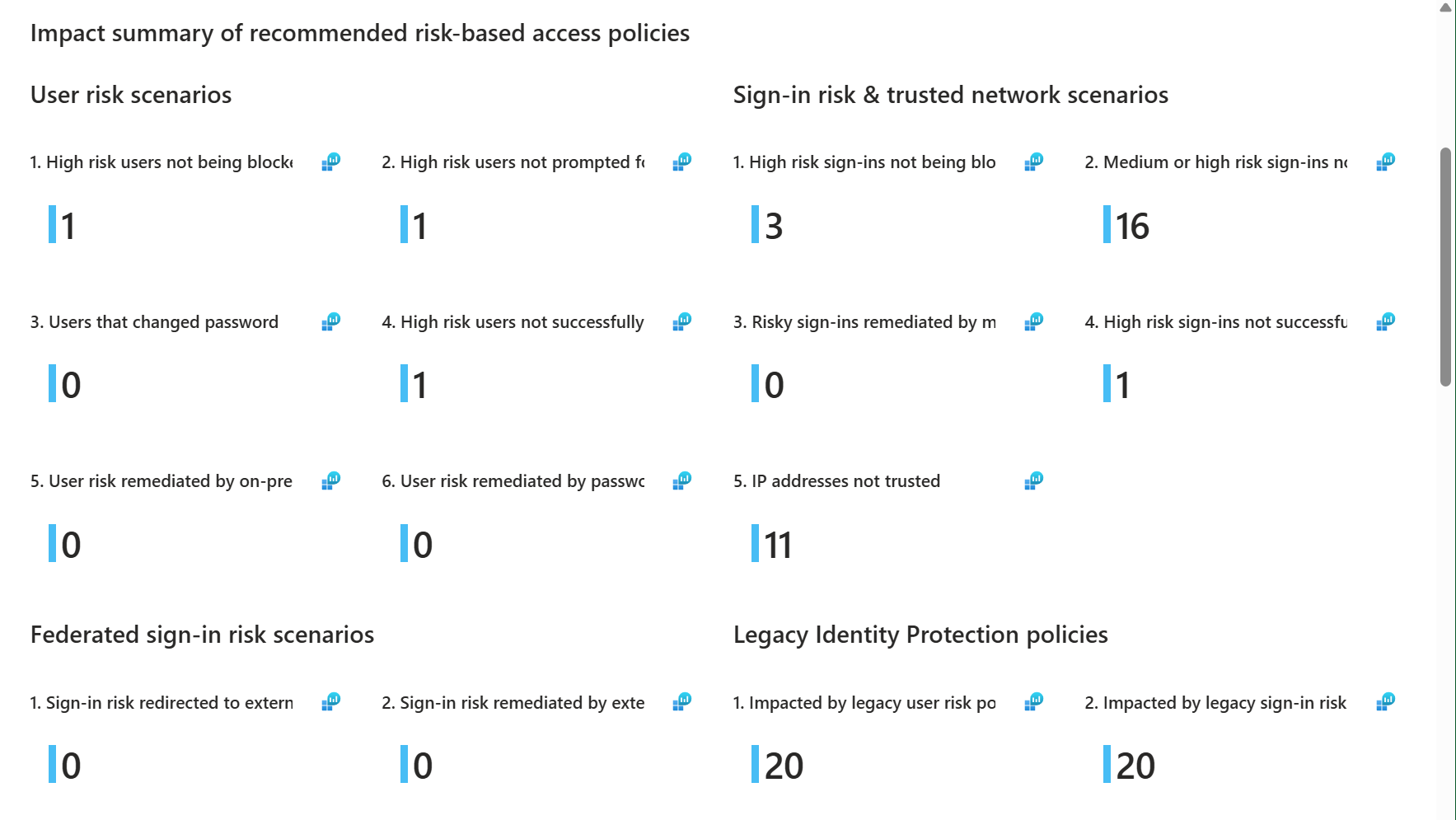

- Um resumo do impacto das políticas de acesso baseadas no risco recomendadas, incluindo uma visão geral de:

- Cenários de risco do utilizador

- Risco de início de sessão e cenários de rede fidedignos

- Detalhes de impacto, incluindo detalhes para usuários exclusivos:

- Cenários de risco do usuário como:

- Usuários de alto risco não bloqueados por uma política de acesso baseada em risco.

- Usuários de alto risco não solicitados a alterar sua senha por uma política de acesso baseada em risco.

- Usuários que alteraram sua senha devido a uma política de acesso baseada em risco.

- Os utilizadores arriscados não iniciaram sessão com êxito devido a uma política de acesso baseada no risco.

- Usuários que corrigiram o risco por uma redefinição de senha local.

- Os usuários que corrigiram o risco por meio de uma redefinição de senha baseada em nuvem.

- Cenários de política de risco de entrada como:

- Entradas de alto risco não bloqueadas por uma política de acesso baseada em risco.

- Entradas de alto risco que não são auto-corrigidas usando autenticação multifator por uma política de acesso baseada em risco.

- Entradas arriscadas que não foram bem-sucedidas devido a uma política de acesso baseada em risco.

- Entradas arriscadas corrigidas por autenticação multifator.

- Detalhes da rede, incluindo os principais endereços IP não listados como uma rede confiável.

- Cenários de risco do usuário como:

Os administradores podem usar essas informações para ver quais usuários podem ser afetados durante um período de tempo se as políticas de Acesso Condicional baseadas em risco estiverem habilitadas.

Como acessar a pasta de trabalho

Esta pasta de trabalho não exige que você crie nenhuma política de Acesso Condicional, mesmo aquelas no modo somente relatório. O único pré-requisito é que você tenha seus logs de entrada enviados para um espaço de trabalho do Log Analytics. Para obter mais informações sobre como habilitar esse pré-requisito, consulte o artigo Como usar pastas de trabalho do Microsoft Entra. Você pode acessar a pasta de trabalho diretamente na folha Proteção de Identidade ou ir para Pastas de Trabalho para obter uma versão editável:

Na folha Proteção de identidade:

- Entre no centro de administração do Microsoft Entra como pelo menos um Leitor de Relatórios.

- Navegue até Relatório> de Análise de Impacto da Proteção>de Identidade.

Em pastas de trabalho:

- Entre no centro de administração do Microsoft Entra como pelo menos um Leitor de Relatórios.

- Navegue até Monitoramento de Identidade>& Pastas de Trabalho de integridade>.

- Selecione a pasta de trabalho Análise de impacto de políticas de acesso baseadas em risco em Proteção de identidade.

Navegar na pasta de trabalho

Quando você estiver na pasta de trabalho, há alguns parâmetros no canto superior direito. Você pode definir a partir de qual espaço de trabalho a pasta de trabalho será preenchida e ativar ou desativar o guia.

Assim como toda pasta de trabalho, você pode visualizar ou editar as consultas KQL (Kusto Query Language) que estão alimentando os elementos visuais. Se você fizer alterações, sempre poderá reverter para o modelo original.

Resumo

A primeira seção é um resumo e mostra o número agregado de usuários ou sessões afetadas durante o intervalo de tempo selecionado. Se você rolar mais para baixo, os detalhes associados estarão disponíveis.

Os cenários mais importantes abordados no resumo são os cenários um e dois para cenários de risco de usuário e entrada. Eles mostram usuários altos ou entradas que não foram bloqueadas, solicitadas para alteração de senha ou corrigidas pelo MFA; o que significa que os usuários de alto risco ainda podem estar em seu ambiente.

Em seguida, você pode rolar para baixo e ver os detalhes de exatamente quem seriam esses usuários. Cada componente de resumo tem detalhes correspondentes que se seguem.

Cenários de risco do utilizador

Os cenários de risco do usuário três e quatro vão ajudá-lo se você já tiver algumas políticas de acesso baseadas em risco habilitadas; Eles mostram usuários que alteraram sua senha ou usuários de alto risco que foram impedidos de entrar devido às suas políticas de acesso baseadas em risco. Se você ainda tiver usuários de alto risco aparecendo em cenários de risco de usuário um e dois (não sendo bloqueados ou não sendo solicitados a alterar a senha) quando você pensou que todos eles cairiam nesses buckets, pode haver lacunas em suas políticas.

Cenários de risco de início de sessão

Em seguida, vejamos os cenários de risco de entrada três e quatro. Se você usar MFA, provavelmente terá atividade aqui, mesmo que não tenha nenhuma política de acesso baseada em risco habilitada. Os riscos de entrada são corrigidos automaticamente quando a MFA é executada com êxito. O cenário quatro analisa as entradas de alto risco que não foram bem-sucedidas devido a políticas de acesso baseadas em risco. Se você tiver políticas habilitadas, mas ainda estiver vendo entradas que espera que sejam bloqueadas ou corrigidas com MFA, você pode ter lacunas em suas políticas. Se for esse o caso, recomendamos que reveja as suas políticas e utilize a secção de detalhes deste livro para ajudar a investigar quaisquer lacunas.

Os cenários 5 e 6 para cenários de risco do usuário mostram que a correção está acontecendo. Esta seção fornece informações sobre quantos usuários estão alterando suas senhas no local ou por meio da redefinição de senha de autoatendimento (SSPR). Se esses números não fizerem sentido para o seu ambiente, por exemplo, você não achou que o SSPR estava habilitado, use os detalhes para investigar.

O cenário de entrada 5, endereços IP não confiáveis, exibe os endereços IP de todos os logins no intervalo de tempo selecionado e exibe os IPs que não são considerados confiáveis.

Cenários de política de risco de entrada federada

Para clientes que usam vários provedores de identidade, a próxima seção será útil para ver se há sessões arriscadas sendo redirecionadas para esses provedores externos para MFA ou para outras formas de remediação. Esta seção pode fornecer informações sobre onde a correção está ocorrendo e se está acontecendo conforme o esperado. Para que esses dados sejam preenchidos, "federatedIdpMfaBehavior" precisa ser definido em seu ambiente federado para impor MFA proveniente de um provedor de identidade federada.

Políticas de Proteção de Identidade Legadas

A próxima seção controla quantas políticas herdadas de usuário e entrada ainda estão em seu ambiente e devem migrar até outubro de 2026. É importante estar ciente desse cronograma e começar a migrar políticas para o portal de Acesso Condicional o mais rápido possível. Você quer tempo suficiente para testar as novas apólices, limpar quaisquer apólices desnecessárias ou duplicadas e verificar se não há lacunas na cobertura. Você pode ler mais sobre como migrar políticas herdadas seguindo este link, Migrar políticas de risco.

Detalhes da rede confiável

Esta seção fornece uma lista detalhada dos endereços IP que não são considerados confiáveis. De onde vêm esses IPs, quem os possui? Devem ser considerados "confiáveis"? Este exercício pode ser um esforço entre equipas com os administradores da rede; no entanto, é benéfico fazê-lo, uma vez que ter uma lista de IP confiável precisa ajuda a reduzir as deteções de risco de falsos positivos. Se houver um endereço IP que pareça questionável para o seu ambiente, é hora de investigar.

PERGUNTAS FREQUENTES:

E se eu não usar o Microsoft Entra para autenticação multifator?

Se você não usar a autenticação multifator do Microsoft Entra, ainda poderá ver o risco de entrada corrigido em seu ambiente se usar um provedor de MFA que não seja da Microsoft. Os métodos de autenticação externa possibilitam a correção de riscos ao usar um provedor de MFA que não seja da Microsoft.

E se eu estiver em um ambiente híbrido?

O risco do usuário pode ser auto-corrigido usando uma alteração de senha segura se a redefinição de senha de autoatendimento estiver habilitada com write-back de senha. Se apenas a sincronização de hash de senha estiver habilitada, considere habilitar a redefinição de senha local para corrigir o risco do usuário.

Acabei de receber um alerta de alto risco, mas eles não estão aparecendo neste relatório?

Se o usuário tiver alto risco atribuído, mas ainda não tiver entrado, você não os verá neste relatório. O relatório usa apenas logs de entrada para preencher esses dados. Se você tiver usuários de alto risco que não entraram, eles não serão contados neste relatório.