Suporta autenticação sem senha com chaves FIDO2 em aplicativos que você desenvolve

Essas configurações e práticas recomendadas ajudarão você a evitar cenários comuns que impedem que a autenticação sem senha FIDO2 esteja disponível para os usuários de seus aplicativos.

Melhores práticas gerais

Dicas de domínio

Não use uma dica de domínio para ignorar a descoberta do território doméstico. Esse recurso destina-se a tornar as entradas mais simplificadas, mas o provedor de identidade federada pode não oferecer suporte à autenticação sem senha.

Exigir credenciais específicas

Se você estiver usando SAML, não especifique que uma senha é necessária usando o elemento RequestedAuthnContext.

O elemento RequestedAuthnContext é opcional, portanto, para resolver esse problema, você pode removê-lo de suas solicitações de autenticação SAML. Essa é uma prática recomendada geral, pois o uso desse elemento também pode impedir que outras opções de autenticação, como a autenticação multifator, funcionem corretamente.

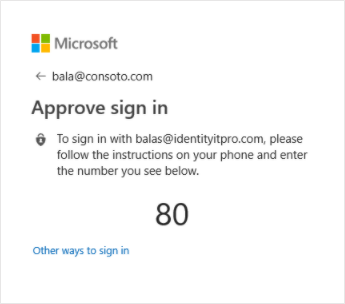

Usando o método de autenticação usado mais recentemente

O método de início de sessão utilizado mais recentemente por um utilizador ser-lhe-á apresentado primeiro. Isso pode causar confusão quando os usuários acreditam que devem usar a primeira opção apresentada. No entanto, eles podem escolher outra opção selecionando "Outras maneiras de entrar", conforme mostrado abaixo.

Práticas recomendadas específicas da plataforma

Ambiente de Trabalho

As opções recomendadas para implementar a autenticação são, na ordem:

- Os aplicativos de área de trabalho .NET que estão usando a Biblioteca de Autenticação da Microsoft (MSAL) devem usar o Gerenciador de Autenticação do Windows (WAM). Essa integração e seus benefícios estão documentados no GitHub.

- Use WebView2 para suportar FIDO2 em um navegador incorporado.

- Use o navegador do sistema. As bibliotecas MSAL para plataformas de desktop usam esse método por padrão. Pode consultar a nossa página sobre a compatibilidade do navegador FIDO2 para garantir que o navegador que utiliza suporta a autenticação FIDO2.

Móvel

FIDO2 é suportado para aplicativos iOS nativos que usam MSAL com ASWebAuthenticationSession ou integração de broker. O Broker é fornecido no Microsoft Authenticator no iOS e no Portal da Empresa do Microsoft Intune no macOS.

Certifique-se de que o proxy de rede não bloqueia a validação de domínio associada pela Apple. A autenticação FIDO2 requer a validação de domínio associada da Apple para ter êxito, o que requer que determinados domínios da Apple sejam excluídos dos proxies de rede. Para obter mais informações, consulte Usar produtos Apple em redes corporativas.

O suporte FIDO2 para aplicativos Android nativos está atualmente em desenvolvimento.

Se você não estiver usando o MSAL, ainda deverá usar o navegador da Web do sistema para autenticação. Recursos como logon único e acesso condicional dependem de uma superfície da Web compartilhada fornecida pelo navegador da Web do sistema. Isto significa utilizar separadores personalizados do Chrome (Android) ou autenticar um utilizador através de um serviço Web | Documentação do desenvolvedor da Apple (iOS).

Aplicações Web e de página única

A disponibilidade da autenticação sem senha FIDO2 para aplicativos que são executados em um navegador da Web dependerá da combinação de navegador e plataforma. Pode consultar a nossa matriz de compatibilidade FIDO2 para verificar se a combinação que os seus utilizadores irão encontrar é suportada.

Próximos passos

Opções de autenticação sem palavra-passe para o Microsoft Entra ID