Nota

O acesso a esta página requer autorização. Podes tentar iniciar sessão ou mudar de diretório.

O acesso a esta página requer autorização. Podes tentar mudar de diretório.

Este guia passo a passo explica como integrar uma fazenda do SharePoint no local com o proxy de aplicação Microsoft Entra.

Pré-requisitos

Para executar a configuração, você precisa dos seguintes recursos:

- Uma farm do SharePoint 2016 ou mais recente.

- Um locatário do Microsoft Entra com um plano que inclui proxy de aplicativo. Saiba mais sobre Microsoft Entra ID planos e preços.

- Um conjunto de servidores do Microsoft Office Web Apps para iniciar corretamente os ficheiros do Office a partir do conjunto do SharePoint local.

- Um domínio personalizado e verificado no locatário do Microsoft Entra.

- Implantações locais do Ative Directory sincronizadas com o Microsoft Entra Connect, por meio das quais os usuários podem entrar no Azure.

- Um conector de rede privada instalado e em execução em uma máquina dentro do domínio corporativo.

Configurar o SharePoint com proxy de aplicativo requer duas URLs:

- Um URL externo, visível para os utilizadores finais e determinado no Microsoft Entra ID. Este URL pode utilizar um domínio personalizado. Saiba mais sobre como trabalhar com domínios personalizados no proxy de aplicações do Microsoft Entra .

- Um URL interno, conhecido apenas dentro do domínio corporativo e nunca usado diretamente.

Importante

Para certificar-se de que os links estão mapeados corretamente, siga estas recomendações para a URL interna:

- Usa HTTPS.

- Não use portas personalizadas.

- Crie um host (

Aregisto) no Sistema de Nomes de Domínio (DNS) corporativo que aponte para o SharePoint Web Front End (WFE) (ou balanceador de carga), e não para um alias (CNameregisto).

Este artigo usa os seguintes valores:

- URL interna:

https://sharepoint. - URL externa:

https://spsites-demo1984.msappproxy.net/. - Conta do pool de aplicativos para o aplicativo Web do SharePoint:

Contoso\spapppool.

Etapa 1: Configurar um aplicativo no Microsoft Entra ID que usa proxy de aplicativo

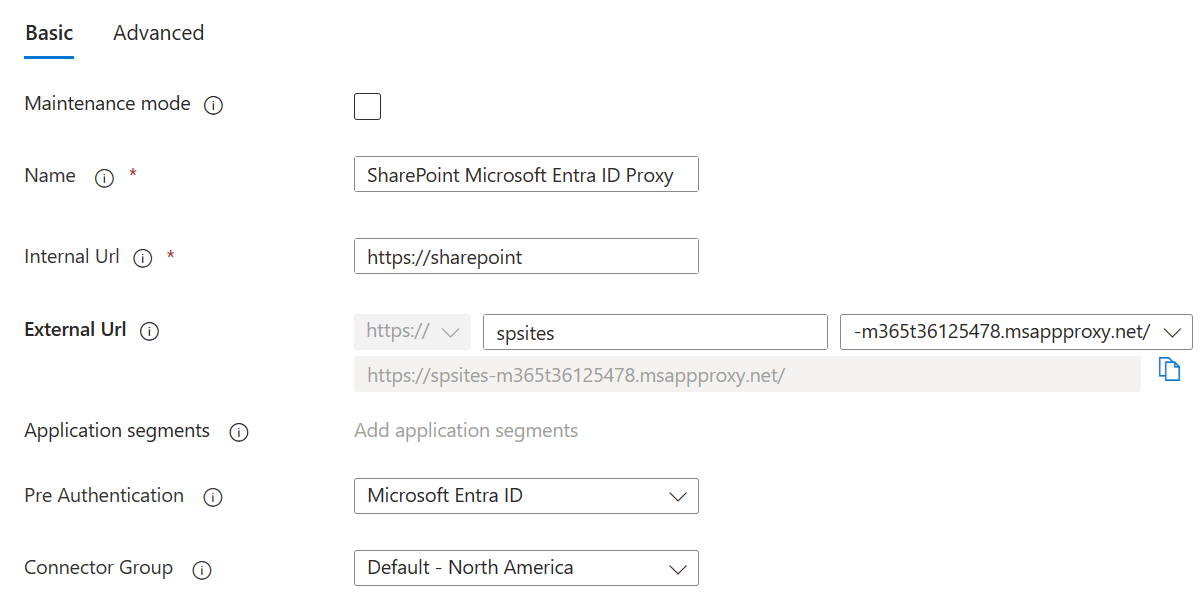

Nesta etapa, você cria um aplicativo em seu locatário do Microsoft Entra que usa proxy de aplicativo. Você define a URL externa e especifica a URL interna, ambas usadas posteriormente no SharePoint.

Crie a aplicação com as seguintes definições. Para obter instruções passo a passo, consulte Publicando aplicativos usando o proxy de aplicativo do Microsoft Entra.

-

URL interno: URL interna do SharePoint que defines mais tarde no SharePoint, como

https://sharepoint. -

Pré-autenticação:

Microsoft Entra ID. -

Traduzir URLs em cabeçalhos:

No. -

Traduzir URLs no corpo da aplicação:

No.

-

URL interno: URL interna do SharePoint que defines mais tarde no SharePoint, como

Depois de publicar a sua aplicação, siga estes passos para configurar as definições de login único.

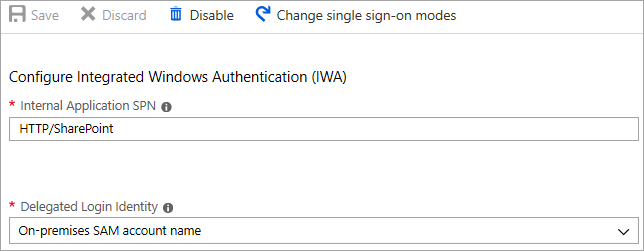

- Na página do aplicativo no portal, selecione Logon único.

- Para Modo de Início de Sessão Único, selecione Autenticação Integrada do Windows.

- Defina SPN (Nome Principal do Serviço de Aplicativo Interno) com o valor definido anteriormente. Neste exemplo, o valor é

HTTP/sharepoint. - Em Identidade de início de sessão delegada , selecione a opção mais adequada para a configuração da floresta do Active Directory. Por exemplo, se tiver um único domínio Active Directory na sua floresta, selecione o nome da conta SAM local (como mostrado na captura de ecrã seguinte). Mas se os usuários não estiverem no mesmo domínio que o SharePoint e os servidores do conector de rede privada, selecione Nome principal do usuário local (não mostrado na captura de tela).

Termina de configurar a tua aplicação, vai à secção Utilizadores e grupos e atribui utilizadores para aceder a esta aplicação.

Etapa 2: Configurar o aplicativo Web do SharePoint

Deve configurar a aplicação web SharePoint com Kerberos e os apropriados mapeamentos alternativos de acesso para funcionar corretamente com o proxy da aplicação Microsoft Entra. Tem duas opções:

- Crie uma nova aplicação web e use apenas a zona padrão . Use a zona padrão para a melhor experiência com o SharePoint. Por exemplo, os links nos alertas de e-mail que o SharePoint gera apontam para a zona padrão .

- Estenda um aplicativo Web existente para configurar o Kerberos em uma zona não padrão.

Importante

Independentemente da zona que uses, a conta do pool de aplicações da aplicação web SharePoint tem de ser uma conta de domínio para que o Kerberos funcione corretamente.

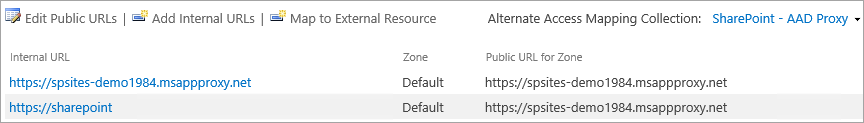

Criar o aplicativo Web do SharePoint

O script mostra um exemplo de criação de uma nova aplicação web usando a zona padrão . Recomendamos que use a zona padrão.

Inicie o Shell de Gerenciamento do SharePoint e execute o script.

# This script creates a web application and configures the Default zone with the internal/external URL needed to work with Azure AD application proxy # Edit variables below to fit your environment. Note that the managed account must exist and it must be a domain account $internalUrl = "https://sharepoint" $externalUrl = "https://spsites-demo1984.msappproxy.net/" $applicationPoolManagedAccount = "Contoso\spapppool" $winAp = New-SPAuthenticationProvider -UseWindowsIntegratedAuthentication -DisableKerberos:$false $wa = New-SPWebApplication -Name "SharePoint - AAD Proxy" -Port 443 -SecureSocketsLayer -URL $externalUrl -ApplicationPool "SharePoint - AAD Proxy" -ApplicationPoolAccount (Get-SPManagedAccount $applicationPoolManagedAccount) -AuthenticationProvider $winAp New-SPAlternateURL -Url $internalUrl -WebApplication $wa -Zone Default -InternalAbra o site Administração Central do SharePoint.

Em Configurações do Sistema, selecione Configurar Mapeamentos de Acesso Alternativo. A caixa "Coleção de Mapeamentos de Acesso Alternativo" é aberta.

Filtre a exibição com o novo aplicativo Web.

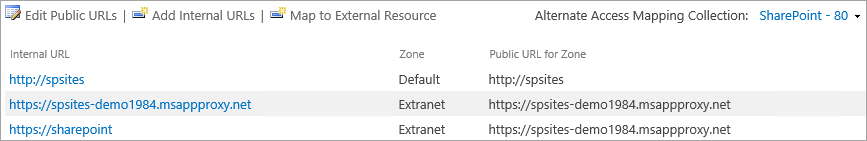

Se expandir uma aplicação web existente para uma nova zona.

Inicie o Shell de Gerenciamento do SharePoint e execute o script a seguir.

# This script extends an existing web application to Internet zone with the internal/external URL needed to work with Azure AD application proxy # Edit variables below to fit your environment $webAppUrl = "http://spsites/" $internalUrl = "https://sharepoint" $externalUrl = "https://spsites-demo1984.msappproxy.net/" $winAp = New-SPAuthenticationProvider -UseWindowsIntegratedAuthentication -DisableKerberos:$false $wa = Get-SPWebApplication $webAppUrl New-SPWebApplicationExtension -Name "SharePoint - AAD Proxy" -Identity $wa -SecureSocketsLayer -Zone Extranet -Url $externalUrl -AuthenticationProvider $winAp New-SPAlternateURL -Url $internalUrl -WebApplication $wa -Zone Extranet -Internal

Abra o site Administração Central do SharePoint.

Em Configurações do Sistema, selecione Configurar Mapeamentos de Acesso Alternativo. A caixa "Coleção de Mapeamentos de Acesso Alternativo" é aberta.

Filtra o ecrã com a aplicação web que estendeste.

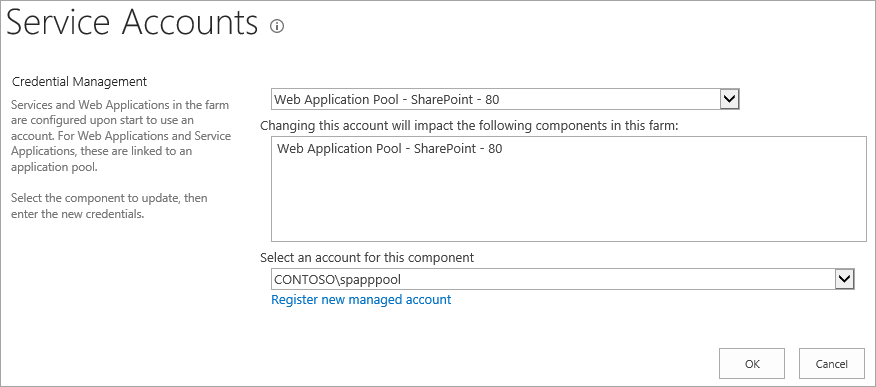

Verifique se o aplicativo Web do SharePoint está sendo executado em uma conta de domínio

Para identificar a conta que executa o pool de aplicativos do aplicativo Web do SharePoint e certificar-se de que é uma conta de domínio, siga estas etapas:

Abra o site Administração Central do SharePoint.

Vá para Segurança e selecione Configurar contas de serviço.

Selecione Grupo de Aplicações Web - YourWebApplicationName.

Confirme se Selecione uma conta para este componente retorna uma conta de domínio e lembre-se dela, já que você a usa na próxima etapa.

Verifique se um certificado HTTPS está configurado para o site do IIS da zona da extranet

Como a URL interna utiliza o protocolo HTTPS (https://SharePoint/), deve definir um certificado no site dos Serviços de Informação da Internet (IIS).

Abra o console do Windows PowerShell.

Execute o script a seguir para gerar um certificado autoassinado e adicioná-lo ao

MY storedo computador.# Replace "SharePoint" with the actual hostname of the Internal URL of your Azure AD proxy application New-SelfSignedCertificate -DnsName "SharePoint" -CertStoreLocation "cert:\LocalMachine\My"Importante

Os certificados autoassinados são adequados apenas para fins de teste. Em ambientes de produção, utilize-se certificados emitidos por uma autoridade certificadora.

Abra o console do Gerenciador dos Serviços de Informações da Internet.

Expanda o servidor na vista em árvore, expanda Sites, selecione o site SharePoint - Microsoft Entra ID Proxy e selecione Associações.

Selecione a vinculação de https e, em seguida, selecione Editar .

No campo Certificado TLS (Transport Layer Security), escolha Certificado do SharePoint e selecione OK.

Agora você pode acessar o site do SharePoint externamente por meio do proxy de aplicativo Microsoft Entra.

Passo 3: Configurar a delegação limitada de Kerberos

Os usuários inicialmente se autenticam na ID do Microsoft Entra e, em seguida, no SharePoint usando Kerberos por meio do conector de rede privada do Microsoft Entra. Para permitir que o conector obtenha um token Kerberos em nome do utilizador do Microsoft Entra, deve-se configurar a Delegação Restrita de Kerberos (KCD) com a transição de protocolo. Para mais informações sobre a KCD, consulte a visão geral da Delegação Restrita de Kerberos.

Definir o SPN (Nome da Entidade de Serviço) para a conta de serviço do SharePoint

Neste artigo, a URL interna é https://sharepointe, portanto, o SPN (nome da entidade de serviço) é HTTP/sharepoint. Substitua esses valores pelos valores que correspondem ao seu ambiente.

Para registrar o SPN HTTP/sharepoint para a conta do pool de aplicativos do SharePoint Contoso\spapppool, execute o seguinte comando em um prompt de comando, como administrador do domínio:

setspn -S HTTP/sharepoint Contoso\spapppool

O comando Setspn procura o SPN antes de adicioná-lo. Se o SPN já existir, você verá um erro Valor Duplicado do SPN. Remova o SPN existente. Verifique se o SPN foi adicionado com êxito executando o comando Setspn com a opção -L. Para mais informações sobre o comando, consulte Setspn.

Certifique-se de que o conector é confiável para delegação ao SPN que foi adicionado à conta de pool de aplicações do SharePoint.

Configure o KCD para que o serviço de proxy de aplicativo Microsoft Entra possa delegar identidades de usuário à conta do pool de aplicativos do SharePoint. Configure o KCD habilitando o conector de rede privada para recuperar tíquetes Kerberos para seus usuários autenticados no Microsoft Entra ID. Em seguida, esse servidor passa o contexto para o aplicativo de destino (SharePoint neste caso).

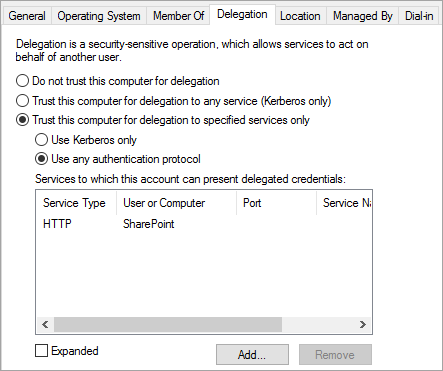

Para configurar o KCD, siga estas etapas para cada máquina conectora:

Entre em um controlador de domínio como administrador de domínio e abra Usuários e Computadores do Ative Directory.

Localize o computador que executa o conector de rede privada Microsoft Entra. Neste exemplo, é o computador que está executando o SharePoint Server.

Clique duas vezes no computador e selecione a guia Delegação.

Verifique se as opções de delegação estão definidas como Confiar neste computador para delegação somente aos serviços especificados. Em seguida, selecione Usar qualquer protocolo de autenticação .

Selecione o botão Adicionar, selecione Utilizadores ou Computadorese localize a conta do pool de aplicativos do SharePoint. Por exemplo:

Contoso\spapppool.Na lista SPN, selecione o que você criou anteriormente para a conta de serviço.

Selecione OK e, em seguida, selecione OK novamente para salvar as alterações.

Agora você está pronto para entrar no SharePoint usando a URL externa e autenticar com o Azure.

Resolver problemas de início de sessão

Se iniciar sessão no site não estiver a funcionar, pode obter mais informações sobre o problema nos registos do Connector. A partir da máquina que executa o conector, abra o visualizador de eventos, vá aos Registos de Aplicações e Serviços Microsoft>>Microsoft Entra Private Network>Connector e inspecione o registo de Administração.

Solucionar o erro Kerberos do BadGateway

Se vir o erro BadGateway Incorrect Kerberos , execute os seguintes comandos no Windows PowerShell no controlador de domínio, como administrador. Substitua [servername] e [serviceaccount] pelos valores reais do seu ambiente.

$connector = Get-ADComputer -Identity "[servername]$"Set-ADUser -Identity "[serviceaccount]" -PrincipalsAllowedToDelegateToAccount $connector