Habilitar chaves de acesso no Microsoft Authenticator (visualização)

Este artigo lista as etapas para habilitar e impor o uso de chaves de acesso no Authenticator for Microsoft Entra ID. Primeiro, você atualiza a política de métodos de autenticação para permitir que os usuários finais se registrem e entrem com chaves de acesso no Authenticator. Em seguida, você pode usar as políticas de forças de autenticação de Acesso Condicional para impor a entrada por chave de acesso quando os usuários acessam um recurso confidencial.

Requerimentos

- Autenticação multifator (MFA) do Microsoft Entra

- Android 14 e posterior ou iOS 17 e posterior

- Uma ligação ativa à Internet em qualquer dispositivo que faça parte do processo de registo/autenticação da chave de acesso

- Para registro/autenticação entre dispositivos, ambos os dispositivos devem ter Bluetooth habilitado

Observação

Os usuários precisam instalar a versão mais recente do Authenticator para Android ou iOS para usar uma chave de acesso.

Para saber mais sobre onde você pode usar chaves de acesso no Authenticator para entrar, consulte Suporte para autenticação FIDO2 com ID do Microsoft Entra.

Ativar chaves de acesso no Autenticador no centro de administração

Um Administrador de Política de Autenticação precisa consentir para permitir o Autenticador nas configurações de Chave de Acesso (FIDO2) da política de Métodos de Autenticação. Eles precisam permitir explicitamente os GUIDs de Atestado de Autenticador (AAGUIDs) para o Microsoft Authenticator para permitir que os usuários registrem chaves de acesso no aplicativo Authenticator. Não há nenhuma configuração para habilitar chaves de acesso na seção Aplicativo Microsoft Authenticator da política de Métodos de Autenticação.

Entre no centro de administração do Microsoft Entra como pelo menos um Administrador de Política de Autenticação.

Navegue até Métodos>de autenticação de proteção>Política de método de autenticação.

No método Passkey (FIDO2), selecione Todos os usuários ou Adicionar grupos para selecionar grupos específicos. Apenas grupos de segurança são suportados.

Na guia Configurar:

Defina Permitir configuração de autoatendimento como Sim. Se definido como Não, os usuários não poderão registrar uma chave de acesso usando Informações de segurança, mesmo que as chaves de acesso (FIDO2) estejam habilitadas pela política de métodos de autenticação.

Defina Impor atestado como Não para visualização. O suporte de atestado está planejado para Disponibilidade Geral.

As principais restrições definem a usabilidade de chaves de acesso específicas para registro e autenticação. Defina Impor restrições de chave como Sim para permitir ou bloquear apenas determinadas chaves de acesso, que são identificadas por seus AAGUIDs.

Essa configuração deve ser Sim e você precisa adicionar os AAGUIDs do Microsoft Authenticator para permitir que os usuários registrem chaves de acesso no Authenticator, entrando no aplicativo Authenticator ou adicionando Passkey no Microsoft Authenticator a partir de suas informações de segurança.

As informações de segurança exigem que essa configuração seja definida como Sim para que os usuários possam escolher a chave de acesso no Autenticador e passar por um fluxo de registro de chave de acesso do Autenticador dedicado. Se você escolher Não, os usuários ainda poderão adicionar uma chave de acesso no Microsoft Authenticator escolhendo o método Passkey, dependendo do sistema operacional e do navegador. No entanto, não esperamos que essa avenida seja detetável e usada pela maioria dos usuários.

Se sua organização atualmente não impõe restrições de chave e já tem uso ativo de chave de acesso, você deve coletar os AAGUIDs das chaves que estão sendo usadas hoje. Adicione-os à lista de permissões, juntamente com os AAGUIDs autenticadores, para habilitar essa visualização. Essa tarefa pode ser feita com um script automatizado que analisa logs, como detalhes de registro e logs de entrada.

Se você alterar as restrições de chave e remover um AAGUID permitido anteriormente, os usuários que registraram anteriormente um método permitido não poderão mais usá-lo para entrar.

Defina Restringir chaves específicas como Permitir.

Selecione Microsoft Authenticator (Preview) para adicionar automaticamente os AAGUIDs do aplicativo Authenticator à lista de restrição de chaves ou adicione manualmente os seguintes AAGUIDs para permitir que os usuários registrem chaves de acesso no Authenticator entrando no aplicativo Authenticator ou passando por um fluxo guiado na página Informações de segurança:

- Autenticador para Android: de1e552d-db1d-4423-a619-566b625cdc84

- Autenticador para iOS: 90a3ccdf-635c-4729-a248-9b709135078f

Observação

Se você desativar as restrições de chave, desmarque a caixa de seleção Microsoft Authenticator (Preview) para que os usuários não sejam solicitados a configurar uma chave de acesso no aplicativo Authenticator em Informações de segurança.

Mais dois AAGUIDs podem ser listados.

b6879edc-2a86-4bde-9c62-c1cac4a8f8e5São e257fa02a-18f3-4e34-8174-95d454c2e9ad. Esses AAGUIDs aparecem antes de um próximo recurso. Você pode removê-los da lista de AAGUIDs permitidos.

Depois de concluir a configuração, selecione Salvar.

Observação

Se vir um erro quando tentar guardar, substitua vários grupos por um único grupo numa operação e, em seguida, clique novamente em Guardar .

Ativar chaves de acesso no Authenticator usando o Graph Explorer

Além de usar o centro de administração do Microsoft Entra, você também pode habilitar chaves de acesso no Authenticator usando o Graph Explorer. Aqueles que receberam pelo menos a função de Administrador de Política de Autenticação podem atualizar a política de Métodos de Autenticação para permitir os AAGUIDs para Autenticador.

Para configurar a política usando o Graph Explorer:

Entre no Graph Explorer e concorde com as permissões Policy.Read.All e Policy.ReadWrite.AuthenticationMethod .

Recupere a política de métodos de autenticação:

GET https://graph.microsoft.com/beta/authenticationMethodsPolicy/authenticationMethodConfigurations/FIDO2Para desabilitar a imposição de atestado e impor restrições de chave para permitir apenas AAGUIDs para o Microsoft Authenticator, execute uma operação PATCH usando o seguinte corpo de solicitação:

PATCH https://graph.microsoft.com/beta/authenticationMethodsPolicy/authenticationMethodConfigurations/FIDO2 Request Body: { "@odata.type": "#microsoft.graph.fido2AuthenticationMethodConfiguration", "isAttestationEnforced": false, "keyRestrictions": { "isEnforced": true, "enforcementType": "allow", "aaGuids": [ "90a3ccdf-635c-4729-a248-9b709135078f", "de1e552d-db1d-4423-a619-566b625cdc84" <insert previous AAGUIDs here to keep them stored in policy> ] } }Certifique-se de que a política de chave de acesso (FIDO2) está atualizada corretamente.

GET https://graph.microsoft.com/beta/authenticationMethodsPolicy/authenticationMethodConfigurations/FIDO2

Excluir uma chave de acesso

Para remover uma chave de acesso associada a uma conta de usuário, exclua a chave dos métodos de autenticação do usuário.

Entre no centro de administração do Microsoft Entra e procure o usuário cuja chave de acesso precisa ser removida.

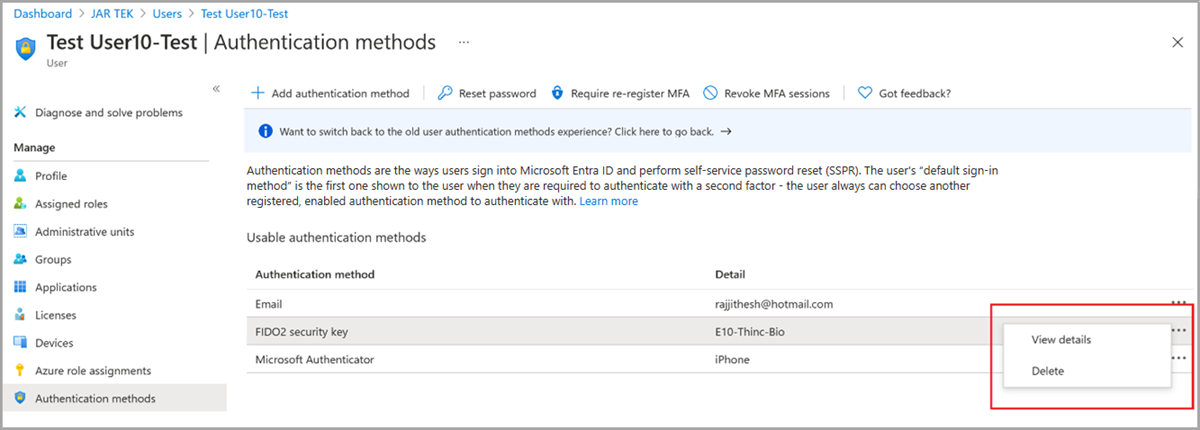

Selecione Métodos> de autenticação, clique com o botão direito do mouse na chave de segurança FIDO2 e selecione Excluir.

Observação

Os usuários também precisam remover a chave de acesso no Authenticator em seus dispositivos.

Impor o início de sessão com chaves de acesso no Autenticador

Para fazer com que os usuários entrem com uma chave de acesso quando acessarem um recurso confidencial, use a força de autenticação interna resistente a phishing ou crie uma força de autenticação personalizada seguindo estas etapas:

Entre no centro de administração do Microsoft Entra como um Administrador de Acesso Condicional.

Navegue até Proteção>Métodos>de autenticação Pontos fortes da autenticação.

Selecione Nova força de autenticação.

Forneça um Nome descritivo para sua nova força de autenticação.

Opcionalmente, forneça uma Descrição.

Selecione Chaves de acesso (FIDO2) e, em seguida, selecione Opções avançadas.

Adicione AAGUIDs para chaves de acesso no Authenticator:

- Autenticador para Android: de1e552d-db1d-4423-a619-566b625cdc84

- Autenticador para iOS: 90a3ccdf-635c-4729-a248-9b709135078f

Escolha Avançar e revise a configuração da política.