Nota

O acesso a esta página requer autorização. Pode tentar iniciar sessão ou alterar os diretórios.

O acesso a esta página requer autorização. Pode tentar alterar os diretórios.

Para rever e compreender os eventos de autenticação multifator do Microsoft Entra, pode utilizar os registos de início de sessão do Microsoft Entra. Este relatório mostra detalhes de autenticação para eventos quando um usuário é solicitado para autenticação multifator e se alguma política de Acesso Condicional estava em uso. Para obter informações detalhadas sobre os registros de acesso, consulte a visão geral dos relatórios de atividade de acesso no Microsoft Entra ID.

Nota sobre a interpretação da AMF

Quando um usuário entra interativamente no Microsoft Entra pela primeira vez, ele pode usar qualquer método de autenticação suportado (incluindo autenticação forte), mesmo que não seja estritamente necessário. Se um usuário optar por autenticar por meio de um método de autenticação sem senha ou outro método de autenticação forte, o usuário receberá uma declaração de MFA. Para reduzir a latência e redirecionamentos desnecessários entre nossos aplicativos e o serviço de autenticação, os provedores de recursos geralmente analisam todas as declarações existentes já dadas a um usuário que se autentica, em vez de solicitar um novo conjunto de declarações a cada vez. Como resultado, é possível que certos logins apareçam como "fator único", apesar de terem um requisito de MFA no aplicativo porque a declaração de MFA anterior do usuário foi aceita. Nenhum requisito de MFA foi solicitado ou registrado para essa autenticação específica. Para uma compreensão precisa do contexto de autenticação, é importante sempre verificar os detalhes do MFA e o método de autenticação raiz associado a cada evento. Não confie apenas no authenticationRequirement campo, pois ele não leva em conta as reivindicações de MFA previamente satisfeitas devido ao uso de autenticação forte não explicitamente exigido.

Exibir os logs de entrada do Microsoft Entra

Os registos de início de sessão fornecem informações sobre o uso de aplicações geridas e atividades de início de sessão do utilizador, que incluem informações sobre o uso da autenticação multifator. Os dados de MFA fornecem informações sobre como a MFA está funcionando em sua organização. Ele responde a perguntas como:

- O início de sessão foi desafiado com autenticação multifator?

- Como o usuário completou o MFA?

- Que métodos de autenticação foram utilizados durante um início de sessão?

- Por que o usuário não conseguiu concluir o MFA?

- Quantos utilizadores são desafiados para a autenticação multifator?

- Quantos usuários não conseguem concluir o desafio de MFA?

- Quais são os problemas comuns de MFA que os usuários finais estão enfrentando?

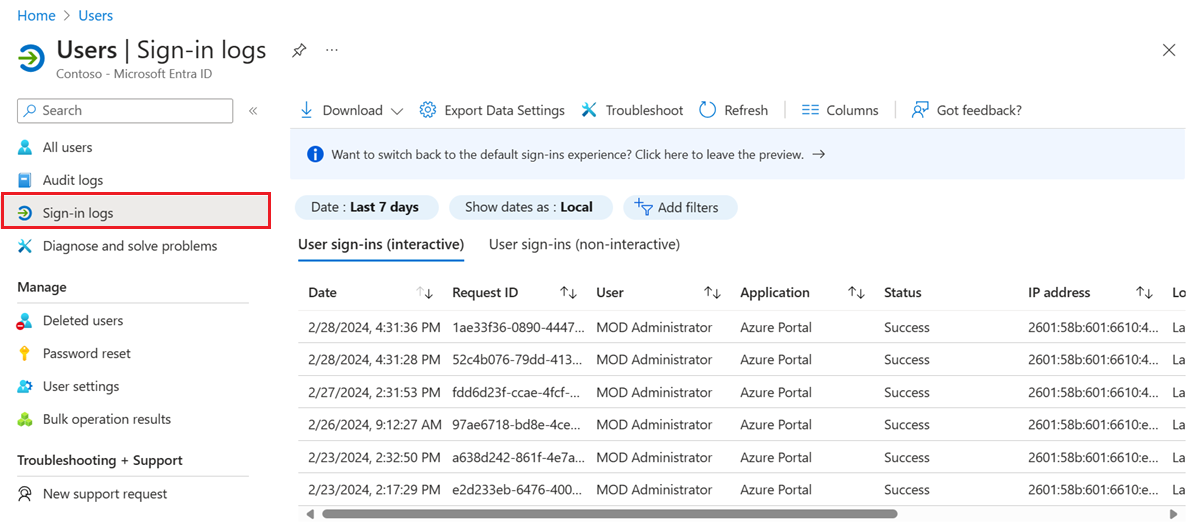

Para visualizar o relatório de atividade de entrada no Centro de Administração do Microsoft Entra , conclua as etapas a seguir. Você também pode consultar dados usando a API de relatório .

Entre no centro de administração do Microsoft Entra como pelo menos um Administrador de Política de Autenticação.

Navegue até Entra ID>Usuários no menu do lado esquerdo.

No menu do lado esquerdo, selecione Logs de login.

Mostra-se uma lista de eventos de início de sessão, incluindo o estado. Você pode selecionar um evento para ver mais detalhes.

A guia Acesso Condicional dos detalhes do evento mostra qual política acionou a solicitação de MFA.

Se disponível, a autenticação é mostrada, como mensagem de texto, notificação do aplicativo Microsoft Authenticator ou chamada telefônica.

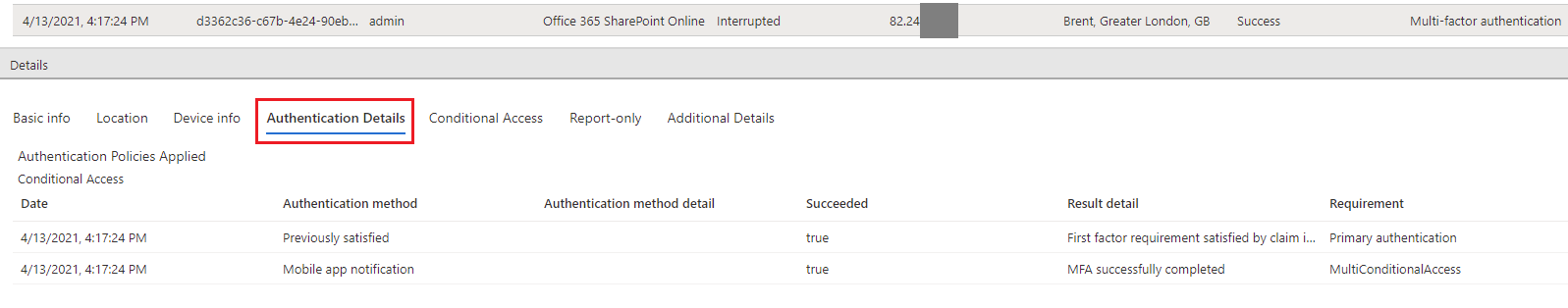

A guia Detalhes de Autenticação fornece as seguintes informações, para cada tentativa de autenticação:

- Uma lista de políticas de autenticação aplicadas (como Acesso Condicional, MFA por usuário, Padrões de Segurança)

- A sequência de métodos de autenticação usados para entrar

- Se a tentativa de autenticação foi bem-sucedida ou não

- Detalhes sobre por que a tentativa de autenticação foi bem-sucedida ou falhou

Essas informações permitem que os administradores solucionem problemas em cada etapa do login de um usuário e rastreiem:

- Volume de inícios de sessão protegidos por autenticação multifator

- Taxas de uso e sucesso para cada método de autenticação

- Uso de métodos de autenticação sem senha (como Login por Telefone sem Senha, FIDO2 e Windows Hello for Business)

- Com que frequência os requisitos de autenticação são atendidos pelas declarações de token (onde os usuários não são solicitados interativamente a inserir uma senha, inserir uma OTP SMS e assim por diante)

Ao visualizar os logs de entrada, selecione a guia Detalhes de autenticação:

Observação

O código de verificação OATH é registrado como o método de autenticação para tokens de hardware e software OATH (como o aplicativo Microsoft Authenticator).

Importante

A guia Detalhes de autenticação pode inicialmente mostrar dados incompletos ou imprecisos, até que as informações de log sejam totalmente agregadas. Exemplos conhecidos incluem:

- Uma mensagem de satisfação de declaração no token é exibida incorretamente quando os eventos de entrada são registados inicialmente.

- A linha Autenticação primária não é inicialmente registada.

Os seguintes detalhes são mostrados na janela Detalhes de Autenticação para um evento de entrada que mostra se a solicitação de MFA foi satisfeita ou negada:

Se a AMF está satisfeita, esta coluna fornece mais informações sobre de que forma isso aconteceu.

- Concluído na nuvem

- expirou devido às políticas configuradas no ambiente de arrendamento

- Pedido de registo

- satisfeito por reivindicação no token

- satisfeita por reclamação apresentada por fornecedor externo

- Satisfeito por autenticação forte

- O fluxo foi ignorado, pois o fluxo exercido era o de logon do corretor do Windows.

- ignorado devido à senha do aplicativo

- omitido devido à localização

- omitido devido a um dispositivo registado

- ignorado devido ao dispositivo previamente reconhecido

- concluída com sucesso

Se o MFA fosse negado, esta coluna forneceria o motivo da negação.

- Autenticação em curso

- Tentativa de autenticação duplicada

- inseriu código incorreto muitas vezes

- Autenticação inválida

- Código de verificação de aplicativo móvel inválido

- configuração incorreta

- telefonema foi para o correio de voz

- O número de telefone tem um formato inválido

- erro de serviço

- Não é possível alcançar o telefone do usuário

- Não é possível enviar a notificação do aplicativo móvel para o dispositivo

- Não é possível enviar a notificação do aplicativo móvel

- O usuário recusou a autenticação

- O usuário não respondeu à notificação do aplicativo móvel

- o utilizador não tem quaisquer métodos de verificação registados

- usuário inseriu código incorreto

- o usuário inseriu o PIN incorreto

- O usuário desligou a chamada telefônica sem ter êxito na autenticação

- o usuário está bloqueado

- O usuário nunca inseriu o código de verificação

- usuário não encontrado

- código de verificação já utilizado uma vez

Relatórios do PowerShell sobre usuários registrados para MFA

Primeiro, certifique-se de ter o SDK do Microsoft Graph PowerShell instalado.

Identifique os usuários que se registraram para MFA usando o PowerShell a seguir. Este conjunto de comandos exclui utilizadores com deficiência, uma vez que estas contas não podem autenticar-se no Microsoft Entra ID:

Get-MgUser -All | Where-Object {$_.StrongAuthenticationMethods -ne $null -and $_.BlockCredential -eq $False} | Select-Object -Property UserPrincipalName

Identifique os usuários que não estão registrados para MFA executando os seguintes comandos do PowerShell. Este conjunto de comandos exclui utilizadores com deficiência, uma vez que estas contas não podem autenticar-se no Microsoft Entra ID:

Get-MgUser -All | Where-Object {$_.StrongAuthenticationMethods.Count -eq 0 -and $_.BlockCredential -eq $False} | Select-Object -Property UserPrincipalName

Identificar usuários e métodos de saída registrados:

Get-MgUser -All | Select-Object @{N='UserPrincipalName';E={$_.UserPrincipalName}},@{N='MFA Status';E={if ($_.StrongAuthenticationRequirements.State){$_.StrongAuthenticationRequirements.State} else {"Disabled"}}},@{N='MFA Methods';E={$_.StrongAuthenticationMethods.methodtype}} | Export-Csv -Path c:\MFA_Report.csv -NoTypeInformation

Relatórios adicionais de MFA

A extensão NPS e o adaptador AD FS para atividade de MFA na nuvem agora estão incluídos nos logs de entrada e não em um relatório de atividade específico.

Os eventos de autenticação do Cloud MFA provenientes de um adaptador AD FS local ou extensão NPS não terão todos os campos dos registos de entrada preenchidos devido aos dados limitados devolvidos pelo componente local. Você pode identificar esses eventos pelo resourceID adfs ou radius nas propriedades do evento. Entre eles contam-se:

- assinatura do resultado

- ID de aplicativo

- detalheDoDispositivo

- estadoDeAcessoCondicional

- contextoDeAutenticação

- éInterativo

- nomeDoEmissorDoToken

- riskDetail, nívelDeRiscoAgregado, nívelDeRiscoDuranteInícioDeSessão, estadoDeRisco, tiposDeEventoDeRisco, tiposDeEventoDeRisco_v2

- protocolo de autenticação

- tipoDeTokenDeEntrada

As organizações que executam a versão mais recente da extensão NPS ou usam o Microsoft Entra Connect Health terão o endereço IP de localização em eventos.

Próximos passos

Este artigo forneceu uma visão geral do relatório de atividades de entrada. Para obter informações mais detalhadas sobre o que este relatório contém, consulte Relatórios de atividade de entrada no Microsoft Entra ID.