Autenticação do Windows e Servidor Multi-Factor Authentication do Azure

Utilize a secção Autenticação do Windows do Servidor Multi-Factor Authentication do Azure para ativar e configurar a autenticação do Windows para aplicações. Antes de configurar a Autenticação do Windows, mantenha a lista seguinte em mente:

- Após a instalação, reinicialize a autenticação multifator do Azure para que os Serviços de Terminal entrem em vigor.

- Se a opção 'Exigir correspondência de usuário de autenticação multifator do Azure' estiver marcada e você não estiver na lista de usuários, não poderá fazer logon na máquina após a reinicialização.

- Os IPs Fidedignos dependem do facto de a aplicação poder fornecer o IP do cliente na autenticação. Atualmente, apenas os Serviços de Terminal são suportados.

Importante

A partir de 1 de julho de 2019, a Microsoft deixa de oferecer o Servidor MFA para novas implementações. Os novos clientes que desejam exigir autenticação multifator durante eventos de entrada devem usar a autenticação multifator do Microsoft Entra baseada em nuvem.

Para começar a usar o MFA baseado em nuvem, consulte Tutorial: Eventos de entrada de usuário seguro com a autenticação multifator do Microsoft Entra.

Os clientes existentes que ativaram o MFA Server antes de 1º de julho de 2019 podem baixar a versão mais recente, atualizações futuras e gerar credenciais de ativação como de costume.

Nota

Esta funcionalidade não é suportada para proteger os Serviços de Terminal no Windows Server 2012 R2.

Para proteger um aplicativo com a Autenticação do Windows, use o procedimento a seguir

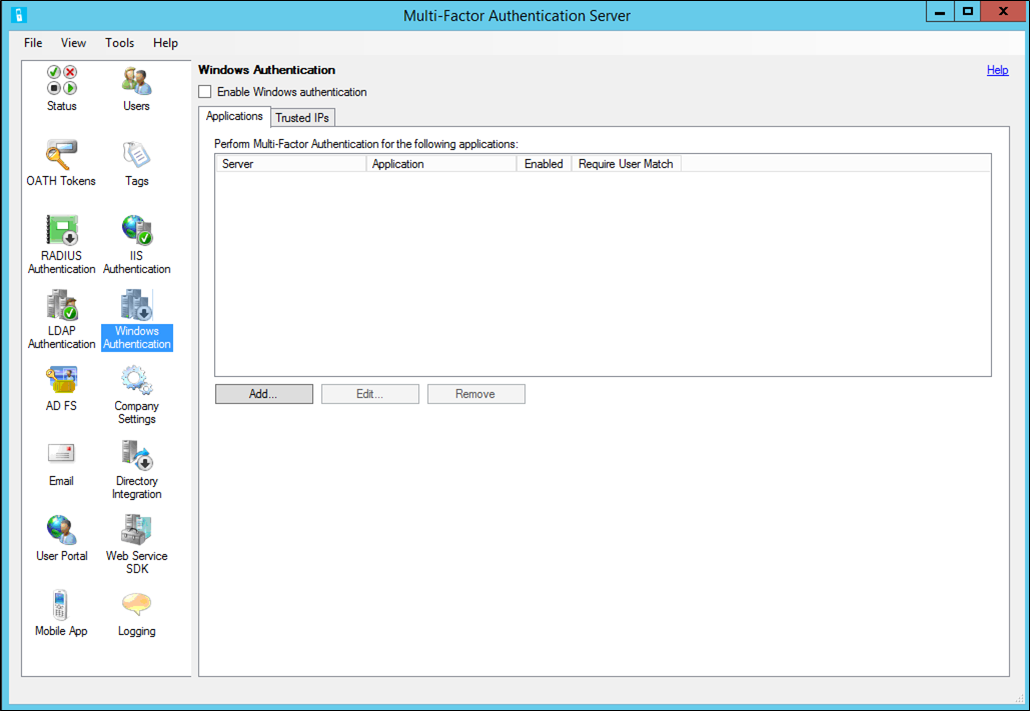

- No Servidor Multi-Factor Authentication do Azure, clique no ícone Autenticação do Windows.

- Selecione a caixa de verificação Ativar Autenticação do Windows. Por predefinição, esta caixa está desmarcada.

- O separador Aplicações permite ao administrador configurar uma ou mais aplicações para a Autenticação do Windows.

- Selecione um servidor ou uma aplicação e especifique se o servidor/aplicação está ativado. Clique em OK.

- Clique em Adicionar

- A guia IPs confiáveis permite ignorar a autenticação multifator do Azure para sessões do Windows originadas de IPs específicos. Por exemplo, se os funcionários usarem o aplicativo do escritório e de casa, você pode decidir que não deseja que seus telefones toquem para autenticação multifator do Azure enquanto estiverem no escritório. Para tal, especifique a sub-rede do escritório como uma entrada de IPs Fidedignos.

- Clique em Adicionar

- Selecione IP Único se gostaria de ignorar um único endereço IP.

- Selecione Intervalo de IP se gostaria de ignorar um intervalo de IP completo. Por exemplo, 10.63.193.1-10.63.193.100.

- Selecione Sub-rede se pretende especificar um intervalo de IPs utilizando a notação de sub-rede. Introduza o IP inicial da sub-rede e escolha a máscara de rede adequada na lista pendente.

- Clique em OK.