Acesso Condicional: Filtro para dispositivos

Quando os administradores criam políticas de Acesso Condicional, a capacidade de direcionar ou excluir dispositivos específicos em seu ambiente é uma tarefa comum. O filtro de condição para dispositivos dá aos administradores a capacidade de direcionar dispositivos específicos. Os administradores podem usar operadores e propriedades suportados para filtros de dispositivo ao lado das outras condições de atribuição disponíveis em suas políticas de Acesso Condicional.

Cenários comuns

Há vários cenários que as organizações agora podem habilitar usando o filtro para a condição de dispositivos. Os cenários a seguir fornecem exemplos de como usar essa nova condição.

- Restrinja o acesso a recursos privilegiados. Neste exemplo, digamos que você queira permitir o acesso à API de Gerenciamento de Serviços do Windows Azure de um usuário que:

- É atribuído um papel privilegiado.

- Autenticação multifator concluída.

- Está em um dispositivo que é privilegiado ou estações de trabalho de administração seguras e atestado como compatível.

- Para esse cenário, as organizações criariam duas políticas de Acesso Condicional:

- Política 1: Todos os usuários com uma função de administrador, acessando o aplicativo de nuvem da API de Gerenciamento de Serviços do Windows Azure e, para controles de acesso, Conceder acesso, mas exigem autenticação multifator e exigem que o dispositivo seja marcado como compatível.

- Política 2: Todos os usuários com um administrador, acessando o aplicativo de nuvem da API de Gerenciamento de Serviços do Windows Azure, excluindo um filtro para dispositivos que usam a expressão de regra device.extensionAttribute1 é igual a SAW e para controles de acesso, Bloquear. Saiba como atualizar extensionAttributes em um objeto de dispositivo Microsoft Entra.

- Bloqueie o acesso aos recursos da organização a partir de dispositivos que executam um sistema operacional sem suporte. Para este exemplo, digamos que você queira bloquear o acesso a recursos da versão do sistema operacional Windows anterior ao Windows 10. Para esse cenário, as organizações criariam a seguinte política de Acesso Condicional:

- Todos os usuários, acessando todos os recursos, excluindo um filtro para dispositivos que usam a expressão de regra device.operatingSystem é igual a Windows e device.operatingSystemVersion startsCom "10.0" e para controles de acesso, Block.

- Não exija autenticação multifator para contas específicas em dispositivos específicos. Neste exemplo, digamos que você não queira exigir autenticação multifator ao usar contas de serviço em dispositivos específicos, como telefones Teams ou dispositivos Surface Hub. Para esse cenário, as organizações criariam as duas seguintes políticas de Acesso Condicional:

- Política 1: Todos os usuários, excluindo contas de serviço, acessando todos os recursos e, para controles de acesso, Conceder acesso, mas exigem autenticação multifator.

- Política 2: Selecione usuários e grupos e inclua o grupo que contém apenas contas de serviço, acessando todos os recursos, excluindo um filtro para dispositivos que usam a expressão de regra device.extensionAttribute2 não é igual a TeamsPhoneDevice e para controles de acesso, Bloquear.

Nota

O Microsoft Entra ID usa a autenticação de dispositivo para avaliar as regras de filtro de dispositivo. Para um dispositivo que não está registrado com o Microsoft Entra ID, todas as propriedades do dispositivo são consideradas como valores nulos e os atributos do dispositivo não podem ser determinados, pois o dispositivo não existe no diretório. A melhor maneira de direcionar políticas para dispositivos não registrados é usando o operador negativo, pois a regra de filtro configurada seria aplicada. Se você fosse usar um operador positivo, a regra de filtro só se aplicaria quando um dispositivo existe no diretório e a regra configurada corresponde ao atributo no dispositivo.

Criar uma política de Acesso Condicional

O filtro para dispositivos é um controle opcional ao criar uma política de Acesso Condicional.

As etapas a seguir ajudam a criar duas políticas de Acesso Condicional para dar suporte ao primeiro cenário em Cenários comuns.

Política 1: Todos os usuários com uma função de administrador, acessando o aplicativo de nuvem da API de Gerenciamento de Serviços do Windows Azure e, para controles de acesso, Conceder acesso, mas exigem autenticação multifator e exigem que o dispositivo seja marcado como compatível.

- Inicie sessão no centro de administração Microsoft Entra como, pelo menos, Administrador de Acesso Condicional.

- Navegue até Políticas de Acesso>Condicional de Proteção.>

- Selecione Nova política.

- Dê um nome à sua política. Recomendamos que as organizações criem um padrão significativo para os nomes de suas políticas.

- Em Atribuições, selecione Usuários ou identidades de carga de trabalho.

Em Incluir, selecione Funções de diretório e, em seguida, todas as funções com administrador no nome.

Aviso

As políticas de Acesso Condicional suportam funções internas. As políticas de Acesso Condicional não são impostas para outros tipos de função, incluindo funções administrativas , com escopo de unidade ou personalizadas.

Em Excluir, selecione Usuários e grupos e escolha as contas de acesso de emergência ou de quebra-vidro da sua organização.

Selecionar Concluído.

- Em Recursos de destino>Recursos (anteriormente aplicativos na nuvem)>Incluir Selecionar>recursos, escolha API de Gerenciamento de Serviços do Windows Azure e selecione Selecionar.

- Em Conceder controles>de acesso, selecione Conceder acesso, Exigir autenticação multifator, Exigir que o dispositivo seja marcado como compatível e, em seguida, selecione Selecionar.

- Confirme suas configurações e defina Ativar política como Ativado.

- Selecione Criar para criar para habilitar sua política.

Política 2: Todos os usuários com uma função de administrador, acessando o aplicativo de nuvem da API de Gerenciamento de Serviços do Windows Azure, excluindo um filtro para dispositivos que usam a expressão de regra device.extensionAttribute1 é igual a SAW e para controles de acesso, Bloquear.

- Selecione Nova política.

- Dê um nome à sua política. Recomendamos que as organizações criem um padrão significativo para os nomes de suas políticas.

- Em Atribuições, selecione Usuários ou identidades de carga de trabalho.

Em Incluir, selecione Funções de diretório e, em seguida, todas as funções com administrador no nome

Aviso

As políticas de Acesso Condicional suportam funções internas. As políticas de Acesso Condicional não são impostas para outros tipos de função, incluindo funções administrativas , com escopo de unidade ou personalizadas.

Em Excluir, selecione Usuários e grupos e escolha as contas de acesso de emergência ou de quebra-vidro da sua organização.

Selecionar Concluído.

- Em Recursos de destino>Recursos (anteriormente aplicativos na nuvem)>Incluir Selecionar>recursos, escolha API de Gerenciamento de Serviços do Windows Azure e selecione Selecionar.

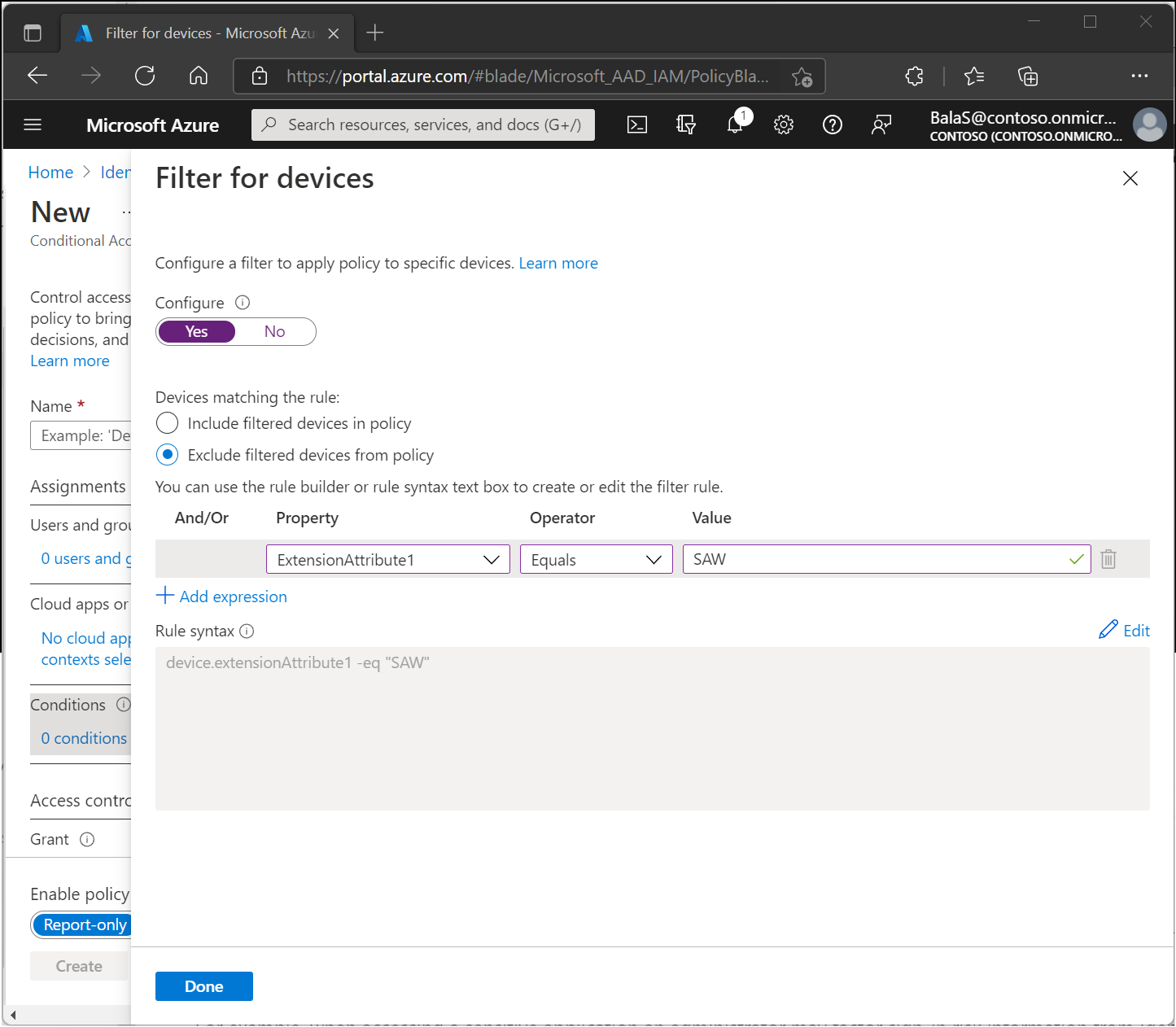

- Em Condições, Filtrar dispositivos.

- Alterne Configurar para Sim.

- Defina Dispositivos correspondentes à regra como Excluir dispositivos filtrados da política.

- Defina a propriedade como

ExtensionAttribute1, o operador paraEqualse o valor comoSAW. - Selecionar Concluído.

- Em Conceder controlos>de acesso, selecione Bloquear acesso e, em seguida, selecione Selecionar.

- Confirme suas configurações e defina Ativar política como Ativado.

- Selecione Criar para criar para habilitar sua política.

Aviso

As políticas que exigem dispositivos compatíveis podem solicitar que os usuários no Mac, iOS e Android selecionem um certificado de dispositivo durante a avaliação da política, mesmo que a conformidade do dispositivo não seja imposta. Esses prompts podem se repetir até que o dispositivo se torne compatível.

Definindo valores de atributo

A definição de atributos de extensão é possível por meio da API do Microsoft Graph. Para obter mais informações sobre como definir atributos de dispositivo, consulte o artigo Atualizar dispositivo.

Filtro para dispositivos Graph API

A API de filtro para dispositivos está disponível no ponto de extremidade do Microsoft Graph v1.0 e pode ser acessada usando o ponto de extremidade https://graph.microsoft.com/v1.0/identity/conditionalaccess/policies/. Você pode configurar um filtro para dispositivos ao criar uma nova política de Acesso Condicional ou pode atualizar uma política existente para configurar a condição de filtro para dispositivos. Para atualizar uma política existente, você pode fazer uma chamada de patch no ponto de extremidade do Microsoft Graph v1.0 anexando a ID de política de uma política existente e executando o seguinte corpo de solicitação. O exemplo aqui mostra a configuração de um filtro para a condição de dispositivos, excluindo dispositivos que não estão marcados como dispositivos SAW. A sintaxe da regra pode consistir em mais de uma única expressão. Para saber mais sobre a sintaxe, consulte Regras para grupos de associação dinâmica para grupos no Microsoft Entra ID.

{

"conditions": {

"devices": {

"deviceFilter": {

"mode": "exclude",

"rule": "device.extensionAttribute1 -ne \"SAW\""

}

}

}

}

Operadores suportados e propriedades do dispositivo para filtros

Os seguintes atributos de dispositivo podem ser usados com o filtro para a condição de dispositivos no Acesso Condicional.

Nota

O Microsoft Entra ID usa a autenticação de dispositivo para avaliar as regras de filtro de dispositivo. Para um dispositivo que não está registrado com o Microsoft Entra ID, todas as propriedades do dispositivo são consideradas como valores nulos e os atributos do dispositivo não podem ser determinados, pois o dispositivo não existe no diretório. A melhor maneira de direcionar políticas para dispositivos não registrados é usando o operador negativo, pois a regra de filtro configurada seria aplicada. Se você fosse usar um operador positivo, a regra de filtro só se aplicaria quando um dispositivo existe no diretório e a regra configurada corresponde ao atributo no dispositivo.

| Atributos de dispositivo suportados | Operadores suportados | Valores suportados | Exemplo |

|---|---|---|---|

| deviceId | Igual, NotEquals, In, NotIn | Um deviceId válido que é um GUID | (device.deviceid -eq "aaaaaaaa-0000-1111-2222-bbbbbbbbbbbbbb") |

| displayName | Igual, NotEquals, StartsWith, NotStartsWith, EndsWith, NotEndsWith, Contains, NotContains, In, NotIn | Qualquer cadeia de caracteres | (device.displayName - contém "ABC") |

| deviceOwnership | Igual, NotEquals | Os valores suportados são "Pessoal" para trazer seus próprios dispositivos e "Empresa" para dispositivos corporativos | (device.deviceOwnership -eq "Empresa") |

| isCompliant | Igual, NotEquals | Os valores suportados são "True" para dispositivos compatíveis e "False" para dispositivos não compatíveis | (device.isCompliant -eq "Verdadeiro") |

| fabricante | Igual, NotEquals, StartsWith, NotStartsWith, EndsWith, NotEndsWith, Contains, NotContains, In, NotIn | Qualquer cadeia de caracteres | (device.manufacturer -startsCom "Microsoft") |

| mdmAppId | Igual, NotEquals, In, NotIn | Um ID de aplicativo MDM válido | (device.mdmAppId -in ["00001111-aaaa-2222-bbbb-3333cccc444"]) |

| modelo | Igual, NotEquals, StartsWith, NotStartsWith, EndsWith, NotEndsWith, Contains, NotContains, In, NotIn | Qualquer cadeia de caracteres | (device.model -notContém "Surface") |

| sistema operacional | Igual, NotEquals, StartsWith, NotStartsWith, EndsWith, NotEndsWith, Contains, NotContains, In, NotIn | Um sistema operacional válido (como Windows, iOS ou Android) | (device.operatingSystem -eq "Windows") |

| operatingSystemVersion | Igual, NotEquals, StartsWith, NotStartsWith, EndsWith, NotEndsWith, Contains, NotContains, In, NotIn | Uma versão válida do sistema operacional (como 6.1 para Windows 7, 6.2 para Windows 8 ou 10.0 para Windows 10 e Windows 11) | (device.operatingSystemVersion -in ["10.0.18363", "10.0.19041", "10.0.19042", "10.0.22000"]) |

| Ids físicos | Contém, NotContém | Como exemplo, todos os dispositivos Windows Autopilot armazenam ZTDId (um valor exclusivo atribuído a todos os dispositivos Windows Autopilot importados) na propriedade physicalIds do dispositivo. | (device.physicalIds -contém "[ZTDId]:value") |

| profileType | Igual, NotEquals | Um tipo de perfil válido definido para um dispositivo. Os valores suportados são: RegisteredDevice (padrão), SecureVM (usado para VMs do Windows no Azure habilitado com entrada do Microsoft Entra), Printer (usado para impressoras), Shared (usado para dispositivos compartilhados), IoT (usado para dispositivos IoT) | (device.profileType -eq "Impressora") |

| systemLabels [en] | Contém, NotContém | Lista de etiquetas aplicadas ao dispositivo pelo sistema. Alguns dos valores suportados são: AzureResource (usado para VMs do Windows no Azure habilitado com entrada do Microsoft Entra), M365Managed (usado para dispositivos gerenciados usando o Microsoft Managed Desktop), MultiUser (usado para dispositivos compartilhados) | (device.systemLabels - contém "M365Managed") |

| trustType | Igual, NotEquals | Um estado registado válido para dispositivos. Os valores suportados são: AzureAD (usado para dispositivos associados ao Microsoft Entra), ServerAD (usado para dispositivos associados híbridos do Microsoft Entra), Workplace (usado para dispositivos registrados do Microsoft Entra) | (device.trustType -eq "ServerAD") |

| extensãoAttribute1-15 | Igual, NotEquals, StartsWith, NotStartsWith, EndsWith, NotEndsWith, Contains, NotContains, In, NotIn | extensionAttributes1-15 são atributos que os clientes podem usar para objetos de dispositivo. Os clientes podem atualizar qualquer um dos extensionAttributes1 a 15 com valores personalizados e usá-los no filtro para a condição de dispositivos no Acesso Condicional. Qualquer valor de cadeia de caracteres pode ser usado. | (device.extensionAttribute1 -eq "SAW") |

Nota

Ao criar regras complexas ou usar muitos identificadores individuais, como deviceid para identidades de dispositivo, lembre-se de "O comprimento máximo para a regra de filtro é de 3072 caracteres".

Nota

Os Contains operadores e os operadores funcionam de forma diferente dependendo dos NotContains tipos de atributos. Para atributos de cadeia de caracteres como operatingSystem e model, o Contains operador indica se uma substring especificada ocorre dentro do atributo. Para atributos de coleção de cadeia de caracteres como physicalIds e systemLabels, o Contains operador indica se uma cadeia de caracteres especificada corresponde a uma das cadeias de caracteres inteiras na coleção.

Aviso

Os dispositivos devem ser gerenciados pelo Microsoft Intune, compatíveis ou associados híbridos do Microsoft Entra para que um valor esteja disponível em extensionAttributes1-15 no momento da avaliação da política de Acesso Condicional.

Comportamento da política com filtro para dispositivos

O filtro para a condição de dispositivos no Acesso Condicional avalia a política com base nos atributos de dispositivo de um dispositivo registrado no Microsoft Entra ID e, portanto, é importante entender em que circunstâncias a política é aplicada ou não. A tabela a seguir ilustra o comportamento quando uma condição de filtro para dispositivos é configurada.

| Filtro para condição de dispositivos | Estado de registo do dispositivo | Filtro de dispositivo aplicado |

|---|---|---|

| Modo de inclusão/exclusão com operadores positivos (Equals, StartsWith, EndsWith, Contains, In) e uso de quaisquer atributos | Dispositivo não registado | Não |

| Modo de inclusão/exclusão com operadores positivos (Equals, StartsWith, EndsWith, Contains, In) e uso de atributos excluindo extensionAttributes1-15 | Dispositivo registado | Sim, se os critérios forem cumpridos |

| Modo de inclusão/exclusão com operadores positivos (Equals, StartsWith, EndsWith, Contains, In) e uso de atributos incluindo extensionAttributes1-15 | Dispositivo registado gerido pelo Intune | Sim, se os critérios forem cumpridos |

| Modo de inclusão/exclusão com operadores positivos (Equals, StartsWith, EndsWith, Contains, In) e uso de atributos incluindo extensionAttributes1-15 | Dispositivo registado não gerido pelo Intune | Sim, se os critérios forem cumpridos. Quando extensionAttributes1-15 são usados, a política se aplica se o dispositivo for compatível ou se o Microsoft Entra ingressar híbrido |

| Modo de inclusão/exclusão com operadores negativos (NotEquals, NotStartsWith, NotEndsWith, NotContains, NotIn) e uso de quaisquer atributos | Dispositivo não registado | Sim |

| Modo de inclusão/exclusão com operadores negativos (NotEquals, NotStartsWith, NotEndsWith, NotContains, NotIn) e uso de quaisquer atributos excluindo extensionAttributes1-15 | Dispositivo registado | Sim, se os critérios forem cumpridos |

| Modo de inclusão/exclusão com operadores negativos (NotEquals, NotStartsWith, NotEndsWith, NotContains, NotIn) e uso de quaisquer atributos, incluindo extensionAttributes1-15 | Dispositivo registado gerido pelo Intune | Sim, se os critérios forem cumpridos |

| Modo de inclusão/exclusão com operadores negativos (NotEquals, NotStartsWith, NotEndsWith, NotContains, NotIn) e uso de quaisquer atributos, incluindo extensionAttributes1-15 | Dispositivo registado não gerido pelo Intune | Sim, se os critérios forem cumpridos. Quando extensionAttributes1-15 são usados, a política se aplica se o dispositivo for compatível ou se o Microsoft Entra ingressar híbrido |