Planear uma implementação de início de sessão único

Este artigo fornece informações que você pode usar para planejar sua implantação de logon único (SSO) na ID do Microsoft Entra. Ao planejar sua implantação de SSO com seus aplicativos no Microsoft Entra ID, você precisa considerar as seguintes perguntas:

- Quais são as funções administrativas necessárias para gerenciar o aplicativo?

- O certificado de aplicativo SAML (Security Assertion Markup Language) precisa ser renovado?

- Quem precisa ser notificado das alterações relacionadas à implementação do SSO?

- Que licenças são necessárias para garantir uma gestão eficaz da aplicação?

- As contas de usuário compartilhado e convidado são usadas para acessar o aplicativo?

- Compreendo as opções para implantação de SSO?

Funções administrativas

Sempre use a função com o menor número de permissões disponíveis para realizar a tarefa necessária dentro do Microsoft Entra ID. Analise as diferentes funções disponíveis e escolha a certa para resolver suas necessidades de cada persona para o aplicativo. Algumas funções podem precisar ser aplicadas temporariamente e removidas após a conclusão da implantação.

| Persona | Funções | Função Microsoft Entra (se necessário) |

|---|---|---|

| Administrador do Help Desk | Suporte de nível 1, exiba os logs de entrada para resolver problemas. | Nenhuma |

| Administrador de identidade | Configurar e depurar quando problemas envolverem o Microsoft Entra ID | Administrador de Aplicações na Cloud |

| Administrador da aplicação | Atestado de usuário no aplicativo, configuração em usuários com permissões | Nenhuma |

| Administradores de infraestrutura | Proprietário da substituição de certificado | Administrador de Aplicações na Cloud |

| Proprietário do negócio/parte interessada | Atestado de usuário no aplicativo, configuração em usuários com permissões | Nenhuma |

Para saber mais sobre as funções administrativas do Microsoft Entra, consulte Funções internas do Microsoft Entra.

Certificados

Quando você habilita a federação no aplicativo SAML, o Microsoft Entra ID cria um certificado que, por padrão, é válido por três anos. Você pode personalizar a data de validade desse certificado, se necessário. Certifique-se de ter processos em vigor para renovar certificados antes de sua expiração.

Alterar a duração do certificado no centro de administração do Microsoft Entra. Certifique-se de documentar a validade e saber como gerenciar a renovação do seu certificado. É importante identificar as funções corretas e as listas de distribuição de e-mail envolvidas no gerenciamento do ciclo de vida do certificado de assinatura. As seguintes funções são recomendadas:

- Proprietário para atualizar as propriedades do usuário no aplicativo

- Owner On-Call para suporte à solução de problemas de aplicativos

- Lista de distribuição de e-mail monitorada de perto para notificações de alteração relacionadas a certificados

Configure um processo para lidar com uma alteração de certificado entre o Microsoft Entra ID e seu aplicativo. Com esse processo em vigor, você pode ajudar a evitar ou minimizar uma interrupção devido à expiração de um certificado ou a uma substituição forçada de certificados. Para obter mais informações, veja Gerir certificados para o início de sessão único federado no Microsoft Entra ID.

Comunicações

A comunicação é fundamental para o sucesso de qualquer novo serviço. Comunique-se proativamente aos seus usuários sobre a próxima mudança de experiência. Comunique quando a mudança deve ocorrer e como obter apoio se eles tiverem problemas. Analise as opções de como os usuários devem acessar seus aplicativos habilitados para SSO e crie suas comunicações para corresponder à sua seleção.

Implemente o seu plano de comunicação. Certifique-se de que está a informar os seus utilizadores de que uma alteração está a chegar, quando chega e o que fazer agora. Além disso, certifique-se de fornecer informações sobre como procurar assistência.

Licenciamento

Verifique se o aplicativo está coberto pelos seguintes requisitos de licenciamento:

O licenciamento do Microsoft Entra ID - SSO para aplicações empresariais pré-integradas é gratuito. No entanto, o número de objetos em seu diretório e os recursos que você deseja implantar podem exigir mais licenças. Para obter uma lista completa dos requisitos de licença, consulte Preços do Microsoft Entra.

Licenciamento de aplicativos - Você precisa das licenças apropriadas para seus aplicativos para atender às suas necessidades de negócios. Trabalhe com o proprietário do aplicativo para determinar se os usuários atribuídos ao aplicativo têm as licenças apropriadas para suas funções dentro do aplicativo. Se o Microsoft Entra ID gerencia o provisionamento automático com base em funções, as funções atribuídas no Microsoft Entra ID devem ser alinhadas com o número de licenças de propriedade do aplicativo. O número inadequado de licenças de propriedade do aplicativo pode levar a erros durante o provisionamento ou a atualização de uma conta de usuário.

Contas partilhadas

Do ponto de vista do login, os aplicativos com contas compartilhadas não são diferentes dos aplicativos corporativos que usam SSO de senha para usuários individuais. No entanto, há mais etapas necessárias ao planejar e configurar um aplicativo destinado a usar contas compartilhadas.

- Trabalhe com os usuários para documentar as seguintes informações:

- O conjunto de usuários na organização que devem usar o aplicativo.

- O conjunto existente de credenciais no aplicativo associado ao conjunto de usuários.

- Para cada combinação de conjunto de usuários e credenciais, crie um grupo de segurança na nuvem ou no local com base em suas necessidades.

- Redefina as credenciais compartilhadas. Depois que o aplicativo é implantado no Microsoft Entra ID, as pessoas não precisam da senha da conta compartilhada. O Microsoft Entra ID armazena a senha e você deve considerar configurá-la para ser longa e complexa.

- Configure a substituição automática da palavra-passe se a aplicação a suportar. Dessa forma, nem mesmo o administrador que fez a configuração inicial sabe a senha da conta compartilhada.

Opções de início de sessão único

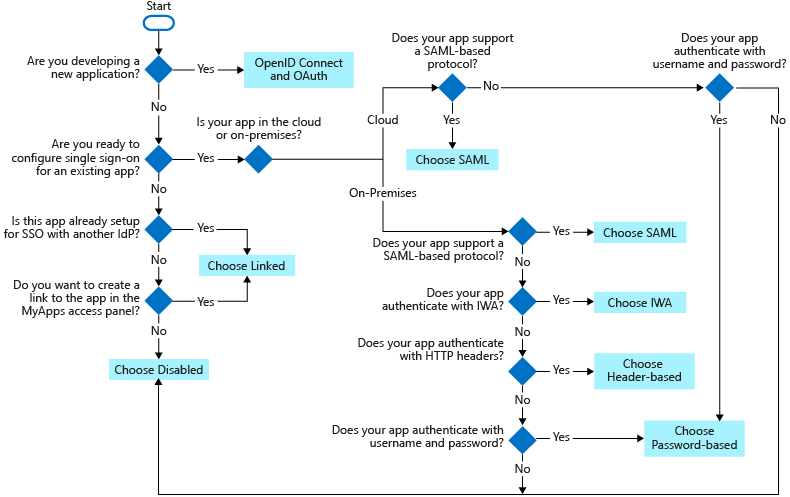

Existem várias formas de configurar uma aplicação para o SSO. A escolha de um método de SSO depende da configuração de autenticação da aplicação.

- As aplicações na cloud podem utilizar o SSO OpenID Connect, OAuth, SAML, baseado em palavra-passe ou baseado em ligação. O início de sessão único também pode ser desativado.

- Os aplicativos locais podem usar autenticação integrada do Windows baseada em senha, baseada em cabeçalho ou vinculada para SSO. As escolhas no local funcionam quando as aplicações são configuradas para o Proxy de Aplicações.

Este fluxograma pode ajudar a decidir qual o melhor método SSO para a sua situação.

Os seguintes protocolos SSO estão disponíveis para uso:

OpenID Connect e OAuth - Escolha OpenID Connect e OAuth 2.0 se o aplicativo ao qual você está se conectando o suportar. Para obter mais informações, consulte Protocolos OAuth 2.0 e OpenID Connect na plataforma de identidade da Microsoft. Para conhecer as etapas para implementar o OpenID Connect SSO, consulte Configurar o logon único baseado em OIDC para um aplicativo no Microsoft Entra ID.

SAML - Escolha SAML sempre que possível para aplicativos existentes que não usam OpenID Connect ou OAuth. Para obter mais informações, consulte Protocolo SAML de logon único.

Baseado em senha - Escolha baseado em senha quando o aplicativo tiver uma página de entrada HTML. O SSO baseado em senha também é conhecido como cofre de senhas. O SSO baseado em senha permite gerenciar o acesso de usuários e senhas a aplicativos Web que não oferecem suporte à federação de identidades. Também é útil quando vários usuários precisam compartilhar uma única conta, como as contas de aplicativos de mídia social da sua organização.

O SSO baseado em senha suporta aplicativos que exigem vários campos de entrada para aplicativos que exigem mais do que apenas campos de nome de usuário e senha para entrar. Você pode personalizar os rótulos dos campos de nome de usuário e senha que seus usuários veem em Meus Aplicativos quando inserem suas credenciais. Para conhecer as etapas para implementar o SSO baseado em senha, consulte Logon único baseado em senha.

Vinculado - Escolha vinculado quando o aplicativo estiver configurado para SSO em outro serviço de provedor de identidade. A opção vinculada permite configurar o local de destino quando um usuário seleciona o aplicativo nos portais de usuário final da sua organização. Você pode adicionar um link para um aplicativo Web personalizado que atualmente usa federação, como os Serviços de Federação do Ative Directory (ADFS).

Também pode adicionar ligações para páginas Web específicas que deseja que sejam apresentadas nos painéis de acesso do utilizador e para uma aplicação que não exija autenticação. A opção Vinculado não fornece funcionalidade de logon por meio das credenciais do Microsoft Entra. Para conhecer as etapas para implementar o SSO vinculado, consulte Logon único vinculado.

Desabilitado - Escolha SSO desabilitado quando o aplicativo não estiver pronto para ser configurado para SSO.

Autenticação Integrada do Windows (IWA) - Escolha o logon único da IWA para aplicativos que usam IWA ou para aplicativos com reconhecimento de declarações. Para obter mais informações, consulte Delegação restrita de Kerberos para logon único em seus aplicativos com o Proxy de Aplicativo.

Baseado em cabeçalho - Escolha o logon único baseado em cabeçalho quando o aplicativo usa cabeçalhos para autenticação. Para obter mais informações, consulte SSO baseado em cabeçalho.

Próximos passos

- Habilite o logon único para aplicativos usando a ID do Microsoft Entra.