Migrar o write-back do grupo Microsoft Entra Connect Sync V2 para o Microsoft Entra Cloud Sync

Importante

A visualização pública do Group Writeback v2 no Microsoft Entra Connect Sync não estará mais disponível após 30 de junho de 2024. Esse recurso será descontinuado nesta data e você não terá mais suporte no Connect Sync para provisionar grupos de segurança na nuvem para o Ative Directory. O recurso continuará a operar após a data de descontinuação; No entanto, deixará de receber apoio após esta data e poderá deixar de funcionar a qualquer momento sem aviso prévio.

Oferecemos funcionalidade semelhante no Microsoft Entra Cloud Sync chamada Provisionamento de Grupo para o Ative Directory que você pode usar em vez do Writeback de Grupo v2 para provisionar grupos de segurança de nuvem para o Ative Directory. Estamos a trabalhar para melhorar esta funcionalidade no Cloud Sync, juntamente com outras novas funcionalidades que estamos a desenvolver no Cloud Sync.

Os clientes que usam esse recurso de visualização no Connect Sync devem alternar sua configuração do Connect Sync para o Cloud Sync. Você pode optar por mover toda a sincronização híbrida para o Cloud Sync (se ele atender às suas necessidades). Você também pode executar o Cloud Sync lado a lado e mover apenas o provisionamento do grupo de segurança na nuvem para o Ative Directory para o Cloud Sync.

Para clientes que provisionam grupos do Microsoft 365 para o Ative Directory, você pode continuar usando o Write-back de Grupo v1 para esse recurso.

Você pode avaliar a mudança exclusivamente para o Cloud Sync usando o assistente de sincronização do usuário.

O documento a seguir descreve como migrar o write-back de grupo usando o Microsoft Entra Connect Sync (anteriormente Azure AD Connect) para o Microsoft Entra Cloud Sync. Este cenário é apenas para clientes que estão usando o write-back de grupo do Microsoft Entra Connect v2. O processo descrito neste documento refere-se apenas a grupos de segurança criados na nuvem que são gravados de volta com um escopo universal.

Importante

Este cenário é apenas para clientes que estão usando o write-back de grupo do Microsoft Entra Connect v2

Além disso, este cenário só é suportado para:

Os grupos habilitados para email e DLs gravados de volta no AD continuam a funcionar com o write-back de grupo do Microsoft Entra Connect, mas reverterão para o comportamento do write-back de grupo V1, portanto, nesse cenário, depois de desabilitar o write-back de grupo V2, todos os grupos M365 serão gravados de volta no AD independentemente da configuração Writeback Enabled no centro de administração do Entra. Para obter mais informações, consulte as Perguntas frequentes sobre provisionamento para Ative Directory com o Microsoft Entra Cloud Sync.

Pré-requisitos

Os pré-requisitos a seguir são necessários para implementar esse cenário.

- Conta do Microsoft Entra com pelo menos uma função de Administrador de Identidade Híbrida .

- Uma conta do AD local com pelo menos permissões de administrador de domínio - necessária para acessar o atributo adminDescription e copiá-lo para o atributo msDS-ExternalDirectoryObjectId

- Ambiente local dos Serviços de Domínio Ative Directory com sistema operacional Windows Server 2016 ou posterior.

- Necessário para o atributo Esquema do AD - msDS-ExternalDirectoryObjectId

- Agente de provisionamento com compilação versão 1.1.1367.0 ou posterior.

- O agente de provisionamento deve ser capaz de se comunicar com o(s) controlador(es) de domínio nas portas TCP/389 (LDAP) e TCP/3268 (Catálogo Global).

- Necessário para pesquisa de catálogo global para filtrar referências de associação inválidas

Convenção de nomenclatura para grupos escritos de volta

Por padrão, o Microsoft Entra Connect Sync usa o seguinte formato ao nomear grupos que são gravados novamente.

Formato padrão: CN=Group_guid,OU>=<container,DC>=<domain component,DC>=<domain component<>

Exemplo: CN=Group_3a5c3221-c465-48c0-95b8-e9305786a271,OU=WritebackContainer,DC=contoso,DC=com

Para facilitar a localização de grupos que estão sendo gravados de volta do ID do Microsoft Entra para o Ative Directory, o Microsoft Entra Connect Sync adicionou uma opção para gravar novamente o nome do grupo usando o nome de exibição na nuvem. Isso é feito selecionando o Nome Distinto do Grupo de Writeback com o Nome de Exibição na nuvem durante a configuração inicial do write-back de grupo v2. Se esse recurso estiver habilitado, o Microsoft Entra Connect usará o seguinte novo formato, em vez do formato padrão:

Novo formato: CN=<display name>_<last 12 dígitos do ID> do objeto,OU=<container,DC>=<domain component,DC>=<domain component>

Exemplo: CN=Sales_e9305786a271,OU=WritebackContainer,DC=contoso,DC=com

Importante

Por padrão, a sincronização na nuvem do Microsoft Entra usa o novo formato, mesmo que o recurso Nome Distinto do Grupo de Write-Back com Nome de Exibição na nuvem não esteja habilitado no Microsoft Entra Connect Sync. Se você estiver usando a nomenclatura padrão do Microsoft Entra Connect Sync e, em seguida, migrar o grupo para que ele seja gerenciado pela sincronização na nuvem do Microsoft Entra, o grupo será renomeado para o novo formato. Use a seção a seguir para permitir que a sincronização na nuvem do Microsoft Entra use o formato padrão do Microsoft Entra Connect.

Usando o formato padrão

Se desejar que a sincronização na nuvem use o mesmo formato padrão do Microsoft Entra Connect Sync, será necessário modificar a expressão de fluxo de atributos para o atributo CN. Os dois mapeamentos possíveis são:

| Expression | Sintaxe | Description |

|---|---|---|

| Expressão padrão de sincronização na nuvem usando DisplayName | Append(Append(Esquerda(Trim([displayName]), 51), "_"), Mid([objectId], 25, 12)) | A expressão padrão usada pelo Microsoft Entra cloud sync (ou seja, o novo formato) |

| Nova expressão de sincronização na nuvem sem usar DisplayName | Append("Group_", [objectId]) | A nova expressão para usar o formato padrão do Microsoft Entra Connect Sync. |

Para obter mais informações, consulte Adicionar um mapeamento de atributo - ID do Microsoft Entra ao Ative Directory

Etapa 1 - Copiar adminDescription para msDS-ExternalDirectoryObjectID

Para validar referências de associação de grupo, o Microsoft Entra Cloud Sync deve consultar o Catálogo Global do Ative Directory para o atributo msDS-ExternalDirectoryObjectID. Este é um atributo indexado que é replicado em todos os Catálogos Globais dentro da Floresta do Ative Directory.

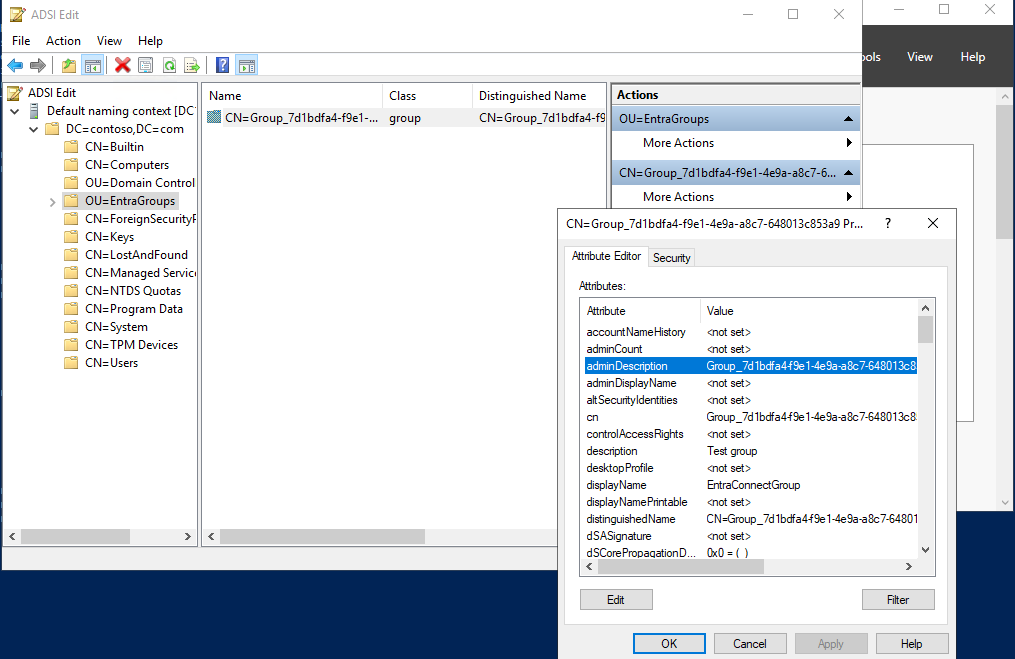

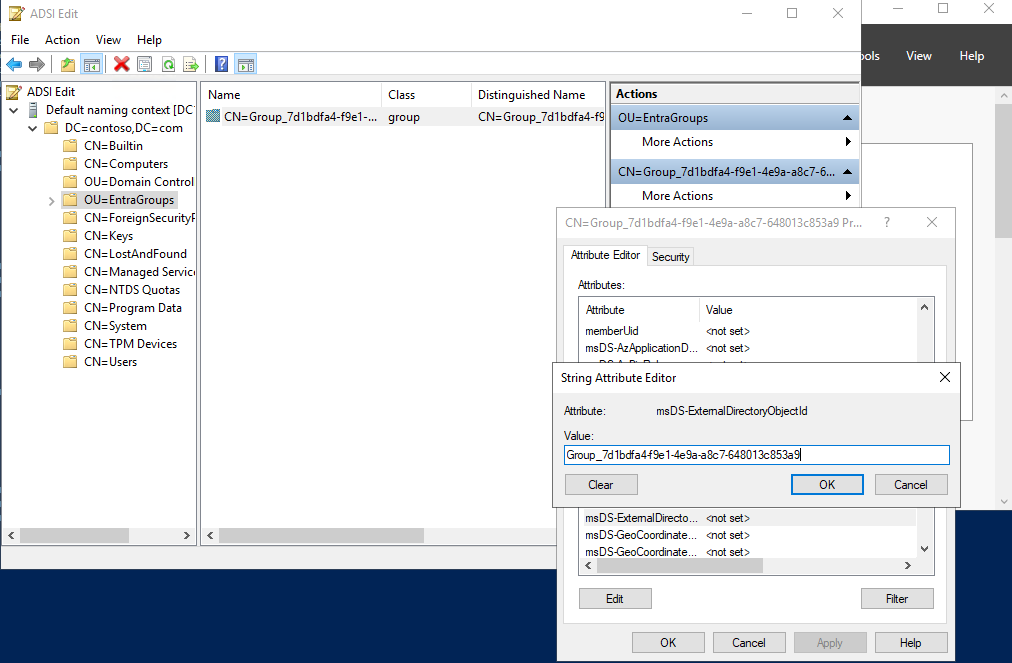

Em seu ambiente local, abra o ADSI Edit.

Copie o valor que ele no atributo adminDescription do grupo

Cole no atributo msDS-ExternalDirectoryObjectID

O seguinte script do PowerShell pode ser usado para ajudar a automatizar esta etapa. Esse script usa todos os grupos no contêiner OU=Groups,DC=Contoso,DC=com e copia o valor do atributo adminDescription para o valor do atributo msDS-ExternalDirectoryObjectID. Antes de usar esse script, atualize a variável $gwbOU com o DistinguishedName da unidade organizacional (UO) de destino do write-back do seu grupo.

# Provide the DistinguishedName of your Group Writeback target OU

$gwbOU = 'OU=Groups,DC=Contoso,DC=com'

# Get all groups written back to Active Directory

Import-module ActiveDirectory

$properties = @('Samaccountname', 'adminDescription', 'msDS-ExternalDirectoryObjectID')

$groups = Get-ADGroup -Filter * -SearchBase $gwbOU -Properties $properties |

Where-Object {$_.adminDescription -ne $null} |

Select-Object $properties

# Set msDS-ExternalDirectoryObjectID for all groups written back to Active Directory

foreach ($group in $groups) {

Set-ADGroup -Identity $group.Samaccountname -Add @{('msDS-ExternalDirectoryObjectID') = $group.adminDescription}

}

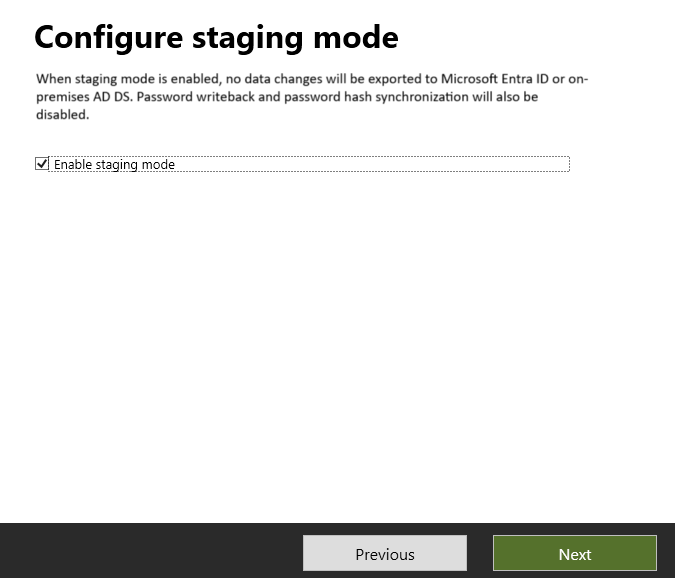

Etapa 2 - Coloque o servidor Microsoft Entra Connect Sync no modo de preparo e desative o agendador de sincronização

Inicie o assistente de sincronização do Microsoft Entra Connect

Clique em Configurar

Selecione Configurar modo de preparo e clique em Avançar

Insira as credenciais do Microsoft Entra

Marque a caixa Ativar modo de preparo e clique em Avançar

Clique em Configurar

Clique em Sair

No servidor Microsoft Entra Connect, abra um prompt do PowerShell como administrador.

Desative o agendador de sincronização:

Set-ADSyncScheduler -SyncCycleEnabled $false

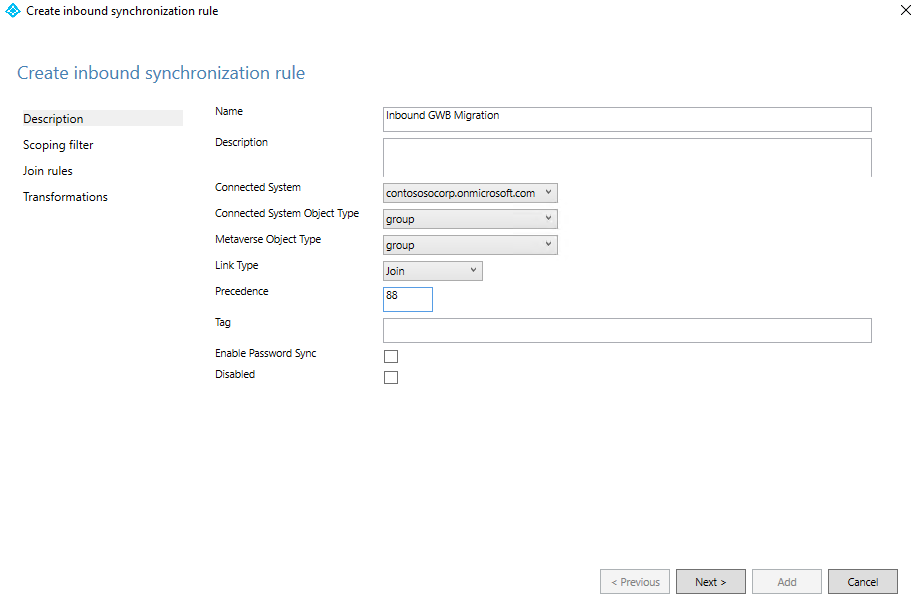

Etapa 3 - Criar uma regra de entrada de grupo personalizada

No editor de Regras de Sincronização do Microsoft Entra Connect, você precisa criar uma regra de sincronização de entrada que filtre os grupos que têm NULL para o atributo de email. A regra de sincronização de entrada é uma regra de junção com um atributo de destino do cloudNoFlow. Esta regra diz ao Microsoft Entra Connect para não sincronizar atributos para esses grupos.

Inicie o Editor de Regras de Sincronização no menu Iniciar.

Selecione Entrada na lista suspensa Direção e selecione Adicionar nova regra.

Na página Descrição, digite o seguinte e selecione Avançar:

Nome: dê à regra um nome significativo

Descrição: adicionar uma descrição significativa

Sistema conectado: escolha o conector do Microsoft Entra para o qual você está escrevendo a regra de sincronização personalizada

Tipo de objeto do sistema conectado: Grupo

Tipo de objeto do metaverso: Grupo

Tipo de link: Junte-se

Precedência: Forneça um valor que seja exclusivo no sistema. Recomenda-se um valor inferior a 100, para que tenha precedência sobre as regras padrão.

Tag: Deixar vazio

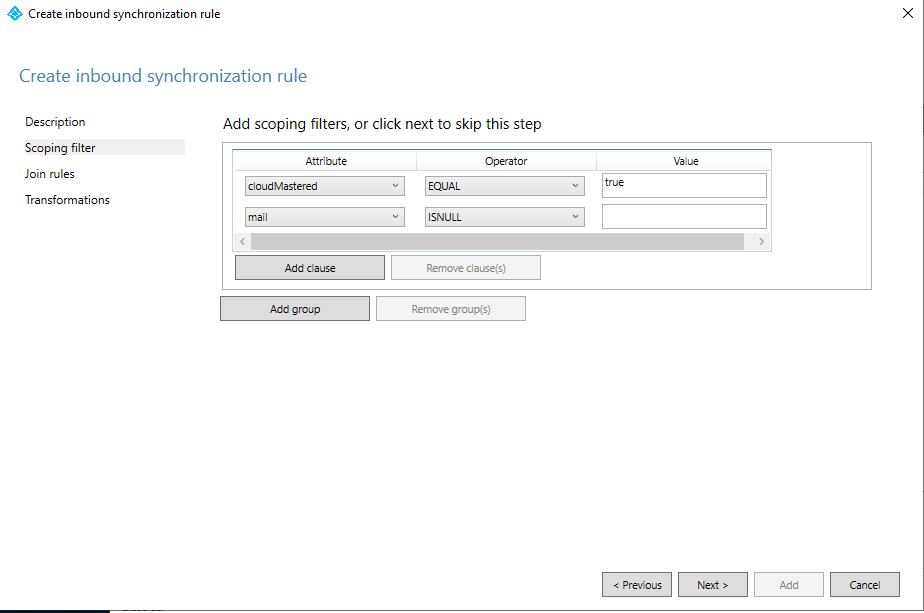

Na página Filtro de escopo, adicione o seguinte e selecione Avançar.

Atributo Operador Value cloudMastered IGUAL verdadeiro correio ISNULO Na página Regras de adesão , selecione Avançar.

Na página Transformações, adicione um atributo Constant transformation: flow True to cloudNoFlow. Selecione Adicionar.

Etapa 4 - Criar uma regra de saída de grupo personalizada

Você também precisa de uma regra de sincronização de saída com um tipo de link de JoinNoFlow e o filtro de escopo que tem o atributo cloudNoFlow definido como True. Esta regra diz ao Microsoft Entra Connect para não sincronizar atributos para esses grupos.

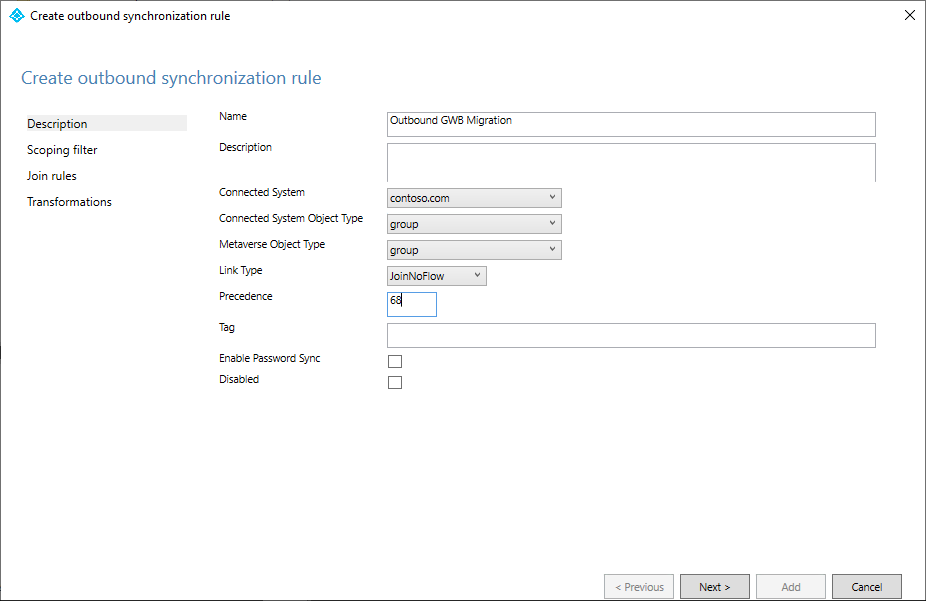

Selecione Saída na lista suspensa Direção e selecione Adicionar regra.

Na página Descrição, digite o seguinte e selecione Avançar:

- Nome: dê à regra um nome significativo

- Descrição: adicionar uma descrição significativa

- Sistema conectado: escolha o conector do AD para o qual você está escrevendo a regra de sincronização personalizada

- Tipo de objeto do sistema conectado: Grupo

- Tipo de objeto do metaverso: Grupo

- Tipo de link: JoinNoFlow

- Precedência: Forneça um valor que seja exclusivo no sistema. Recomenda-se um valor inferior a 100, para que tenha precedência sobre as regras padrão.

- Tag: Deixar vazio

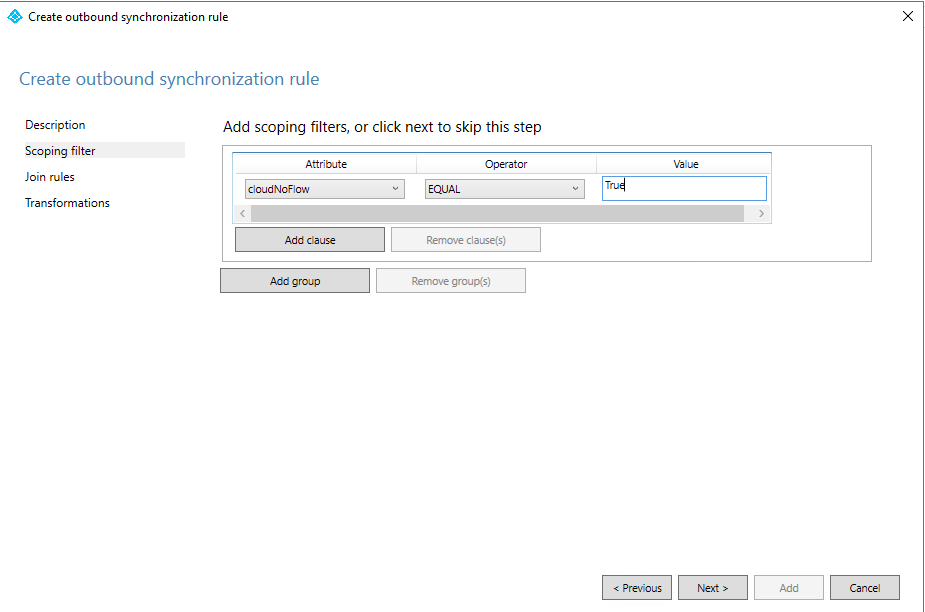

Na página Filtro de escopo, escolha cloudNoFlow igual a True. Em seguida, selecione Seguinte.

Na página Regras de adesão , selecione Avançar.

Na página Transformações, selecione Adicionar.

Etapa 5 - Usar o PowerShell para concluir a configuração

No servidor Microsoft Entra Connect, abra um prompt do PowerShell como administrador.

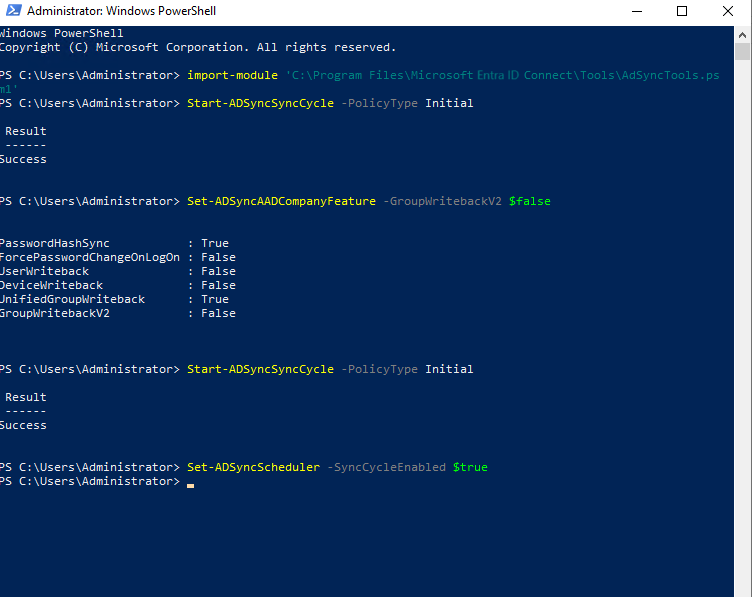

Importe o módulo ADSync:

Import-Module 'C:\Program Files\Microsoft Azure Active Directory Connect\Tools\ADSyncTools.psm1'Execute um ciclo de sincronização completo:

Start-ADSyncSyncCycle -PolicyType InitialDesative o recurso de write-back de grupo para o locatário:

Aviso

Esta operação é irreversível. Depois de desativar o write-back de grupo V2, todos os grupos do Microsoft 365 serão gravados novamente no AD, independentemente da configuração Writeback Enabled no centro de administração do Entra.

Set-ADSyncAADCompanyFeature -GroupWritebackV2 $falseExecute um ciclo de sincronização completo (sim novamente):

Start-ADSyncSyncCycle -PolicyType InitialReative o agendador de sincronização:

Set-ADSyncScheduler -SyncCycleEnabled $true

Etapa 6 - Remover o servidor Microsoft Entra Connect Sync do modo de preparo

- Inicie o assistente de sincronização do Microsoft Entra Connect

- Clique em Configurar

- Selecione Configurar modo de preparo e clique em Avançar

- Insira as credenciais do Microsoft Entra

- Remova a seleção da caixa Ativar modo de preparo e clique em Avançar

- Clique em Configurar

- Clique em Sair

Etapa 7 - Configurar o Microsoft Entra Cloud Sync

Agora que os grupos foram removidos do escopo de sincronização do Microsoft Entra Connect Sync, você pode configurar o Microsoft Entra Cloud Sync para assumir a sincronização dos grupos de segurança. Consulte Provisionar grupos para o Ative Directory usando o Microsoft Entra Cloud Sync.

Passos Seguintes

Comentários

Brevemente: Ao longo de 2024, vamos descontinuar progressivamente o GitHub Issues como mecanismo de feedback para conteúdos e substituí-lo por um novo sistema de feedback. Para obter mais informações, veja: https://aka.ms/ContentUserFeedback.

Submeter e ver comentários