Nota

O acesso a esta página requer autorização. Pode tentar iniciar sessão ou alterar os diretórios.

O acesso a esta página requer autorização. Pode tentar alterar os diretórios.

Este artigo fornece detalhes técnicos sobre como o recurso de "logon único contínuo" (SSO contínuo) do Microsoft Entra funciona.

Como funciona o SSO Totalmente Integrado?

Esta secção divide-se em três partes:

- A configuração da funcionalidade de SSO contínuo.

- Como funciona uma transação de login de usuário único em um navegador da Web com o Seamless SSO.

- Como uma transação de login de usuário único em um cliente nativo funciona com o Seamless SSO.

Como funciona a configuração?

O SSO contínuo é ativado usando o Microsoft Entra Connect, conforme mostrado aqui. Ao habilitar o recurso, as seguintes etapas ocorrem:

- Uma conta de computador (

AZUREADSSOACC) é criada no Active Directory (AD) local em cada floresta do AD que sincroniza com o Microsoft Entra ID (usando o Microsoft Entra Connect). - Além disso, são criados vários nomes principais de serviço (SPNs) Kerberos para uso durante o processo de entrada do Microsoft Entra.

- A chave de desencriptação Kerberos da conta de computador é partilhada de forma segura com o Microsoft Entra ID. Se houver várias florestas AD, a conta de cada computador terá suas próprias chaves de desencriptação Kerberos exclusivas.

Importante

A conta de computador AZUREADSSOACC tem de ser fortemente protegida, por motivos de segurança. Só os Administradores de Domínio devem poder gerir a conta de computador. Verifique se a delegação Kerberos na conta de computador está desativada e se nenhuma outra conta no Active Directory tem permissões de delegação na conta do AZUREADSSOACC computador. Armazene a conta de computador numa Unidade Organizacional (UO) onde esteja protegida contra eliminações acidentais e onde apenas os Administradores de Domínio tenham acesso. A chave de desencriptação Kerberos na conta do computador também deve ser tratada como sensível. É altamente recomendável que você mude a chave de descriptografia Kerberos da conta do computador AZUREADSSOACC pelo menos a cada 30 dias.

Importante

O SSO contínuo suporta os tipos de criptografia AES256_HMAC_SHA1, AES128_HMAC_SHA1 e RC4_HMAC_MD5 para Kerberos. Recomenda-se que o tipo de encriptação para a AzureADSSOAcc$ conta seja definido como AES256_HMAC_SHA1, ou um dos tipos AES vs. RC4 para maior segurança. O tipo de criptografia é armazenado no msDS-SupportedEncryptionTypes atributo da conta no Ative Directory. Se o AzureADSSOAcc$ tipo de criptografia de conta estiver definido como RC4_HMAC_MD5, e você quiser alterá-lo para um dos tipos de criptografia AES, certifique-se de primeiro rolar a chave de descriptografia Kerberos da AzureADSSOAcc$ conta, conforme explicado no documento de perguntas frequentes sob a pergunta relevante, caso contrário, o SSO contínuo não acontecerá.

Quando a configuração estiver concluída, o Seamless SSO funcionará da mesma forma que qualquer outro início de sessão que utilize a autenticação integrada do Windows (IWA).

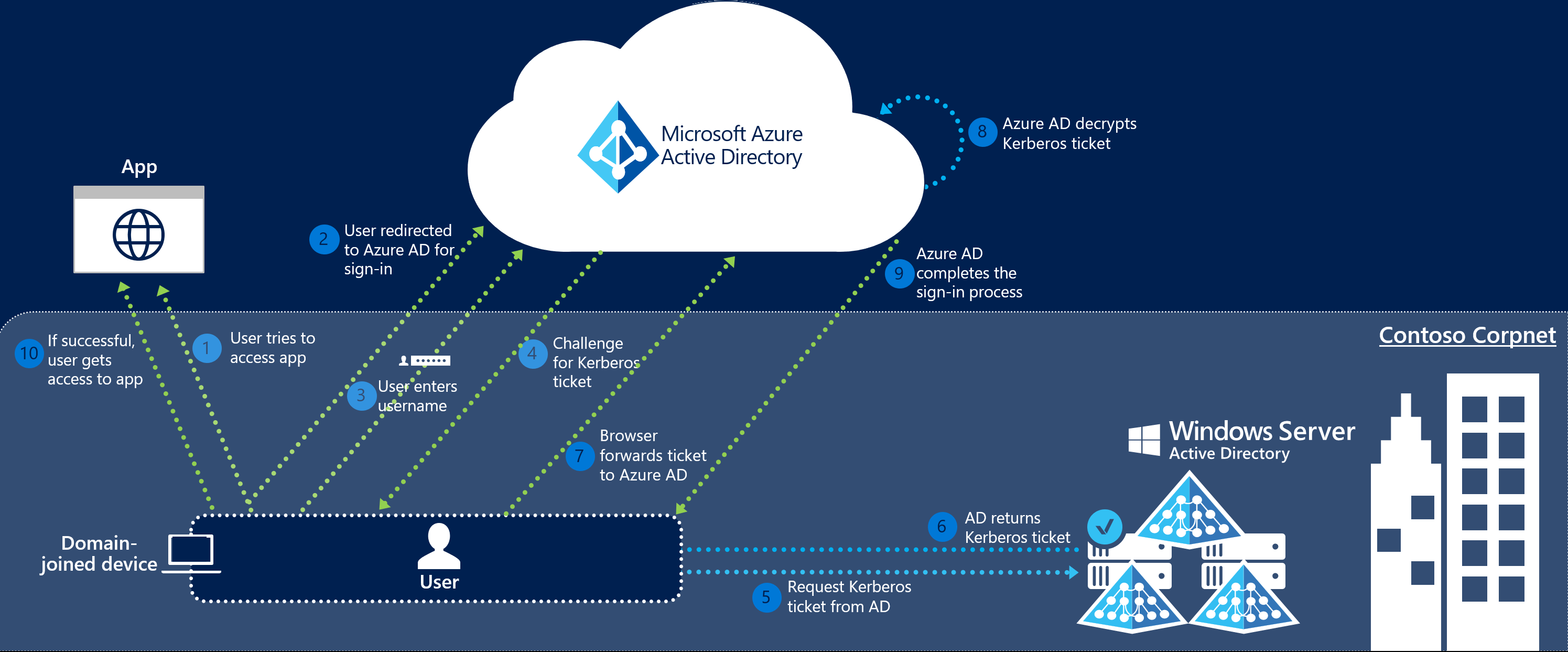

Como funciona o início de sessão num navegador com o SSO Transparente?

O fluxo de entrada em um navegador da Web é o seguinte:

O usuário tenta acessar um aplicativo Web (por exemplo, o Outlook Web App - https://outlook.office365.com/owa/) a partir de um dispositivo corporativo associado a um domínio dentro de sua rede corporativa.

Se o usuário ainda não estiver conectado, ele será redirecionado para a página de entrada do Microsoft Entra.

O usuário digita seu nome de usuário na página de entrada do Microsoft Entra.

Nota

Para determinados aplicativos, as etapas 2 e 3 são ignoradas.

Usando JavaScript em segundo plano, o Microsoft Entra ID desafia o navegador, por meio de uma resposta 401 Não Autorizada, a fornecer um bilhete Kerberos.

O navegador, por sua vez, solicita um ticket do Active Directory para a conta do computador

AZUREADSSOACC(que representa o Microsoft Entra ID).O Active Directory localiza a conta do computador e retorna um tíquete Kerberos para o navegador, criptografado com o segredo da conta do computador.

O navegador encaminha o tíquete Kerberos adquirido do Active Directory para o Microsoft Entra ID.

Microsoft Entra ID descriptografa o bilhete Kerberos, que inclui a identidade do utilizador conectado ao dispositivo corporativo, usando a chave compartilhada antes.

Após a avaliação, o Microsoft Entra ID retorna um token de volta ao aplicativo ou solicita que o usuário execute provas adicionais, como autenticação multifator.

Se o login do usuário for bem-sucedido, o usuário poderá acessar o aplicativo.

O diagrama a seguir ilustra todos os componentes e as etapas envolvidas.

O Single Sign-On transparente é oportunista. Isto significa que, se falhar, a experiência de início de sessão retoma o seu comportamento habitual. Nesse caso, o usuário precisa digitar sua senha para entrar.

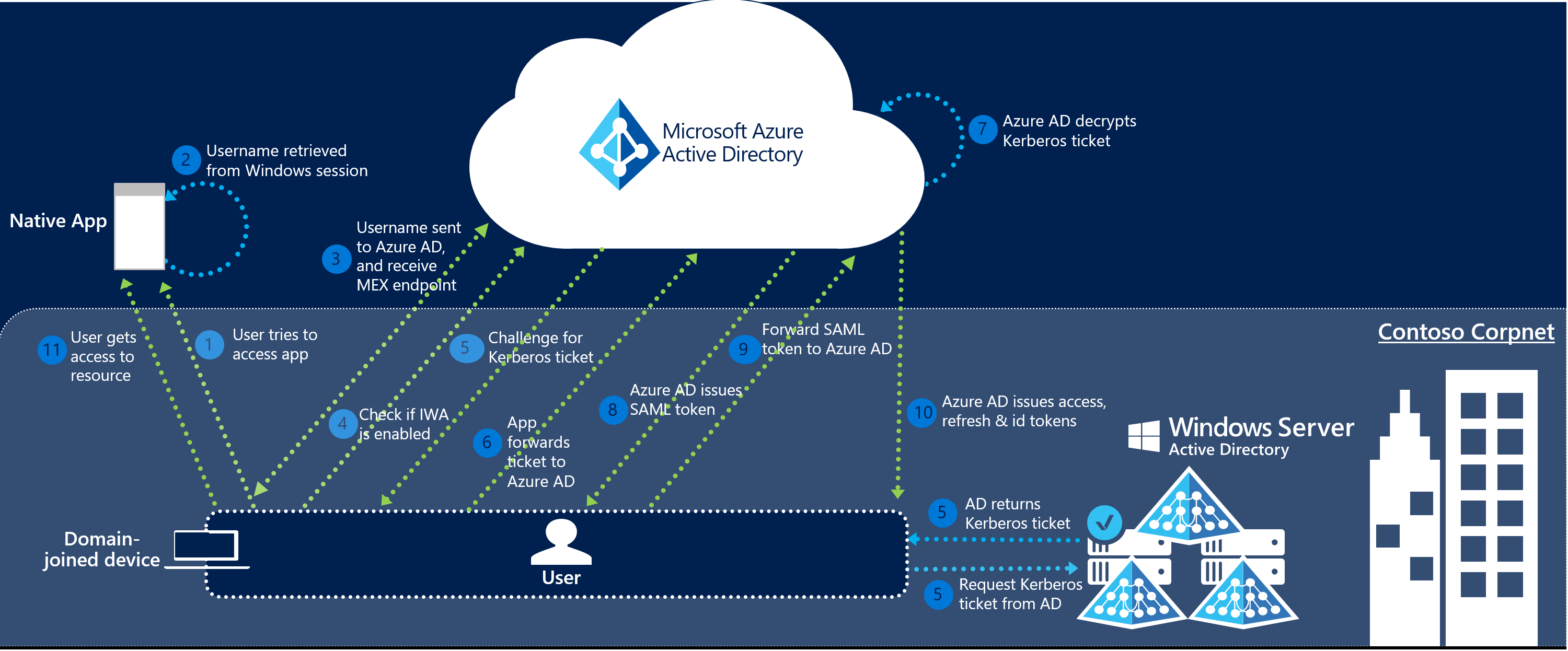

Como funciona a sessão numa cliente nativa com o Seamless SSO?

O fluxo de entrada em um cliente nativo é o seguinte:

- O usuário tenta acessar um aplicativo nativo (por exemplo, o cliente Outlook) de um dispositivo corporativo associado ao domínio dentro de sua rede corporativa.

- Se o usuário ainda não estiver conectado, o aplicativo nativo recuperará o nome de usuário do usuário da sessão do Windows do dispositivo.

- O aplicativo envia o nome de usuário para o Microsoft Entra ID e recupera o ponto de extremidade WS-Trust MEX do seu locatário. Este ponto de extremidade WS-Trust é usado exclusivamente pelo recurso Seamless SSO e não constitui uma implementação geral do protocolo WS-Trust no Microsoft Entra ID.

- Em seguida, o aplicativo consulta o ponto de extremidade WS-Trust MEX para verificar se o ponto de extremidade da autenticação integrada está disponível. O ponto de extremidade de autenticação integrado é usado exclusivamente pelo recurso SSO contínuo.

- Se a etapa 4 for bem-sucedida, um desafio Kerberos será emitido.

- Se a aplicação conseguir recuperar o tíquete Kerberos, encaminhá-lo-á para o ponto de extremidade de autenticação integrada do Microsoft Entra.

- O Microsoft Entra ID descriptografa o tíquete Kerberos e o valida.

- O Microsoft Entra ID inicia sessão no utilizador e emite um token SAML para a aplicação.

- Em seguida, o aplicativo envia o token SAML para o endpoint do token OAuth2 do Microsoft Entra ID.

- O Microsoft Entra ID valida o token SAML e emite um token de acesso, um token de atualização para o recurso especificado e um token de ID para o aplicativo.

- O usuário tem acesso ao recurso do aplicativo.

O diagrama a seguir ilustra todos os componentes e as etapas envolvidas.

Próximos passos

- Início rápido - Configure rapidamente o SSO integrado e contínuo do Microsoft Entra.

- Perguntas Frequentes - Respostas a perguntas frequentes.

- Solução de problemas - Saiba como resolver problemas comuns com o recurso.

- UserVoice - Para submeter novos pedidos de funcionalidades.