Nota

O acesso a esta página requer autorização. Pode tentar iniciar sessão ou alterar os diretórios.

O acesso a esta página requer autorização. Pode tentar alterar os diretórios.

Neste artigo, você aprenderá a integrar o ADP com o Microsoft Entra ID. Ao integrar o ADP com o Microsoft Entra ID, você pode:

- Controle no Microsoft Entra ID quem tem acesso ao ADP.

- Permita que seus usuários entrem automaticamente no ADP com suas contas do Microsoft Entra.

- Gerencie suas contas em um local central.

Pré-requisitos

O cenário descrito neste artigo pressupõe que você já tenha os seguintes pré-requisitos:

- Uma conta de usuário do Microsoft Entra com uma assinatura ativa. Se ainda não tiver uma, pode criar uma conta gratuitamente.

- Uma das seguintes funções:

- Assinatura com autenticação única (SSO) ativada pelo ADP.

Nota

Essa integração também está disponível para uso no ambiente Microsoft Entra US Government Cloud. Pode encontrar esta aplicação na Microsoft Entra US Government Cloud Application Gallery e configurá-la da mesma forma que faz a partir da nuvem pública.

Descrição do cenário

Neste artigo, você configura e testa o Microsoft Entra SSO em um ambiente de teste.

- ADP suporta SSO iniciado pelo IDP.

Nota

O identificador deste aplicativo é um valor de cadeia de caracteres fixo para que apenas uma instância possa ser configurada em um locatário.

Adicionar ADP da galeria

Para configurar a integração do ADP no Microsoft Entra ID, você precisa adicionar o ADP da galeria à sua lista de aplicativos SaaS gerenciados.

- Entre no centro de administração do Microsoft Entra como pelo menos um administrador de aplicativos na nuvem.

- Navegue até Entra ID>Enterprise apps>Novo aplicativo.

- Na seção Adicionar da galeria , digite ADP na caixa de pesquisa.

- Selecione ADP no painel de resultados e adicione o aplicativo. Aguarde alguns segundos enquanto o aplicativo é adicionado ao seu locatário.

Como alternativa, você também pode usar o Assistente de Configuração de Aplicativo Empresarial. Neste assistente de configuração, pode adicionar uma aplicação ao seu tenant, adicionar utilizadores/grupos à aplicação, atribuir funções e também configurar o SSO. Saiba mais sobre os assistentes do Microsoft 365.

Configurar e testar o Microsoft Entra SSO para ADP

Configure e teste o Microsoft Entra SSO com ADP usando um usuário de teste chamado B.Simon. Para que o SSO funcione, você precisa estabelecer uma relação de vínculo entre um usuário do Microsoft Entra e o usuário relacionado no ADP.

Para configurar e testar o Microsoft Entra SSO com ADP, execute as seguintes etapas:

-

Configure o Microsoft Entra SSO - para permitir que seus usuários usem esse recurso.

- Crie um usuário de teste do Microsoft Entra - para testar o logon único do Microsoft Entra com B.Simon.

- Atribua o usuário de teste do Microsoft Entra - para permitir que B.Simon use o logon único do Microsoft Entra.

-

Configure o ADP SSO - para definir as configurações de logon único no lado do aplicativo.

- Criar utilizador de teste ADP - para ter uma contraparte de B.Simon no ADP que esteja vinculada à representação de utilizador do Microsoft Entra.

- Teste SSO - para verificar se a configuração funciona.

Configurar o Microsoft Entra SSO

Siga estas etapas para habilitar o Microsoft Entra SSO.

Entre no centro de administração do Microsoft Entra como pelo menos um administrador de aplicativos na nuvem.

Navegue até a página de integração de aplicativosADP do >>, selecione a guia Propriedades e execute as seguintes etapas:

a) Defina o valor do campo Habilitado para que os usuários entrem como Sim.

b) Copie o URL de acesso do usuário e deve colá-lo na seção Configurar URL de logon , que é explicada mais adiante no artigo.

c. Defina o valor do campo Atribuição de usuário obrigatório como Sim.

d. Defina o valor do campo Visível para usuários como Não.

Entre no centro de administração do Microsoft Entra como pelo menos um administrador de aplicativos na nuvem.

Navegue para a aplicação de integração de Entra ID>aplicativos empresariais>ADP, encontre a seção Gerenciar e selecione Logon único.

Na página Selecionar um método de logon único , selecione SAML.

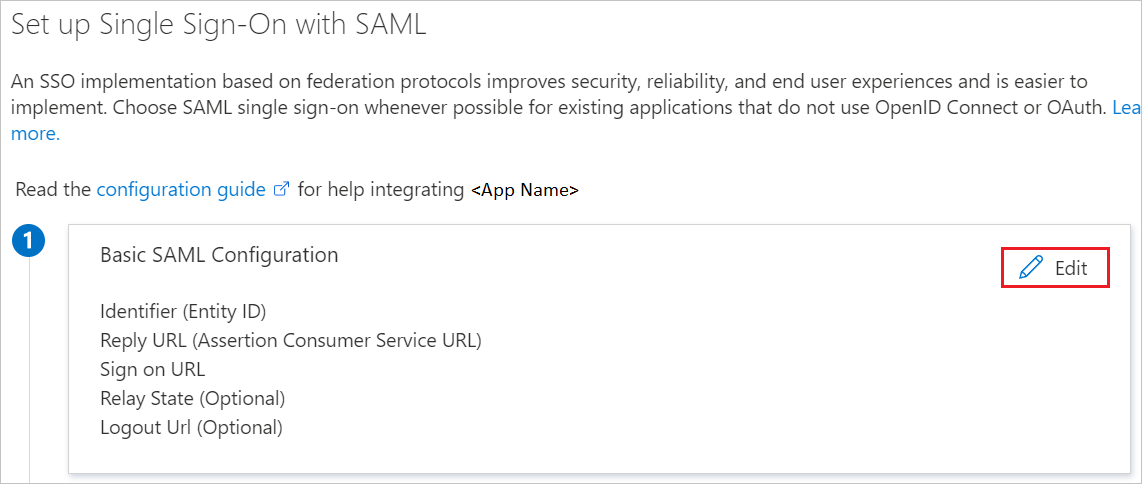

Na página Configurar Sign-On Único com SAML , selecione o ícone de lápis para Configuração Básica de SAML para editar as configurações.

Na seção Configuração Básica do SAML, execute as seguintes etapas:

Na caixa de texto Identificador (ID da entidade), digite o URL:

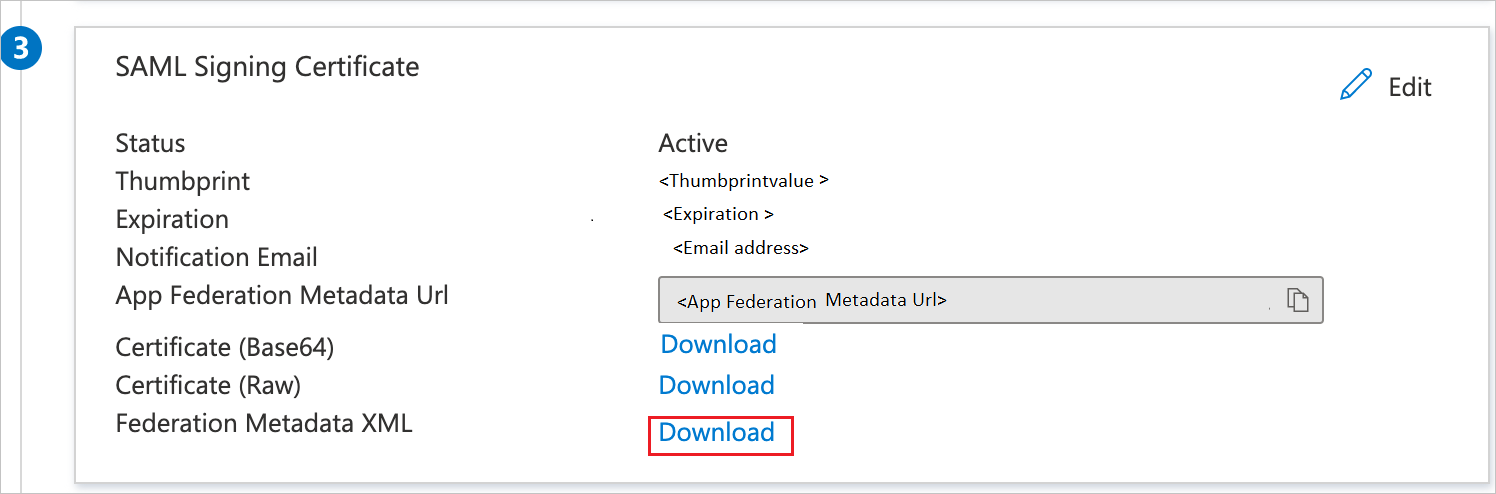

https://fed.adp.comNa página Configurar Sign-On Único com SAML, na seção Certificado de Assinatura SAML, localize XML de Metadados de Federação e selecione Download para baixar o certificado e salvá-lo no seu computador.

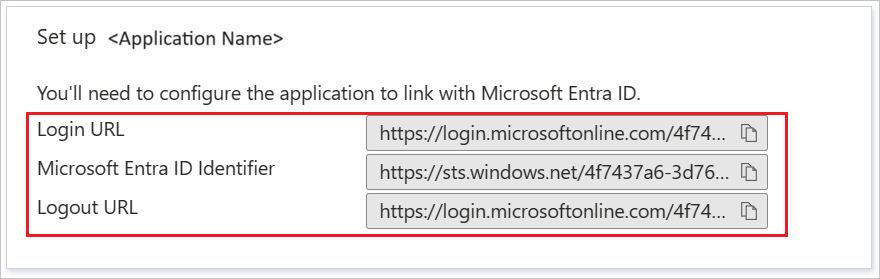

Na seção Configurar ADP , copie o(s) URL(s) apropriado(s) com base em sua necessidade.

Criar e atribuir usuário de teste do Microsoft Entra

Siga as diretrizes no início rápido de criar e atribuir uma conta de usuário para criar uma conta de usuário de teste chamada B.Simon.

Configurar o SSO do ADP

Em uma janela diferente do navegador da Web, entre no site da empresa ADP como administrador

Selecione Configuração de Federação e vá para Provedor de Identidade e, em seguida, selecione o Microsoft Azure.

Na Seleção de Serviços, selecione todos os serviços aplicáveis para conexão e selecione Avançar.

Na seção Configurar , selecione o botão Avançar.

Em Carregar metadados, selecione Procurar para carregar o arquivo XML de metadados que você baixou e selecione UPLOAD.

Configure o(s) seu(s) serviço(s) ADP para acesso federado

Importante

Seus funcionários que precisam de acesso federado aos seus serviços ADP devem ser atribuídos ao aplicativo de serviço ADP e, posteriormente, os usuários devem ser reatribuídos ao serviço ADP específico. Após o recebimento da confirmação do seu representante ADP, configure o(s) seu(s) serviço(s) ADP e atribua/gerencie usuários para controlar o acesso do usuário ao serviço ADP específico.

- Entre no centro de administração do Microsoft Entra como pelo menos um administrador de aplicativos na nuvem.

- Navegue até Entra ID>Enterprise apps>Novo aplicativo.

- Na seção Adicionar da galeria , digite ADP na caixa de pesquisa.

- Selecione ADP no painel de resultados e adicione o aplicativo. Aguarde alguns segundos enquanto o aplicativo é adicionado ao seu locatário.

Como alternativa, você também pode usar o Assistente de Configuração de Aplicativo Empresarial. Neste assistente de configuração, pode adicionar uma aplicação ao seu tenant, adicionar utilizadores/grupos à aplicação, atribuir funções e também configurar o SSO. Saiba mais sobre os assistentes do Microsoft 365.

Entre no centro de administração do Microsoft Entra como pelo menos um administrador de aplicativos na nuvem.

Navegue até Entra ID>Enterprise apps.

Selecione a página de integração de aplicativos ADP , selecione a guia Propriedades e execute as seguintes etapas:

Defina o valor do campo Habilitado para que os usuários entrem como Sim.

Defina o valor do campo Atribuição de usuário obrigatório como Sim.

Defina o valor do campo Visível para usuários como Sim.

Entre no centro de administração do Microsoft Entra como pelo menos um administrador de aplicativos na nuvem.

Navegue para a aplicação de integração de Entra ID>aplicativos empresariais>ADP, encontre a seção Gerenciar e selecione Logon único.

Na caixa de diálogo Selecionar um método de início de sessão único, selecione Modo como Linked para associar a sua aplicação ao ADP.

Navegue até a seção Configurar URL de Logon e execute as seguintes etapas:

Cole o URL de acesso do usuário, que você copiou da guia de propriedades acima (do aplicativo ADP principal).

Seguem-se as 5 aplicações que suportam diferentes URLs de Estado de Retransmissão. Você precisa anexar manualmente o valor apropriado da URL do Estado de Retransmissão para determinado aplicativo à URL de acesso do usuário.

Força de trabalho ADP agora

<User access URL>&relaystate=https://fed.adp.com/saml/fedlanding.html?WFNForça de trabalho da ADP agora aumenta o tempo

<User access URL>&relaystate=https://fed.adp.com/saml/fedlanding.html?EETDC2ADP Vantage HCM

<User access URL>&relaystate=https://fed.adp.com/saml/fedlanding.html?ADPVANTAGEADP RH Empresarial

<User access URL>&relaystate=https://fed.adp.com/saml/fedlanding.html?PORTALMyADP

<User access URL>&relaystate=https://fed.adp.com/saml/fedlanding.html?REDBOX

Salve suas alterações.

Após o recebimento da confirmação do seu representante ADP, comece o teste com um ou dois usuários.

Atribua poucos usuários ao aplicativo de serviço ADP para testar o acesso federado.

O teste é bem-sucedido quando os usuários acessam o aplicativo de serviço ADP na galeria e podem acessar seu serviço ADP.

Após a confirmação de um teste bem-sucedido, atribua o serviço ADP federado a usuários individuais ou grupos de usuários, o que é explicado mais adiante no artigo e implemente-o para seus funcionários.

Configurar o ADP para dar suporte a várias instâncias no mesmo locatário

Vá para a seção Configuração Básica do SAML e insira qualquer URL específico da instância na caixa de texto Identificador (ID da entidade ).

Nota

Por favor, note que este pode ser qualquer valor aleatório que você considere relevante para o seu exemplo.

Para oferecer suporte a várias instâncias no mesmo locatário, siga as etapas abaixo:

Navegue até a seção Atributos & Declarações>Configurações Avançadas>Opções Avançadas de Declarações SAML e selecione Editar.

Ative a opção Adicionar ID da aplicação ao emissor.

Ative a caixa de seleção Sobrepor declaração de audiência.

Na caixa de texto Valor da declaração de audiência, insira

https://fed.adp.come selecione Guardar.

Navegue até a guia Propriedades na seção Gerenciar e copie a ID do aplicativo.

A captura de tela mostra como copiar o valor da aplicação no separador Propriedades. Separador & Propriedades Baixe e abra o arquivo XML de Metadados de Federação e edite o valor entityID adicionando a ID do Aplicativo manualmente no final.

Salve o arquivo xml e use no lado ADP.

Criar usuário de teste ADP

O objetivo desta seção é criar um usuário chamado B.Simon no ADP. Trabalhe com a equipe de suporte do ADP para adicionar os usuários na conta do ADP.

Teste de SSO

Nesta seção, você testa sua configuração de logon único do Microsoft Entra com as seguintes opções.

Selecione Testar este aplicativo e você deve estar automaticamente conectado ao ADP para o qual configurou o SSO.

Você pode usar o Microsoft My Apps. Ao selecionar o bloco ADP em Meus Aplicativos, você deve estar automaticamente conectado ao ADP para o qual configurou o SSO. Para obter mais informações sobre os Meus Aplicativos, consulte Introdução aos Meus Aplicativos.

Conteúdo relacionado

Depois de configurar o ADP, você pode impor o controle de sessão, que protege a exfiltração e a infiltração dos dados confidenciais da sua organização em tempo real. O controle de sessão se estende do Acesso Condicional. Saiba como impor o controlo de sessão com o Microsoft Defender for Cloud Apps.