Nota

O acesso a esta página requer autorização. Pode tentar iniciar sessão ou alterar os diretórios.

O acesso a esta página requer autorização. Pode tentar alterar os diretórios.

Neste artigo, você aprenderá como integrar &francamente com o Microsoft Entra ID. Quando você integra &francamente com o Microsoft Entra ID, você pode:

- Controle no âmbito do Microsoft Entra ID quem tem acesso a &frankly.

- Permita que os seus utilizadores entrem automaticamente no &frankly com as suas contas do Microsoft Entra.

- Gerencie suas contas em um local central.

Pré-requisitos

O cenário descrito neste artigo pressupõe que você já tenha os seguintes pré-requisitos:

- Uma conta de usuário do Microsoft Entra com uma assinatura ativa. Se ainda não tiver uma, pode criar uma conta gratuitamente.

- Uma das seguintes funções:

- &assinatura francamente habilitada para logon único (SSO).

Descrição do cenário

Neste artigo, você configura e testa o logon único do Microsoft Entra em um ambiente de teste.

- &apoia francamente o SSO iniciado por SP e IDP .

Adicione diretamente &da galeria

Para configurar a integração do &frankly no Microsoft Entra ID, necessita de adicionar o &frankly da galeria à lista dos seus aplicativos SaaS geridos.

- Entre no centro de administração do Microsoft Entra como pelo menos um administrador de aplicativos na nuvem.

- Navegue até Entra ID>Enterprise apps>Novo aplicativo.

- Na seção Adicionar da galeria, digite &frankly na caixa de pesquisa.

- Selecione &frankly no painel de resultados e, em seguida, adicione a aplicação. Aguarde alguns segundos enquanto o aplicativo é adicionado ao seu locatário.

Como alternativa, pode-se também usar o Assistente de Configuração da Aplicação Empresarial . Neste assistente de configuração, pode adicionar uma aplicação ao seu tenant, adicionar utilizadores/grupos à aplicação, atribuir funções e também configurar o SSO. Saiba mais sobre os assistentes do Microsoft 365.

Configurar e testar o Microsoft Entra SSO para &frankly

Configure e teste o Microsoft Entra SSO com &frankly usando um utilizador de teste chamado B.Simon. Para que o SSO funcione, é necessário estabelecer uma relação de vínculo entre um utilizador do Microsoft Entra e o utilizador relacionado em &frankly.

Para configurar e testar o Microsoft Entra SSO com &francamente, execute as seguintes etapas:

-

Configure o Microsoft Entra SSO - para permitir que seus usuários usem esse recurso.

- Crie um usuário de teste do Microsoft Entra - para testar o logon único do Microsoft Entra com B.Simon.

- Atribua o usuário de teste do Microsoft Entra - para permitir que B.Simon use o logon único do Microsoft Entra.

-

Configure &frankly SSO - para definir as configurações de logon único no lado do aplicativo.

Criar &frankly utilizador de teste

- Teste SSO - para verificar se a configuração funciona.

Configurar o Microsoft Entra SSO

Siga estas etapas para habilitar o Microsoft Entra SSO.

Entre no centro de administração do Microsoft Entra como pelo menos um administrador de aplicativos na nuvem.

Navegue até Entra ID>Aplicações empresariais>&frankly>Autenticação única.

Na página Selecione um método de logon único , selecione SAML.

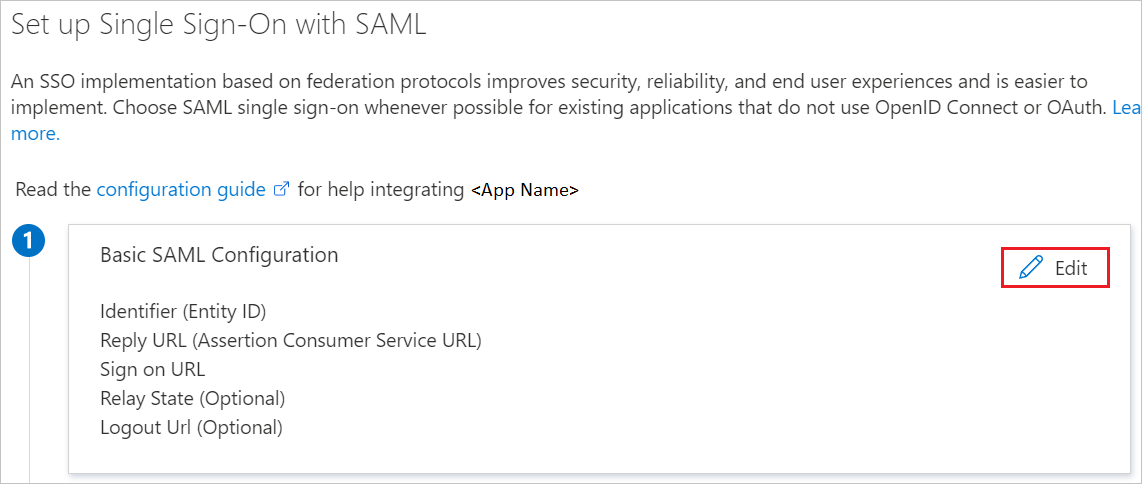

Na página Configurar logon único com SAML, selecione o ícone de lápis em Configuração Básica de SAML para fazer alterações.

Na seção de Configuração Básica do SAML, se desejar configurar o aplicativo no modo iniciado IDP, execute as seguintes etapas:

um. Na caixa de texto Identificador , digite uma URL usando o seguinte padrão:

https://andfrankly.com/saml/simplesaml/www/module.php/saml/sp/metadata.php/<tenant id>b) Na caixa de texto URL de resposta , digite uma URL usando o seguinte padrão:

https://andfrankly.com/saml/simplesaml/www/module.php/saml/sp/saml2-acs.php/<tenant id>Selecione Definir URLs adicionais e execute a seguinte etapa se desejar configurar o aplicativo no modo iniciado pelo SP :

Na caixa de texto URL de início de sessão , escreva um URL utilizando o seguinte padrão:

https://andfrankly.com/saml/okta/?saml_sso=<tenant id>Observação

Esses valores não são reais. Atualize estes valores com o Identificador real, o URL de resposta e o URL de início de sessão. Contacte diretamente a&equipa de suporte ao cliente para obter esses valores. Você também pode consultar os padrões mostrados na seção de Configuração Básica do SAML.

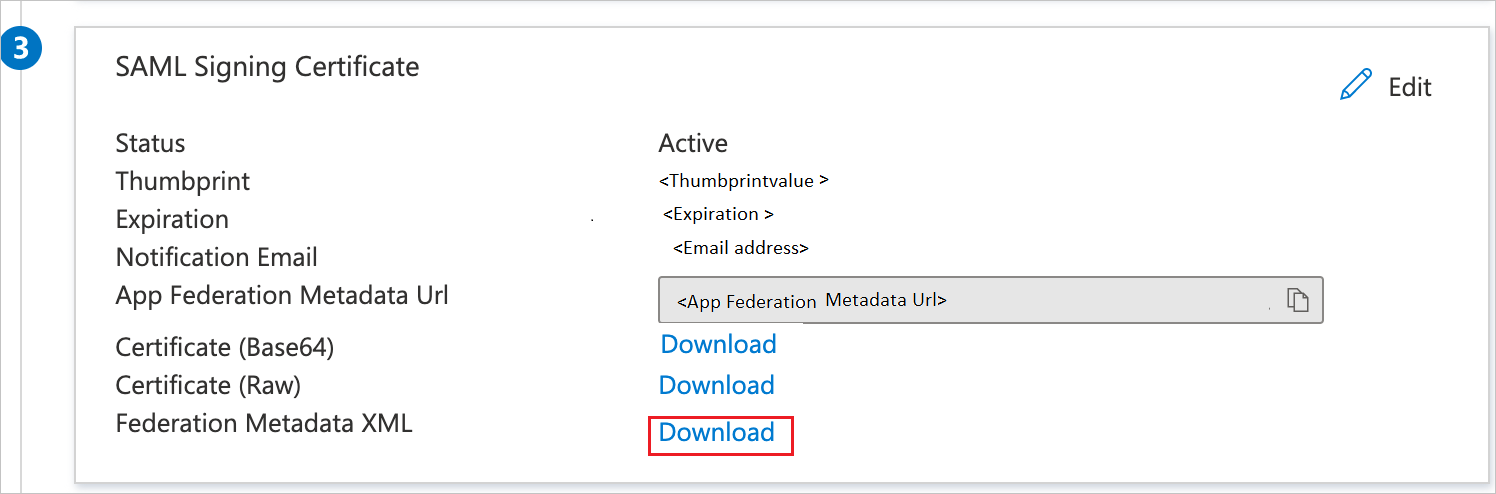

Na página Configurar Sign-On Único com SAML , na seção Certificado de Assinatura SAML , selecione Download para baixar o XML de Metadados de Federação das opções fornecidas de acordo com sua necessidade e salve-o em seu computador.

Criar e atribuir usuário de teste do Microsoft Entra

Siga as diretrizes no início rápido de criar e atribuir uma conta de usuário para criar uma conta de usuário de teste chamada B.Simon.

Configurar &frankly SSO

Para activar o início de sessão único no &frankly:

- Faça login no &diretamente. Vá para Conta>Gestão de Usuários.

- Altere o mecanismo de autenticação do padrão para Enterprise Sign-on (SAML).

- Carregue o XML de Metadados de Federação que você baixou na etapa 6 na seção anterior.

- Selecione Salvar.

Criar usuário de teste &francamente

Nesta seção, você cria um usuário chamado Britta Simon em &literalmente. Trabalhe com

Teste de SSO

Nesta seção, você testa sua configuração de logon único do Microsoft Entra com as seguintes opções.

SP iniciado:

Selecione Testar esta aplicação, esta opção redireciona para a URL &frankly de início de sessão onde pode iniciar o fluxo de login.

Vá diretamente para o URL de login em &e inicie o fluxo de autenticação a partir daí.

IDP iniciado:

- Selecione Testar este aplicativo e você deve estar automaticamente conectado ao &frankly para o qual você configurou o SSO.

Você também pode usar o Microsoft My Apps para testar o aplicativo em qualquer modo. Quando seleciona o tile &frankly em Meus Aplicativos, se estiver configurado no modo SP, será redirecionado para a página de início de sessão do aplicativo para iniciar sessão e, se configurado no modo IDP, será automaticamente autenticado no ¶ o qual configurou o SSO. Para obter mais informações sobre os Meus Aplicativos, consulte Introdução aos Meus Aplicativos.

Conteúdo relacionado

Depois de configurar &francamente, você pode impor o controle de sessão, que protege a exfiltração e a infiltração dos dados confidenciais da sua organização em tempo real. O controle de sessão se estende do Acesso Condicional. Saiba como impor o controlo de sessão com o Microsoft Defender for Cloud Apps.