Nota

O acesso a esta página requer autorização. Pode tentar iniciar sessão ou alterar os diretórios.

O acesso a esta página requer autorização. Pode tentar alterar os diretórios.

Neste artigo, você aprenderá a integrar contratos ASC com o Microsoft Entra ID. Ao integrar contratos ASC com o Microsoft Entra ID, você pode:

- Controle no Microsoft Entra ID quem tem acesso a contratos ASC.

- Permita que seus usuários entrem automaticamente em Contratos ASC com suas contas do Microsoft Entra.

- Gerencie suas contas em um local central.

Pré-requisitos

Para começar, você precisa dos seguintes itens:

- Uma assinatura do Microsoft Entra. Se não tiver uma subscrição, pode obter uma conta gratuita.

- Assinatura habilitada para logon único (SSO) de contratos ASC.

- Junto com o Cloud Application Administrator, o Application Administrator também pode adicionar ou gerenciar aplicativos no Microsoft Entra ID. Para obter mais informações, consulte Funções internas do Azure.

Descrição do cenário

Neste artigo, você configura e testa o logon único do Microsoft Entra em um ambiente de teste.

- Os contratos ASC suportam SSO iniciado pelo IDP .

Adicionar contratos ASC da galeria

Para configurar a integração de contratos ASC no Microsoft Entra ID, você precisa adicionar contratos ASC da galeria à sua lista de aplicativos SaaS gerenciados.

- Entre no centro de administração do Microsoft Entra como pelo menos um administrador de aplicativos na nuvem.

- Navegue até Entra ID>Enterprise apps>Novo aplicativo.

- Na seção Adicionar da galeria , digite Contratos ASC na caixa de pesquisa.

- Selecione Contratos ASC no painel de resultados e adicione o aplicativo. Aguarde alguns segundos enquanto o aplicativo é adicionado ao seu locatário.

Como alternativa, podes também usar o Assistente de Configuração da Aplicação Empresarial . Neste assistente de configuração, pode adicionar uma aplicação ao seu tenant, adicionar utilizadores/grupos à aplicação, atribuir funções e também configurar o SSO. Saiba mais sobre os assistentes do Microsoft 365.

Configurar e testar o Microsoft Entra SSO para contratos ASC

Configure e teste o Microsoft Entra SSO com contratos ASC usando um usuário de teste chamado B.Simon. Para que o SSO funcione, você precisa estabelecer uma relação de vínculo entre um usuário do Microsoft Entra e o usuário relacionado em contratos ASC.

Para configurar e testar o Microsoft Entra SSO com contratos ASC, execute as seguintes etapas:

-

Configure o Microsoft Entra SSO - para permitir que seus usuários usem esse recurso.

- Crie um usuário de teste do Microsoft Entra - para testar o logon único do Microsoft Entra com B.Simon.

- Atribua o usuário de teste do Microsoft Entra - para permitir que B.Simon use o logon único do Microsoft Entra.

-

Configure ASC Contracts SSO - para configurar as configurações de logon único no lado do aplicativo.

- Criar usuário de teste de Contratos ASC - para ter uma contraparte de B.Simon em Contratos ASC vinculada à representação de usuário do Microsoft Entra.

- Teste SSO - para verificar se a configuração funciona.

Configurar o Microsoft Entra SSO

Siga estas etapas para habilitar o Microsoft Entra SSO.

Entre no centro de administração do Microsoft Entra como pelo menos um administrador de aplicativos na nuvem.

Navegue até Entra ID>Aplicações empresariais>ASC Contracts>Início de sessão único.

Na página Selecione um método de logon único , selecione SAML.

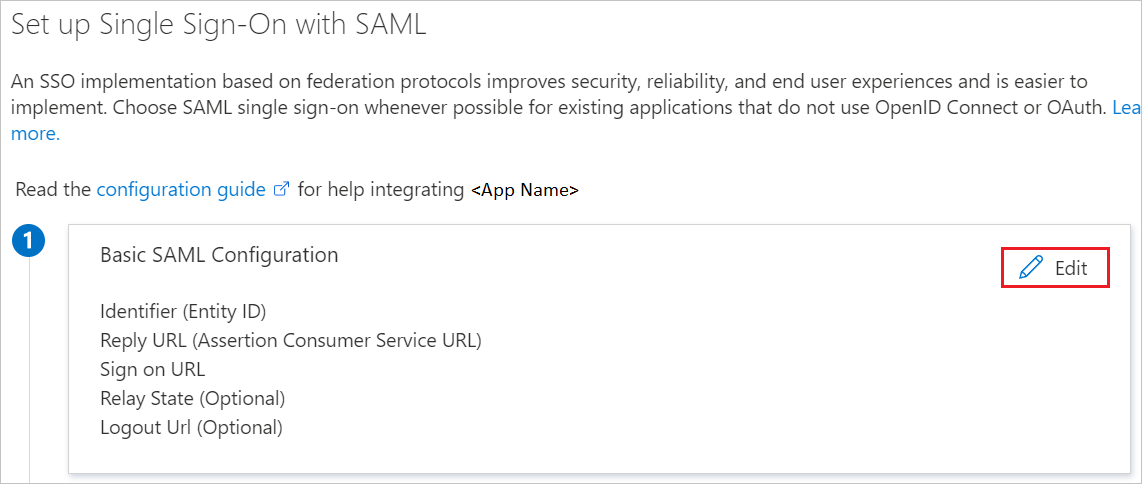

Na página Configurar logon único com SAML , selecione o ícone de lápis para Configuração Básica de SAML para editar as configurações.

Captura de tela mostra como editar a Configuração Básica S A M L.Basic Configuration

Captura de tela mostra como editar a Configuração Básica S A M L.Basic ConfigurationNa página Configuração Básica do SAML , execute as seguintes etapas:

a) Na caixa de texto Identificador , digite uma URL usando o seguinte padrão:

https://<subdomain>.asccontracts.com/shibbolethb) Na caixa de texto URL de resposta , digite uma URL usando o seguinte padrão:

https://<subdomain>.asccontracts.com/shibboleth.sso/loginObservação

Esses valores não são reais. Atualize esses valores com o Identificador e a URL de resposta reais. Entre em contato com a equipe da ASC Networks Inc (ASC) em 613.599.6178 para obter esses valores.

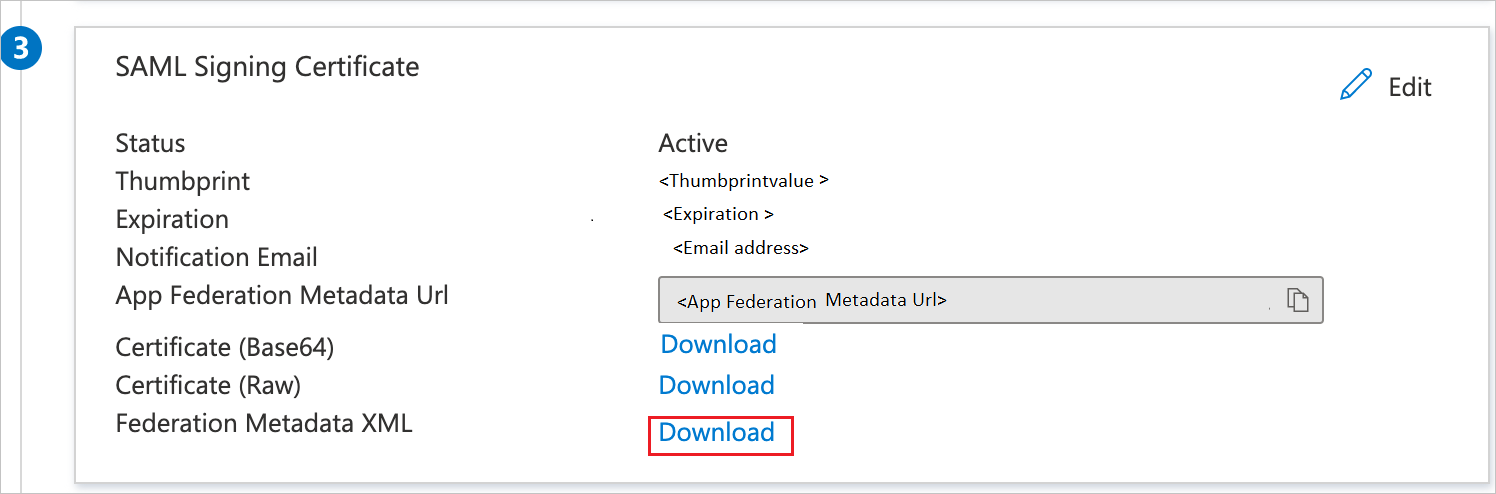

Na página Configurar Sign-On Único com SAML, na secção Certificado de Assinatura SAML, selecione Download para baixar o XML de Metadados de Federação das opções fornecidas conforme necessário e guarde-o no seu computador.

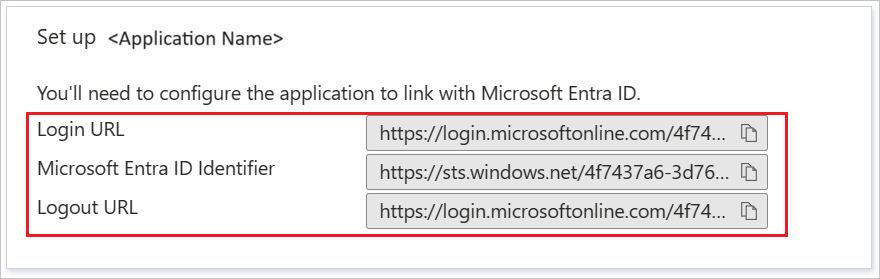

Na seção Configurar contratos ASC , copie o(s) URL(s) apropriado(s) de acordo com sua necessidade.

Criar e atribuir usuário de teste do Microsoft Entra

Siga as diretrizes no início rápido de criar e atribuir uma conta de usuário para criar uma conta de usuário de teste chamada B.Simon.

Configurar SSO de contratos ASC

Para configurar o logon único no lado dos contratos ASC , ligue para o suporte da ASC Networks Inc (ASC) em 613.599.6178 e forneça a eles o XML de metadados de federação baixado. Eles configuram este aplicativo para ter a conexão SAML SSO definida corretamente em ambos os lados.

Criar usuário de teste de contratos ASC

Trabalhe com a equipe de suporte da ASC Networks Inc (ASC) em 613.599.6178 para obter os usuários adicionados à plataforma ASC Contracts.

Teste de SSO

Nesta seção, você testa sua configuração de logon único do Microsoft Entra com as seguintes opções.

Selecione Testar este aplicativo e você deve estar automaticamente conectado aos Contratos ASC para os quais configurou o SSO.

Você pode usar o Microsoft My Apps. Ao selecionar o bloco Contratos ASC em Meus Aplicativos, você deve entrar automaticamente nos Contratos ASC para os quais configurou o SSO. Para obter mais informações, consulte Microsoft Entra My Apps.

Conteúdo relacionado

Depois de configurar os Contratos ASC, você pode impor o controle de sessão, que protege a exfiltração e a infiltração dos dados confidenciais da sua organização em tempo real. O controle de sessão se estende do Acesso Condicional. Saiba como impor o controlo de sessão com o Microsoft Cloud App Security.