Nota

O acesso a esta página requer autorização. Pode tentar iniciar sessão ou alterar os diretórios.

O acesso a esta página requer autorização. Pode tentar alterar os diretórios.

Neste artigo, você aprenderá a integrar o Pulse Secure PCS com o Microsoft Entra ID. Ao integrar o Pulse Secure PCS com o Microsoft Entra ID, você pode:

- Controle no Microsoft Entra ID quem tem acesso ao Pulse Secure PCS.

- Permita que seus usuários entrem automaticamente no Pulse Secure PCS com suas contas do Microsoft Entra.

- Gerencie suas contas em um local central.

Pré-requisitos

O cenário descrito neste artigo pressupõe que você já tenha os seguintes pré-requisitos:

- Uma conta de usuário do Microsoft Entra com uma assinatura ativa. Se ainda não tiver uma, pode Criar uma conta gratuitamente.

- Uma das seguintes funções:

- Assinatura habilitada para logon único (SSO) do Pulse Secure PCS.

Descrição do cenário

Neste artigo, você configura e testa o Microsoft Entra SSO em um ambiente de teste.

- O Pulse Secure PCS suporta SSO iniciado por SP

Adicionando Pulse Secure PCS da galeria

Para configurar a integração do Pulse Secure PCS no Microsoft Entra ID, você precisa adicionar o Pulse Secure PCS da galeria à sua lista de aplicativos SaaS gerenciados.

- Entre no centro de administração do Microsoft Entra como no mínimo um administrador de aplicações na nuvem.

- Navegue até Entra ID>Enterprise apps>Novo aplicativo.

- Na seção Adicionar da galeria, digite Pulse Secure PCS na caixa de pesquisa.

- Selecione Pulse Secure PCS no painel de resultados e adicione o aplicativo. Aguarde alguns segundos enquanto o aplicativo é adicionado ao seu locatário.

Como alternativa, pode também usar o Assistente de Configuração da aplicação empresarial . Neste assistente de configuração, pode adicionar uma aplicação ao seu tenant, adicionar utilizadores/grupos à aplicação, atribuir funções e também configurar o SSO. Saiba mais sobre os assistentes do Microsoft 365.

Configurar e testar o Microsoft Entra SSO para Pulse Secure PCS

Configure e teste o Microsoft Entra SSO com o Pulse Secure PCS usando um usuário de teste chamado B.Simon. Para que o SSO funcione, você precisa estabelecer uma relação de vínculo entre um usuário do Microsoft Entra e o usuário relacionado no Pulse Secure PCS.

Para configurar e testar o Microsoft Entra SSO com o Pulse Secure PCS, execute as seguintes etapas:

-

Configurar o Microsoft Entra SSO - para permitir que seus usuários usem esse recurso.

- Criar um usuário de teste do Microsoft Entra - para testar o logon único do Microsoft Entra com B.Simon.

- Atribua o utilizador de teste do Microsoft Entra - para permitir que B.Simon use a autenticação única do Microsoft Entra.

-

Configure o Pulse Secure PCS SSO - para definir as configurações de logon único do lado da aplicação.

- Criar usuário de teste do Pulse Secure PCS - para ter uma contraparte de B.Simon no Pulse Secure PCS que esteja vinculada à representação do usuário no Microsoft Entra.

- Teste SSO - para verificar se a configuração funciona.

Configurar o Microsoft Entra SSO

Siga estas etapas para habilitar o Microsoft Entra SSO.

Entre no centro de administração do Microsoft Entra como no mínimo um administrador de aplicações na nuvem.

Navegue até Entra ID>Enterprise apps>Pulse Secure PCS>Single sign-on.

Na página Selecionar um método de início de sessão único, selecione SAML.

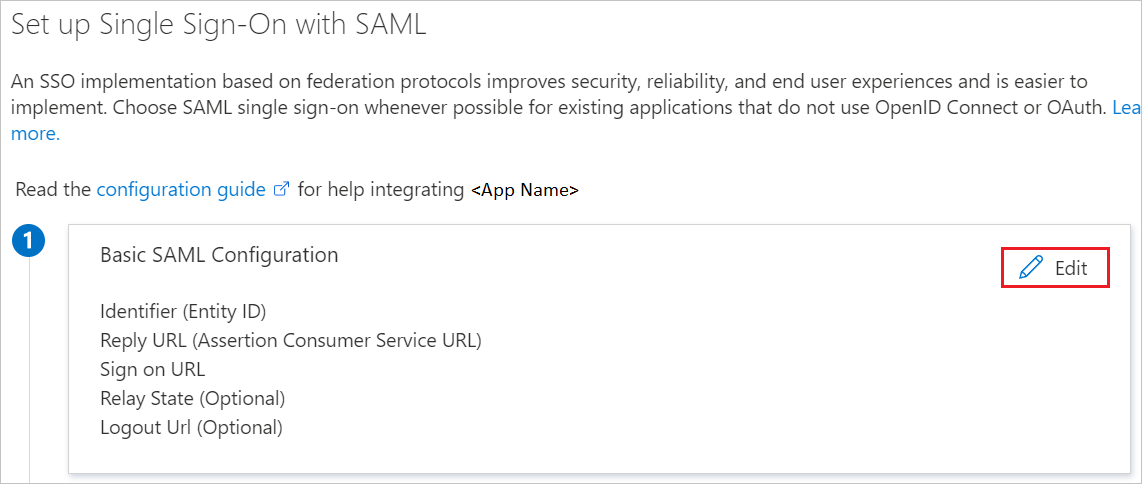

Na página Configurar autenticação única com SAML, selecione o ícone de edição para Configuração Básica de SAML para alterar as definições.

Na seção Configuração Básica do SAML, insira os valores para os seguintes campos:

um. Na caixa de texto URL de Logon, digite uma URL usando o seguinte padrão:

https://<FQDN of PCS>/dana-na/auth/saml-consumer.cgib) Na caixa de texto Identificador (ID de Entidade), digite uma URL usando o seguinte padrão:

https://<FQDN of PCS>/dana-na/auth/saml-endpoint.cgi?p=sp1c. Na caixa de texto URL de resposta, digite uma URL usando o seguinte padrão:

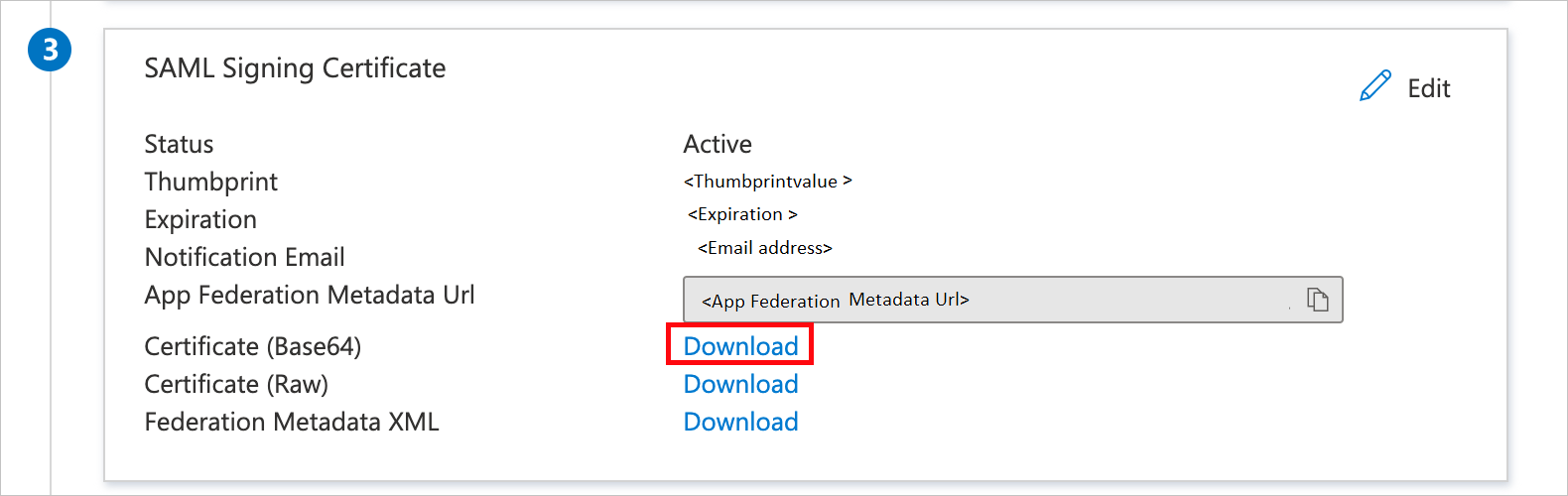

https://[FQDN of PCS]/dana-na/auth/saml-consumer.cgiNa página Configurar início de sessão único com SAML, na secção Certificado de Assinatura SAML, localize Certificado (Base64) e selecione Download para baixar o certificado e salvá-lo no seu computador.

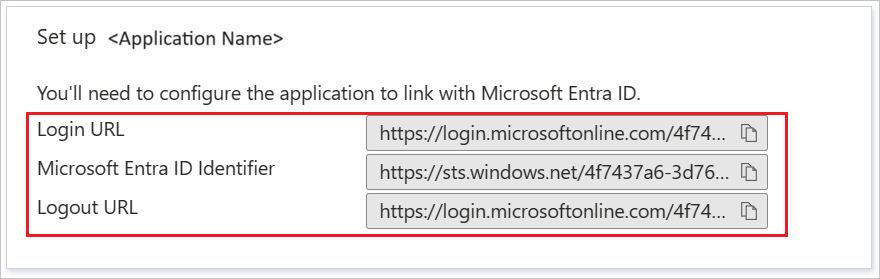

Na seção Configurar o Pulse Secure PCS, copie o(s) URL(s) apropriado(s) com base nas suas necessidades.

Criar e atribuir usuário de teste do Microsoft Entra

Siga as orientações do guia rápido para criar e atribuir uma conta de utilizador e crie uma conta de usuário de teste chamada B.Simon.

Configurar o SSO do Pulse Secure PCS

Esta seção aborda as configurações de SAML necessárias para configurar o PCS como SAML SP. As outras configurações básicas, como a criação de Reinos e Funções, não são cobertas.

As configurações do Pulse Connect Secure incluem:

- Configurando o Microsoft Entra ID como provedor de metadados SAML

- Configurando o Servidor de Autenticação SAML

- Atribuição aos respetivos Reinos e Funções

Configurando o Microsoft Entra ID como provedor de metadados SAML

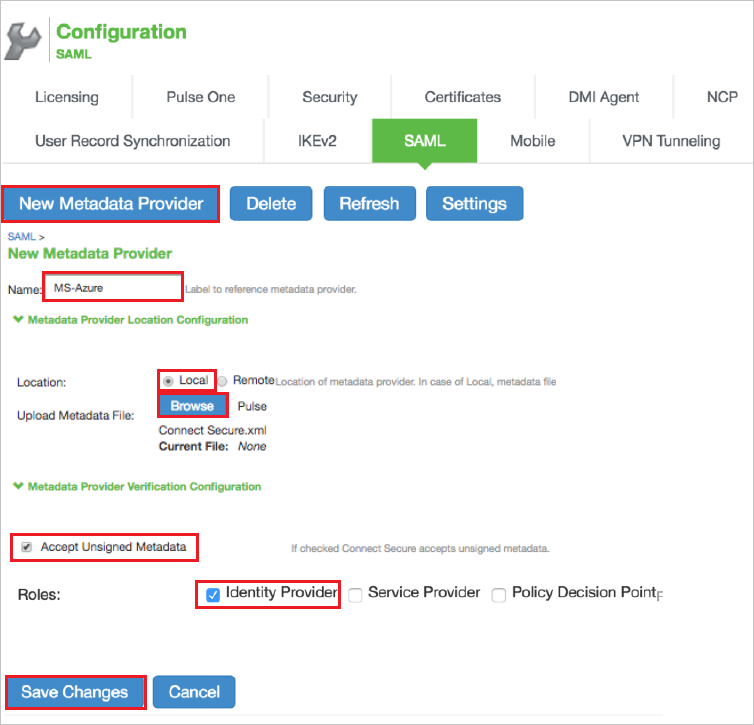

Execute as seguintes etapas na seguinte página:

- Faça login no console de administração do Pulse Connect Secure

- Navegue até Sistema - Configuração> -> SAML

- Selecione novo provedor de metadados

- Forneça o Nome válido na caixa de texto Nome

- Carregue o ficheiro XML de metadados descarregado do portal do Azure no ficheiro de metadados do Microsoft Entra .

- Selecione Aceitar metadados não assinados

- Selecione funções como provedor de identidade

- Selecione Guardar alterações.

Etapas para criar um servidor de autenticação SAML:

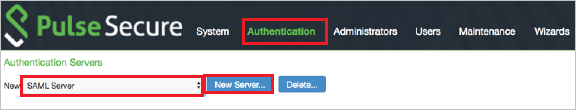

Navegue até Autenticação - Servidores de autenticação>

Selecione Novo: SAML Server e selecione Novo Servidor

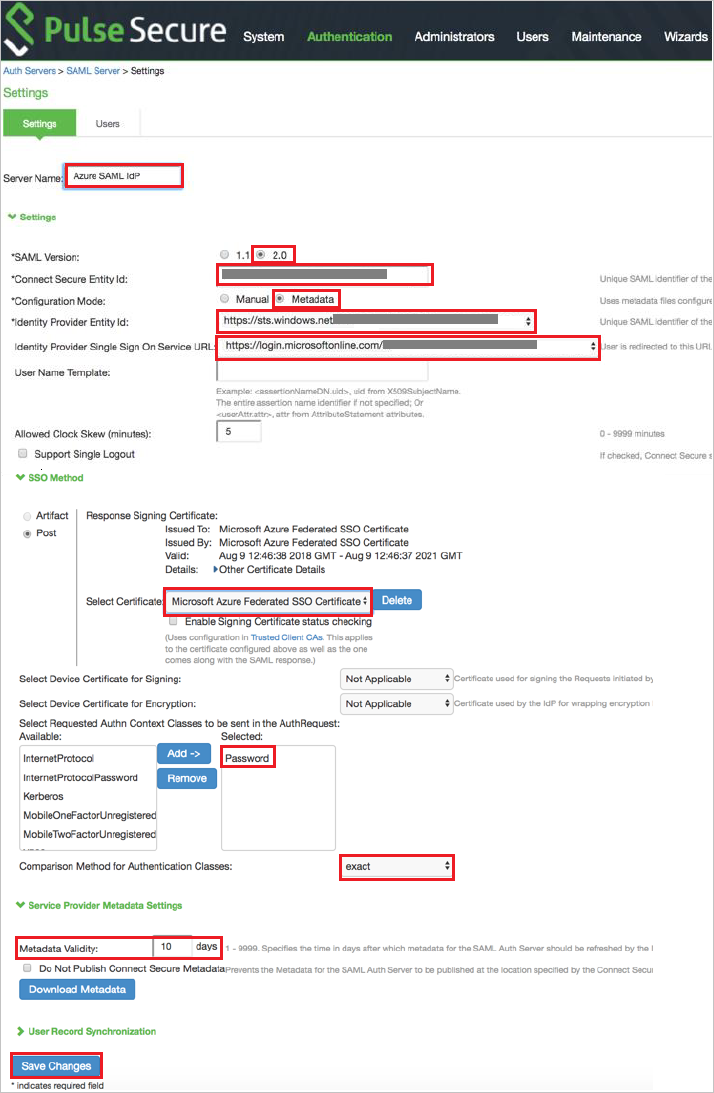

Execute as seguintes etapas na página de configurações:

um. Forneça Nome do Servidor na caixa de texto.

b) Selecione SAML Versão 2.0 e Modo de Configuração como Metadata.

c. Copie o valor ID de Entidade Segura do Connect e cole-o na caixa URL do Identificador na caixa de diálogo Configuração SAML Básica.

d. Selecione na lista suspensa Identity Provider Entity Id o valor de Microsoft Entra Entity Id.

e. Selecione o valor da URL de Login do Microsoft Entra na lista suspensa do Provedor de Identidade URL de Serviço Sign-On Único.

f. Logout Único é uma configuração opcional. Se essa opção estiver selecionada, ela solicitará uma nova autenticação após o logout. Se essa opção não estiver selecionada e você não tiver fechado o navegador, poderá se reconectar sem autenticação.

g. Selecione o Requested Authn Context Class como Palavra-passe e o Comparison Method como exato.

h. Defina a Validade de Metadados em termos de número de dias.

i) Selecione Salvar alterações

Criar usuário de teste Pulse Secure PCS

Nesta seção, cria-se um usuário chamado Britta Simon no Pulse Secure PCS. Trabalhe com a equipa de suporte do Pulse Secure PCS para adicionar utilizadores na plataforma Pulse Secure PCS. Os usuários devem ser criados e ativados antes de usar o logon único.

Teste de SSO

Nesta seção, você testa sua configuração de logon único do Microsoft Entra com as seguintes opções.

Selecione Testar esta aplicação; esta opção redireciona para o URL de login do Pulse Secure PCS, onde pode iniciar o fluxo de login.

Vá diretamente para o URL de login do Pulse Secure PCS e inicie o fluxo de início de sessão desde lá.

Você pode usar o Painel de Acesso da Microsoft. Quando você seleciona o bloco Pulse Secure PCS no Painel de Acesso, essa opção redireciona para a URL de Logon do Pulse Secure PCS. Para obter mais informações sobre o Painel de Acesso, consulte Introdução ao Painel de Acesso.

Conteúdo relacionado

Depois de configurar o Pulse Secure PCS, você pode impor o controle de sessão, que protege a exfiltração e a infiltração dos dados confidenciais da sua organização em tempo real. O controle de sessão se estende do Acesso Condicional. Saiba como impor o controlo de sessão com o Microsoft Defender for Cloud Apps.