Tutorial: Integração do logon único (SSO) do Microsoft Entra com o SignalFx

Neste tutorial, você aprenderá como integrar o SignalFx com o Microsoft Entra ID. Ao integrar o SignalFx com o Microsoft Entra ID, você pode:

- Controle do Microsoft Entra ID que tem acesso ao SignalFx.

- Permita que seus usuários entrem automaticamente no SignalFx com suas contas do Microsoft Entra.

- Gerencie suas contas em um local (o portal do Azure).

Pré-requisitos

Para começar, você precisa dos seguintes itens:

- Uma assinatura do Microsoft Entra. Se não tiver uma subscrição, pode obter uma conta gratuita.

- SignalFx logon único (SSO) habilitado para assinatura.

Descrição do cenário

Neste tutorial, você configurará e testará o Microsoft Entra SSO em um ambiente de teste.

- O SignalFx suporta SSO iniciado por IDP .

- O SignalFx suporta o provisionamento de usuários Just In Time .

Etapa 1: Adicionar o aplicativo SignalFx no Azure

Use estas instruções para adicionar o aplicativo SignalFx à sua lista de aplicativos SaaS gerenciados.

- Entre no centro de administração do Microsoft Entra como pelo menos um administrador de aplicativos na nuvem.

- Navegue até Identity>Applications>Enterprise applications>Novo aplicativo.

- Na seção Adicionar da galeria, digite SignalFx na caixa de pesquisa.

- Selecione SignalFx no painel de resultados e adicione o aplicativo. Aguarde alguns segundos enquanto o aplicativo é adicionado ao seu locatário.

- Deixe o centro de administração do Microsoft Entra aberto e, em seguida, abra um novo separador do browser.

Etapa 2: Iniciar a configuração do SSO do SignalFx

Use estas instruções para iniciar o processo de configuração do SSO do SignalFx.

- Na guia recém-aberta, acesse e faça login na interface do usuário do SignalFx.

- No menu superior, clique em Integrações.

- No campo de pesquisa, insira e selecione Microsoft Entra ID.

- Clique em Criar nova integração.

- Em Nome, insira um nome facilmente reconhecível que seus usuários entendam.

- Marque Mostrar na página de login.

- Esse recurso exibirá um botão personalizado na página de login no qual seus usuários podem clicar.

- As informações inseridas em Nome aparecerão no botão. Como resultado, insira um Nome que seus usuários reconhecerão.

- Essa opção só funcionará se você usar um subdomínio personalizado para o aplicativo SignalFx, como yourcompanyname.signalfx.com. Para obter um subdomínio personalizado, contate o suporte do SignalFx.

- Copie a ID de integração. Você precisará dessas informações em uma etapa posterior.

- Deixe a interface do usuário do SignalFx aberta.

Etapa 3: Configurar o Microsoft Entra SSO

Use estas instruções para habilitar o Microsoft Entra SSO.

Retorne ao centro de administração do Microsoft Entra e, na página de integração de aplicativos SignalFx, localize a seção Gerenciar e selecione Logon único.

Na página Selecione um método de logon único, selecione SAML.

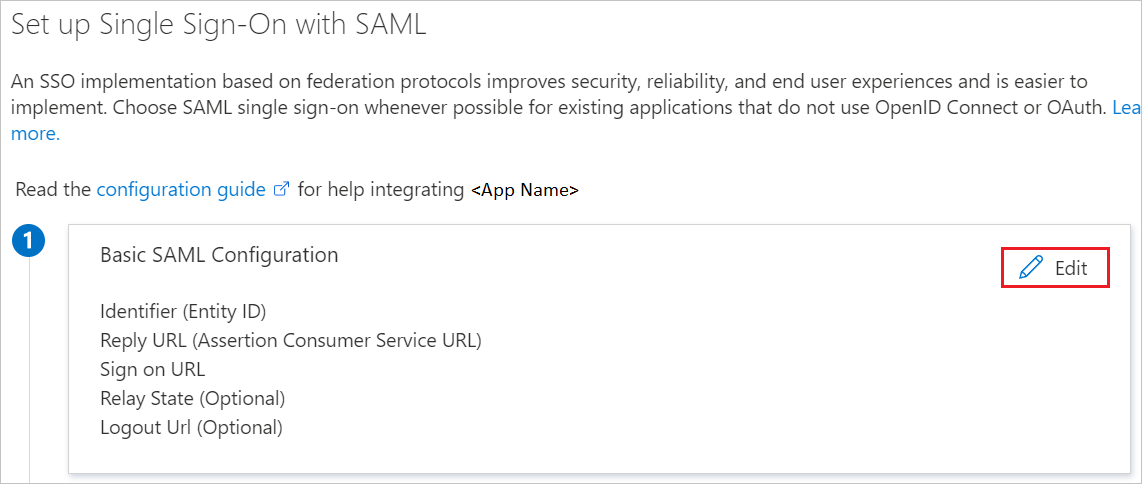

Na página Configurar logon único com SAML, clique no ícone de lápis para Configuração Básica de SAML para editar as configurações.

Na página Configurar logon único com SAML, execute as seguintes etapas:

a. Em Identificador, insira a seguinte URL

https://api.<realm>.signalfx.com/v1/saml/metadatae substitua<realm>pelo seu território SignalFx, bem como<integration ID>pelo ID de integração copiado anteriormente da interface do usuário do SignalFx. (exceto realm US0, o url deve serhttps://api.signalfx.com/v1/saml/metadata).b. Em URL de resposta, insira a seguinte URL

https://api.<realm>.signalfx.com/v1/saml/acs/<integration ID>e substitua<realm>pelo seu território SignalFx, bem como<integration ID>pela ID de integração que você copiou anteriormente da interface do usuário do SignalFx. (exceto US0, o url deve serhttps://api.signalfx.com/v1/saml/acs/<integration ID>)O aplicativo SignalFx espera as asserções SAML em um formato específico, o que requer que você adicione mapeamentos de atributos personalizados à sua configuração de atributos de token SAML.

Examine e verifique se as declarações a seguir são mapeadas para os atributos de origem que são preenchidos no Ative Directory.

Nome Atributo de origem Usuário.Nome_Primeiro usuário.givenname User.email usuário.mail PersonImmutableID user.userprincipalname Usuário.Sobrenome usuário.sobrenome Nota

Esse processo requer que seu Ative Directory esteja configurado com pelo menos um domínio personalizado verificado, bem como tenha acesso às contas de email nesse domínio. Se você não tiver certeza ou precisar de ajuda com essa configuração, entre em contato com o suporte do SignalFx.

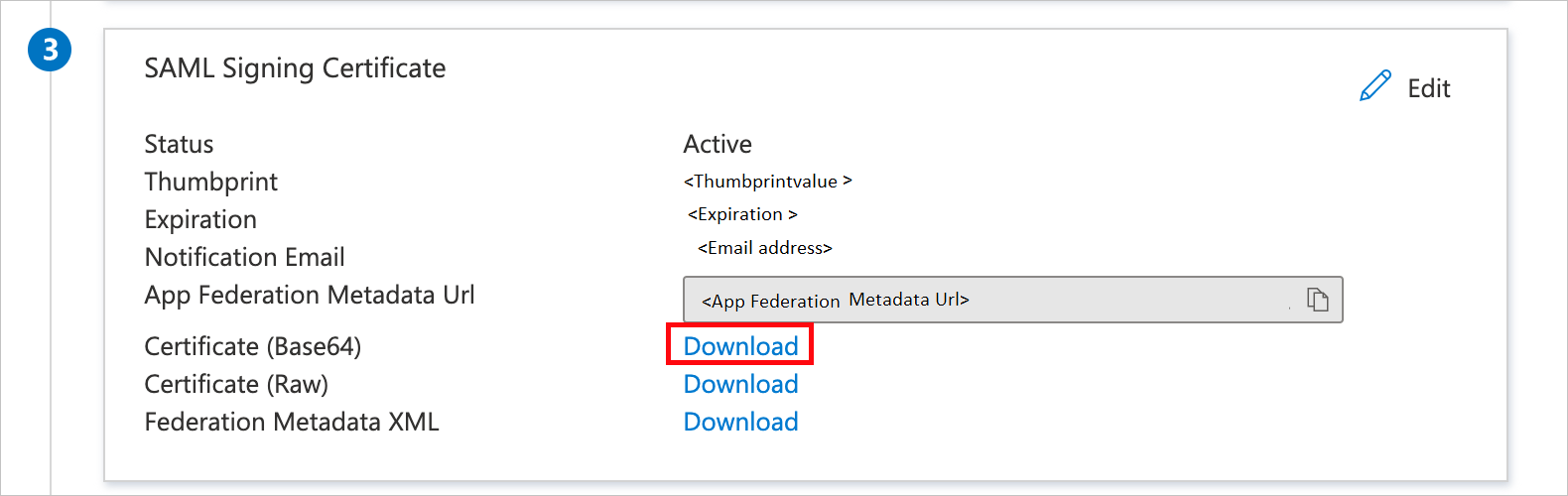

Na página Configurar logon único com SAML, na seção Certificado de Assinatura SAML, localize Certificado (Base64) e selecione Download. Transfira o certificado e guarde-o no seu computador. Em seguida, copie o valor da URL de Metadados de Federação do Aplicativo, você precisará dessas informações em uma etapa posterior na interface do usuário do SignalFx.

Na seção Configurar SignalFx, copie o valor do Microsoft Entra Identifier. você precisará dessas informações em uma etapa posterior na interface do usuário do SignalFx.

Etapa 4: Criar um usuário de teste do Microsoft Entra

Nesta seção, você criará um usuário de teste chamado B.Simon.

- Entre no centro de administração do Microsoft Entra como pelo menos um Administrador de Usuário.

- Aceder a Identidade>Utilizadores>Todos os Utilizadores.

- Selecione Novo usuário>Criar novo usuário, na parte superior da tela.

- Nas propriedades do usuário , siga estas etapas:

- No campo Nome para exibição , digite

B.Simon. - No campo Nome principal do usuário, digite o username@companydomain.extensionarquivo . Por exemplo,

B.Simon@contoso.com. - Marque a caixa de seleção Mostrar senha e anote o valor exibido na caixa Senha .

- Selecione Rever + criar.

- No campo Nome para exibição , digite

- Selecione Criar.

Etapa 5: Atribuir o usuário de teste do Microsoft Entra

Nesta seção, você permitirá que B.Simon use o logon único concedendo acesso ao SignalFx.

- Entre no centro de administração do Microsoft Entra como pelo menos um administrador de aplicativos na nuvem.

- Navegue até Identity>Applications>Enterprise applications>SignalFx.

- Na página de visão geral do aplicativo, selecione Usuários e grupos.

- Selecione Adicionar usuário/grupo e, em seguida, selecione Usuários e grupos na caixa de diálogo Adicionar atribuição .

- Na caixa de diálogo Usuários e grupos, selecione B.Simon na lista Usuários e clique no botão Selecionar na parte inferior da tela.

- Se você estiver esperando que uma função seja atribuída aos usuários, poderá selecioná-la na lista suspensa Selecionar uma função . Se nenhuma função tiver sido configurada para este aplicativo, você verá a função "Acesso padrão" selecionada.

- Na caixa de diálogo Adicionar atribuição, clique no botão Atribuir.

Etapa 6: Concluir a configuração do SSO do SignalFx

- Abra a guia anterior e retorne à interface do usuário do SignalFx para exibir a página de integração atual do Microsoft Entra.

- Ao lado de Certificado (Base64), clique em Carregar arquivo e localize o arquivo de certificado codificado em Base64 que você baixou anteriormente.

- Ao lado de Identificador do Microsoft Entra, cole o valor do Identificador do Microsoft Entra copiado anteriormente.

- Ao lado de URL de Metadados de Federação, cole o valor de URL de Metadados de Federação de Aplicativo copiado anteriormente.

- Clique em Guardar.

Etapa 7: Testar o SSO

Analise as seguintes informações sobre como testar o SSO, bem como as expectativas para fazer login no SignalFx pela primeira vez.

Testar logins

Para testar o login, você deve usar uma janela privada / anônima, ou você pode sair. Caso contrário, os cookies para o usuário que configurou o aplicativo interferirão e impedirão um login bem-sucedido com o usuário de teste.

Quando um novo usuário de teste fizer logon pela primeira vez, o Azure forçará uma alteração de senha. Quando isso ocorre, o processo de login SSO não será concluído; o usuário de teste será direcionado para o portal do Azure. Para solucionar problemas, o usuário de teste deve alterar sua senha e navegar até a página de login do SignalFx ou para os MyApps e tentar novamente.

- Quando você clica no bloco SignalFx no MyApps, você deve ser automaticamente conectado ao SignalFx.

- Para obter mais informações sobre os MyApps, consulte Introdução aos MyApps.

- Quando você clica no bloco SignalFx no MyApps, você deve ser automaticamente conectado ao SignalFx.

A aplicação SignalFx pode ser acedida a partir dos MyApps ou através de uma página de início de sessão personalizada atribuída à organização. O usuário de teste deve testar a integração a partir de qualquer um desses locais.

- O usuário de teste pode usar as credenciais criadas anteriormente neste processo para b.simon@contoso.com.

Logins pela primeira vez

Quando um usuário faz login no SignalFx a partir do SSO SAML pela primeira vez, o usuário receberá um e-mail SignalFx com um link. O usuário deve clicar no link para fins de autenticação. Esta validação de e-mail só ocorrerá para usuários iniciantes.

O SignalFx suporta a criação de usuários Just In Time , o que significa que, se um usuário não existir no SignalFx, a conta do usuário será criada na primeira tentativa de login.

Próximos passos

Depois de configurar o SignalFx, você pode impor o controle de sessão, que protege a exfiltração e a infiltração dos dados confidenciais da sua organização em tempo real. O controle de sessão se estende do Acesso Condicional. Saiba como impor o controlo de sessão com o Microsoft Defender for Cloud Apps.