Tutorial: Integração do logon único (SSO) do Microsoft Entra com o SuccessFactors

Neste tutorial, você aprenderá a integrar o SuccessFactors ao Microsoft Entra ID. Ao integrar o SuccessFactors com o Microsoft Entra ID, você pode:

- Controle no Microsoft Entra ID quem tem acesso a SuccessFactors.

- Permita que seus usuários entrem automaticamente no SuccessFactors com suas contas do Microsoft Entra.

- Gerencie suas contas em um local central.

Pré-requisitos

Para começar, você precisa dos seguintes itens:

- Uma assinatura do Microsoft Entra. Se não tiver uma subscrição, pode obter uma conta gratuita.

- Assinatura habilitada para logon único (SSO) SuccessFactors.

Descrição do cenário

Neste tutorial, você configura e testa o Microsoft Entra SSO em um ambiente de teste.

- SuccessFactors suporta SSO iniciado por SP .

Adicionando SuccessFactors da galeria

Para configurar a integração de SuccessFactors no Microsoft Entra ID, você precisa adicionar SuccessFactors da galeria à sua lista de aplicativos SaaS gerenciados.

- Entre no centro de administração do Microsoft Entra como pelo menos um administrador de aplicativos na nuvem.

- Navegue até Identity>Applications>Enterprise applications>Novo aplicativo.

- Na seção Adicionar da galeria, digite SuccessFactors na caixa de pesquisa.

- Selecione SuccessFactors no painel de resultados e adicione o aplicativo. Aguarde alguns segundos enquanto o aplicativo é adicionado ao seu locatário.

Como alternativa, você também pode usar o Assistente de Configuração de Aplicativo Empresarial. Neste assistente, você pode adicionar um aplicativo ao seu locatário, adicionar usuários/grupos ao aplicativo, atribuir funções, bem como percorrer a configuração do SSO. Saiba mais sobre os assistentes do Microsoft 365.

Configurar e testar o Microsoft Entra SSO para SuccessFactors

Configure e teste o Microsoft Entra SSO com SuccessFactors usando um usuário de teste chamado B.Simon. Para que o SSO funcione, você precisa estabelecer uma relação de vínculo entre um usuário do Microsoft Entra e o usuário relacionado no SuccessFactors.

Para configurar e testar o Microsoft Entra SSO com SuccessFactors, execute as seguintes etapas:

- Configure o Microsoft Entra SSO - para permitir que seus usuários usem esse recurso.

- Crie um usuário de teste do Microsoft Entra - para testar o logon único do Microsoft Entra com B.Simon.

- Atribua o usuário de teste do Microsoft Entra - para permitir que B.Simon use o logon único do Microsoft Entra.

- Configure SuccessFactors SSO - para definir as configurações de Single Sign-On no lado do aplicativo.

- Criar usuário de teste SuccessFactors - para ter uma contraparte de B.Simon em SuccessFactors que está vinculada à representação de usuário do Microsoft Entra.

- Teste SSO - para verificar se a configuração funciona.

Configurar o Microsoft Entra SSO

Siga estas etapas para habilitar o Microsoft Entra SSO.

Entre no centro de administração do Microsoft Entra como pelo menos um administrador de aplicativos na nuvem.

Navegue até a página de integração de aplicativos>SuccessFactors de aplicativos Identity>Applications>, localize a seção Gerenciar e selecione Logon único.

Na página Selecionar um método de logon único, selecione SAML.

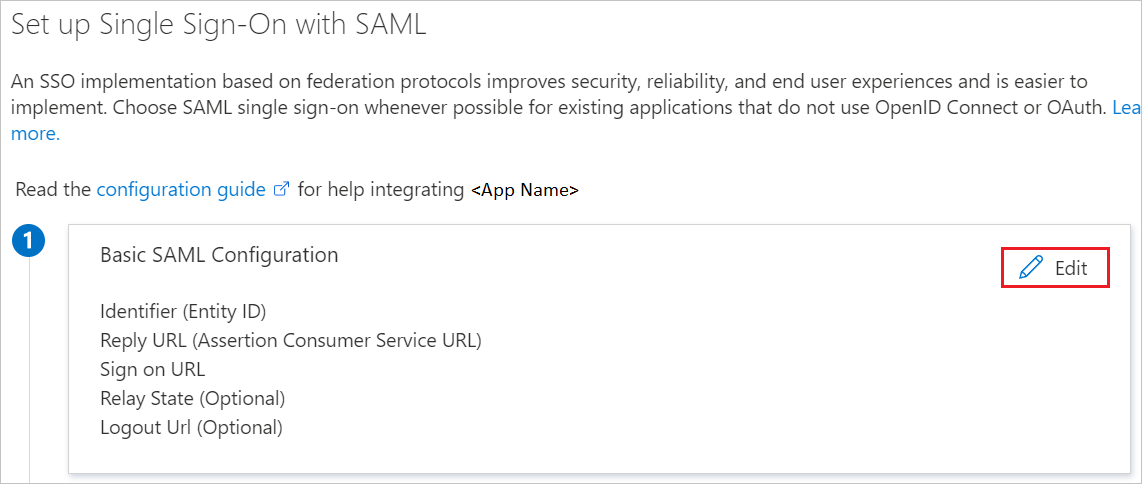

Na página Configurar Logon Único com SAML, clique no ícone de lápis para Configuração Básica de SAML para editar as configurações.

Na seção Configuração Básica do SAML, execute as seguintes etapas:

a. Na caixa de texto URL de início de sessão, escreva um URL utilizando um dos seguintes padrões:

https://<companyname>.successfactors.com/<companyname>https://<companyname>.sapsf.com/<companyname>https://<companyname>.successfactors.eu/<companyname>https://<companyname>.sapsf.eu

b. Na caixa de texto Identificador, digite uma URL usando um dos seguintes padrões:

https://www.successfactors.com/<companyname>https://www.successfactors.comhttps://<companyname>.successfactors.euhttps://www.successfactors.eu/<companyname>https://<companyname>.sapsf.comhttps://hcm4preview.sapsf.com/<companyname>https://<companyname>.sapsf.euhttps://www.successfactors.cnhttps://www.successfactors.cn/<companyname>

c. Na caixa de texto URL de resposta, digite uma URL usando um dos seguintes padrões:

https://<companyname>.successfactors.com/<companyname>https://<companyname>.successfactors.comhttps://<companyname>.sapsf.com/<companyname>https://<companyname>.sapsf.comhttps://<companyname>.successfactors.eu/<companyname>https://<companyname>.successfactors.euhttps://<companyname>.sapsf.euhttps://<companyname>.sapsf.eu/<companyname>https://<companyname>.sapsf.cnhttps://<companyname>.sapsf.cn/<companyname>

Nota

Estes valores não são reais. Atualize estes valores com o URL de início de sessão, o identificador e o URL de resposta reais. Entre em contato com a equipe de suporte ao cliente SuccessFactors para obter esses valores.

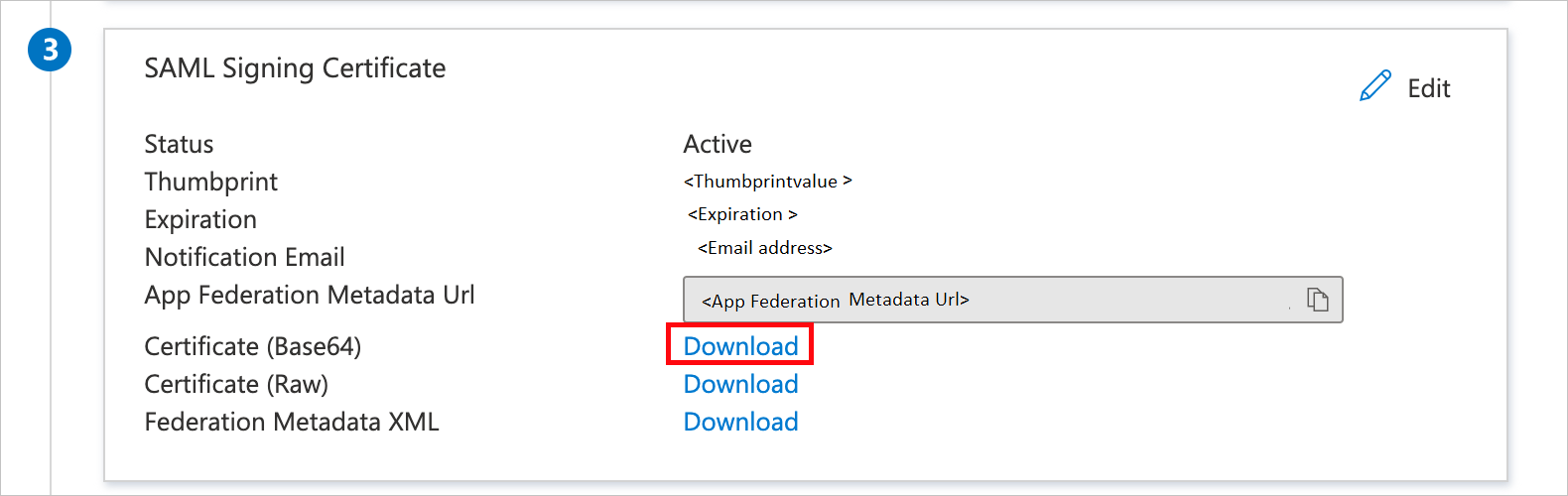

Na página Configurar Logon Único com SAML, na seção Certificado de Assinatura SAML, localize Certificado (Base64) e selecione Download para baixar o certificado e salvá-lo em seu computador.

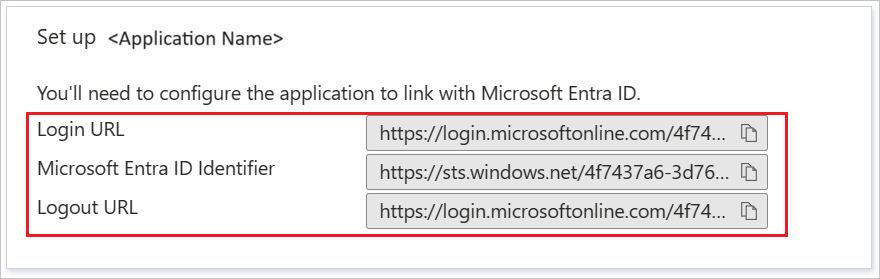

Na seção Configurar SuccessFactors, copie o(s) URL(s) apropriado(s) com base em sua necessidade.

Criar um usuário de teste do Microsoft Entra

Nesta seção, você criará um usuário de teste chamado B.Simon.

- Entre no centro de administração do Microsoft Entra como pelo menos um Administrador de Usuário.

- Navegue até Identidade>de usuários Todos os usuários.>

- Selecione Novo usuário Criar novo usuário>, na parte superior da tela.

- Nas propriedades do usuário , siga estas etapas:

- No campo Nome para exibição , digite

B.Simon. - No campo Nome principal do usuário, digite o username@companydomain.extensionarquivo . Por exemplo,

B.Simon@contoso.com. - Marque a caixa de seleção Mostrar senha e anote o valor exibido na caixa Senha .

- Selecione Rever + criar.

- No campo Nome para exibição , digite

- Selecione Criar.

Atribuir o usuário de teste do Microsoft Entra

Nesta seção, você permitirá que B.Simon use o logon único concedendo acesso a SuccessFactors.

- Entre no centro de administração do Microsoft Entra como pelo menos um administrador de aplicativos na nuvem.

- Navegue até Identity>Applications>Enterprise applications>SuccessFactors.

- Na página de visão geral do aplicativo, selecione Usuários e grupos.

- Selecione Adicionar usuário/grupo e, em seguida, selecione Usuários e grupos na caixa de diálogo Adicionar atribuição .

- Na caixa de diálogo Usuários e grupos, selecione B.Simon na lista Usuários e clique no botão Selecionar na parte inferior da tela.

- Se você estiver esperando que uma função seja atribuída aos usuários, poderá selecioná-la na lista suspensa Selecionar uma função . Se nenhuma função tiver sido configurada para este aplicativo, você verá a função "Acesso padrão" selecionada.

- Na caixa de diálogo Adicionar atribuição, clique no botão Atribuir.

Configurar o SSO do SuccessFactors

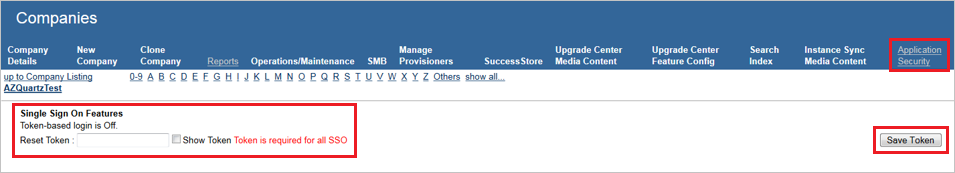

Em uma janela diferente do navegador da Web, faça login no portal de administração do SuccessFactors como administrador.

Visite Segurança do aplicativo e nativo do recurso de logon único.

Coloque qualquer valor no Token de redefinição e clique em Salvar token para habilitar o SSO SAML.

Nota

Este valor é usado como o interruptor on/off. Se algum valor for salvo, o SSO do SAML estará ATIVADO. Se um valor em branco for salvo, o SSO do SAML estará DESATIVADO.

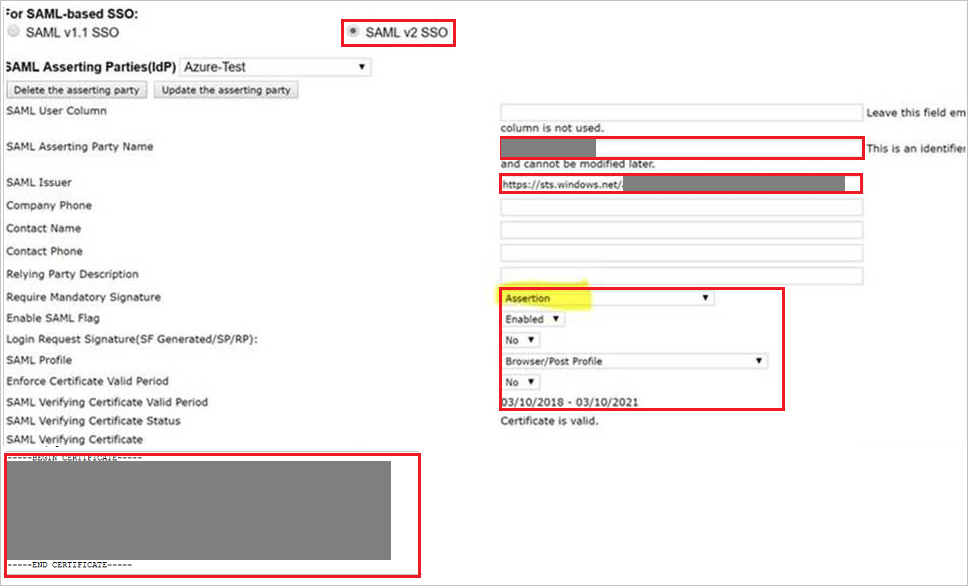

Nativo para a captura de tela abaixo e execute as seguintes ações:

a. Selecione o botão de opção SAML v2 SSO

b. Defina o Nome da Parte de Declaração SAML (por exemplo, emissor SAML + nome da empresa).

c. Na caixa de texto URL do Emissor, cole o valor do Identificador Microsoft Entra que você copiou anteriormente.

d. Selecione Asserção como Exigir assinatura obrigatória.

e. Selecione Ativado como Ativar sinalizador SAML.

f. Selecione Não como Assinatura de Solicitação de Login (SF Gerado/SP/RP).

g. Selecione Browser/Post Profile como Perfil SAML.

h. Selecione Não como Impor Período Válido do Certificado.

i. Copie o conteúdo do arquivo de certificado baixado do portal do Azure e cole-o na caixa de texto Certificado de Verificação SAML.

Nota

O conteúdo do certificado deve ter as tags begin certificate e end certificate.

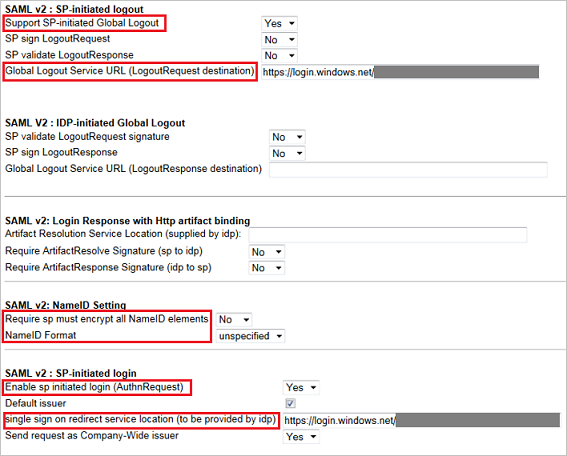

Navegue até SAML V2 e execute as seguintes etapas:

a. Selecione Sim como Logout Global iniciado pelo SP de suporte.

b. Na caixa de texto URL do Serviço de Logout Global (destino LogoutRequest), cole o valor da URL de Saída que você copiou do portal do Azure.

c. Selecione Não como Exigir sp deve criptografar todos os elementos NameID.

d. Selecione não especificado como NameID Format.

e. Selecione Sim como Ativar login iniciado pelo sp (AuthnRequest).

f. Na caixa de texto Enviar solicitação como emissor em toda a empresa, cole o valor da URL de login que você copiou anteriormente.

Execute estas etapas se quiser tornar os nomes de usuário de login insensíveis a maiúsculas e minúsculas.

a. Visite Configurações da empresa (na parte inferior).

b. Marque a caixa de seleção perto de Ativar nome de usuário que não diferencia maiúsculas de minúsculas.

c. Clique em Guardar.

Nota

Se você tentar habilitar isso, o sistema verificará se ele cria um nome de login SAML duplicado. Por exemplo, se o cliente tiver nomes de usuário User1 e user1. Tirar a sensibilidade às maiúsculas e minúsculas faz com que essas duplicações sejam duplicadas. O sistema fornece uma mensagem de erro e não habilita o recurso. O cliente precisa alterar um dos nomes de usuário para que ele seja escrito de forma diferente.

Criar usuário de teste SuccessFactors

Para permitir que os usuários do Microsoft Entra entrem no SuccessFactors, eles devem ser provisionados no SuccessFactors. No caso de SuccessFactors, o provisionamento é uma tarefa manual.

Para criar usuários no SuccessFactors, você precisa entrar em contato com a equipe de suporte do SuccessFactors.

SSO de teste

Nesta seção, você testa sua configuração de logon único do Microsoft Entra com as seguintes opções.

Clique em Testar este aplicativo, isso redirecionará para o URL de logon do SuccessFactors, onde você poderá iniciar o fluxo de login.

Vá diretamente para o URL de início de sessão do SuccessFactors e inicie o fluxo de início de sessão a partir daí.

Você pode usar o Microsoft My Apps. Quando você clica no bloco SuccessFactors em Meus Aplicativos, isso redireciona para a URL de logon do SuccessFactors. Para obter mais informações sobre os Meus Aplicativos, consulte Introdução aos Meus Aplicativos.

Próximos passos

Depois de configurar os SuccessFactors, você pode impor controles de sessão, que protegem a exfiltração e a infiltração dos dados confidenciais da sua organização em tempo real. Os controles de sessão se estendem do Acesso Condicional. Saiba como impor o controlo de sessão com o Microsoft Defender for Cloud Apps.