Tutorial: Integração do logon único (SSO) do Microsoft Entra com o Workplace by Meta

Neste tutorial, você aprenderá como integrar o Workplace by Meta com o Microsoft Entra ID. Ao integrar o Workplace by Meta com o Microsoft Entra ID, você pode:

- Controle no Microsoft Entra ID quem tem acesso ao Workplace by Meta.

- Permita que seus usuários entrem automaticamente no Workplace by Meta com suas contas do Microsoft Entra.

- Gerencie suas contas em um local central.

Pré-requisitos

Para começar, você precisa dos seguintes itens:

- Uma assinatura do Microsoft Entra. Se não tiver uma subscrição, pode obter uma conta gratuita.

- Assinatura habilitada para logon único (SSO) do Workplace by Meta.

Nota

A Meta tem dois produtos, o Workplace Standard (gratuito) e o Workplace Premium (pago). Qualquer locatário do Workplace Premium pode configurar a integração SCIM e SSO sem outras implicações de custo ou licenças necessárias. SSO e SCIM não estão disponíveis em instâncias padrão do Workplace.

Descrição do cenário

Neste tutorial, você configura e testa o Microsoft Entra SSO em um ambiente de teste.

- O Workplace by Meta suporta SSO iniciado por SP .

- O Workplace by Meta suporta provisionamento just-in-time.

- O Workplace by Meta suporta o provisionamento automático de usuários.

- O aplicativo Workplace by Meta Mobile agora pode ser configurado com o Microsoft Entra ID para habilitar o SSO. Neste tutorial, você configura e testa o Microsoft Entra SSO em um ambiente de teste.

Adicionando o Workplace by Meta da galeria

Para configurar a integração do Workplace by Meta no Microsoft Entra ID, você precisa adicionar o Workplace by Meta da galeria à sua lista de aplicativos SaaS gerenciados.

- Entre no centro de administração do Microsoft Entra como pelo menos um administrador de aplicativos na nuvem.

- Navegue até Identity>Applications>Enterprise applications>Novo aplicativo.

- Na seção Adicionar da galeria, digite Workplace by Meta na caixa de pesquisa.

- Selecione Workplace by Meta no painel de resultados e adicione o aplicativo. Aguarde alguns segundos enquanto o aplicativo é adicionado ao seu locatário.

Como alternativa, você também pode usar o Assistente de Configuração de Aplicativo Empresarial. Neste assistente, você pode adicionar um aplicativo ao seu locatário, adicionar usuários/grupos ao aplicativo, atribuir funções, bem como percorrer a configuração do SSO. Saiba mais sobre os assistentes do Microsoft 365.

Configurar e testar o Microsoft Entra SSO for Workplace by Meta

Configure e teste o Microsoft Entra SSO com o Workplace by Meta usando um usuário de teste chamado B.Simon. Para que o SSO funcione, você precisa estabelecer uma relação de vínculo entre um usuário do Microsoft Entra e o usuário relacionado no Workplace by Meta.

Para configurar e testar o Microsoft Entra SSO com o Workplace by Meta, execute as seguintes etapas:

- Configure o Microsoft Entra SSO - para permitir que seus usuários usem esse recurso.

- Crie um usuário de teste do Microsoft Entra - para testar o logon único do Microsoft Entra com B.Simon.

- Atribua o usuário de teste do Microsoft Entra - para permitir que B.Simon use o logon único do Microsoft Entra.

- Configure o Workplace by Meta SSO - para configurar as configurações de Logon Único no lado do aplicativo.

- Create Workplace by Meta test user - para ter um equivalente de B.Simon no Workplace by Meta que esteja vinculado à representação de usuário do Microsoft Entra.

- Teste SSO - para verificar se a configuração funciona.

Configurar o Microsoft Entra SSO

Siga estas etapas para habilitar o Microsoft Entra SSO.

Entre no centro de administração do Microsoft Entra como pelo menos um administrador de aplicativos na nuvem.

Navegue até a página de integração de aplicativos>Identity Applications>Workplace by Meta, localize a seção Gerenciar e selecione Logon> único.

Na página Selecionar um método de logon único, selecione SAML.

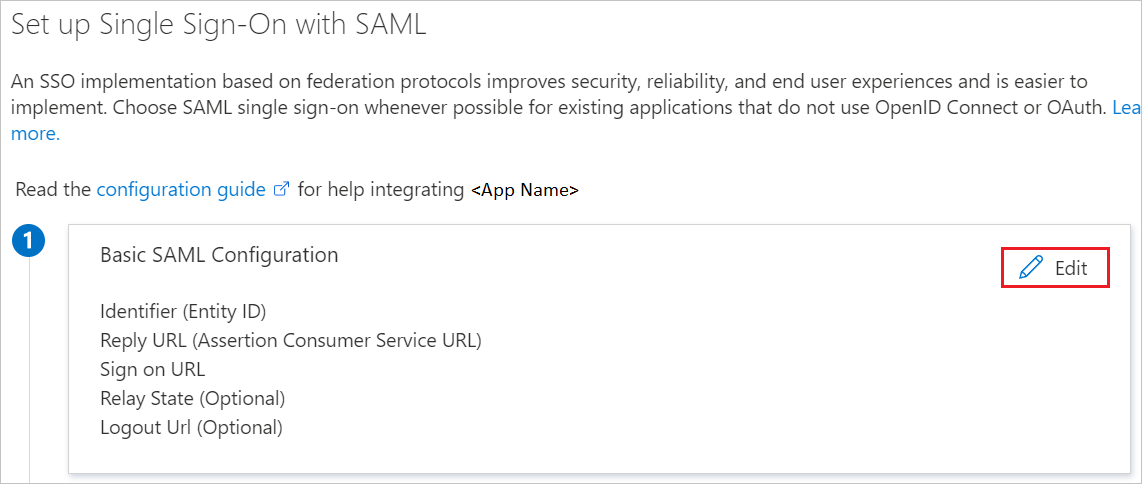

Na página Configurar Logon Único com SAML, clique no ícone de lápis para Configuração Básica de SAML para editar as configurações.

Na seção Configuração Básica do SAML, insira os valores para os seguintes campos:

a. Na caixa de texto URL de logon (encontrada no WorkPlace como a URL do destinatário), digite uma URL usando o seguinte padrão:

https://.workplace.com/work/saml.phpb. Na caixa de texto Identificador (ID de entidade) (encontrado no WorkPlace como URL de audiência), digite uma URL usando o seguinte padrão:

https://www.workplace.com/company/c. Na caixa de texto URL de resposta (encontrada no WorkPlace como o serviço ao consumidor de asserção), digite uma URL usando o seguinte padrão:

https://.workplace.com/work/saml.phpNota

Estes valores não são os reais. Atualize estes valores com o URL de início de sessão, o identificador e o URL de resposta reais. Consulte a página Autenticação do Painel da Empresa do Workplace para obter os valores corretos para sua comunidade do Workplace, isso é explicado mais adiante no tutorial.

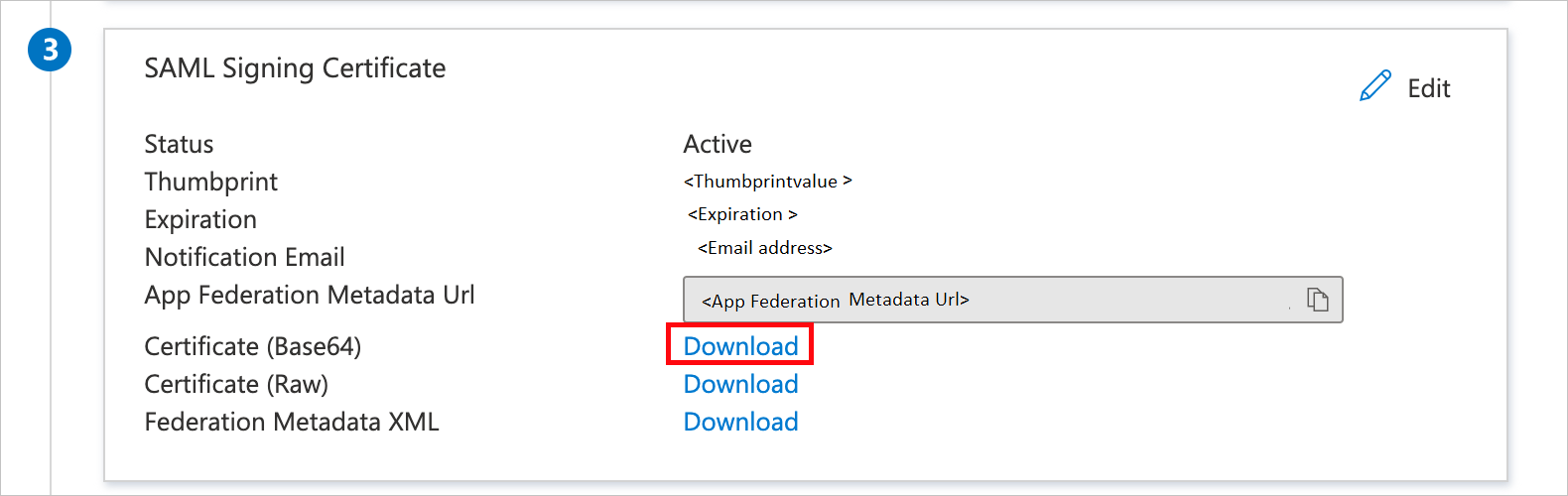

Na página Configurar Logon Único com SAML, na seção Certificado de Assinatura SAML, localize Certificado (Base64) e selecione Download para baixar o certificado e salvá-lo em seu computador.

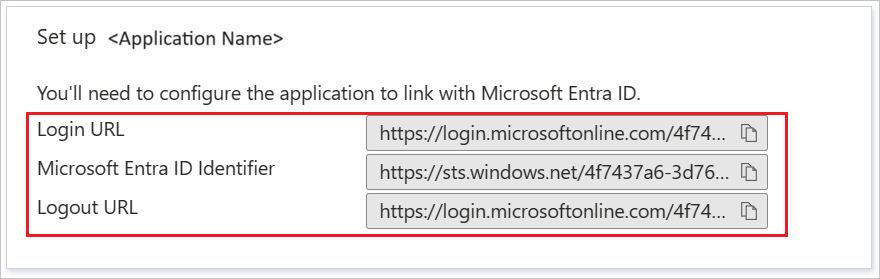

Na seção Configurar o Workplace by Meta, copie o(s) URL(s) apropriado(s) com base em sua necessidade.

Criar um usuário de teste do Microsoft Entra

Nesta seção, você criará um usuário de teste chamado B.Simon.

- Entre no centro de administração do Microsoft Entra como pelo menos um Administrador de Usuário.

- Navegue até Identidade>de usuários Todos os usuários.>

- Selecione Novo usuário Criar novo usuário>, na parte superior da tela.

- Nas propriedades do usuário , siga estas etapas:

- No campo Nome para exibição , digite

B.Simon. - No campo Nome principal do usuário, digite o username@companydomain.extensionarquivo . Por exemplo,

B.Simon@contoso.com. - Marque a caixa de seleção Mostrar senha e anote o valor exibido na caixa Senha .

- Selecione Rever + criar.

- No campo Nome para exibição , digite

- Selecione Criar.

Atribuir o usuário de teste do Microsoft Entra

Nesta seção, você habilitará B.Simon para usar o logon único concedendo acesso ao Workplace pela Meta.

- Entre no centro de administração do Microsoft Entra como pelo menos um administrador de aplicativos na nuvem.

- Navegue até Identity>Applications>Enterprise applications>Workplace by Meta.

- Na página de visão geral do aplicativo, selecione Usuários e grupos.

- Selecione Adicionar usuário/grupo e, em seguida, selecione Usuários e grupos na caixa de diálogo Adicionar atribuição .

- Na caixa de diálogo Usuários e grupos, selecione B.Simon na lista Usuários e clique no botão Selecionar na parte inferior da tela.

- Se você estiver esperando que uma função seja atribuída aos usuários, poderá selecioná-la na lista suspensa Selecionar uma função . Se nenhuma função tiver sido configurada para este aplicativo, você verá a função "Acesso padrão" selecionada.

- Na caixa de diálogo Adicionar atribuição, clique no botão Atribuir.

Configurar o Workplace pelo Meta SSO

Em uma janela diferente do navegador da Web, entre no site da empresa Workplace by Meta como administrador

Nota

Como parte do processo de autenticação SAML, o Workplace pode utilizar cadeias de caracteres de consulta de até 2,5 kilobytes de tamanho para passar parâmetros para o Microsoft Entra ID.

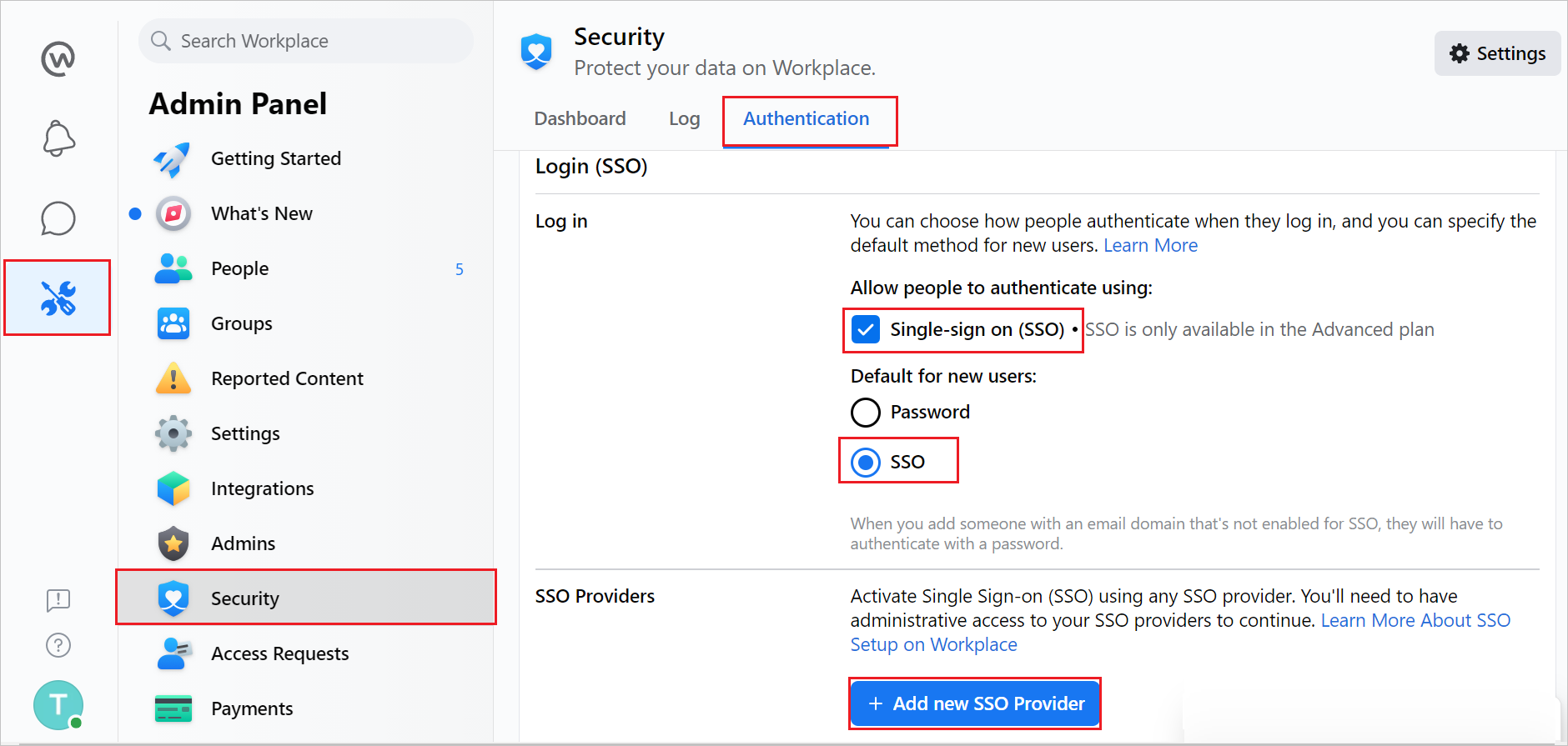

Navegue até a guia Autenticação de Segurança>do Painel de Administração.>

a. Marque a opção Logon único (SSO).

b. Selecione SSO como padrão para novos usuários.

c. Clique em +Adicionar novo provedor de SSO.

Nota

Certifique-se de marcar a caixa de seleção Senha de login também. Os administradores podem precisar dessa opção para fazer login enquanto fazem a substituição do certificado, a fim de evitar que eles sejam bloqueados.

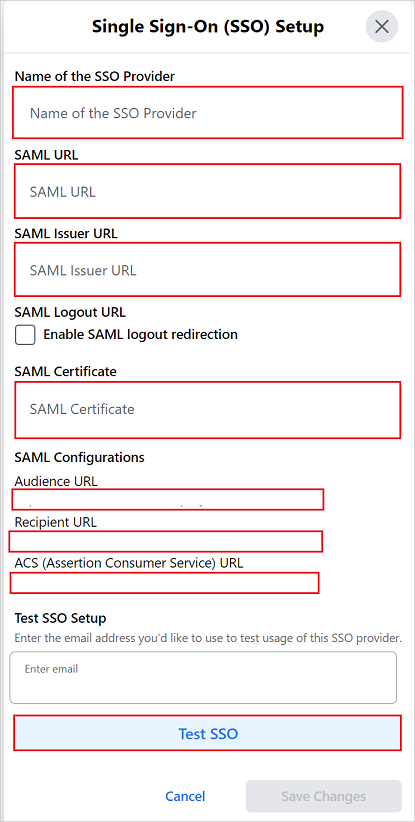

Na janela pop-up Configuração do Single Sign-On (SSO), execute as seguintes etapas:

a. Em Nome do Provedor de SSO, insira o nome da instância de SSO como Azureadsso.

b. Na caixa de texto URL SAML, cole o valor de URL de login.

c. Na caixa de texto URL do Emissor SAML, cole o valor do Microsoft Entra Identifier.

d. Abra o certificado baixado (Base64) no bloco de notas, copie o conteúdo dele para a área de transferência e cole-o na caixa de texto Certificado SAML.

e. Copie o URL de Audiência da sua instância e cole-o na caixa de texto Identificador (ID de Entidade) na seção Configuração Básica de SAML.

f. Copie a URL do destinatário da sua instância e cole-a na caixa de texto URL de logon na seção Configuração básica doSAML.

g. Copie a URL do ACS (Assertion Consumer Service) da sua instância e cole-a na caixa de texto URL de resposta na seção Configuração básica do SAML.

h. Role até a parte inferior da seção e clique no botão Testar SSO . Isso resulta em uma janela pop-up aparecendo com a página de login do Microsoft Entra apresentada. Insira suas credenciais normalmente para autenticar.

Solução de problemas: verifique se o endereço de email que está sendo retornado da ID do Microsoft Entra é o mesmo da conta do Workplace com a qual você está conectado.

i. Quando o teste for concluído com sucesso, role até a parte inferior da página e clique no botão Salvar .

j. Todos os usuários que usam o Workplace agora receberão a página de login do Microsoft Entra para autenticação.

Redirecionamento de logout SAML (opcional) -

Você pode optar por configurar opcionalmente uma URL de logout SAML, que pode ser usada para apontar para a página de logout do Microsoft Entra ID. Quando essa configuração estiver habilitada e configurada, o usuário não será mais direcionado para a página de logout do Workplace. Em vez disso, o usuário será redirecionado para a URL que foi adicionada na configuração de Redirecionamento de Logout SAML.

Configurando a frequência de reautenticação

Você pode configurar o Workplace para solicitar uma verificação SAML todos os dias, três dias, semana, duas semanas, mês ou nunca.

Nota

O valor mínimo para a verificação SAML em aplicativos móveis é definido como uma semana.

Você também pode forçar uma redefinição de SAML para todos os usuários usando o botão: Exigir autenticação SAML para todos os usuários agora.

Criar o Workplace por usuário de teste Meta

Nesta seção, um usuário chamado B.Simon é criado no Workplace pela Meta. O Workplace by Meta suporta provisionamento just-in-time, que é ativado por padrão.

Não há nenhuma ação para você nesta seção. Se um usuário não existir no Workplace by Meta, um novo será criado quando você tentar acessar o Workplace by Meta.

Nota

Se você precisar criar um usuário manualmente, entre em contato com a equipe de suporte do Workplace by Meta Client.

SSO de teste

Nesta seção, você testa sua configuração de logon único do Microsoft Entra com as seguintes opções.

Clique em Testar este aplicativo, isso redirecionará para o Workplace pelo URL de Logon Meta, onde você poderá iniciar o fluxo de login.

Vá diretamente para o Workplace by Meta Sign-on URL e inicie o fluxo de login a partir daí.

Você pode usar o Microsoft My Apps. Quando você clica no bloco Workplace by Meta em Meus Aplicativos, isso redireciona para o Workplace by Meta Sign-on URL. Para obter mais informações sobre os Meus Aplicativos, consulte Introdução aos Meus Aplicativos.

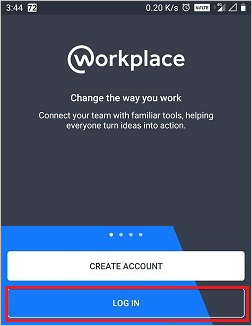

Teste o SSO para o Workplace pela Meta (móvel)

Abra o aplicativo Workplace by Meta Mobile. Na página de login, clique em LOG IN.

Introduza o seu e-mail comercial e clique em CONTINUAR.

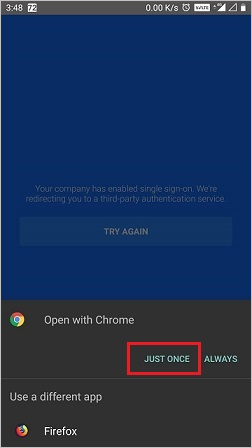

Clique em APENAS UMA VEZ.

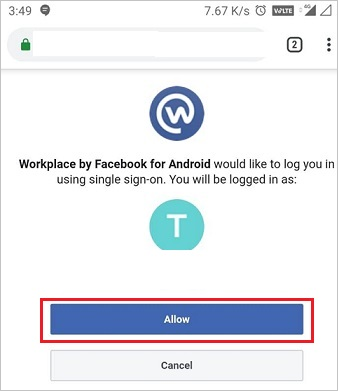

Clique em Permitir.

Finalmente, após o login bem-sucedido, a página inicial do aplicativo será exibida.

Próximos passos

Depois de configurar o Workplace by Meta, você pode impor o controle de sessão, que protege a exfiltração e a infiltração de dados confidenciais da sua organização em tempo real. O controle de sessão se estende do Acesso Condicional. Saiba como impor o controlo de sessão com o Microsoft Defender for Cloud Apps.