Configurar e usar links privados

No Fabric, você pode configurar e usar um ponto de extremidade que permita que sua organização acesse o Fabric de forma privada. Para configurar pontos de extremidade privados, você deve ser um administrador de malha e ter permissões no Azure para criar e configurar recursos como máquinas virtuais (VMs) e redes virtuais (VNets).

As etapas que permitem que você acesse com segurança o Fabric a partir de pontos de extremidade privados são:

- Configure pontos de extremidade privados para o Fabric.

- Crie um serviço de link privado Microsoft.PowerBI para o recurso do Power BI no portal do Azure.

- Crie uma rede virtual.

- Crie uma máquina virtual (VM).

- Crie um ponto de extremidade privado.

- Conecte-se a uma VM usando Bastion.

- Acesse o Fabric de forma privada a partir da máquina virtual.

- Desative o acesso público para o Fabric.

As seções a seguir fornecem informações adicionais para cada etapa.

Passo 1. Configurar pontos de extremidade privados para o Fabric

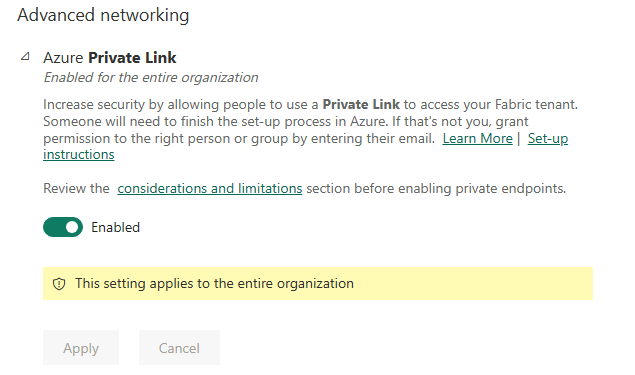

Entre no Fabric como administrador.

Vá para as configurações do locatário.

Localize e expanda a configuração Azure Private Link.

Defina a alternância como Habilitado.

Demora cerca de 15 minutos a configurar uma ligação privada para o seu inquilino. Isso inclui configurar um FQDN (nome de domínio totalmente qualificado) separado para o locatário a fim de se comunicar de forma privada com os serviços de malha.

Quando esse processo estiver concluído, passe para a próxima etapa.

Passo 2. Criar um recurso de serviços de link privado Microsoft.PowerBI para o Power BI no portal do Azure

Esta etapa é usada para dar suporte à associação do Ponto de Extremidade Privado do Azure com seu recurso de malha.

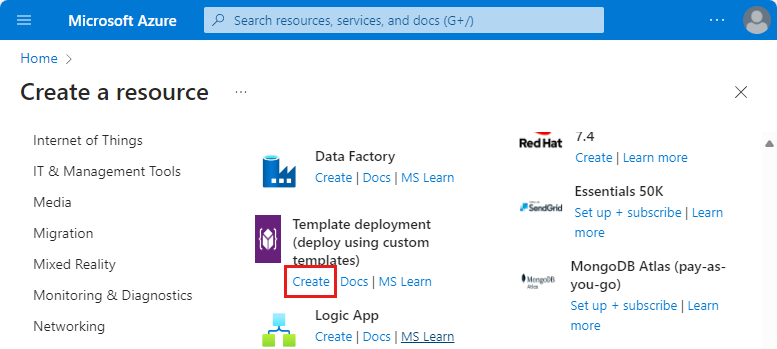

Inicie sessão no portal do Azure.

Selecione Criar um recurso.

Em Implantação de modelo, selecione Criar.

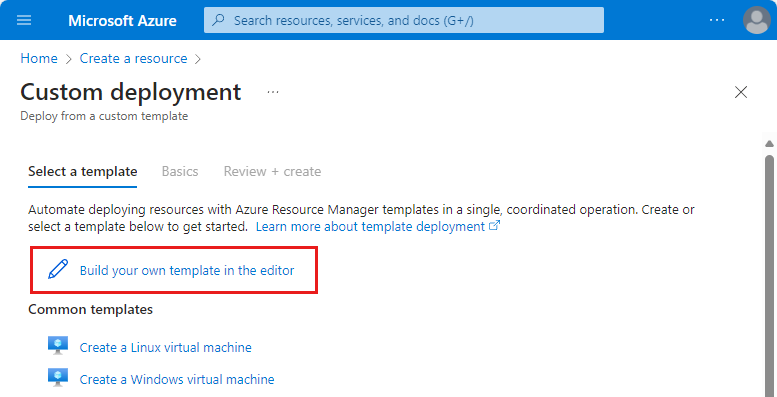

Na página Implantação personalizada, selecione Criar seu próprio modelo no editor.

No editor, crie o seguinte recurso de malha usando o modelo ARM, conforme mostrado abaixo, onde

<resource-name>é o nome escolhido para o recurso Malha.<tenant-object-id>é o seu ID de locatário do Microsoft Entra. Consulte Como encontrar sua ID de locatário do Microsoft Entra.

{ "$schema": "http://schema.management.azure.com/schemas/2015-01-01/deploymentTemplate.json#", "contentVersion": "1.0.0.0", "parameters": {}, "resources": [ { "type":"Microsoft.PowerBI/privateLinkServicesForPowerBI", "apiVersion": "2020-06-01", "name" : "<resource-name>", "location": "global", "properties" : { "tenantId": "<tenant-object-id>" } } ] }Se você estiver usando uma nuvem do Azure Government para Power BI,

locationdeve ser o nome da região do locatário. Por exemplo, se o inquilino estiver no US Gov Texas, você deve colocar"location": "usgovtexas"o modelo ARM. A lista de regiões do Power BI US Government pode ser encontrada no artigo Power BI para governo dos EUA.Importante

Use

Microsoft.PowerBI/privateLinkServicesForPowerBIcomotypevalor, mesmo que o recurso esteja sendo criado para o Fabric.Guarde o modelo. Em seguida, insira as seguintes informações.

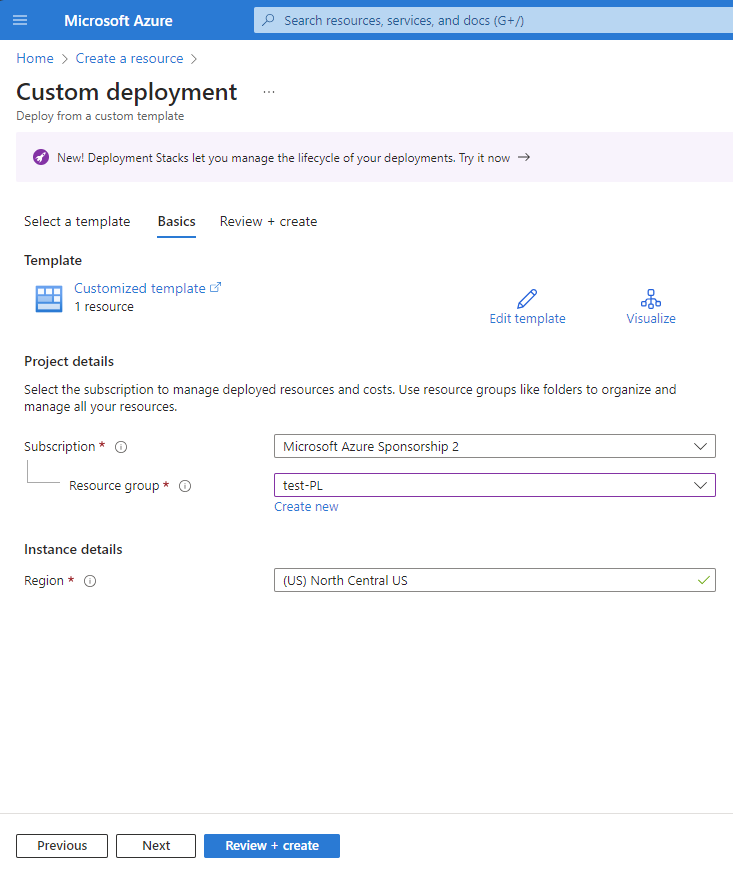

Definição Value Detalhes do projeto Subscrição Selecione a sua subscrição. Grupo de recursos Selecione **Criar novo. Digite test-PL como o nome. Selecione OK. Detalhes da instância Selecione a região. País/Região

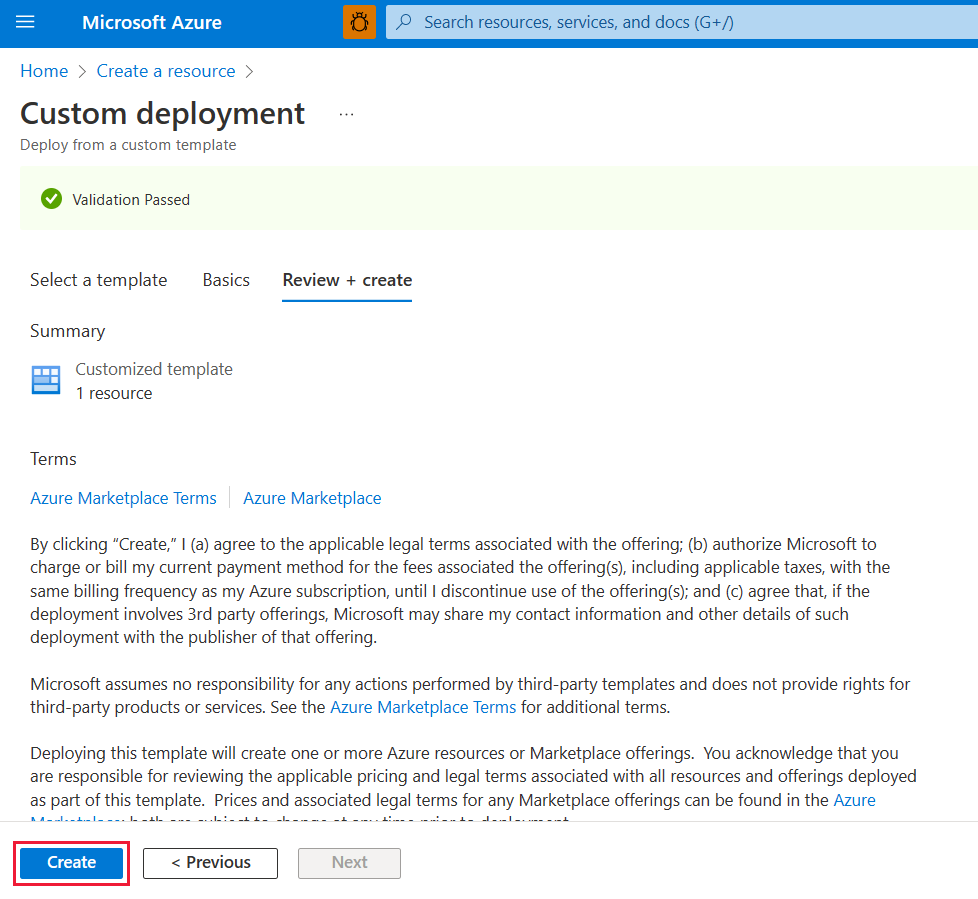

Na tela de revisão, selecione Criar para aceitar os termos e condições.

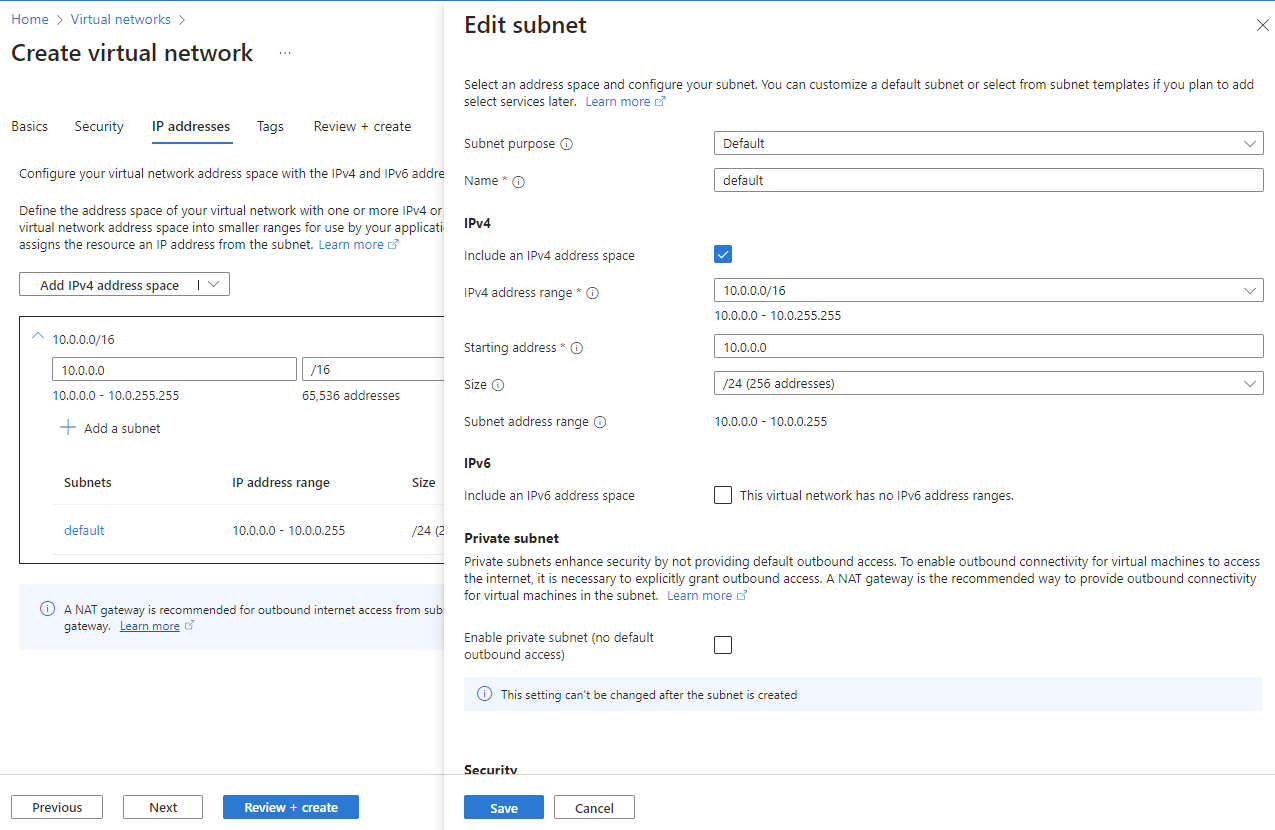

Passo 3. Criar uma rede virtual

O procedimento a seguir cria uma rede virtual com uma sub-rede de recursos, uma sub-rede do Azure Bastion e um host do Azure Bastion.

O número de endereços IP de que sua sub-rede precisará é o número de capacidades em seu locatário mais cinco. Por exemplo, se você estiver criando uma sub-rede para um locatário com sete capacidades, precisará de doze endereços IP.

No portal do Azure, procure e selecione Redes virtuais.

Na página Redes virtuais, selecione + Criar.

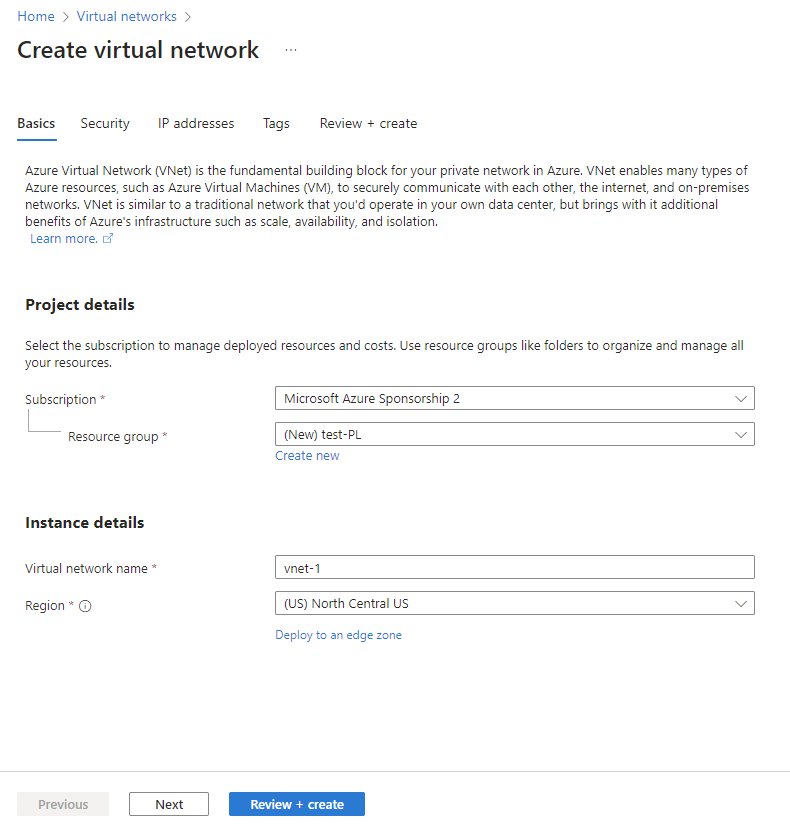

Na guia Noções básicas de Criar rede virtual, insira ou selecione as seguintes informações:

Definição Value Detalhes do projeto Subscrição Selecione a sua subscrição. Grupo de recursos Selecione test-PL, o nome que criamos na Etapa 2. Detalhes da instância Nome Digite vnet-1. País/Região Selecione a região onde você iniciará a conexão com a malha.

Selecione Avançar para prosseguir para a guia Segurança . Você pode deixar como padrão ou alterar com base na necessidade do negócio.

Selecione Avançar para prosseguir para a guia Endereços IP . Você pode deixar como padrão ou alterar com base na necessidade do negócio.

Selecione Guardar.

Selecione Rever + criar na parte inferior do ecrã. Quando a validação for aprovada, selecione Criar.

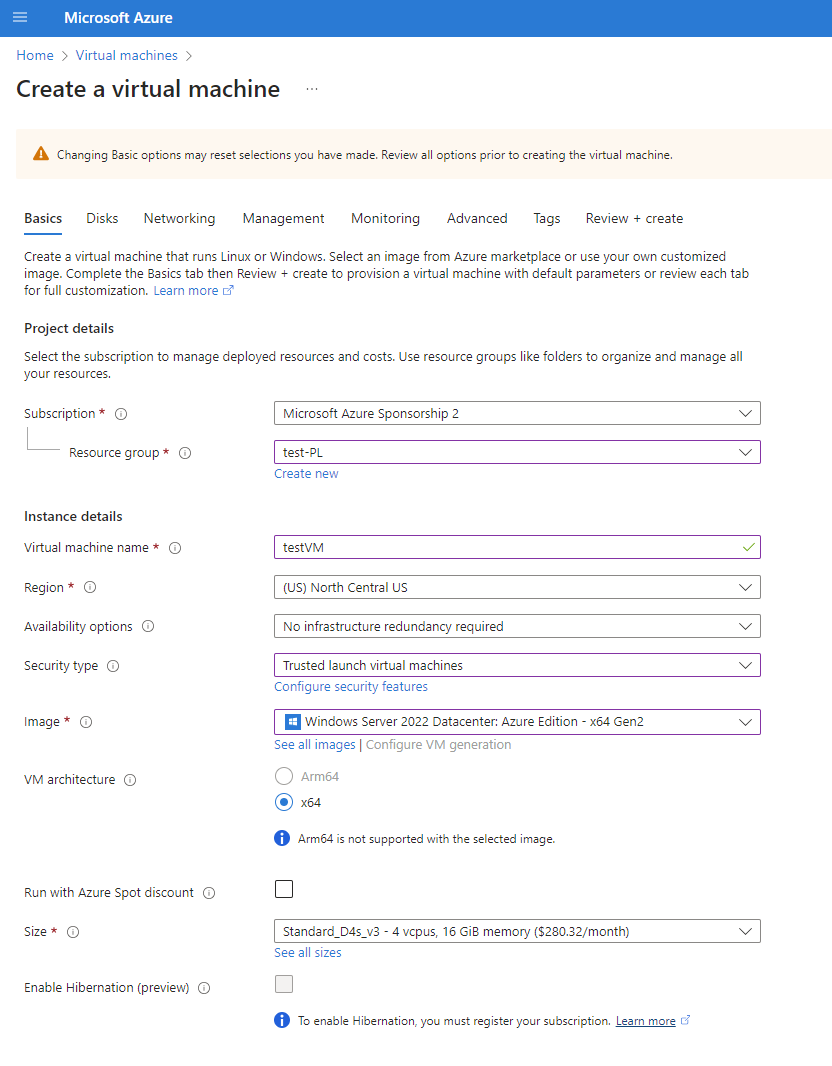

Passo 4. Criar uma máquina virtual

A próxima etapa é criar uma máquina virtual.

No portal do Azure, vá para Criar um recurso > Compute > Virtual machines.

Na guia Noções básicas, insira ou selecione as seguintes informações:

Definições Value Detalhes do projeto Subscrição Selecione a sua Subscrição do Azure. Grupo de recursos Selecione o grupo de recursos fornecido na Etapa 2. Detalhes da instância Virtual machine name Insira um nome para a nova máquina virtual. Selecione o balão de informações ao lado do nome do campo para ver informações importantes sobre nomes de máquinas virtuais. País/Região Selecione a região selecionada na Etapa 3. Opções de disponibilidade Para testes, escolha Sem necessidade de redundância de infraestrutura Tipo de Segurança Deixe a predefinição. Image Selecione a imagem desejada. Por exemplo, escolha Windows Server 2022. Arquitetura VM Deixe o padrão de x64. Tamanho Selecione um tamanho. CONTA DE ADMINISTRADOR Username Introduza um nome de utilizador à sua escolha. Palavra-passe Introduza uma palavra-passe à sua escolha. A palavra-passe tem de ter, pelo menos, 12 carateres e cumprir os requisitos de complexidade definidos. Confirme a palavra-passe Reintroduza a palavra-passe. REGRAS DE PORTA DE ENTRADA Portas de entrada públicas Escolha Nenhum. Selecione Next: Disks.

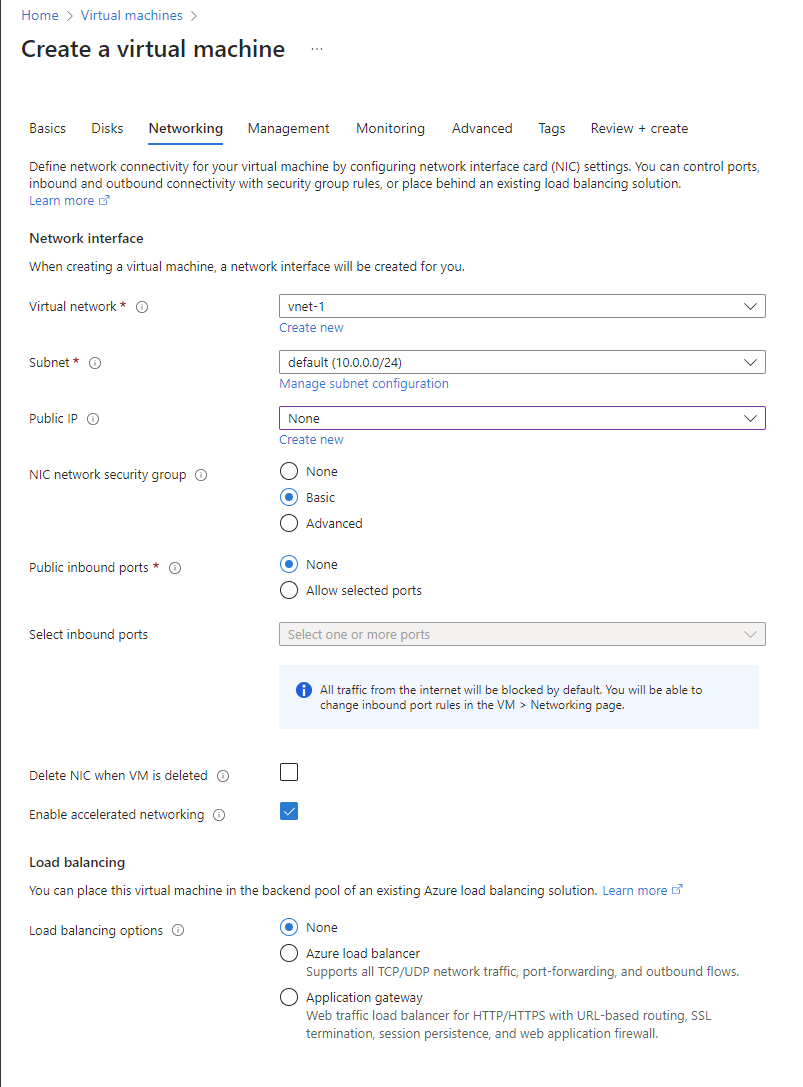

Na guia Discos, deixe os padrões e selecione Avançar: Rede.

Na guia Rede, selecione as seguintes informações:

Definições Value Rede virtual Selecione a rede virtual que você criou na Etapa 3. Sub-rede Selecione o padrão (10.0.0.0/24) que você criou na Etapa 3. Para o restante dos campos, você deixa os padrões.

Selecione Rever + criar. Você será direcionado para a página Revisar + criar, onde o Azure valida sua configuração.

Quando vir a mensagem Validação aprovada , selecione Criar.

Passo 5. Criar um ponto final privado

A próxima etapa é criar um ponto de extremidade privado para o Fabric.

Na caixa de pesquisa na parte superior do portal, insira Ponto de extremidade privado. Selecione Pontos de extremidade privados.

Selecione + Criar em pontos de extremidade privados.

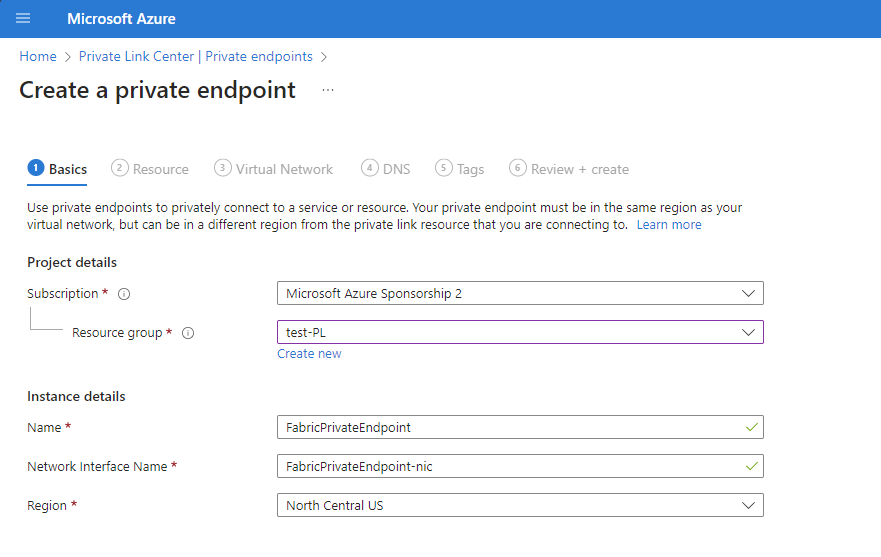

Na guia Noções básicas de Criar um ponto de extremidade privado, insira ou selecione as seguintes informações:

Definições Value Detalhes do projeto Subscrição Selecione a sua Subscrição do Azure. Grupo de recursos Selecione o grupo de recursos criado na Etapa 2. Detalhes da instância Nome Insira FabricPrivateEndpoint. Se esse nome for usado, crie um nome exclusivo. País/Região Selecione a região que você criou para sua rede virtual na Etapa 3. A imagem a seguir mostra a janela Criar um ponto de extremidade privado - Noções básicas .

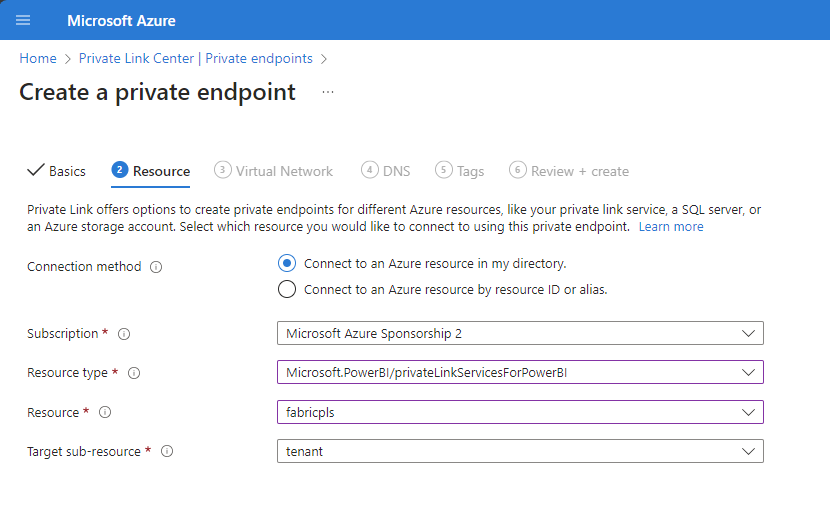

Selecione Next: Resource. No painel Recurso, insira ou selecione as seguintes informações:

Definições Value Método de ligação Selecione conectar a um recurso do Azure em meu diretório. Subscrição Selecione a sua subscrição. Tipo de recurso Selecione Microsoft.PowerBI/privateLinkServicesForPowerBI Recurso Escolha o recurso Malha que você criou na Etapa 2. Subrecurso de destino Inquilino A imagem a seguir mostra a janela Criar um ponto de extremidade privado - Recurso .

Selecione Next: Virtual Network. Em Rede Virtual, insira ou selecione as seguintes informações.

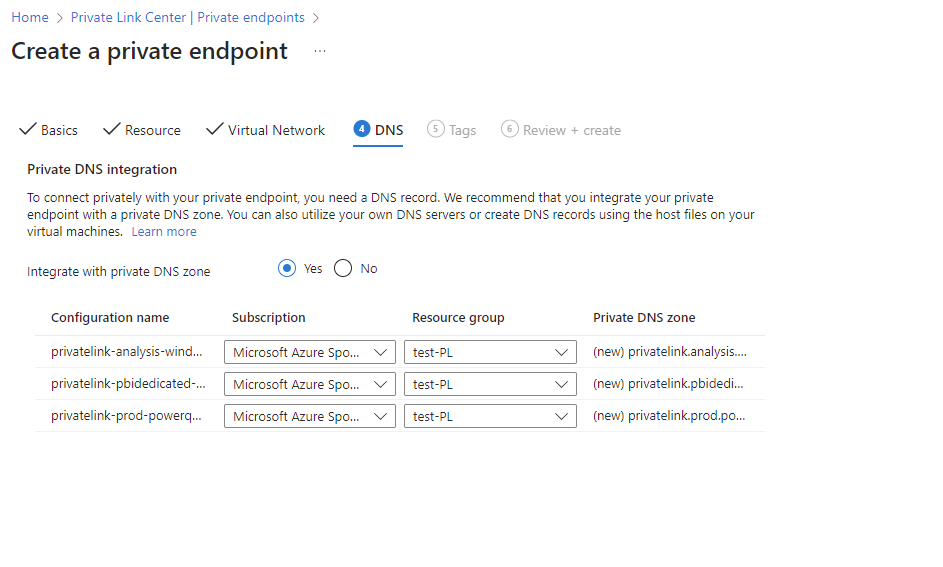

Definições Value CRIAÇÃO DE REDES Rede virtual Selecione vnet-1 que você criou na Etapa 3. Sub-rede Selecione a sub-rede-1 que você criou na Etapa 3. INTEGRAÇÃO DNS PRIVADA Integrar com zona DNS privada Selecione Yes (Sim). Zona DNS Privado Selecione

(Novo)privatelink.analysis.windows.net

(Novo)privatelink.pbidedicated.windows.net

(Novo)privatelink.prod.powerquery.microsoft.com

Selecione Next: Tags, em seguida , Next: Review + create.

Selecione Criar.

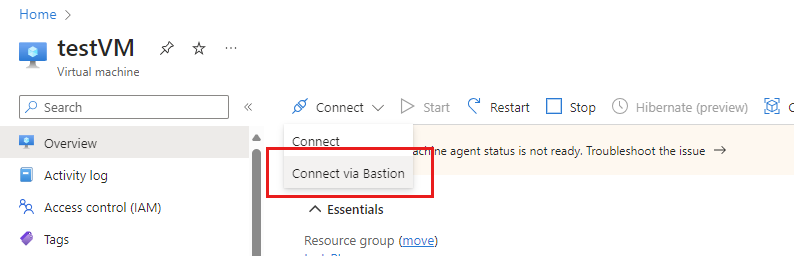

Passo 6. Conectar-se a uma VM usando Bastion

O Azure Bastion protege suas máquinas virtuais fornecendo conectividade leve e baseada em navegador sem a necessidade de expô-las por meio de endereços IP públicos. Para obter mais informações, consulte O que é o Azure Bastion?.

Conecte-se à sua VM usando as seguintes etapas:

Crie uma sub-rede chamada AzureBastionSubnet na rede virtual que você criou na Etapa 3.

Na barra de pesquisa do portal, digite testVM que criamos na Etapa 4.

Selecione o botão Conectar e escolha Conectar via Bastion no menu suspenso.

Selecione Implantar bastião.

Na página Bastion, insira as credenciais de autenticação necessárias e clique em Conectar.

Passo 7. Acesse o Fabric de forma privada a partir da VM

A próxima etapa é acessar o Fabric de forma privada, a partir da máquina virtual criada na etapa anterior, usando as seguintes etapas:

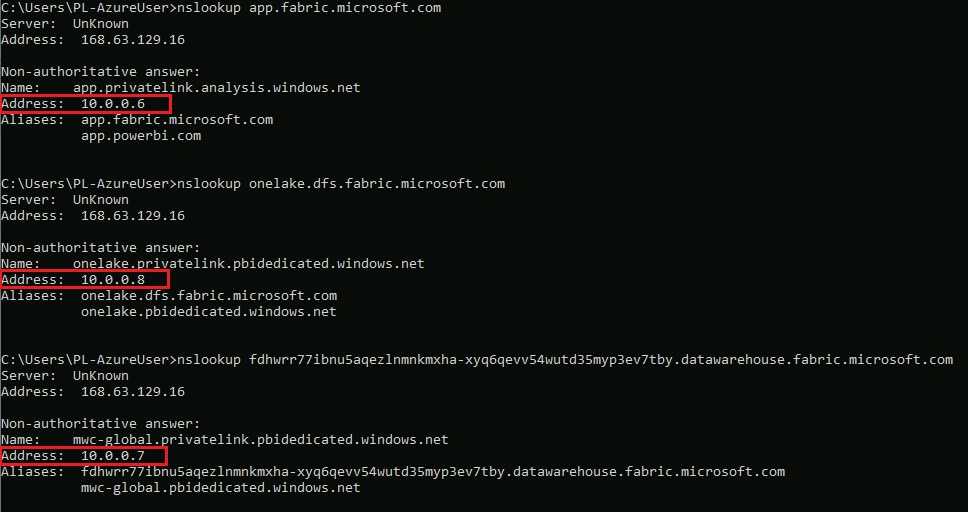

Na máquina virtual, abra o PowerShell.

Introduzir

nslookup <tenant-object-id-without-hyphens>-api.privatelink.analysis.windows.net.Você recebe uma resposta semelhante à seguinte mensagem e pode ver que o endereço IP privado é retornado. Você pode ver que o ponto de extremidade Onelake e o ponto de extremidade Warehouse também retornam IPs privados.

Abra o navegador e vá para app.fabric.microsoft.com para acessar o Fabric de forma privada.

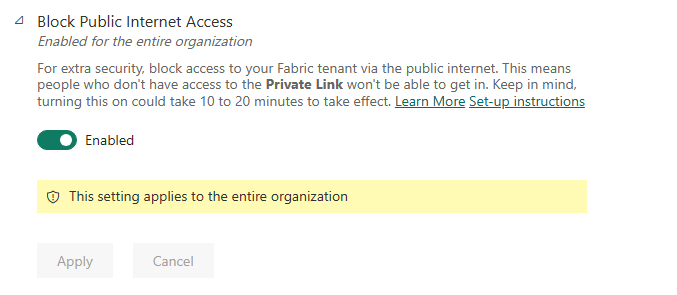

Passo 8. Desabilitar o acesso público para o Fabric

Finalmente, você pode, opcionalmente, desabilitar o acesso público para o Fabric.

Se você desabilitar o acesso público para o Fabric, determinadas restrições de acesso aos serviços do Fabric serão implementadas, conforme descrito na próxima seção.

Importante

Quando você ativa Bloquear acesso à Internet, alguns itens de malha sem suporte serão desativados. Saiba a lista completa de limitações e considerações em Sobre links privados

Para desabilitar o acesso público ao Fabric, entre no Fabric como administrador e navegue até o Portal de administração. Selecione Configurações do locatário e role até a seção Rede avançada. Habilite o botão de alternância na configuração Bloquear locatário de acesso público à Internet.

Leva aproximadamente 15 minutos para que o sistema desative o acesso da sua organização ao Fabric a partir da Internet pública.

Conclusão da configuração do ponto final privado

Depois de seguir as etapas nas seções anteriores e o link privado ser configurado com êxito, sua organização implementará links privados com base nas seguintes seleções de configuração, quer a seleção seja definida na configuração inicial ou posteriormente alterada.

Se o Azure Private Link estiver configurado corretamente e Bloquear acesso público à Internet estiver habilitado:

- O Fabric só é acessível para sua organização a partir de pontos de extremidade privados e não é acessível a partir da Internet pública.

- O tráfego da rede virtual direcionando pontos de extremidade e cenários que suportam links privados são transportados através do link privado.

- O tráfego da rede virtual direcionando pontos de extremidade e cenários que não suportam links privados será bloqueado pelo serviço e não funcionará.

- Pode haver cenários que não suportam links privados, que, portanto, serão bloqueados no serviço quando Bloquear acesso público à Internet estiver habilitado.

Se o Azure Private Link estiver configurado corretamente e Bloquear acesso público à Internet estiver desabilitado:

- O tráfego da Internet pública será permitido pelos serviços Fabric.

- O tráfego da rede virtual direcionando pontos de extremidade e cenários que suportam links privados são transportados através do link privado.

- O tráfego da rede virtual direcionando pontos de extremidade e cenários que não suportam links privados é transportado pela Internet pública e será permitido pelos serviços de malha.

- Se a rede virtual estiver configurada para bloquear o acesso público à Internet, os cenários que não suportam links privados serão bloqueados pela rede virtual e não funcionarão.

O vídeo a seguir mostra como conectar um dispositivo móvel ao Fabric, usando pontos de extremidade privados:

Nota

Este vídeo pode usar versões anteriores do Power BI Desktop ou do serviço do Power BI.

Tem dúvidas? Pergunte à comunidade Fabric.

Desativar Link Privado

Caso deseje desativar a configuração de link privado, certifique-se de que todos os pontos de extremidade privados que você criou e a zona DNS privada correspondente sejam excluídos antes de desativar a configuração de link privado. Se a sua rede virtual tiver um ponto de extremidade privado configurado, mas o link privado estiver desativado, as conexões dessa rede virtual poderão falhar.

Conteúdos relacionados

Comentários

Brevemente: Ao longo de 2024, vamos descontinuar progressivamente o GitHub Issues como mecanismo de feedback para conteúdos e substituí-lo por um novo sistema de feedback. Para obter mais informações, veja: https://aka.ms/ContentUserFeedback.

Submeter e ver comentários