Computação Confidencial do Azure

O Microsoft Cloud for Sovereignty permite aos clientes configurar e proteger os seus dados e recursos de formas que contribuem para que cumpram os seus requisitos regulamentares, de segurança e de soberania específicos. Este processo garante que os dados do cliente não são acessíveis a entidades fora do controlo do cliente, inclusive fornecedores de cloud, administradores ou utilizadores. Quando combina a Computação Confidencial do Azure (ACC) com o Microsoft Cloud for Sovereignty, estes fornecem controlo sobre o acesso às cargas de trabalho do cliente.

A computação confidencial é um termo da indústria definido pelo Confidential Computing Consortium (CCC), uma fundação dedicada a definir e acelerar a adoção da computação confidencial. O CCC define computação confidencial como a proteção dos dados em utilização, realizando cálculos num Ambiente de Execução Fidedigno (TEE) baseado em hardware.

Um TEE é um ambiente que impõe a execução de apenas código autorizado. Qualquer código fora deste ambiente não pode ler nem adulterar quaisquer dados no TEE. O modelo de ameaça à computação confidencial visa remover ou reduzir a capacidade de um operador de fornecedor de cloud e de outros atores no domínio do inquilino acederem a códigos e dados durante a execução.

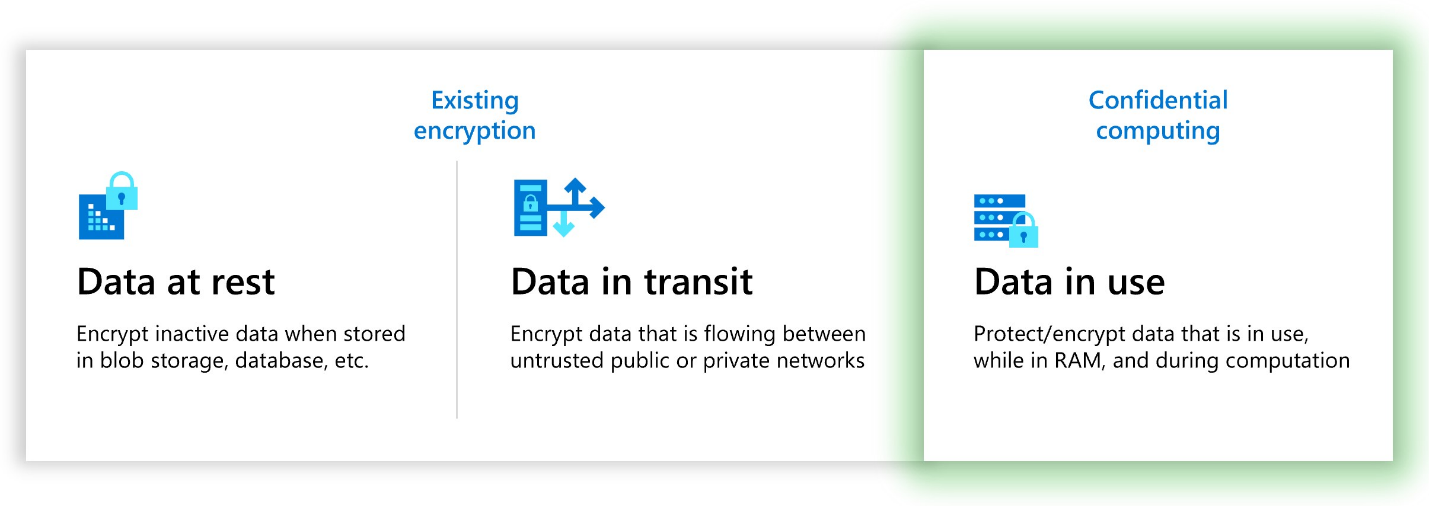

Quando utilizada com encriptação de dados em repouso e em trânsito, a computação confidencial elimina a maior barreira de encriptação: a encriptação durante a utilização. Protege conjuntos de dados e cargas de trabalho de aplicações confidenciais ou altamente regulamentadas numa plataforma segura de cloud pública. A computação confidencial vai além da proteção de dados genérica. Os TEEs também ajudam a proteger a lógica de negócios proprietária, funções analíticas, algoritmos de machine learning ou aplicações inteiras.

A ACC reduz a necessidade de confiança em vários aspetos da infraestrutura de computação de cloud. A computação confidencial do Azure minimiza a confiança em ambos os processos do sistema, como o kernel do SO do anfitrião e o hipervisor, e nos operadores humanos que incluem o administrador da VM e o administrador do anfitrião. Em combinação com as soluções existentes, que protegem os dados em repouso, como a Encriptação de Dados da Microsoft e em trânsito, como o TLS ou IPsec, os dados agora são protegidos durante a utilização porque a própria memória permanece encriptada, ou seja, proteção completa durante todo o ciclo de vida dos dados.

Com os verificadores de integridade e a aplicação da conformidade do Microsoft Cloud for Sovereignty, a ACC fornece proteção melhorada de dados e cargas de trabalho soberanos, confidenciais ou altamente regulamentados dentro da escalabilidade, flexibilidade, disponibilidade e serviços potentes da plataforma de Cloud Pública do Azure. Para saber mais sobre os benefícios da Computação Confidencial do Azure, consulte Produtos de computação confidencial do Azure.

Soberania suportada na Computação Confidencial do Azure

A soberania dos dados garante que os clientes controlam exclusivamente os recursos do cliente, como as VMs, e que terceiros não possam aceder a estes recursos. A ACC ajuda os clientes a alcançar a soberania dos dados, fornecendo confidencialidade de toda a raiz de confiança, do hardware à aplicação. As máquinas virtuais confidenciais (CVMs) das séries Azure DCasv5 e DCadsv5 são VMs isoladas por hardware que protegem dados na memória de outras VMs, hipervisores e do código de gestão de anfitrião. Mesmo os engenheiros do Azure com acesso administrativo ao anfitrião de VM não conseguem aceder aos dados do cliente na memória. Esta série também oferece pré-encriptação do disco do SO antes do aprovisionamento de VM com diferentes soluções de gestão de chaves.

A soberania é melhorada em todos os níveis, fornecendo ambientes de computação confidenciais para:

- Atestado do Microsoft Azure, um serviço de atestado remoto que valida a fiabilidade de vários TEEs e verifica a integridade dos binários em execução nos TEEs. Esta validação da raiz de confiança fundamental é essencial para garantir a soberania dos dados.

- O início seguro traz recursos de segurança reforçados – arranque seguro, módulo de plataforma fidedigno virtual e monitorização de integridade de arranque – que protegem contra kits de arranque, rootkits e malware ao nível do kernel.

- A Gestão de Identidades de Hardware Fidedignas é um serviço responsável pela gestão da cache de certificados para todos os TEEs que residem no Azure e fornece informações de TCB (Trusted Computing Base) para impor uma linha de base mínima para soluções de atestado.

Muitos clientes utilizam o Azure Kubernetes Service (AKS) para gerir as suas aplicações baseadas em contentores e os componentes de armazenamento e rede. Para ajudar a cumprir aos requisitos de soberania, confidencialidade e segurança, os clientes podem utilizar Contentores com reconhecimento de enclave de Aplicações do Azure que são executados no AKS. Os nós de computação confidenciais no AKS utilizam o Intel SGX para criar ambientes de enclave isolados nos nós entre cada aplicação contentora. O Azure também está a pré-visualizar o Suporte ao conjunto de nós de VM confidenciais no AKS com componentes de VM AMD SEV-SNP. O AKS é o primeiro no mercado a disponibilizar a VM confidencial com conjuntos de nós AMD SEV-SNP no Kubernetes, adicionando uma defesa aprofundada ao perfil de segurança reforçado do Azure.

Gestão de segredos confidenciais

O HSM Gerido do Azure Key Vault (AKV) é um serviço de cloud totalmente gerido, altamente disponível, de inquilino único e conforme com as normas que protege chaves criptográficas de aplicações através de Módulos de Segurança de Hardware (HSM) validados pelo FIPS 140-2 de Nível 3. O AKV mHSM utiliza as mesmas APIs que o Azure Key Vault Standard e Premium e integra-se com a maioria dos serviços do Azure para permitir a encriptação de serviços com Chaves Geridas pelo Cliente. A proteção de hardware garante que só o cliente possa aceder às chaves de encriptação. Mesmo os engenheiros do Azure não conseguem aceder-lhes.

A Libertação de Chave Segura (SKR) é uma funcionalidade do HSM Gerido do Azure Key Vault (AKV) e da oferta Premium que fornece mais controlo de acesso. A libertação de chave segura permite a libertação de uma chave protegida por HSM do AKV para um Ambiente de Execução Fidedigno (TEE) atestado, como um enclave seguro, para TEEs baseados em VM, etc. A SKR adiciona outra camada de proteção às as suas chaves de desencriptação/encriptação de dados onde pode ter como alvo um ambiente de runtime de aplicação + TEE com configuração conhecida para obter acesso ao material da chave. As políticas de SKR definidas no momento da criação da chave exportável regem o acesso a estas chaves.

Serviços analíticos confidenciais

O setor público e os clientes da indústria regulamentada do Azure têm uma necessidade urgente de capacidades analíticas avançadas que os ajudem a cumprir os seus requisitos de soberania, privacidade e segurança. O Microsoft Cloud for Sovereignty ajuda estes clientes a utilizar os seguintes serviços:

- Com o serviço Sempre Encriptado com enclaves seguros no Azure SQL, os clientes podem executar consultas de SQL diretamente dentro de um TEE, para ajudar a garantir que os dados confidenciais são protegidos contra malware e utilizadores não autorizados com privilégios elevados.

- O Azure Databricks com VM de Computação Confidencial pode ajudar os clientes a executar as suas análises, machine learning e outras cargas de trabalho de uma forma que preserva a privacidade.

- O rápido crescimento da Internet das Coisas (IoT) abre novos riscos de soberania porque os dispositivos de IoT Edge estão fora do controlo geográfico do cliente e os agentes maliciosos podem aceder-lhes fisicamente, colocando estes dispositivos em risco elevado de comprometimento. A IoT Edge Confidencial adiciona confiança e integridade na periferia, protegendo o acesso aos dados capturados e armazenados dentro de um dispositivo IoT, reduzindo o risco de adulteração ou comprometimento.

- Os clientes são incentivados a utilizar Microsoft Azure Confidential Ledger (ACL) para gerir registos de dados confidenciais. O ACL é executado exclusivamente em enclaves seguros assentes em hardware num ambiente de runtime altamente monitorizado e isolado, que protege registos de dados confidenciais e os torna imutáveis.

Adotar a Computação Confidencial no Microsoft Cloud for Sovereignty

Os clientes do Microsoft Cloud for Sovereignty podem utilizar a Zona de Destino Soberana para agilizar a adoção de funcionalidades da computação confidencial da Microsoft num ambiente compatível e soberano.

Para obter orientação sobre como começar a utilizar a ACC na Zona de Destino Soberana (SLZ), consulte SLZ no GitHub.