Fundamentos da administração baseada em funções para o Gestor de Configuração

Aplica-se a: Configuration Manager (ramo atual)

Com o Gestor de Configuração, utiliza a administração baseada em funções para garantir o acesso que os utilizadores administrativos precisam para utilizar o Gestor de Configuração. Também tem acesso seguro aos objetos que gere, como coleções, implementações e sites.

O modelo de administração baseado em funções define e gere o acesso à segurança em toda a hierarquia. Este modelo destina-se a todos os sites e configurações do site utilizando os seguintes itens:

As funções de segurança são atribuídas a utilizadores administrativos para lhes dar permissão aos objetos do Gestor de Configuração. Por exemplo, permissão para criar ou alterar as definições do cliente.

Os âmbitos de segurança são utilizados para agrupar casos específicos de objetos que um utilizador administrativo é responsável por gerir. Por exemplo, uma aplicação que instala a consola Do Gestor de Configuração.

As coleções são usadas para especificar grupos de utilizadores e dispositivos que o utilizador administrativo pode gerir no Gestor de Configuração.

Com a combinação de papéis, âmbitos e coleções, segrega as atribuições administrativas que satisfazem os requisitos da sua organização. Usados em conjunto, definem o âmbito administrativo de um utilizador. Este âmbito administrativo controla os objetos que um utilizador administrativo vê na consola Do Gestor de Configuração, e controla as permissões que um utilizador tem nesses objetos.

Benefícios

Os seguintes itens são benefícios da administração baseada em funções no Gestor de Configuração:

Os sites não são usados como limites administrativos. Por outras palavras, não expanda um local primário autónomo para uma hierarquia com um site de administração central para separar utilizadores administrativos.

Cria utilizadores administrativos para uma hierarquia e só precisa de lhes atribuir segurança uma vez.

Todas as missões de segurança são replicadas e disponíveis em toda a hierarquia. As configurações da administração baseada em funções são replicadas para cada site da hierarquia como dados globais e são depois aplicadas a todas as ligações administrativas.

Importante

Os atrasos na replicação entre sites podem impedir que um site receba alterações para a administração baseada em funções. Para obter mais informações sobre como monitorizar a replicação da base de dados intersaitas, consulte transferências de dados entre sites.

Existem funções de segurança incorporadas que são usadas para atribuir as tarefas típicas da administração. Crie as suas próprias funções de segurança personalizadas para suportar os seus requisitos específicos de negócio.

Os utilizadores administrativos vêem apenas os objetos que têm permissões para gerir.

É possível auditar as ações de segurança administrativa.

Funções de segurança

Utilize funções de segurança para conceder permissões de segurança a utilizadores administrativos. As funções de segurança são grupos de permissões de segurança que atribui aos utilizadores administrativos para que possam fazer as suas tarefas administrativas. Estas permissões de segurança definem as ações que um utilizador administrativo pode fazer e as permissões que são concedidas para determinados tipos de objetos. Como uma boa prática de segurança, atribua as funções de segurança que fornecem as menos permissões necessárias para a tarefa.

O Gestor de Configuração tem várias funções de segurança incorporadas para suportar agrupamentos típicos de tarefas administrativas. Pode criar as suas próprias funções de segurança personalizadas para suportar os seus requisitos específicos de negócio.

A tabela a seguir resume todas as funções incorporadas:

| Nome | Descrição |

|---|---|

| Administrador de aplicação | Combina as permissões do gestor de implementação da Aplicação e das funções de autor da Aplicação. Os utilizadores administrativos desta função também podem gerir consultas, visualizar as definições do site, gerir coleções, editar definições para afinidade do dispositivo de utilizador e gerir ambientes virtuais app-V. |

| Autor de candidatura | Pode criar, modificar e reformar candidaturas. Os utilizadores administrativos desta função também podem gerir aplicações, pacotes e ambientes virtuais App-V. |

| Gestor de implementação de aplicações | Pode implementar aplicações. Os utilizadores administrativos desta função podem visualizar uma lista de aplicações. Podem gerir implementações para aplicações, alertas e pacotes. Podem ver as coleções e os seus membros, mensagens de estado, consultas, regras de entrega condicional e ambientes virtuais App-V. |

| Gestor de ativos | Concede permissões para gerir o ponto de sincronização da Inteligência de Ativos, aulas de relatório de Inteligência de Ativos, inventário de software, inventário de hardware e regras de medição. |

| Gestor de acesso a recursos da empresa | Concede permissões para criar, gerir e implementar perfis de acesso a recursos da empresa. Por exemplo, Wi-Fi, VPN, Exchange ActiveSync e-mail e perfis de certificado. |

| Gestor de definições de conformidade | Concede permissões para definir e monitorizar as definições de conformidade. Os utilizadores administrativos desta função podem criar, modificar e eliminar itens de configuração e linhas de base. Também podem implementar linhas de base de configuração para coleções, iniciar a avaliação da conformidade e iniciar a reparação de computadores não conformes. |

| Gestor de proteção de pontos finais | Concede permissões para criar, modificar e eliminar políticas de proteção de pontos finais. Podem implementar estas políticas em coleções, criar e modificar alertas e monitorizar o estado de proteção do ponto final. |

| Administrador completo | Concede todas as permissões no Gestor de Configuração. O utilizador administrativo que instala o Gestor de Configuração recebe automaticamente esta função de segurança, todos os âmbitos e todas as coleções. |

| Administrador de infraestruturas | Concede permissões para criar, eliminar e modificar a infraestrutura do servidor Do Gestor de Configuração e executar tarefas de migração. |

| Gestor de implementação do sistema operativo | Concede permissões para criar imagens de SO e implantá-las em computadores, gerir pacotes e imagens de upgrade de SISTEMA, sequências de tarefas, controladores, imagens de arranque e configurações de migração do estado. |

| Administrador de operações | Concede permissões para todas as ações no Gestor de Configurações, exceto as permissões para gerir a segurança. Esta função não pode gerir utilizadores administrativos, funções de segurança e âmbitos de segurança. |

| Analista só de leitura | Concede permissões para visualizar todos os objetos do Gestor de Configuração. |

| Operador de ferramentas remotas | Concede permissões para executar e auditar as ferramentas de administração remota que ajudam os utilizadores a resolver problemas informáticos. Os utilizadores administrativos desta função podem executar controlo remoto, assistência remota e ambiente de trabalho remoto a partir da consola Do Gestor de Configuração. |

| Administrador de segurança | Concede permissões para adicionar e remover utilizadores administrativos e associar utilizadores administrativos com funções de segurança, coleções e âmbitos de segurança. Os utilizadores administrativos desta função também podem criar, modificar e eliminar funções de segurança e os seus âmbitos e coleções de segurança atribuídos. |

| Gestor de atualização de software | Concede permissões para definir e implementar atualizações de software. Os utilizadores administrativos nesta função podem gerir grupos de atualização de software, implementações e modelos de implementação. |

Dica

Se tiver permissões, pode ver a lista de todas as funções de segurança na consola 'Gestor de Configuração'. Para ver as funções, vá ao espaço de trabalho da Administração, expanda a Segurança e, em seguida, selecione o nó De Papéis de Segurança.

Não é possível modificar as funções de segurança incorporadas, além de adicionar utilizadores administrativos. Pode copiar o papel, fazer alterações e, em seguida, guardar estas alterações como um novo papel de segurança personalizado. Também pode importar papéis de segurança que exportou de outra hierarquia como um ambiente de laboratório. Para obter mais informações, consulte a administração baseada em funções.

Reveja as funções de segurança e as suas permissões para determinar se vai usar as funções de segurança incorporadas ou se tem de criar as suas próprias funções de segurança personalizadas.

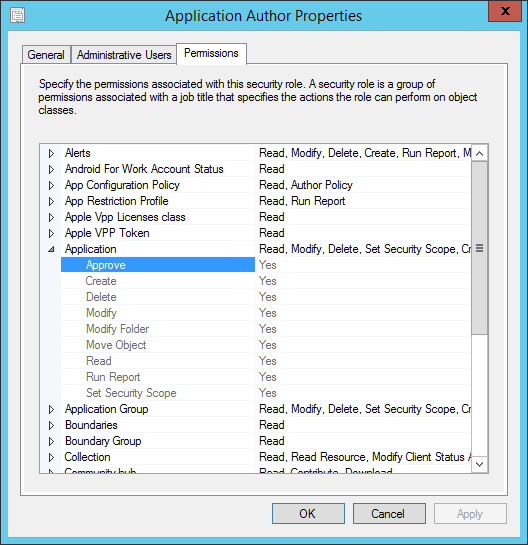

Permissões de funções

Cada função de segurança tem permissões específicas para tipos de objetos diferentes. Por exemplo, a função de autor de aplicação tem as seguintes permissões para aplicações:

- Aprovar

- Criar

- Eliminar

- Modificar

- Modificar a pasta

- Objeto de movimento

- Ler

- Executar relatório

- Definir âmbito de segurança

Esta função também tem permissões para outros objetos.

Para obter mais informações sobre como ver as permissões para um papel, ou alterar as permissões para um papel personalizado, consulte a administração baseada em funções Configure.

Plano para funções de segurança

Utilize este processo para planear as funções de segurança do Gestor de Configuração no seu ambiente:

Identifique as tarefas que os utilizadores administrativos precisam de fazer no Gestor de Configuração. Estas tarefas podem estar relacionadas com um ou mais grupos de tarefas de gestão. Por exemplo, a implantação de sistemas operativos e configurações para o cumprimento.

Mapear estas tarefas administrativas para uma ou mais das funções incorporadas.

Se alguns dos utilizadores administrativos fizerem as tarefas de múltiplas funções, atribua os utilizadores às múltiplas funções. Não crie um papel personalizado que combine as permissões.

Se as tarefas que identificou não mapear para as funções de segurança incorporadas, crie e teste funções personalizadas.

Para obter mais informações, consulte Criar funções de segurança personalizadas e configurar funções de segurança.

Coleções

As coleções especificam os utilizadores e dispositivos que um utilizador administrativo pode ver ou gerir. Por exemplo, para implementar uma aplicação num dispositivo, o utilizador administrativo precisa de estar numa função de segurança que garanta o acesso a uma coleção que contenha o dispositivo.

Para obter mais informações sobre coleções, consulte Introdução às coleções.

Antes de configurar a administração baseada em funções, decida se tem de criar novas coleções por qualquer uma das seguintes razões:

- Organização funcional. Por exemplo, coleções separadas de servidores e de estações de trabalho.

- Alinhamento geográfico. Por exemplo, coleções separadas para a América do Norte e para a Europa.

- Requisitos de segurança e processos empresariais. Por exemplo, coleções separadas para computadores de produção e de teste.

- Alinhamento organizacional. Por exemplo, coleções separadas para cada unidade de negócio.

Para mais informações, consulte as coleções Configure para gerir a segurança.

Âmbitos de segurança

Utilize âmbitos de segurança para fornecer aos utilizadores administrativos acesso a objetos com capacidade de segurança. Um âmbito de segurança é um conjunto de objetos securáveis que são atribuídos aos utilizadores de administradores como um grupo. Todos os objetos securáveis são atribuídos a um ou mais âmbitos de segurança. O Gestor de Configuração tem dois âmbitos de segurança incorporados:

Tudo: Concede acesso a todos os âmbitos. Não pode atribuir objetos a este âmbito de segurança.

Predefinição: Este âmbito é utilizado para todos os objetos por defeito. Quando instala o Gestor de Configurações, atribui todos os objetos a este âmbito de segurança.

Se quiser restringir os objetos que os utilizadores administrativos podem ver e gerir, crie os seus próprios âmbitos de segurança personalizados. Os radares de segurança não suportam uma estrutura hierárquica e não podem ser aninhados. Os âmbitos de segurança podem conter um ou mais tipos de objetos, que incluem os seguintes itens:

- Subscrições de alertas

- Candidaturas e grupos de candidaturas

- Ambientes virtuais App-V

- Imagens de arranque

- Grupos de limites

- Itens de configuração e linhas de base

- Definições de cliente personalizadas

- Pontos de distribuição e grupos de pontos de distribuição

- Pacotes de controladores

- Políticas de proteção de pontos finais (todas)

- Pastas

- Condições globais

- Tarefas de migração

- perfis OneDrive para Empresas

- Imagens do SO

- Pacotes de upgrade do SO

- Pacote

- Consultas

- Perfis de ligação remota

- Scripts

- Sites

- Regras de medição de software

- Grupos de atualizações de software

- Pacotes de atualizações de software

- Sequências de tarefas

- Itens de configuração de dados e perfis de utilizador

- Windows Atualização para políticas empresariais

Há também alguns objetos que não pode incluir nos âmbitos de segurança porque só são protegidos por funções de segurança. O acesso administrativo a estes objetos não pode limitar-se a um subconjunto dos objetos disponíveis. Por exemplo, pode ter um utilizador administrativo que cria grupos de limites que são utilizados para um site específico. Como o objeto de fronteira não suporta âmbitos de segurança, não é possível atribuir a este utilizador um âmbito de segurança que fornece acesso apenas aos limites que podem estar associados a esse site. Como um objeto de fronteira não pode ser associado a um âmbito de segurança, quando atribui uma função de segurança que inclui acesso a objetos de fronteira a um utilizador, esse utilizador pode aceder a todos os limites da hierarquia.

Os objetos que não suportam âmbitos de segurança incluem, mas não se limitam aos seguintes itens:

- Florestas do Active Directory

- Utilizadores administrativos

- Alertas

- Limites

- Associações de computador

- Predefinições de cliente

- Modelos de implementação

- Controladores de dispositivo

- Mapeamentos site a site de migração

- Funções de segurança

- Âmbitos de segurança

- Endereços de sites

- Funções do sistema de sites

- Atualizações de software

- Mensagens de estado

- Afinidades de dispositivo do utilizador

Crie âmbitos de segurança quando tiver de limitar o acesso a instâncias de objetos separadas. Por exemplo:

Tem um grupo de utilizadores administrativos que precisam de ver aplicações de produção e não aplicações de teste. Criar uma margem de segurança para aplicações de produção e outra para aplicações de teste.

Um grupo de utilizadores administrativos requer permissão de Ler a grupos específicos de atualização de software. Outro grupo de utilizadores administrativos requer permissões de Modificação e Eliminação para outros grupos de atualização de software. Crie âmbitos de segurança diferentes para estes grupos de atualizações de software.

Para obter mais informações, consulte os âmbitos de segurança configure para um objeto.

Passos seguintes

Configure a administração baseada em funções para o Gestor de Configuração