Como criar e implementar políticas antimalware para proteção de pontos finais no gestor de configuração

Aplica-se a: Configuration Manager (ramo atual)

Pode implementar políticas de antimalware para coleções de computadores clientes do Gestor de Configuração para especificar como a Endpoint Protection os protege de malware e outras ameaças. Estas políticas incluem informações sobre o calendário de digitalização, os tipos de ficheiros e pastas para digitalizar, e as ações a tomar quando o malware é detetado. Quando ativa a Proteção de Pontos Finais, aplica-se uma política antimalware padrão aos computadores clientes. Também pode usar um dos modelos de política fornecidos ou criar uma política personalizada para atender às necessidades específicas do seu ambiente.

O Gestor de Configuração fornece uma seleção de modelos predefinidos. Estes são otimizados para vários cenários e podem ser importados para Gestor de Configuração. Estes modelos estão disponíveis na pasta < ConfigMgr Install Pasta > \AdminConsole\XMLStorage\EPTemplates.

Importante

Se criar uma nova política antimalware e a implementar numa coleção, esta política antimalware substitui a política antimalware predefinida.

Utilize os procedimentos neste tópico para criar ou importar políticas antimalware e atribuí-los aos computadores clientes do Gestor de Configuração na sua hierarquia.

Nota

Antes de executar estes procedimentos, certifique-se de que o Gestor de Configuração está configurado para a Proteção de Pontos de Fim, conforme descrito na Proteção de Pontos Finais Configurar.

Modificar a política antimalware predefinido

Na consola do Configuration Manager, clique em Ativos e Compatibilidade.

Na área de trabalho Ativos e Compatibilidade , expanda Endpoint Protection e clique em Políticas Antimalware.

Selecione a política antimalware Política Antimalware do Cliente Predefinida e, em seguida, no separador Home Page , no grupo Propriedades , clique em Propriedades.

Na caixa de diálogo Política Antimalware Predefinida , configure as definições necessárias para esta política antimalware e, em seguida, clique em OK.

Nota

Para obter uma lista de definições que pode configurar, veja Lista de Definições de Política Antimalware neste tópico.

Criar uma nova política antimalware

Na consola do Configuration Manager, clique em Ativos e Compatibilidade.

Na área de trabalho Ativos e Compatibilidade , expanda Endpoint Protection e clique em Políticas Antimalware.

No separador Home Page , no grupo Criar , clique em Criar Política Antimalware.

Na secção Geral da caixa de diálogo Criar Política Antimalware , introduza um nome e uma descrição para a nova política.

Na caixa de diálogo Criar Política Antimalware , configure as definições necessárias para esta política antimalware e, em seguida, clique em OK. Para obter uma lista de configurações que pode configurar, consulte a Lista de Definições de Política de Antimalware.

Certifique-se de que a nova política antimalware é apresentada na lista Políticas Antimalware .

Importar uma política antimalware

Na consola do Configuration Manager, clique em Ativos e Compatibilidade.

Na área de trabalho Ativos e Compatibilidade , expanda Endpoint Protection e clique em Políticas Antimalware.

No separador Home Page , no grupo Criar , clique em Importar.

Na caixa de diálogo Abrir , procure o ficheiro da política a importar e, em seguida, clique em Abrir.

Na caixa de diálogo Criar Política Antimalware , reveja as definições a utilizar e, em seguida, clique em OK.

Certifique-se de que a nova política antimalware é apresentada na lista Políticas Antimalware .

Implementar uma política de antimalware para computadores clientes

Na consola do Configuration Manager, clique em Ativos e Compatibilidade.

Na área de trabalho Ativos e Compatibilidade , expanda Endpoint Protection e clique em Políticas Antimalware.

Na lista Políticas Antimalware , selecione a política antimalware a implementar. No separador Home Page , no grupo Implementação , clique em Implementar.

Nota

A opção Implementar não pode ser utilizada com a política antimalware do cliente predefinida.

Na caixa de diálogo Selecionar Coleção , selecione a coleção de dispositivos na qual pretende implementar a política antimalware e, em seguida, clique em OK.

Lista de Definições de Política Antimalware

Muitas das definições de antimalware são facilmente compreensíveis. Utilize as secções seguintes para obter mais informações sobre as definições que poderão necessitar de mais informações antes de serem configuradas.

- Definições de Análises Agendadas

- Definições de Análise

- Definições de Ações Predefinidas

- Definições de Proteção em Tempo Real

- Definições de Exclusão

- Definições Avançados

- Definições de Substituições de Ameaça

- Serviço de Proteção de Nuvens

- Definições de Atualização de Definições

Definições de Análises Agendadas

Tipo de Análise - pode especificar um de dois tipos de análise para executar nos computadores cliente:

Digitalização rápida - Este tipo de digitalização verifica os processos e pastas na memória onde o malware é normalmente encontrado. Requer menos recursos do que uma análise completa.

Scan completo - Este tipo de digitalização adiciona uma verificação completa de todos os ficheiros e pastas locais aos itens digitalizados na digitalização rápida. Esta análise demora mais tempo do que uma análise rápida e utiliza um maior processamento da CPU e dos recursos de memória nos computadores cliente.

Na maioria dos casos, utilize a Análise rápida para minimizar a utilização de recursos do sistema nos computadores cliente. Se a remoção de malware necessitar de uma verificação completa, a Endpoint Protection gera um alerta que é apresentado na consola Do Gestor de Configuração. O valor predefinido é Análise rápida.

Definições de Análise

Digitalize os anexos de e-mail e e-mail - Definir para Sim para ligar a digitalização de e-mail.

Digitalize dispositivos de armazenamento amovíveis, tais como unidades USB - Definir para Sim para digitalizar unidades amovíveis durante as verificações completas.

Digitalizar ficheiros de rede - Definir para Sim para digitalizar ficheiros de rede.

Scan mapeado unidades de rede ao executar uma verificação completa - Definir para Sim para digitalizar quaisquer unidades de rede mapeadas em computadores clientes. Permitir esta definição pode aumentar significativamente o tempo de digitalização nos computadores clientes.

Para que esta definição esteja disponível para configuração, a definição Analisar ficheiros de rede tem de estar definida como Sim .

Por predefinição, esta definição está definida como Não, o que significa que as análises completas não terão acesso às unidades de rede mapeadas.

Digitalizar ficheiros arquivados - Definir para Sim para digitalizar ficheiros arquivados, tais como .zip ou .rar ficheiros.

Permitir que os utilizadores configurem a utilização do CPU durante as análises - Definir para Sim para permitir que os utilizadores especifiquem a percentagem máxima de utilização do CPU durante uma varredura. As varreduras nem sempre utilizarão a carga máxima definida pelos utilizadores, mas não podem ultrapassá-la.

Controlo do utilizador das verificações programadas - Especificar o nível de controlo do utilizador. Permitir que os utilizadores desementar apenas o tempo de digitalização ou o controlo total das análises antivírus nos seus dispositivos.

Definições de Ações Predefinidas

Selecione a ação a tomar quando é detetado software maligno em computadores cliente. As seguintes ações podem ser aplicadas, consoante o nível de alerta de ameaça do software maligno detetado.

Recomendado - Utilize a ação recomendada no ficheiro de definição de malware.

Quarentena - Coloque em quarentena o malware mas não o remova.

Remover - Remova o malware do computador.

Permitir - Não remova ou coloque em quarentena o malware.

Definições de Proteção em Tempo Real

| Nome da definição | Description |

|---|---|

| Ativar proteção em tempo real | Defina como Sim para configurar definições de proteção em tempo real para computadores cliente. Recomendamos que ative esta definição. |

| Monitorizar a atividade dos ficheiros e programas no computador | Definido para Sim se quiser que a Proteção de Pontos Finais monitorize quando os ficheiros e programas começam a funcionar nos computadores dos clientes e alertá-lo sobre quaisquer ações que realizem ou ações tomadas sobre eles. |

| Analisar ficheiros de sistema | Esta definição permite configurar se os ficheiros de sistema recebidos e/ou enviados são monitorizados para deteção de software maligno. Por motivos de desempenho, poderá ter de alterar o valor predefinido de Analisar ficheiros recebidos e enviados se um servidor tiver uma atividade elevada de ficheiros recebidos ou enviados. |

| Ativar a monitorização de comportamento | Ative esta definição para utilizar a atividade do computador e os dados de ficheiros para detetar ameaças desconhecidas. Quando esta definição está ativada, a mesma pode aumentar o tempo necessário para análise de software maligno em computadores. |

| Ativar proteção contra exploits baseados na rede | Ative esta definição para proteger os computadores contra exploits de rede conhecidos, ao inspecionar o tráfego de rede e bloquear qualquer atividade suspeita. |

| Ativar análise de scripts | Apenas para o Configuration Manager sem service pack. Ative esta definição se pretender analisar os scripts que são executados em computadores, para detetar atividades suspeitas. |

| Bloquear Aplicações Potencialmente Indesejáveis ao transferir e antes da instalação | As aplicações indesejadas potenciais (AP) são uma classificação de ameaça baseada na reputação e na identificação orientada para a investigação. Normalmente, trata-se de bundlers de aplicações indesejadas ou das respetivas aplicações agregadas. Microsoft Edge também fornece configurações para bloquear aplicações potencialmente indesejadas. Explore estas opções para uma proteção completa contra aplicações indesejadas. Esta definição de política de proteção está disponível e definida para Ativação por predefinição. Quando ativada, esta definição bloqueia PUA no momento da transferência e da instalação. No entanto, pode excluir ficheiros ou pastas específicos para satisfazer as necessidades específicas do seu negócio ou organização. A partir da versão 2107 do Gestor de Configuração, pode selecionar para Auditar esta definição. Utilize a proteção PUA no modo de auditoria para detetar aplicações potencialmente indesejadas sem as bloquear. A proteção da PUA no modo de auditoria é útil se a sua empresa quiser avaliar o impacto que as proteções DE PUA terão no seu ambiente. Ativar a proteção no modo de auditoria permite-lhe determinar o impacto nos seus pontos finais antes de ativar a proteção no modo bloco. |

Definições de Exclusão

Para obter informações sobre pastas, ficheiros e processos recomendados para exclusão no Gestor de Configuração 2012 e No Ramo Atual, consulte as exclusões antivírus recomendadas para o Gestor de Configuração 2012 e servidores de sites de ramificação atuais, sistemas de site e clientes.

Ficheiros e pastas excluídos:

Clique em Definir para abrir a caixa de diálogo de configuração do ficheiro e das exclusões de pasta e especifique os nomes dos ficheiros e pastas para excluir das verificações de Proteção de Pontos finais.

Se pretende excluir ficheiros e pastas que se encontram numa unidade de rede mapeada, especifique, individualmente, o nome de cada pasta na unidade de rede. Por exemplo, se uma unidade de rede estiver mapeada como F:\MyFolder e contiver subpastas denominadas Folder1, Folder2 e Folder 3, especifique as exclusões seguintes:

F:\MyFolder\Folder1

F:\MyFolder\Folder2

F:\MyFolder\Folder3

A partir da versão 1602, a definição de ficheiros e pastas existentes excluindo na secção definições de exclusão de uma política antimalware é melhorada para permitir a exclusão do dispositivo. Por exemplo, agora pode especificar o seguinte como exclusão: \device\mvfs (em Sistema de Ficheiros com Múltiplas Versões). A política não valida o caminho do dispositivo; a política do Endpoint Protection é fornecida ao motor antimalware no cliente, que tem de conseguir interpretar a cadeia do dispositivo.

Tipos de ficheiros excluídos:

Clique em Definir para abrir a caixa de diálogo de definição de tipo de ficheiro configurar e especificar as extensões de ficheiro para excluir das verificações de Proteção de Pontos Finais. Pode utilizar wildcards ao definir itens na lista de exclusão. Para obter mais informações, consulte os wildcards no nome do ficheiro e no caminho das pastas ou listas de exclusão de extensão.

Processos excluídos:

Clique em Definir para abrir a caixa de diálogo de exclusão de processo de configuração e especifique os processos a excluir das verificações de Proteção de Pontos finais. Pode utilizar wildcards ao definir itens na lista de exclusão, no entanto, existem algumas limitações. Para obter mais informações, consulte Use wildcards na lista de exclusão de processos

Definições Avançadas

Ativar a verificação do ponto de reparse - De definido para Sim se quiser que a Proteção de Pontos finais analise pontos de reparse NTFS.

Para obter mais informações sobre pontos de reanálise, veja Pontos de Reanálise no Windows Dev Center.

Aleatoriamente aleatoriamente os horários de início da digitalização programados (dentro de 30 minutos) - Definir para Sim para ajudar a evitar inundações na rede, o que pode ocorrer se todos os computadores enviarem os resultados das suas análises antimalware para a base de dados do Gestor de Configuração ao mesmo tempo. Para Antivírus do Windows Defender, isto aleatoriamente a hora de início da varredura para qualquer intervalo de 0 a 4 horas, ou para FEP e SCEP, para qualquer intervalo mais ou menos 30 minutos. Isto pode ser útil nas implementações de VM ou VDI. Esta definição também é útil ao executar várias máquinas virtuais num único anfitrião. Selecione esta opção para reduzir a quantidade de acessos simultâneos ao disco para análise antimalware.

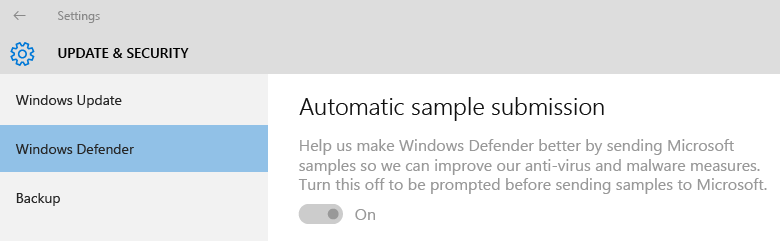

A partir da versão 1602 do Configuration Manager, o motor antimalware pode solicitar o envio de ficheiros de exemplo para a Microsoft, para uma análise adicional. Por predefinição, será sempre apresentado um aviso antes de enviar esses exemplos. Os administradores podem agora gerir as seguintes definições para configurar este comportamento:

Ativar a submissão automática de ficheiro de exemplo para ajudar a Microsoft a determinar se certos itens detetados são Maliciosos - Defina como Sim para ativar a submissão automática de ficheiros. Por predefinição, esta definição é Nº, o que significa que a submissão de ficheiros de amostra automática é desativada e os utilizadores são solicitados antes de enviarem amostras.

Permitir que os utilizadores modifiquem as definições de submissão de ficheiros de amostra automática - Isto determina se um utilizador com direitos de administração locais num dispositivo pode alterar a definição de submissão de ficheiros de amostra automática na interface do cliente. Por predefinição, esta definição é "Não", o que significa que só pode ser alterada a partir da consola Do Gestor de Configuração, e os administradores locais num dispositivo não podem alterar esta configuração.

Por exemplo, o seguinte mostra esta definição em Windows 10 definida pelo administrador como ativada, e acinzentada para evitar alterações por parte do utilizador.

Definições de Substituições de Ameaça

Nome da ameaça e ação de substituição - Clique em Definir para personalizar a ação de remediação a realizar para cada ID de ameaça detetada durante uma análise.

Nota

A lista de nomes de ameaças pode não estar disponível imediatamente após a configuração da Proteção endpoint. Aguarde até que o ponto de proteção endpoint tenha sincronizado as informações de ameaça e, em seguida, tente novamente.

Serviço de Proteção de Nuvens

O Cloud Protection Service permite a recolha de informações sobre malware detetado em sistemas geridos e as ações tomadas. Estas informações são enviadas para a Microsoft.

Adesão ao Serviço de Proteção de Nuvens

- Não aderiu ao Serviço de Proteção de Nuvens - Nenhuma informação é enviada

- Básico - Recolha e envio de listas de software maligno detetado

- Informação avançada - básica, bem como informações mais completas que possam conter informações pessoais. Por exemplo, os caminhos de arquivo e os despejos parciais de memória.

Permitir que os utilizadores modifiquem as definições do Serviço de Proteção da Nuvem - Alterna o controlo do utilizador das definições do Serviço de Proteção de Nuvens.

Nível para bloquear ficheiros suspeitos - Especifique o nível em que o Serviço de Proteção da Nuvem de Proteção de Pontos Finais bloqueará ficheiros suspeitos.

- Normal - O nível de bloqueio de Windows Defender padrão

- Alta - Bloqueia agressivamente ficheiros desconhecidos enquanto otimiza para o desempenho (maior probabilidade de bloquear ficheiros não nocivos)

- Alta com proteção extra - Bloqueia agressivamente ficheiros desconhecidos e aplica medidas de proteção adicionais (pode afetar o desempenho do dispositivo do cliente)

- Bloquear programas desconhecidos - Bloqueia todos os programas desconhecidos

Permitir que a verificação de nuvem prolongada bloqueie e verifique até (segundos) - Especifica o número de segundos que o Serviço de Proteção da Nuvem pode bloquear um ficheiro enquanto o serviço verifica se o ficheiro não é conhecido por ser malicioso.

Nota

O número de segundos que seleciona para esta definição é além de um intervalo de 10 segundos predefinido. Por exemplo, se introduzir 0 segundos, o Serviço de Proteção de Nuvens bloqueia o ficheiro durante 10 segundos.

Detalhes do serviço de proteção de nuvens

| Frequência | Dados recolhidos ou enviados | Utilização de dados |

|---|---|---|

| Quando Windows Defender atualiza ficheiros de proteção ou definição de vírus e spyware | - Versão das definições de vírus e spyware - Versão de proteção contra vírus e spyware |

A Microsoft utiliza estas informações para garantir que as atualizações mais recentes de vírus e spyware estão presentes nos computadores. Se não estiver presente, Windows Defender atualizações automaticamente para que a proteção do computador permaneça atualizada. |

| Se Windows Defender encontrar software potencialmente prejudicial ou indesejado em computadores | - Nome de software potencialmente prejudicial ou indesejado - Como o software foi encontrado - Quaisquer ações que Windows Defender tenha tomado para lidar com o software - Ficheiros afetados pelo software - Informações sobre o computador do fabricante (Sysconfig, SysModel, SysMarker) |

Windows Defender utiliza esta informação para determinar o tipo e a gravidade de software potencialmente indesejado, e a melhor ação a tomar. A Microsoft também utiliza estas informações para ajudar a melhorar a precisão da proteção contra vírus e spyware. |

| Uma vez por mês | - Estado de atualização da definição de vírus e spyware - Estado da monitorização do vírus e do spyware em tempo real (ligado ou desligado) |

Windows Defender utiliza estas informações para verificar se os computadores têm a versão e definições mais recentes de proteção contra vírus e spyware. A Microsoft também quer garantir que a monitorização do vírus e do spyware em tempo real seja ligada. Esta é uma parte crítica de ajudar a proteger os computadores de software potencialmente prejudicial ou indesejado. |

| Durante a instalação, ou sempre que os utilizadores realizam manualmente a verificação de vírus e spyware do seu computador | Lista de processos de execução na memória do seu computador | Para identificar quaisquer processos que possam ter sido comprometidos por software potencialmente prejudicial. |

A Microsoft recolhe apenas os nomes dos ficheiros afetados, não o conteúdo dos próprios ficheiros. Esta informação ajuda a determinar quais os sistemas especialmente vulneráveis a ameaças específicas.

Definições de Atualização de Definições

Definir fontes e encomendar atualizações do cliente endpoint Protection - Clique em set Source para especificar as fontes para definição e atualizações do motor de digitalização. Também pode especificar a ordem na qual estas fontes são utilizadas. Se o Gestor de Configuração for especificado como uma das fontes, então as outras fontes só serão utilizadas se as atualizações de software não descarregarem as atualizações do cliente.

Se utilizar qualquer um dos seguintes métodos para atualizar as definições nos computadores cliente, então os computadores cliente têm de ter acesso à Internet.

Atualizações distribuídas do Microsoft Update

Atualizações distribuídas do Microsoft Malware Protection Center

Importante

Os clientes transferem as atualizações de definições utilizando a conta de sistema incorporada. Tem de configurar um servidor proxy para que esta conta ative estes clientes para ligarem à Internet.

Se tiver configurado uma regra de implementação automática de atualizações de software para a entrega de atualizações de definições a computadores cliente, estas atualizações serão entregues independentemente das definições de atualizações de definições.